Ausgewählte Beiträge

- Alex Weinert | Produktverantwortlicher

- Okt 08, 2025

Kategorien

Neueste Beiträge

Kategorien

Active Directory Sicherung & Wiederherstellung

Identitätswiederherstellung und Krisenmanagement sind für eine wirksame Reaktion auf Vorfälle untrennbar

- Alex Weinert | Produktverantwortlicher

- Okt 08, 2025

Wenn ein Cybervorfall auftritt, regiert das Chaos. Das Unternehmen gerät in Panik, der Druck ist groß, und die Leistung hängt von der Fähigkeit des Teams ab, zusammenzuarbeiten und innovativ zu sein. Ready1 for Identity Crisis Management bringt Teams und Tools zusammen, um die IR und die Wiederherstellung der Identität zu optimieren und die Rückkehr zum normalen Geschäftsbetrieb zu beschleunigen.

Unübertroffene Widerstandsfähigkeit von Identitäten erschließen: Die Partnerschaft zwischen Semperis und Cohesity

- Chris Salzgeber | Produktmanager, Integrationen

- 17. September 2025

Die Partnerschaft zwischen Semperis und Cohesity ist der Zusammenschluss von zwei Branchenführern mit jeweils einzigartigem Fachwissen. Mit Cohesity Identity Resilience können Unternehmen darauf vertrauen, dass ihre wichtigen Identitätssysteme sicher und wiederherstellbar sind.

5 Schlüssel zur fehlertoleranten Wiederherstellung von Active Directory

- Kriss Stephen | Leitender Lösungsarchitekt

- Aug 05, 2025

Die Wiederherstellung eines Active Directory (AD) Forest ist eine der komplexesten Aufgaben, die ein IT-Experte bewältigen muss. Lernen Sie 5 Schlüsselelemente kennen, die Sie benötigen, um eine fehlertolerante Wiederherstellung im schlimmsten Fall zu gewährleisten.

Active Directory Sicherheit

Ausnutzung von Ghost SPNs und Kerberos-Reflexion für SMB Server Privilegienerweiterung

- Andrea Pierini

- 29. Oktober 2025

Wenn falsch konfigurierte Service Principal Names (SPNs) und Standardberechtigungen übereinstimmen, können Angreifer die Kerberos-Spiegelung ausnutzen, um aus der Ferne Zugriff auf SYSTEM-Ebene zu erhalten. Trotz des Sicherheitsupdates von Microsoft können Sie immer noch von Ghost SPNs heimgesucht werden. Erfahren Sie warum.

Unübertroffene Widerstandsfähigkeit von Identitäten erschließen: Die Partnerschaft zwischen Semperis und Cohesity

- Chris Salzgeber | Produktmanager, Integrationen

- 17. September 2025

Die Partnerschaft zwischen Semperis und Cohesity ist der Zusammenschluss von zwei Branchenführern mit jeweils einzigartigem Fachwissen. Mit Cohesity Identity Resilience können Unternehmen darauf vertrauen, dass ihre wichtigen Identitätssysteme sicher und wiederherstellbar sind.

Wie Sie Servicekonten sichern: Schutz der Achillesferse der Identitätssicherheit

- Ran Harel

- Jul 24, 2025

Die Absicherung von Dienstkonten ist für die Sicherheit von Identitätssystemen unerlässlich, aber in der Praxis ist sie sehr zeit- und ressourcenaufwändig. Erfahren Sie, warum Dienstkonten eine hartnäckige Sicherheitslücke sind - und wie Sie sie schließen können.

AD-Sicherheit 101

Wie Sie sich gegen einen Passwort-Spraying-Angriff verteidigen

- Daniel Petri | Senior Schulungsleiter

Active Directory ist nach wie vor eine wichtige Infrastrukturkomponente für die Verwaltung von Netzwerkressourcen, Anmeldedaten und Benutzerauthentifizierung. Doch seine zentrale Bedeutung macht es zu einem bevorzugten Ziel für Cyberangriffe. Eine solche sich entwickelnde Cyberattacke ist das Password-Spraying, eine Bedrohung, die in den letzten Jahren an Komplexität gewonnen hat. Password-Spraying-Angriffe zeichnen sich durch ihre...

Wie man sich gegen SID History Injection verteidigt

- Daniel Petri | Senior Schulungsleiter

Security Identifier (SID) History Injection ist ein raffinierter Cyberangriff, der auf Windows Active Directory-Umgebungen abzielt. Dieser Angriff nutzt das SID-History-Attribut aus, das dazu dient, die Zugriffsrechte von Benutzern bei der Migration von einer Domäne in eine andere zu erhalten. Indem er böswillige SID-Werte in dieses Attribut einschleust, kann ein Angreifer die...

Abwehr von LDAP-Injection-Angriffen: AD-Sicherheit 101

- Daniel Petri | Senior Schulungsleiter

LDAP-Injektion stellt einen gewaltigen Cyberangriffsvektor dar, der auf die Authentifizierungs- und Autorisierungsmechanismen innerhalb Ihrer Active Directory-Umgebung abzielt. Durch die Ausnutzung einer unsachgemäßen Eingabevalidierung können Angreifer LDAP-Anweisungen manipulieren und sich möglicherweise unbefugten Zugriff auf Ihren Verzeichnisdienst verschaffen. Die Cybersecurity- und Identitätssicherheitsexperten von Semperis kennen sich mit LDAP-Injection bestens aus,...

Community-Tools

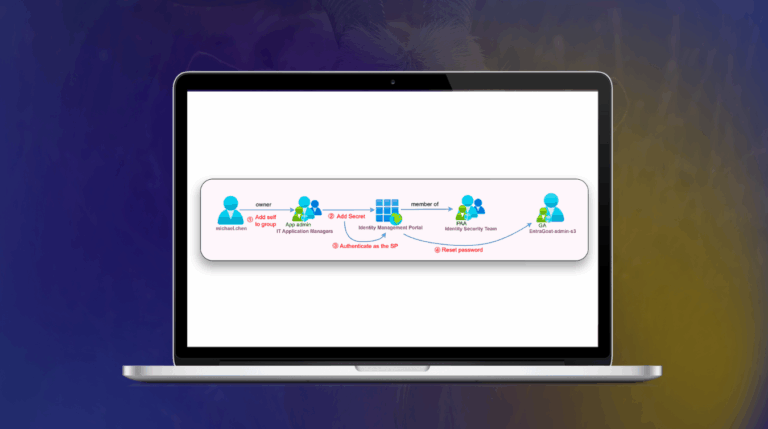

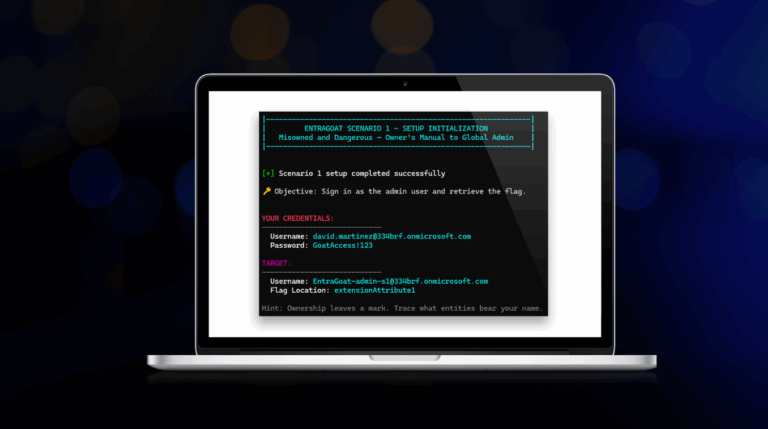

EntraGoat Szenario 3: Ausnutzung des Gruppenbesitzes in Entra ID

- Jonathan Elkabas und Tomer Nahum

- 06. November 2025

Tauchen Sie ein in das EntraGoat-Szenario 3, in dem Sie erfahren, wie einzelne legitime Entra ID-Funktionen in Kombination mit falsch konfigurierten Gruppenrechten zu einer Kette der Privilegienerweiterung führen können, die ein Konto auf niedriger Ebene zu einer mieterweiten Bedrohung werden lässt.

EntraGoat Szenario 6: Ausnutzung der zertifikatsbasierten Authentifizierung, um sich als Global Admin in Entra ID auszugeben

- Jonathan Elkabas und Tomer Nahum

- Aug 12, 2025

Anmerkung des Herausgebers: Dieses Szenario ist Teil einer Reihe von Beispielen, die die Verwendung von EntraGoat, unserer Entra ID-Simulationsumgebung, demonstrieren. Einen Überblick über EntraGoat und seinen Wert können Sie hier lesen. Zertifikatsumgehung - Zugriff auf das Stammverzeichnis gewährt EntraGoat-Szenario 6 beschreibt eine Technik zur Privilegienerweiterung in Microsoft Entra ID, bei der...

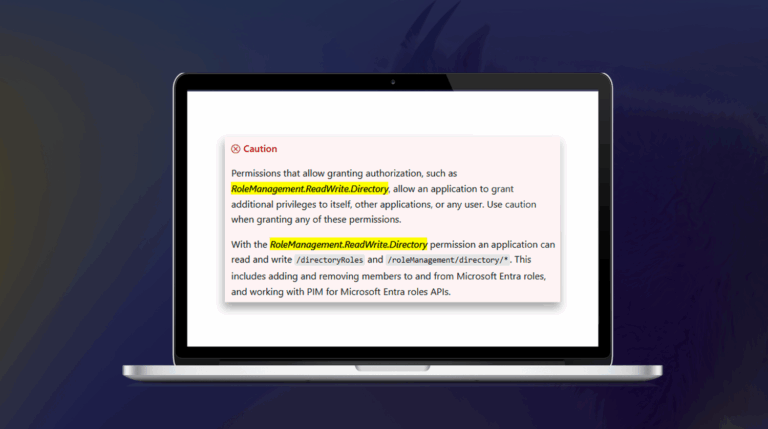

EntraGoat Szenario 2: Ausnutzung von App-Only Graph-Berechtigungen in Entra ID

- Jonathan Elkabas und Tomer Nahum

- Aug 05, 2025

In unserem zweiten EntraGoat-Angriffsszenario folgen Sie den Schritten eines unvorsichtigerweise durchgesickerten Zertifikats, um das Global Admin-Passwort zu erbeuten und die Entra-ID vollständig zu kompromittieren.

Verzeichnis-Modernisierung

Sicherheitsorientierte Active Directory-Migration und -Konsolidierung

- Michael Masciulli

Unternehmen mit veralteten Active Directory (AD)-Umgebungen haben ein Sicherheitsproblem. Ihre AD-Infrastruktur hat sich im Laufe der Zeit wahrscheinlich verschlechtert und beherbergt nun aufgrund einer ineffizienten Architektur, zahlreicher Fehlkonfigurationen und schlecht gesicherter Altanwendungen zahlreiche Sicherheitslücken. Dennoch ist die Migration und Konsolidierung von Active Directory, insbesondere bei einer ausgedehnten AD-Infrastruktur,...

Active Directory-Migration: 15 Schritte zum Erfolg

- Daniel Petri | Senior Schulungsleiter

Active Directory (AD) Migrationsprojekte können anspruchsvoll und komplex sein. Solche Projekte umfassen die Migration von Benutzern, Gruppen, Computern und Anwendungen von einer AD-Domäne oder -Forest in eine andere. Eine sorgfältige Planung und Ausführung kann Ihrem Migrationsteam dabei helfen, eine erfolgreiche AD-Migration mit minimalen Unterbrechungen für Endbenutzer und...

Warum die AD-Modernisierung für Ihr Cybersicherheitsprogramm von entscheidender Bedeutung ist

- Mickey Bresman

Active Directory (AD) ist der zentrale Identitätsspeicher für viele Unternehmen. Als solches ist AD auch zu einem wichtigen Ziel für bösartige Akteure geworden. Wenn sich Angreifer Zugang zu AD verschaffen, erhalten sie Zugriff auf alle Ressourcen des Unternehmens. In einem hybriden On-Premise-/Cloud-Szenario, wie es heute üblich ist, umfasst dies auch den Zugriff auf...

Von der Frontlinie

Hallo, mein Name ist Domain Admin

- Mickey Bresman

Meine Freunde wissen, dass ich ein Filmliebhaber bin. Da ich auch ein Fan von gemischten Kampfsportarten bin, ist einer meiner absoluten Lieblingsfilme Fight Club, der auf dem ersten Roman von Chuck Palahniuk basiert. Die Geschichte handelt von einer Identitätskrise: Rebellion gegen den Konsumismus, der Versuch, Wahrheit und Sinn im Leben zu finden und ein "echter" Mensch zu werden...

Neue Ransomware-Statistiken zeigen den erhöhten Bedarf an Active Directory-Sicherheit und -Widerstandsfähigkeit

- Mickey Bresman

Inzwischen sind wir alle mit der Notwendigkeit vertraut, bei Ransomware und anderen Cyber-Bedrohungen eine "assume breach"-Mentalität zu entwickeln. Um die Notwendigkeit und die Herausforderungen dieses Ansatzes besser zu verstehen, haben wir uns mit dem internationalen Marktforschungsunternehmen Censuswide zusammengetan und Unternehmen zu ihren Erfahrungen mit Ransomware-Angriffen befragt. Was wir...

LockBit, Strafverfolgung und Sie

- Mickey Bresman

Ein neuer Tag, eine neue Folge in der LockBit-Saga. Die jüngste Entwicklung in der nicht enden wollenden Geschichte von cyberkriminellen Banden und Strafverfolgungsbehörden ist beinahe eine eigene Fernsehserie wert. Aber was bedeutet das für Sie - die Person, die Ihr Unternehmen verteidigen und dessen Funktionsfähigkeit inmitten von...

Hybrider Identitätsschutz

EntraGoat Szenario 3: Ausnutzung des Gruppenbesitzes in Entra ID

- Jonathan Elkabas und Tomer Nahum

- 06. November 2025

Tauchen Sie ein in das EntraGoat-Szenario 3, in dem Sie erfahren, wie einzelne legitime Entra ID-Funktionen in Kombination mit falsch konfigurierten Gruppenrechten zu einer Kette der Privilegienerweiterung führen können, die ein Konto auf niedriger Ebene zu einer mieterweiten Bedrohung werden lässt.

Unübertroffene Widerstandsfähigkeit von Identitäten erschließen: Die Partnerschaft zwischen Semperis und Cohesity

- Chris Salzgeber | Produktmanager, Integrationen

- 17. September 2025

Die Partnerschaft zwischen Semperis und Cohesity ist der Zusammenschluss von zwei Branchenführern mit jeweils einzigartigem Fachwissen. Mit Cohesity Identity Resilience können Unternehmen darauf vertrauen, dass ihre wichtigen Identitätssysteme sicher und wiederherstellbar sind.

EntraGoat Szenario 6: Ausnutzung der zertifikatsbasierten Authentifizierung, um sich als Global Admin in Entra ID auszugeben

- Jonathan Elkabas und Tomer Nahum

- Aug 12, 2025

Anmerkung des Herausgebers: Dieses Szenario ist Teil einer Reihe von Beispielen, die die Verwendung von EntraGoat, unserer Entra ID-Simulationsumgebung, demonstrieren. Einen Überblick über EntraGoat und seinen Wert können Sie hier lesen. Zertifikatsumgehung - Zugriff auf das Stammverzeichnis gewährt EntraGoat-Szenario 6 beschreibt eine Technik zur Privilegienerweiterung in Microsoft Entra ID, bei der...

Katalog der Identitätsangriffe

Wie Sie sich gegen Passwort-Ermittlungsangriffe verteidigen

- Daniel Petri | Senior Schulungsleiter

- Jun 13, 2025

Hier erfahren Sie, was Sie über das Erraten von Passwörtern wissen müssen und wie Sie Active Directory und Ihr Unternehmen schützen können.

Missbrauch von Gruppenrichtlinienpräferenzen erklärt

- Huy Kha | Senior Architekt für Identität und Sicherheit

Die Funktion Gruppenrichtlinien-Einstellungen ist ein bekannter Weg für Cyber-Angreifer, leicht entschlüsselte Kennwörter in Active Directory zu entdecken. Lernen Sie, wie Sie diese Schwachstelle erkennen und abwehren können.

ESC1-Angriff erklärt

- Huy Kha | Senior Architekt für Identität und Sicherheit

Entdecken Sie, wie Fehlkonfigurationen von Zertifikatsvorlagen in Active Directory Certificate Services (AD CS) ESC1-Angriffe ermöglichen, die es Cyber-Angreifern erlauben, ihre Privilegien schnell zu erweitern und möglicherweise ganze Netzwerke zu gefährden.

Identity Threat Detection & Response

EntraGoat Szenario 3: Ausnutzung des Gruppenbesitzes in Entra ID

- Jonathan Elkabas und Tomer Nahum

- 06. November 2025

Tauchen Sie ein in das EntraGoat-Szenario 3, in dem Sie erfahren, wie einzelne legitime Entra ID-Funktionen in Kombination mit falsch konfigurierten Gruppenrechten zu einer Kette der Privilegienerweiterung führen können, die ein Konto auf niedriger Ebene zu einer mieterweiten Bedrohung werden lässt.

Ausnutzung von Ghost SPNs und Kerberos-Reflexion für SMB Server Privilegienerweiterung

- Andrea Pierini

- 29. Oktober 2025

Wenn falsch konfigurierte Service Principal Names (SPNs) und Standardberechtigungen übereinstimmen, können Angreifer die Kerberos-Spiegelung ausnutzen, um aus der Ferne Zugriff auf SYSTEM-Ebene zu erhalten. Trotz des Sicherheitsupdates von Microsoft können Sie immer noch von Ghost SPNs heimgesucht werden. Erfahren Sie warum.

Unübertroffene Widerstandsfähigkeit von Identitäten erschließen: Die Partnerschaft zwischen Semperis und Cohesity

- Chris Salzgeber | Produktmanager, Integrationen

- 17. September 2025

Die Partnerschaft zwischen Semperis und Cohesity ist der Zusammenschluss von zwei Branchenführern mit jeweils einzigartigem Fachwissen. Mit Cohesity Identity Resilience können Unternehmen darauf vertrauen, dass ihre wichtigen Identitätssysteme sicher und wiederherstellbar sind.

Unser Auftrag: Eine Kraft für das Gute sein

Duns 100 listet Semperis unter den 15 besten Arbeitgebern

- Yarden Gur

Dieser Monat markierte zwei Meilensteine für Semperis. Zunächst wurde das Unternehmen von Deloitte als eines der 100 am schnellsten wachsenden Technologieunternehmen in Nordamerika und (zum dritten Mal in Folge) als eines der 10 am schnellsten wachsenden Technologieunternehmen im Großraum New York ausgezeichnet. Dann wurde das Unternehmen für...

Was es bedeutet, ein missionsorientiertes Unternehmen zu sein

- Mickey Bresman

Im Namen des gesamten Teams freue ich mich, Ihnen mitteilen zu können, dass Semperis in die Liste der besten Arbeitgeber 2022 von Inc. aufgenommen wurde. Diese jährliche Liste zeichnet Unternehmen aus, die von ihren Mitarbeitern in Bereichen wie Sozialleistungen, Vertrauen in die Unternehmensführung, Veränderungsmanagement und Karriereentwicklung hoch bewertet werden. Ich konnte nicht...

Hybrider Identitätsschutz: IDPro-Gründer Ian Glazer

- Sean Deuby | Leitender Technologe, Amerika

Die neueste Folge des Hybrid Identity Podcast (HIP) sollten Sie nicht verpassen! In dieser Folge habe ich das Vergnügen, mit dem IDPro-Gründer und Salesforce Senior VP of Identity Product Management Ian Glazer zu sprechen. Was gibt es Neues bei IDPro? IDPro hat sich zu der Organisation für Identitätsprofis entwickelt, die nach...

Purple Knight

Purple Knight Scoring verbessert das Verständnis von Sicherheitsschwachstellen in Identitätssystemen

- Ran Harel

Unsere neueste Version Purple Knight (PK) v4.2 bringt grundlegende Änderungen mit sich, insbesondere was die neue Berechnung der Punktzahl betrifft. Von einem breiteren Ansatz, bei dem alle Indikatoren berücksichtigt wurden, haben wir uns nun auf die "fehlgeschlagenen" Indikatoren konzentriert, d.h. diejenigen, die echte Sicherheitsbedrohungen in Ihrer Umgebung aufzeigen. Mit dieser Änderung soll sichergestellt werden, dass die...

Semperis bietet neuen Schutz vor Okta-Verletzungen

- Semperis Forschungsteam

In einer sich ständig weiterentwickelnden digitalen Landschaft sind Unternehmen auf robuste Identitätsschutzlösungen angewiesen, um sensible Daten zu schützen und sichere Abläufe zu gewährleisten. Für die meisten Unternehmen bedeutet dies den Schutz von Active Directory und Entra ID (ehemals Azure AD). Aber Identitätsschutz ist genauso wichtig für Organisationen, die Okta nutzen, eine Cloud-basierte Identitäts...

Wie Sie einen Man-in-the-Middle-Angriff verhindern können: AD-Sicherheit 101

- Daniel Petri | Senior Schulungsleiter

Ein Man-in-the-Middle-Angriff, auch bekannt als MitM-Angriff, ist eine Form des Abhörens mit dem Ziel, sensible Daten, wie z.B. Benutzeranmeldedaten, zu stehlen. Diese Angriffe können eine ernsthafte Bedrohung für die Netzwerksicherheit von Unternehmen darstellen, insbesondere in Umgebungen, die Microsoft Active Directory (AD) für die Identitätsverwaltung verwenden. Da Active...

Semperis Universität

BadSuccessor: Wie man dMSA Privilege Escalation erkennt und abschwächt

- Semperis Team

Die BadSuccessor Active Directory-Angriffstechnik nutzt eine gefährliche Sicherheitslücke in Windows Server 2025 aus. Erfahren Sie, wie Sie mit DSP , die auf eine Gefährdung hinweisen, bösartige Aktivitäten proaktiv stoppen können.

Das Dilemma des Eindringlings für die Active Directory-Verteidigung ausnutzen

- Huy Kha | Senior Architekt für Identität und Sicherheit

Können Sie eine AD-Verteidigung erstellen, die die Angriffstechniken der Angreifer ausnutzt? Lernen Sie, wie Sie gezielt die Methoden eines Angreifers nutzen können, um ihn zu erkennen und auszuschalten.

Verteidigen Sie sich gegen Cable: Verhindern Sie die böswillige Nutzung des Post-Exploitation-Tools

- Huy Kha | Senior Architekt für Identität und Sicherheit

Post-Exploitation-Tools - wie Cable, das Active Directory-spezifische Pentesting-Tool - sind dazu gedacht, Sicherheitsteams zu schulen. Aber auch Angreifer nutzen sie. Hier erfahren Sie, wie Sie die böswillige Nutzung des Cable-Tools erkennen und abwehren können.

Die Sichtweise des CISO

Hallo, mein Name ist Domain Admin

- Mickey Bresman

Meine Freunde wissen, dass ich ein Filmliebhaber bin. Da ich auch ein Fan von gemischten Kampfsportarten bin, ist einer meiner absoluten Lieblingsfilme Fight Club, der auf dem ersten Roman von Chuck Palahniuk basiert. Die Geschichte handelt von einer Identitätskrise: Rebellion gegen den Konsumismus, der Versuch, Wahrheit und Sinn im Leben zu finden und ein "echter" Mensch zu werden...

Neue Ransomware-Statistiken zeigen den erhöhten Bedarf an Active Directory-Sicherheit und -Widerstandsfähigkeit

- Mickey Bresman

Inzwischen sind wir alle mit der Notwendigkeit vertraut, bei Ransomware und anderen Cyber-Bedrohungen eine "assume breach"-Mentalität zu entwickeln. Um die Notwendigkeit und die Herausforderungen dieses Ansatzes besser zu verstehen, haben wir uns mit dem internationalen Marktforschungsunternehmen Censuswide zusammengetan und Unternehmen zu ihren Erfahrungen mit Ransomware-Angriffen befragt. Was wir...

DORA-Einhaltung und ITDR

- Daniel Lattimer | Area Vice President - EMEA West

Unternehmen aus dem Finanzdienstleistungssektor in der Europäischen Union (EU) haben weniger als ein Jahr Zeit, um die Einhaltung des Digital Operational Resilience Act (DORA) nachzuweisen. Was ist DORA, trifft es auf Ihr Unternehmen zu und wie überschneidet sich die DORA-Konformität mit einem der größten Probleme der heutigen Cybersicherheit: Erkennung von Identitätsbedrohungen und...

Bedrohungsforschung

Ausnutzung von Ghost SPNs und Kerberos-Reflexion für SMB Server Privilegienerweiterung

- Andrea Pierini

- 29. Oktober 2025

Wenn falsch konfigurierte Service Principal Names (SPNs) und Standardberechtigungen übereinstimmen, können Angreifer die Kerberos-Spiegelung ausnutzen, um aus der Ferne Zugriff auf SYSTEM-Ebene zu erhalten. Trotz des Sicherheitsupdates von Microsoft können Sie immer noch von Ghost SPNs heimgesucht werden. Erfahren Sie warum.

EntraGoat Szenario 6: Ausnutzung der zertifikatsbasierten Authentifizierung, um sich als Global Admin in Entra ID auszugeben

- Jonathan Elkabas und Tomer Nahum

- Aug 12, 2025

Anmerkung des Herausgebers: Dieses Szenario ist Teil einer Reihe von Beispielen, die die Verwendung von EntraGoat, unserer Entra ID-Simulationsumgebung, demonstrieren. Einen Überblick über EntraGoat und seinen Wert können Sie hier lesen. Zertifikatsumgehung - Zugriff auf das Stammverzeichnis gewährt EntraGoat-Szenario 6 beschreibt eine Technik zur Privilegienerweiterung in Microsoft Entra ID, bei der...

EntraGoat Szenario 2: Ausnutzung von App-Only Graph-Berechtigungen in Entra ID

- Jonathan Elkabas und Tomer Nahum

- Aug 05, 2025

In unserem zweiten EntraGoat-Angriffsszenario folgen Sie den Schritten eines unvorsichtigerweise durchgesickerten Zertifikats, um das Global Admin-Passwort zu erbeuten und die Entra-ID vollständig zu kompromittieren.

Uncategorized

Ausnutzung von Ghost SPNs und Kerberos-Reflexion für SMB Server Privilegienerweiterung

- Andrea Pierini

- 29. Oktober 2025

Wenn falsch konfigurierte Service Principal Names (SPNs) und Standardberechtigungen übereinstimmen, können Angreifer die Kerberos-Spiegelung ausnutzen, um aus der Ferne Zugriff auf SYSTEM-Ebene zu erhalten. Trotz des Sicherheitsupdates von Microsoft können Sie immer noch von Ghost SPNs heimgesucht werden. Erfahren Sie warum.

Verbessern Sie die hybride AD-Sicherheit mit automatisierter Reaktion und optimierter Verwaltung

- Eran Gewurtz | Direktor für Produktmanagement

- 22. Juli 2025

Servicekonten sind leicht falsch zu konfigurieren, schwer zu überblicken und werden oft vergessen, was sie zu idealen Einstiegspunkten für Cyberangreifer macht. Erfahren Sie, wie DSP Ihre Möglichkeiten zur Erkennung, Überwachung, Steuerung und zum Schutz von Servicekonten erweitert.

Wie Sie sich gegen Passwort-Ermittlungsangriffe verteidigen

- Daniel Petri | Senior Schulungsleiter

- Jun 13, 2025

Hier erfahren Sie, was Sie über das Erraten von Passwörtern wissen müssen und wie Sie Active Directory und Ihr Unternehmen schützen können.

AD-Sicherheitsressourcen

Bleiben Sie informiert. Holen Sie sich die neuesten Nachrichten und Ressourcen zu den Themen Identity Threat Detection and Response (ITDR), hybride Active Directory (AD)-Sicherheit und Cyberresilienz von den Semperis-Experten.