Willkommen zu AD Security 101, einer Serie, die die Grundlagen der Active Directory (AD) Sicherheit behandelt. Diese Woche befassen wir uns mit primären Gruppen-IDs und damit, wie unnötige Änderungen an ihnen die Kontoverwaltung erschweren können. Angreifer können Primärgruppen-IDs auch ausnutzen, um Sicherheitsrisiken einzuführen, einschließlich der Ausweitung von Privilegien, und um ihre Mitgliedschaft in einer privilegierten Gruppe zu verschleiern, um ihre Anwesenheit und Aktivitäten im Netzwerk zu verbergen und der Sicherheitsüberwachung zu entgehen.

Was sind primäre Gruppen-IDs?

In AD ist jedes Benutzerkonto mit einer primären Gruppen-ID verbunden, die die Standard-Gruppenmitgliedschaft des Benutzers bestimmt. Die primäre Gruppen-ID in AD ist ein Überbleibsel des POSIX-Standards (Portable Operating System Interface), der entwickelt wurde, um plattformübergreifende Kompatibilität zwischen verschiedenen Betriebssystemen zu ermöglichen.

Die primäre Gruppen-ID definiert die Standard-Gruppenmitgliedschaft für ein Benutzerkonto. Wenn ein Benutzerkonto in AD erstellt wird, wird es standardmäßig Mitglied der Gruppe Domänenbenutzer, die dann die primäre Gruppe des Benutzers wird. Dieser Prozess läuft automatisch ab und trägt dazu bei, die Zugriffskontrolle und die Ressourcenverwaltung innerhalb der AD-Umgebung zu optimieren.

In modernen Windows-Umgebungen spielt die primäre Gruppen-ID nicht mehr so eine große Rolle wie früher. Die Strategien für die Gruppenmitgliedschaft und die Verwaltung von Berechtigungen haben sich in Windows AD weiterentwickelt, das jetzt detailliertere und flexiblere Mechanismen für die Zugriffskontrolle bietet. Die primäre Gruppen-ID wird wichtig, wenn Services für Macintosh oder POSIX-konforme Anwendungen beteiligt sind. Diese Anwendungen beruhen auf POSIX-Standards, bei denen die primäre Gruppen-ID für die Verwaltung von Datei- und Verzeichnisbesitz und -berechtigungen verwendet wird. Wenn Sie diese Dienste nicht verwenden, ist es nicht erforderlich, die primäre Gruppe von Domain Users zu ändern.

Risiken im Zusammenhang mit primären Gruppen-IDs

Ein Angreifer, der die primäre Gruppen-ID eines Benutzers ändern kann, kann effektiv dessen wahrgenommene Rolle und Privilegien innerhalb des Netzwerks ändern. Wenn ein Angreifer beispielsweise die primäre Gruppen-ID eines kompromittierten Standardbenutzers in die der Gruppe Domain Admins ändert, kann er administrative Zugriffsrechte innerhalb der AD-Umgebung erhalten. Dies gibt dem Angreifer möglicherweise weitreichende Kontrolle über das Netzwerk. Er kann dann Systemkonfigurationen ändern, die Berechtigungen von Benutzerkonten manipulieren, auf sensible Daten zugreifen und vieles mehr - und das alles, während er wie ein normaler Benutzer aussieht.

Diese Tarntaktik kann es Angreifern auch ermöglichen, sich der Erkennung durch Sicherheitstools zu entziehen. Indem sie die primäre Gruppen-ID ändern, können Angreifer typische Zugriffskontrollmechanismen umgehen und ihre bösartigen Aktivitäten als Routineaktionen von normalen Benutzern tarnen. Diese Taktik macht es unwahrscheinlicher, dass ihre Aktivitäten als verdächtig eingestuft werden, was ihnen mehr Zeit verschafft, das Netzwerk zu kompromittieren.

Noch beunruhigender ist, dass dieser erweiterte Zeitrahmen dem Angreifer die Möglichkeit gibt, eine Vielzahl bösartiger Aktionen durchzuführen, wie z. B. die Exfiltration von Daten, Systemsabotage oder das Einschleusen zusätzlicher Hintertüren für einen zukünftigen Zugriff. Diese Aktionen können so lange unentdeckt bleiben, bis das ungewöhnliche Verhalten entdeckt und richtig interpretiert wird.

Wie nutzen Cyberangreifer Primärgruppen-IDs aus?

Es gibt mehrere Möglichkeiten, wie ein Angreifer die primäre Gruppen-ID eines Benutzers in AD ändern kann. Diese Methoden erfordern in der Regel bestimmte Berechtigungen oder Zugriffsrechte, so dass solche Änderungen in der Regel auf eine Sicherheitslücke hinweisen.

- Kompromittierte Anmeldeinformationen: Wenn ein Angreifer die Anmeldeinformationen für ein Konto mit ausreichenden Rechten erhält, z. B. für einen Domänenadministrator oder einen Kontobetreiber, kann er diese Anmeldeinformationen verwenden, um sich im AD-System anzumelden und die primäre Gruppen-ID eines Benutzers zu ändern. Eine solche Kompromittierung kann durch einen Brute-Force-Angriff, Phishing oder eine andere Form des Social Engineering erfolgen.

- AD-Schwachstellen: Angreifer können Schwachstellen im AD-System oder im Netzwerk als Ganzes ausnutzen. Ein Angreifer kann zum Beispiel ungepatchte Software-Schwachstellen ausnutzen, um sich erhöhte Rechte zu verschaffen, die er dann dazu verwenden kann, die primäre Gruppen-ID eines Benutzers zu ändern.

- Privilegienerweiterung: Angreifer können sich zunächst über ein Konto mit niedrigeren Rechten Zugang zum Netzwerk verschaffen und dann eine Schwachstelle oder eine Fehlkonfiguration ausnutzen, um die Privilegien des Kontos zu erhöhen.

Wie können Sie den Missbrauch von Primärgruppen-IDs erkennen?

Diese Angriffsvektoren unterstreichen die Notwendigkeit einer guten Cybersicherheitshygiene:

- Regelmäßige Patches und Software-Updates.

- Überwachen Sie verdächtige Aktivitäten und reagieren Sie umgehend darauf.

- Setzen Sie das Prinzip des geringsten Privilegs durch.

- Informieren Sie die Benutzer über mögliche Social Engineering-Taktiken.

Um die mit primären Gruppen-IDs verbundenen Risiken zu mindern, sollten Sie einen mehrstufigen Ansatz für die AD-Sicherheit mit Schwerpunkt auf proaktivem Auditing und Echtzeitüberwachung in Betracht ziehen.

Proaktives Auditing in AD bedeutet eine regelmäßige Analyse der AD-Protokolle, um Anomalien zu erkennen. In diesem Zusammenhang könnten unerwartete Änderungen der primären Gruppen-IDs von Benutzern auf unbefugte oder böswillige Versuche hinweisen, die Berechtigungen eines Benutzers zu ändern oder seine wahre Gruppenzugehörigkeit zu verschleiern.

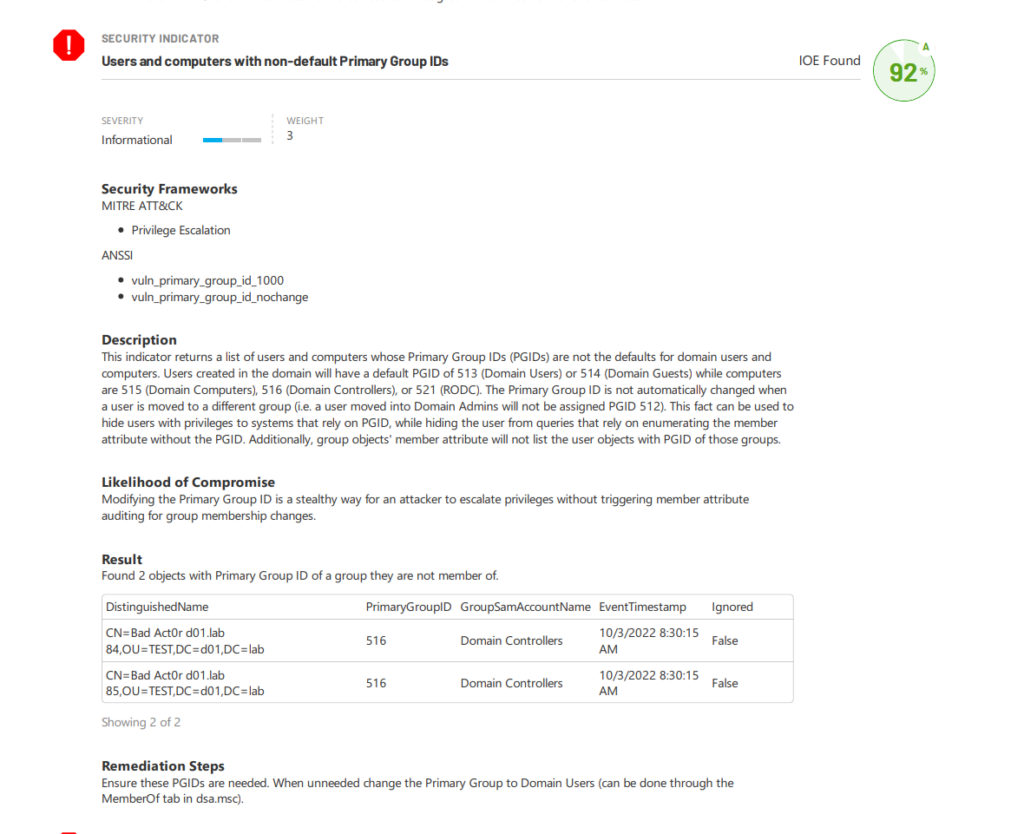

Ein typisches Beispiel für eine rote Flagge ist die Tatsache, dass ein Standardbenutzer Teil einer administrativen Gruppe wird, was auf eine mögliche Sicherheitsverletzung hinweist. Durch proaktives Auditing können IT-Experten solche Unstimmigkeiten frühzeitig erkennen und verhindern, dass sie sich zu größeren Problemen auswachsen. Tools wie Purple Knight können dabei helfen, indem sie die Überwachung von Änderungen in der AD-Umgebung automatisieren und Erkenntnisse liefern, die bei einer manuellen Überprüfung möglicherweise übersehen werden. Abbildung 1 zeigt einen Bericht, der einen Indikator für die Gefährdung (IOE) im Zusammenhang mit primären Gruppen-IDs findet.

Die Überwachung in Echtzeit erfordert den Einsatz fortschrittlicher Tools zur Erkennung von Bedrohungen, die Administratoren auf Veränderungen aufmerksam machen können, sobald diese auftreten. Diese Tools bewerten die AD-Umgebung kontinuierlich und suchen nach Aktivitäten wie unerwarteten Änderungen in der primären Gruppen-ID eines Benutzers, die auf eine potenzielle Sicherheitsverletzung oder eine Bedrohung durch Insider hinweisen könnten. Semperis Directory Services Protector ( DSP) zum Beispiel kann Änderungen in der AD-Umgebung in Echtzeit überwachen und gibt Administratoren die Möglichkeit, sofort zu reagieren, wenn eine Anomalie entdeckt wird.

Behalten Sie den Überblick über die IDs von Primärgruppen

Ein tiefes Verständnis der Rolle der primären Gruppen-ID in Active Directory ist sowohl für IT-Manager als auch für Cybersicherheitsexperten von entscheidender Bedeutung. Dieses Wissen gibt ihnen wertvolle Einblicke in die Architektur und die Betriebsmechanismen von AD, liefert Anhaltspunkte für die effektive Verwaltung von Benutzerkonten und klärt sie über die potenziellen Sicherheitsauswirkungen von Kontokonfigurationen auf. Mit diesem Wissen können sie die IT-Infrastruktur besser schützen und zur allgemeinen Cybersicherheitsresistenz des Unternehmens beitragen.

Der Einsatz von robusten Audit- und Überwachungs-Tools ist ebenfalls entscheidend. Sie können dazu beitragen, ungewöhnliche Aktivitäten zu erkennen, wie z.B. Änderungen an der primären Gruppen-ID eines Benutzers, die auf eine Sicherheitsverletzung hindeuten könnten. Durch eine frühzeitige Erkennung können geeignete Gegenmaßnahmen ergriffen werden, bevor der Angreifer erheblichen Schaden anrichten kann.

Erfahren Sie mehr über AD-Sicherheit