Authentication Server Response (AS-REP) Roasting ermöglicht es Angreifern, verschlüsselte Authentifizierungsantworten für Konten in Active Directory anzufordern, bei denen die Kerberos-Vorauthentifizierung deaktiviert ist. AS-REP Roasting ist eine der Active Directory-Bedrohungen, vor denen die Cybersecurity-Agenturen der Five Eyes-Allianz in ihrem jüngsten Bericht warnen, Erkennen und Abschwächen von Active Directory-Kompromittierungen.

Was ist AS-REP Roasting?

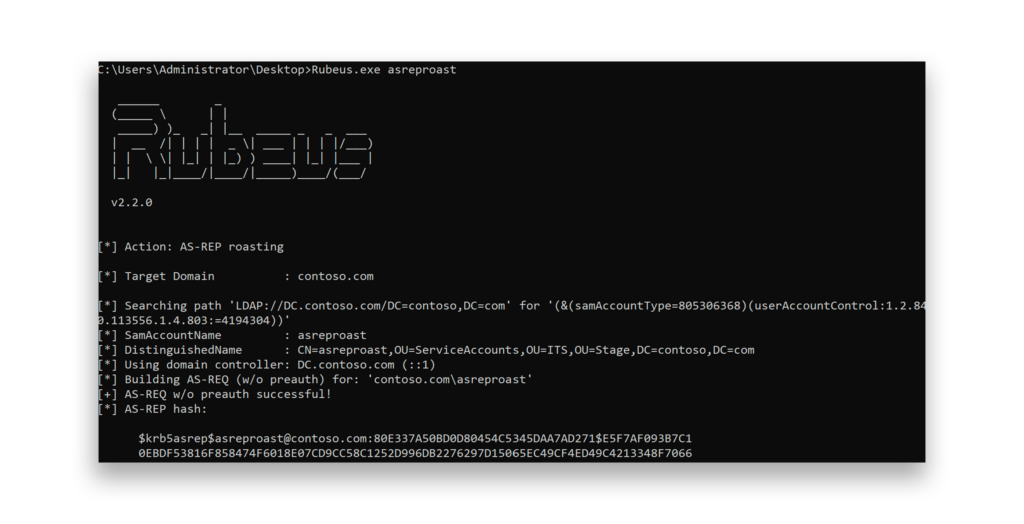

Die wichtigste Taktik bei einem AS-REP Roasting-Angriff besteht darin, die Kerberos-Vorauthentifizierung zu deaktivieren. In diesem Szenario benötigt ein Angreifer das Passwort des Benutzers nicht, um eine Authentifizierungsantwort zu erhalten(Abbildung 1). Sobald der Angreifer die Antwort hat, kann er versuchen, sie offline zu knacken, um das Klartext-Passwort des Benutzers zu erhalten.

Wie können Sie sich gegen AP-REP Roasting verteidigen?

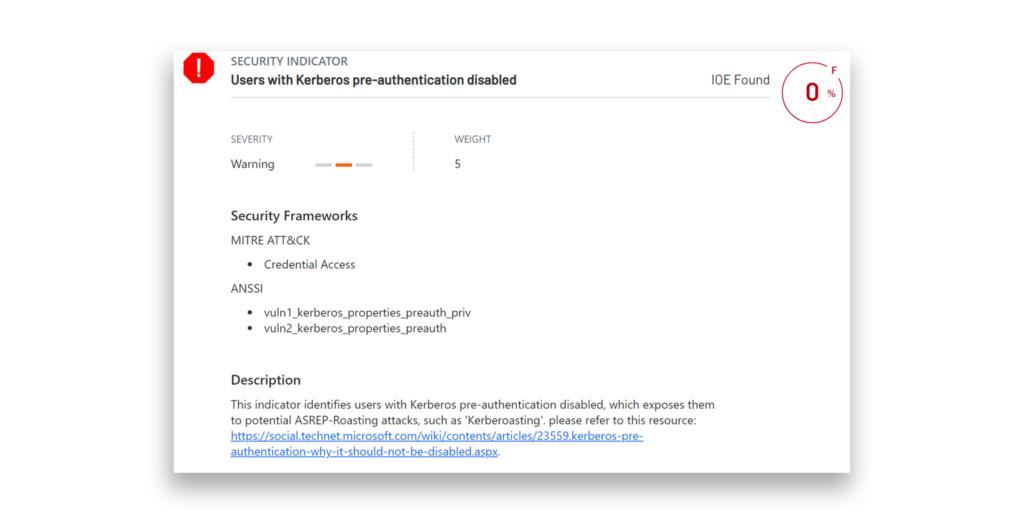

Verteidiger können mit dem kostenlosen Purple Knight Tool verwenden, um Active Directory-Konten zu identifizieren, bei denen die Kerberos-Vorauthentifizierung deaktiviert ist(Abbildung 2). Nach der Identifizierung dieser anfälligen Konten sollten die Verteidiger feststellen, ob die Vorabauthentifizierung aktiviert werden kann, um das Risiko von Angriffen wie AS-REP Roasting zu verringern.

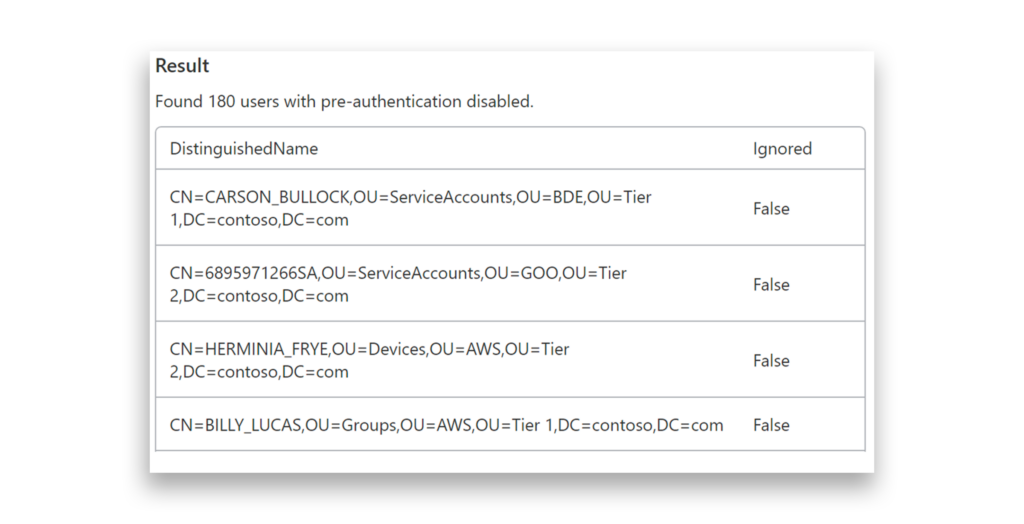

Purple Knight kann eine Liste der Konten anzeigen, für die die Kerberos-Vorabauthentifizierung deaktiviert ist(Abbildung 3). Im nächsten Schritt müssen Sie prüfen, ob diese Einstellung für jedes Konto wirklich deaktiviert werden muss.

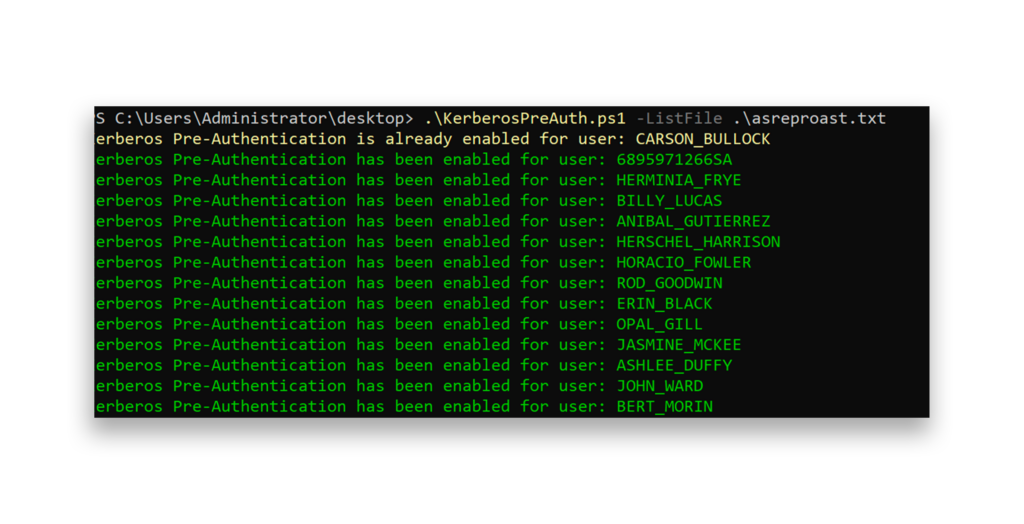

In diesem Beispiel habe ich ein PowerShell-Skript ausgeführt, um eine Liste der Benutzerkonten zu verarbeiten, bei denen die Kerberos-Vorabauthentifizierung deaktiviert ist, und die Vorabauthentifizierung automatisch zu aktivieren, um die Bedrohung durch AS-REP Roasting zu verringern(Abbildung 4). In der Praxis sollten Sie immer feststellen, warum die Vorabauthentifizierung deaktiviert ist, und überprüfen, ob sie für jedes Konto aktiviert werden kann, bevor Sie Änderungen vornehmen.

Beachten Sie den Anstieg der Sicherheitsbewertung nach der Aktivierung der Kerberos-Vorauthentifizierung(Abbildung 5).

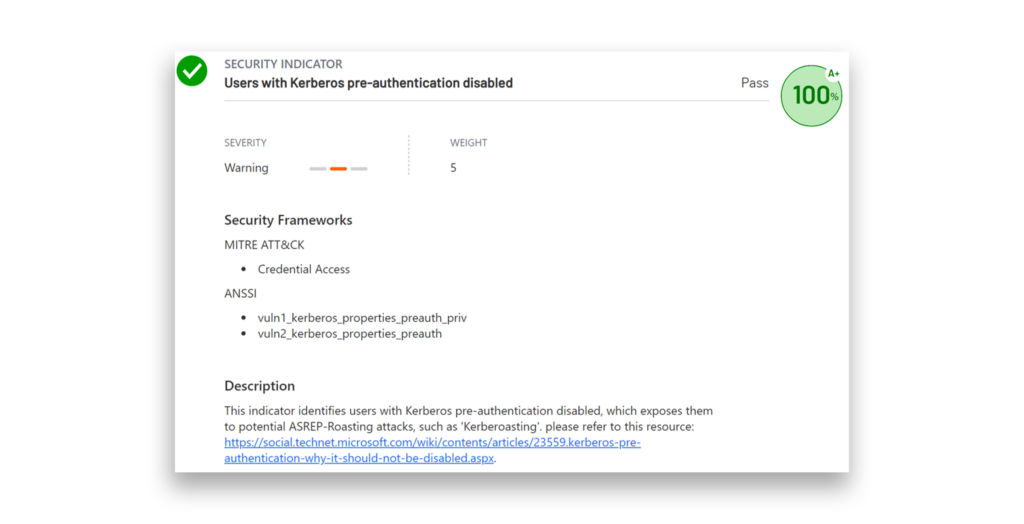

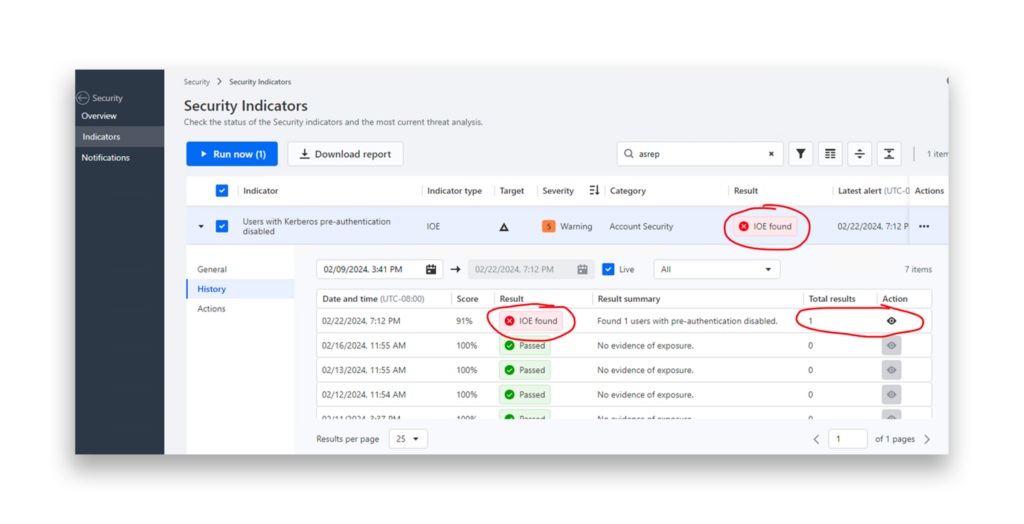

Beachten Sie, dass Purple Knight eine Momentaufnahme potenzieller Schwachstellen liefert. Für die laufende Verteidigung bietet Semperis Directory Services Protector ( DSP) einen Sicherheitsindikator, der kontinuierlich nach Benutzern mit deaktivierter Kerberos-Vorauthentifizierung sucht, die ein Angreifer benötigt, um einen AS-REP Roasting-Angriff durchzuführen(Abbildung 6). Durch die Überwachung unerwarteter Konten mit deaktivierter Vorauthentifizierung können Verteidiger potenzielle AS-REP-Roasting-Versuche proaktiv verhindern.

Wie können Sie einen AS-REP Roasting-Angriff erkennen?

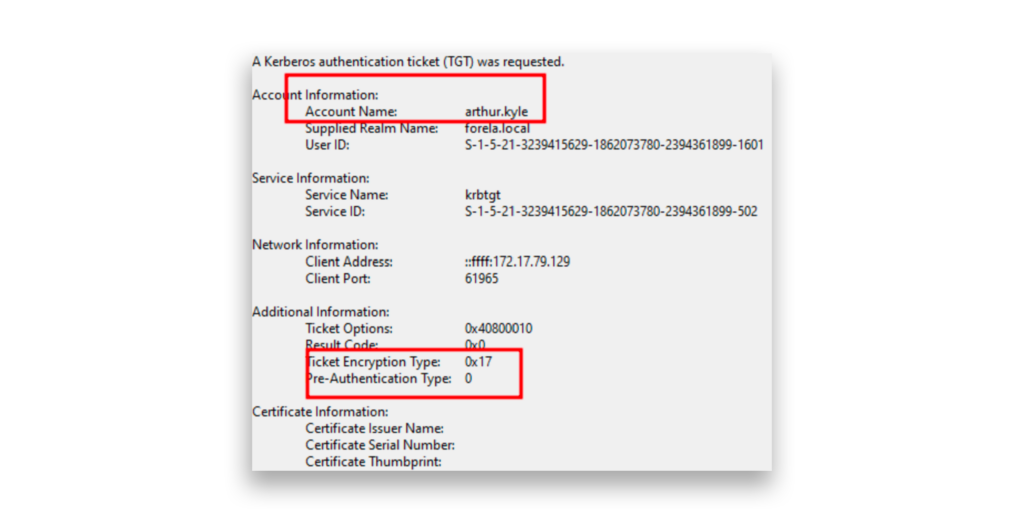

Verteidiger können AS-REP Roasting erkennen, indem sie die Ereignis-ID 4768(Abbildung 7) überwachen. Achten Sie auf einen Pre-Authentication Type von 0, also deaktiviert. Achten Sie auch auf den Dienstnamen krbtgt; Kerberos verwaltet die Authentifizierung in Active Directory. Suchen Sie schließlich nach einem Ticket Encryption Type von 0x17 (RC4), was auf die Verwendung einer schwächeren Verschlüsselungsmethode hinweist.

Profile von Bedrohungsakteuren

Die folgenden Bedrohungsakteure sind dafür bekannt, dass sie AS-REP Roasting-Angriffe in freier Wildbahn durchführen.

- BlackSuit1

- Diavol (MITRE ATT&CK Software S0659)2

AS-REP Röstwerkzeuge

Die folgenden öffentlichen Tools und Skripte, die auf github.com verfügbar sind, können zur Durchführung eines AS-REP-Roasting-Angriffs verwendet werden und wurden bereits bei realen Vorfällen eingesetzt.

- GhostPack/Rubeus

- HarmJ0y/ASREPRoast

AS-REP Roasting Bedrohung Übersicht

ATT&CK-Taktik: Credential Access

Am 26. August 2024 enthüllte der DFIR-Bericht, dass die BlackSuit-Ransomware-Bande bei ihren Angriffen AS-REP Roasting einsetzte. Die Gruppe hatte es auf Konten abgesehen, bei denen die Kerberos-Vorabauthentifizierung deaktiviert war, um Authentifizierungsantworten zu erfassen und zu knacken, die den Zugriff auf Benutzerpasswörter ermöglichten.3

Am 13. Dezember 2021 beschrieb der DFIR Report, wie die Diavol Ransomware-Bande AS-REP Roasting bei ihren Angriffen einsetzte. Die Bande nahm Konten ins Visier, bei denen die Kerberos-Vorauthentifizierung deaktiviert war, und erfasste verschlüsselte Authentifizierungsantworten. Die Gruppe knackte diese Antworten dann offline, um Passwörter im Klartext zu erhalten.4

Semperis Schnappschuss

AS-REP Roasting ist nach wie vor eine wichtige Technik für Angreifer, die auf Active Directory-Konten mit deaktivierter Kerberos-Vorauthentifizierung abzielt. Indem sie verschlüsselte Authentifizierungsantworten offline knacken, können Angreifer ihre Privilegien ausweiten und Zugang zu Konten mit höheren Privilegien erhalten. Um sich gegen AS-REP Roasting zu schützen, müssen Unternehmen sicherstellen, dass die Kerberos-Vorabauthentifizierung für alle Konten aktiviert ist, strenge Kennwortrichtlinien anwenden und regelmäßig auf abnormales Authentifizierungsverhalten achten.

Zusätzliche Ressourcen

- Neue Angriffswege? AS Angeforderte Service-Tickets

- Purple Knight

- Semperis Directory Services Protector