Die Cybersecurity-Agenturen der Five Eyes-Allianz, darunter die CISA und die NSA, drängen Unternehmen dazu, die Sicherheit rund um Microsoft Active Directory (AD) zu verstärken, das ein Hauptziel für Cyberangreifer ist. Der jüngste Bericht der Allianz hebt mehr als ein Dutzend Taktiken hervor, die Bedrohungsakteure einsetzen, um AD auszunutzen. Zu diesen gängigen Techniken gehört der DCSync-Angriff.

Was ist ein DCSync-Angriff?

A DCSync-Angriff ist eine Angriffstechnik, die in der Regel verwendet wird, um Anmeldedaten aus einer AD-Datenbank zu stehlen. Der Angreifer gibt sich als Domänencontroller (DC) aus, um mit Hilfe des Directory Replication Services (DRS) Remote-Protokolls Passwort-Hashes von einem Ziel-DC anzufordern. Der Angriff kann verwendet werden, um Passwort-Hashes aus dem DC zu "ziehen", ohne dass Code auf dem DC selbst ausgeführt werden muss. Diese Art des Angriffs umgeht geschickt die herkömmlichen Prüf- und Erkennungsmethoden.

Beachten Sie, dass der Angreifer zunächst Zugriff auf ein Konto mit hochrangigen Rechten erhalten muss, z. B. Domain Admin oder ein Konto mit der Fähigkeit, Daten aus dem DC zu replizieren. Diese Aktion erfordert die folgenden Berechtigungen für den Domain Naming Context:

- Replizieren von Verzeichnisänderungen

- Replizieren von Verzeichnisänderungen Alle

Sobald der Angreifer über die notwendigen Privilegien verfügt, sendet er eine Anfrage an einen DC und bittet ihn, die Anmeldedaten des Benutzers zu replizieren. Dieser Prozess imitiert den legitimen Replikationsverkehr, den DCs zur Synchronisierung von Daten im Netzwerk verwenden.

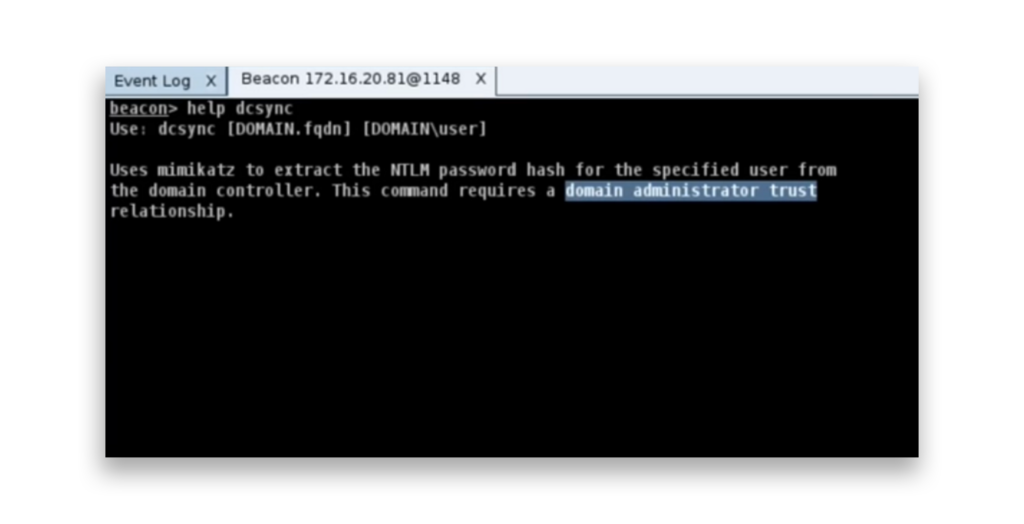

Dieses Bild zeigt die help Befehlsausgabe für DCSync in Cobalt Strike, die erklärt, wie Sie mit mimikatz NT-Passwort-Hashes für bestimmte Benutzer von einem Domänencontroller extrahieren können. Der Befehl erfordert Domänenadministrator-Rechte, um zu funktionieren.

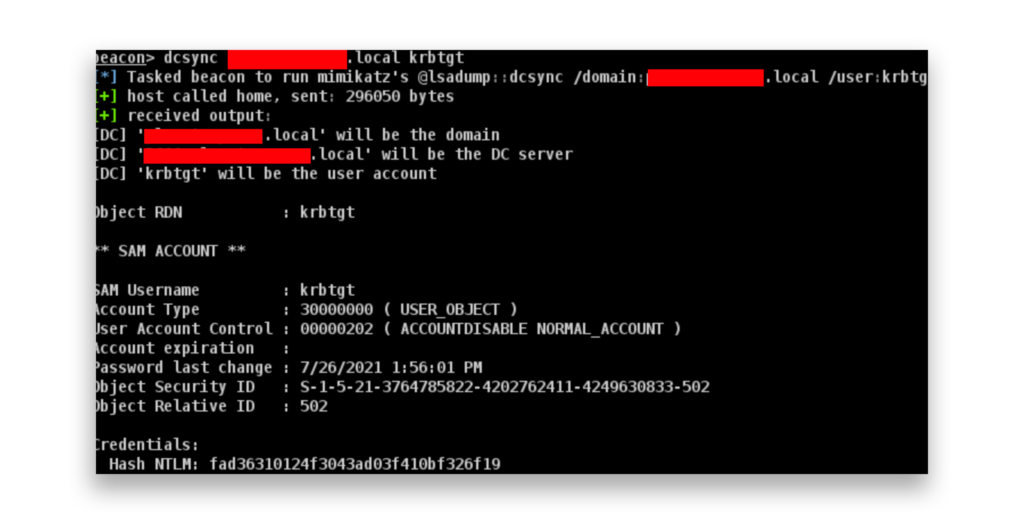

Hier sehen Sie die Ausgabe eines DCSync-Befehls in Cobalt Strike, um den NT-Hash des KRBTGT-Kontos aus dem Domänencontroller zu extrahieren.

Wie können Sie Ihre Umgebung vor einem DCSync-Angriff schützen?

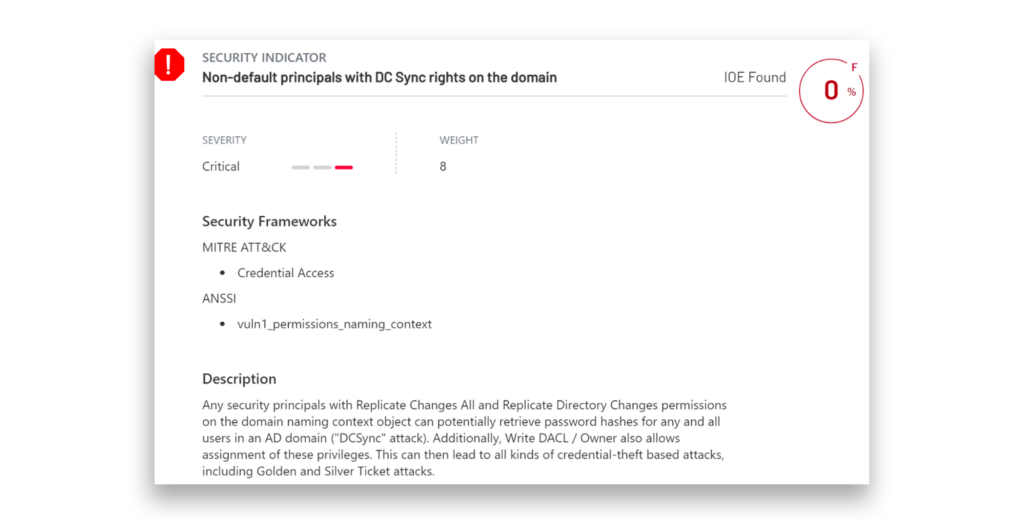

Der beste Ansatzpunkt für Verteidiger, um ihre Umgebungen gegen einen DCSync-Angriff zu schützen, ist die Nutzung des kostenlosen Tools Purple Knight zu nutzen, um Nicht-Standard-Principals zu identifizieren, die über DCSync-Berechtigungen für den Domain Naming Context verfügen.

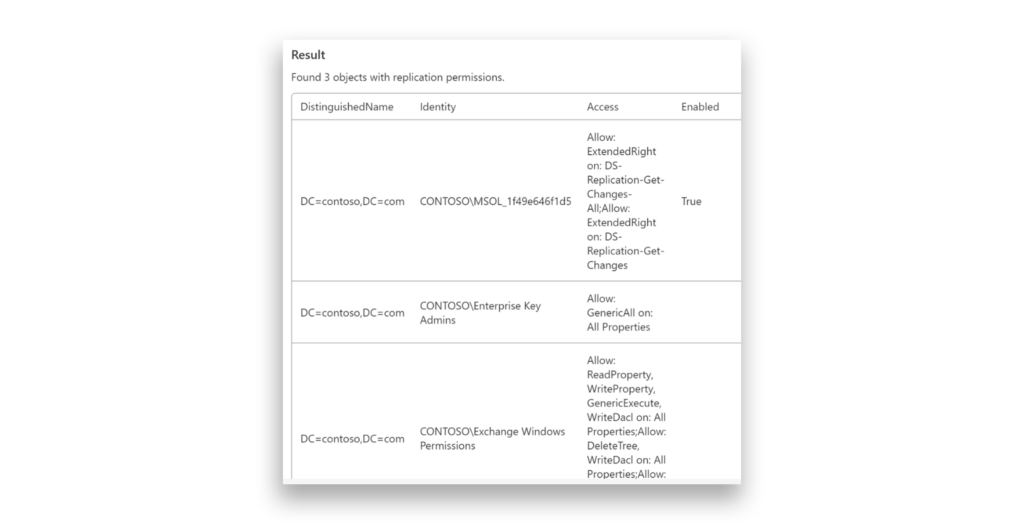

Dies ist etwas, das wir oft in Kundenumgebungen sehen: Enterprise Key Admins mit voller Kontrolle über den Domänenbenennungskontext und Exchange Windows-Berechtigungen mit der Möglichkeit, Berechtigungen zu ändern. Dieses Szenario ist gefährlich, da es unbeabsichtigt zur Erteilung von DCSync-Berechtigungen führen kann - ein ernstes Sicherheitsrisiko.

Lassen Sie uns den Prozess der Abhilfe am Beispiel von Enterprise Key Admins durchgehen.

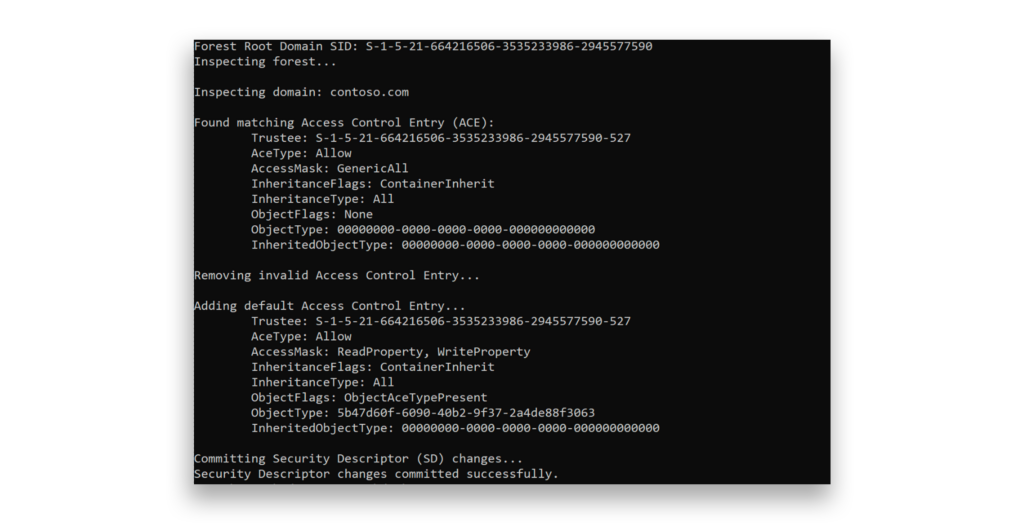

Wenn Sie laufen adprep /domainprep unter Windows Server 2016 wird ein unbeabsichtigter Zugriffssteuerungseintrag (ACE) zum Sicherheitsdeskriptor des Domain Naming Context für die Gruppe Enterprise Key Admins (SID = -527) hinzugefügt. Dieser ACE gewährt fälschlicherweise vollen Zugriff auf den Benennungskontext und alle seine untergeordneten Objekte. Der vorgesehene ACE sollte nur ReadProperty und WriteProperty Berechtigungen für die msDS-KeyCredentialLink Attribut.

Die folgende Abbildung zeigt ein Beispiel für ein PowerShell-Skript, das das Problem behebt, indem es der Gruppe Enterprise Key Admins die Vollzugriffsberechtigung entzieht und sicherstellt, dass diese Gruppe nur Lese-/Schreibzugriff auf das Attribut msDS-KeyCredentialLink erhält.

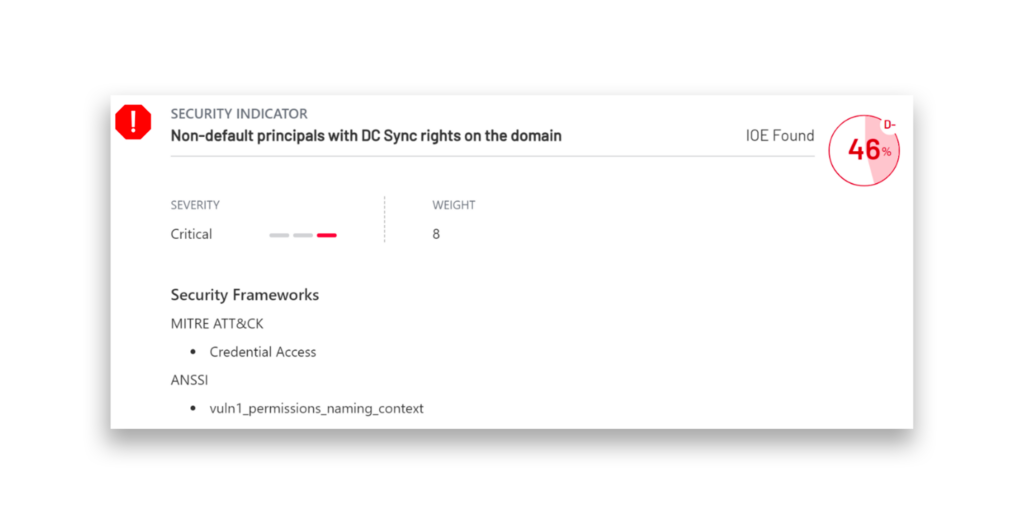

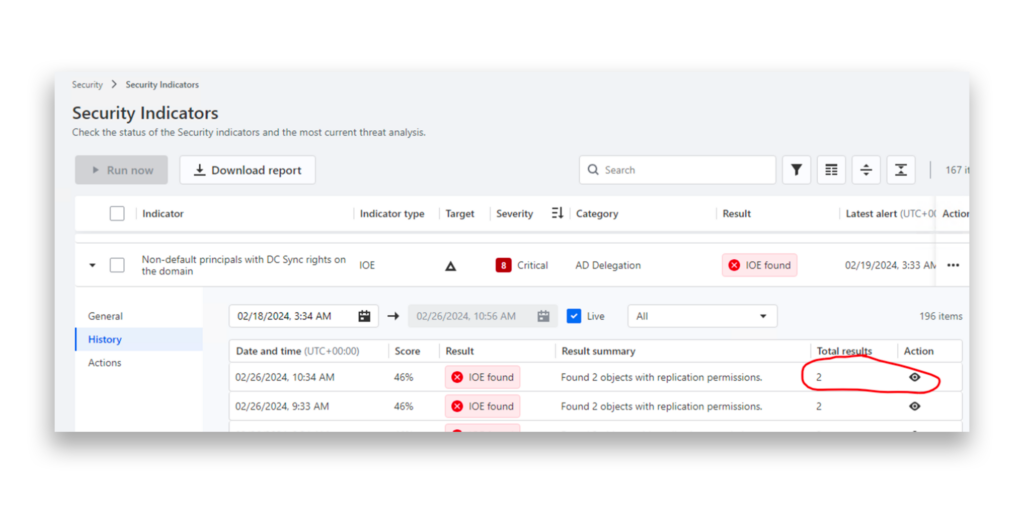

Nachdem wir die Berechtigungen für Enterprise Key Admins angepasst haben, stellen wir eine Verbesserung unserer Sicherheitsbewertung für diesen spezifischen Indikator der Gefährdung (IOE) fest.

Semperis DSP Intelligence enthält einen Sicherheitsindikator, der kontinuierlich verdächtige Konten im AD aufspürt, die über die für einen DCSync-Angriff erforderlichen Sonderrechte verfügen. Zu diesen Rechten gehören Replicating Directory Changes und Replicating Directory Changes All. Standardmäßig verfügen nur bestimmte ACEs wie Domain Admins, Enterprise Admins, DC-Computerkonten und der AAD Connect-Benutzer über diese Rechte. Die Überwachung von Benutzern, die unerwartet über diese Rechte verfügen, kann Ihnen dabei helfen, eine nicht autorisierte Replikation von Verzeichnisdaten zu verhindern.

Wie können Sie einen DCSync-Angriff erkennen?

Um DCSync-Aktivitäten zu erkennen, können Sie die TargetLogonId aus Ereignis 4624 überwachen und sie mit anderen Sicherheitsereignissen korrelieren, die mit derselben Anmeldesitzung verbunden sind. DCSync erzeugt einen Netzwerkanmeldetyp (3) auf dem DC. Durch die Verknüpfung von Ereignis 4662 (das den Verzeichniszugriff verfolgt) mit Ereignis 4624 unter Verwendung der LogonId können Verteidiger die Quell-IP der DCSync-Anfrage identifizieren.

Profile von Bedrohungsakteuren

Die folgenden Bedrohungsakteure sind dafür bekannt, DCSync-Angriffe in freier Wildbahn durchzuführen.

- APT20 alias Krabbelnder Stier, TH3Bug, VIOLIN PANDA1

- Calypso alias Bronze Medley2

- Earth Lusca alias TAG-22, Charcoal Typhoon, CHROMIUM, ControlX (MITRE ATT&CK®Group G1006)3

- LAPSUS$ alias DEV-0537, Strawberry Tempest (MITRE ATT&CK Group G1004)4

- Leviathan alias MUDCARP, Kryptonite Panda, Gadolinium, BRONZE MOHAWK, TEMP.Jumper, APT40, TEMP.Periscope, Gingham Typhoon (MITRE ATT&CK Group G0065)5

- Mustang Panda alias TA416, RedDelta, BRONZE PRESIDENT (MITRE ATT&CK Group G0129)6

- UNC53307

DCSync Angriffswerkzeuge

Die folgenden öffentlichen Tools, die auf github.com verfügbar sind, können verwendet werden, um einen DCSync-Angriff durchzuführen.

- DSInternals PowerShell Modul und Framework

- gentilkiwi/mimikatz

- secretsdump.py

Überblick über die Bedrohung

ATT&CK-Taktik: Zugriff auf Zugangsdaten

Am 9. Juli 2024 wurde in einem gemeinsamen Bericht des australischen Cybersicherheitszentrums und globaler Agenturen hervorgehoben, dass APT40 (auch bekannt als Leviathan), eine vom chinesischen Staat gesponserte Gruppe, es auf Netzwerke der Regierung und des privaten Sektors abgesehen hat. In dem Bericht wurde erwähnt, dass DCSync Teil des Handwerks von APT40 ist und es ihnen ermöglicht, sich als DCs auszugeben und Passwort-Hashes aus Active Directory zu stehlen.8

Am 4. April 2024 veröffentlichte Google Cloud einen Bericht, der beschreibt, wie der Bedrohungsakteur UNC5330 die Schwachstellen CVE-2024-21893 und CVE-2024-21887 in Ivanti Connect Secure ausnutzte, um in das Netzwerk eines Opfers einzudringen. Sie nutzten ein LDAP-Bind-Konto, um eine anfällige Windows-Zertifikatsvorlage auszunutzen, ein Computerobjekt zu erstellen und sich als Domänenadministrator auszugeben. Auf diese Weise konnten sie einen DCSync-Angriff ausführen, um zusätzliche Domänen-Zugangsdaten zu erlangen, mit denen sie sich lateral bewegen konnten.9

Am 22. September 2023 veröffentlichte die Einheit 42 von Palo Alto Networks einen Bericht über die Cyberspionage-Aktivitäten der Gruppe Stately Taurus, auch bekannt als Mustang Panda, die zwischen 2021 und 2023 eine südostasiatische Regierung angriff. Die Gruppe infiltrierte Netzwerke, griff auf sensible Dateien zu und blieb langfristig bestehen. Ein wichtiger Teil ihres Angriffs bestand in der Durchführung eines DCSync-Angriffs, bei dem sie sich als DC ausgaben, um Anmeldedaten zu stehlen.10

Im September 2022 berichtete Trend Micro auf der HITCON über Earth Lusca, eine chinesische APT-Gruppe, die seit 2019 aktiv ist. Die Gruppe war an Cyberspionage beteiligt und hatte es auf Sektoren wie Regierung, Medien und Bildung in mehreren Ländern abgesehen. Als Teil ihrer Operationen nutzten sie DCSync-Angriffe, um sich als DCs auszugeben und Passwort-Hashes aus Active Directory zu stehlen.11

Am 22. März 2022 veröffentlichte Microsoft einen Bericht über DEV-0537 (auch bekannt als LAPSUS$), eine cyberkriminelle Gruppe, die für Datendiebstahl und Erpressung bekannt ist. Sie drangen mit gestohlenen Zugangsdaten in Unternehmen ein und nutzten DCSync-Angriffe, um zusätzliche Domänen-Zugangsdaten zu stehlen, die es ihnen ermöglichten, sich seitlich durch Netzwerke zu bewegen und die Kontrolle über wichtige Systeme zu erlangen.12

Am 19. Dezember 2019 veröffentlichte Fox-IT einen Bericht über die Operation Wocao, der die Aktivitäten von APT20, einer vom chinesischen Staat gesponserten Hackergruppe, aufdeckte. Der Bericht enthüllte, dass APT20 es auf Branchen wie Regierung, Energie und Gesundheitswesen in mehreren Ländern abgesehen hatte. Eine ihrer Schlüsseltechniken bestand darin, einen DCSync-Angriff durchzuführen, um Anmeldedaten aus Active Directory zu stehlen.13

Am 23. September 2019 identifizierte Avast eine Sicherheitsverletzung, bei der der Angreifer einen DCSync-Angriff (bösartige Verzeichnisreplikation) durchführte. Zunächst wurde eine Microsoft ATA-Warnung über einen Replikationsversuch von einer VPN-IP aus als Fehlalarm abgetan. Nach einer weiteren Überprüfung im Oktober 2019 stellte sich heraus, dass der Angreifer die Anmeldedaten kompromittiert, seine Privilegien erweitert und Domain-Admin-Rechte erhalten hatte.14

Am 9. Juli 2019 berichtete Positive Technologies über die Calypso APT-Gruppe, die es auf Regierungsbehörden in mehreren Ländern abgesehen hatte. In dem Bericht wurde hervorgehoben, dass DCSync Teil der Angriffsmethoden von Calypso ist und es ihnen ermöglicht, sich als DCs auszugeben und Passwort-Hashes aus Active Directory zu extrahieren.15

Semperis Schnappschuss

DCSync ist eine bekannte Technik, mit der Angreifer Anmeldeinformationen aus der Active Directory-Datenbank abrufen, und Berichten zufolge ist dies auch heute noch eine relevante Bedrohung. Verteidiger können Tools wie Purple Knight und DSP Intelligence nutzen, um alle nicht standardmäßigen Konten zu finden, die über DCSync-Berechtigungen für den Domain Naming Context verfügen. Beachten Sie, dass dieser Angriff nur ausgeführt werden kann, wenn ein Angreifer über Domain Admin- oder ähnliche Berechtigungen verfügt. Um das Risiko zu verringern, implementieren Sie ein abgestuftes Zugriffsmodell, um zu verhindern, dass Anmeldeinformationen für Konten mit hohen Rechten unnötigerweise auf Mitgliedsservern oder Workstations offengelegt werden.

Zusätzliche Ressourcen

- AD-Sicherheit 101: Nicht-Standard-Sicherheitsprinzipale mit DCSync-Rechten

- 7 Active Directory-Fehlkonfigurationen finden und beheben - jetzt

- NSA Top Ten Cybersecurity Fehlkonfigurationen: Eine Active Directory-Perspektive

- Purple Knight

- Directory Services Protector

Endnoten

- https://malpedia.caad.fkie.fraunhofer.de/actor/apt20

- https://apt.etda.or.th/cgi-bin/showcard.cgi?g=Calypso

- https://attack.mitre.org/groups/G1006/

- https://attack.mitre.org/groups/G1004/

- https://attack.mitre.org/groups/G0065/

- https://attack.mitre.org/groups/G0129/

- https://malpedia.caad.fkie.fraunhofer.de/actor/unc5330

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/apt40-advisory-prc-mss-tradecraft-in-action

- https://cloud.google.com/blog/topics/threat-intelligence/ivanti-post-exploitation-lateral-movement

- https://unit42.paloaltonetworks.com/stately-taurus-attacks-se-asian-government/

- https://hitcon.org/2022/slides/Earth-Lusca-Revealing-a-Worldwide-Cyberespionage-Operation.pdf

- https://www.microsoft.com/en-us/security/blog/2022/03/22/dev-0537-criminal-actor-targeting-organizations-for-data-exfiltration-and-destruction/

- https://www.fox-it.com/media/kadlze5c/201912_report_operation_wocao.pdf

- https://blog.avast.com/ccleaner-fights-off-cyberespionage-attempt-abiss

- https://global.ptsecurity.com/analytics/calypso-apt-2019