A Golden Ticket-Angriff findet statt, wenn ein Angreifer ein Kerberos Ticket Granting Ticket (TGT) fälscht, um die volle Kontrolle über eine Active Directory-Umgebung zu erlangen. Indem er das KRBTGT-Konto kompromittiert, das alle Kerberos-Tickets signiert, kann der Angreifer gefälschte Tickets für jeden Benutzer erstellen und Zugang zu jeder Ressource innerhalb der Domäne erhalten.

Was ist ein Angriff auf ein Goldenes Ticket?

Ein Golden-Ticket-Angriff beginnt damit, dass sich ein Angreifer Zugriff auf das KRGTGT-Konto der Domäne verschafft. Dieses Konto wird vom Key Distribution Center (KDC) verwendet, um alle TGTs zu verschlüsseln und zu signieren. Der Angreifer extrahiert dann den NTLM-Hash des Kontos und verwendet ihn, um ein Kerberos-TGT mit einer beliebigen Gruppenmitgliedschaft oder Lebensdauer zu fälschen. Mit diesem Goldenen Ticket kann der Angreifer dann Ticket Granting Service (TGS)-Tickets für alle Dienste in der Domäne anfordern.

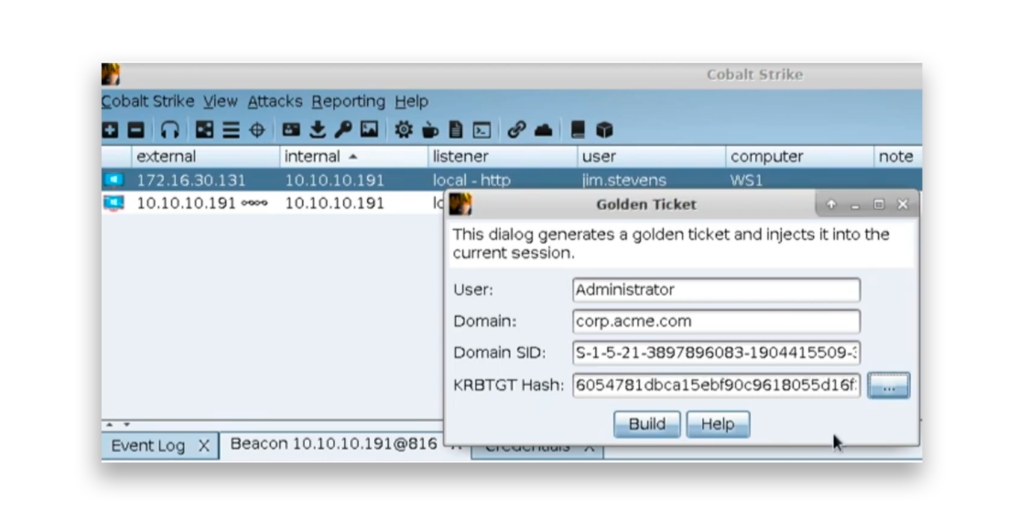

Um ein Goldenes Ticket zu fälschen, benötigt der Angreifer mehrere Schlüsselinformationen: den Benutzernamen, als den er sich ausgeben will (z. B. Administrator), den Domänennamen, die Domänen-SID (eine eindeutige Kennung für die Domäne) und (wie bereits erwähnt) den Passwort-Hash des KRBTGT-Kontos. Mit diesen Informationen kann der Angreifer schnell ein gefälschtes TGT generieren und als identifizierter Benutzer uneingeschränkten Zugriff auf Domänenressourcen erhalten(Abbildung 1).

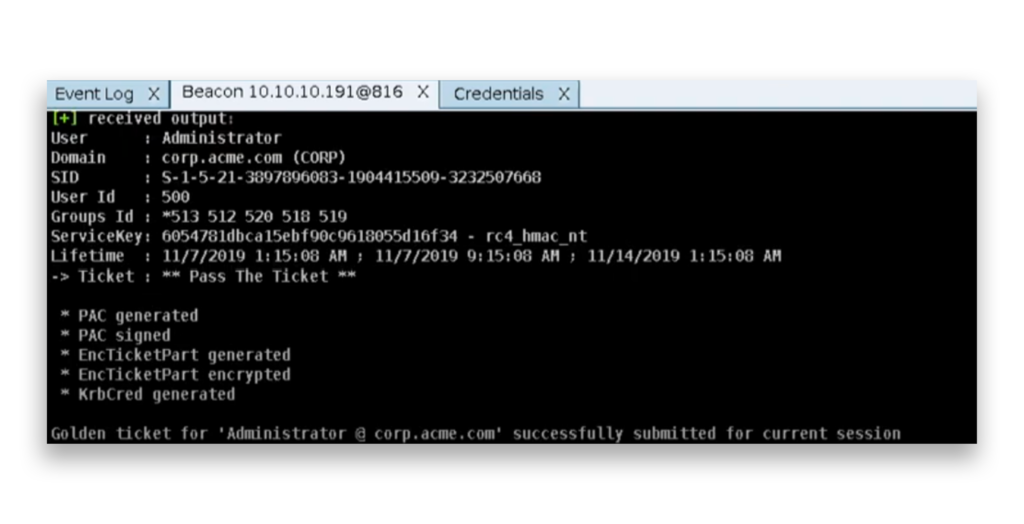

Nachdem er das Goldene Ticket gefälscht hat, kann der Angreifer es in die aktuelle Sitzung einschleusen. Der Angreifer kann sich zum Beispiel als Administrator ausgeben(Abbildung 2).

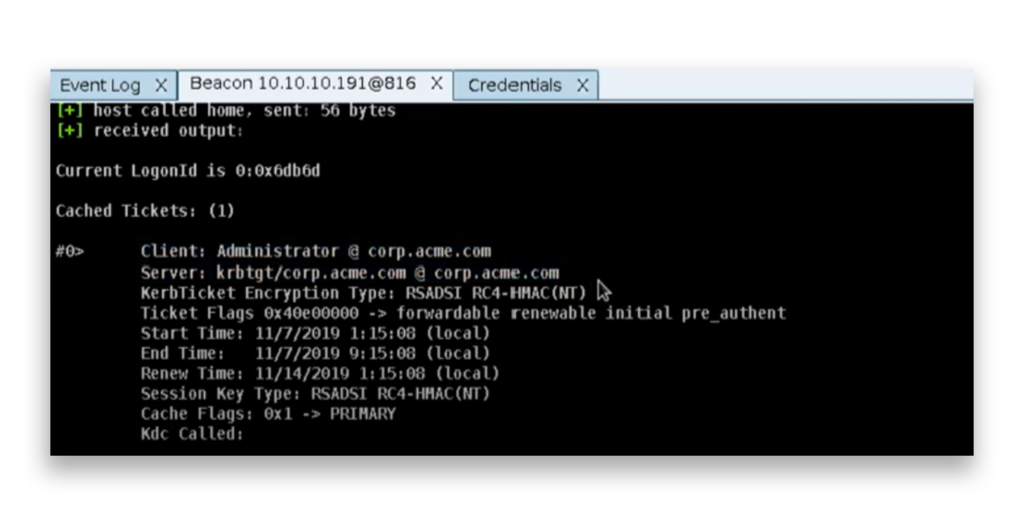

Abbildung 3 zeigt ein zwischengespeichertes Kerberos-TGT für das Administrator-Konto in der Domäne corp.acme.com. Das Golden Ticket ist nun im Sitzungscache gespeichert und ermöglicht es dem Angreifer, sich als Administrator zu authentifizieren und auf Domänenressourcen zuzugreifen.

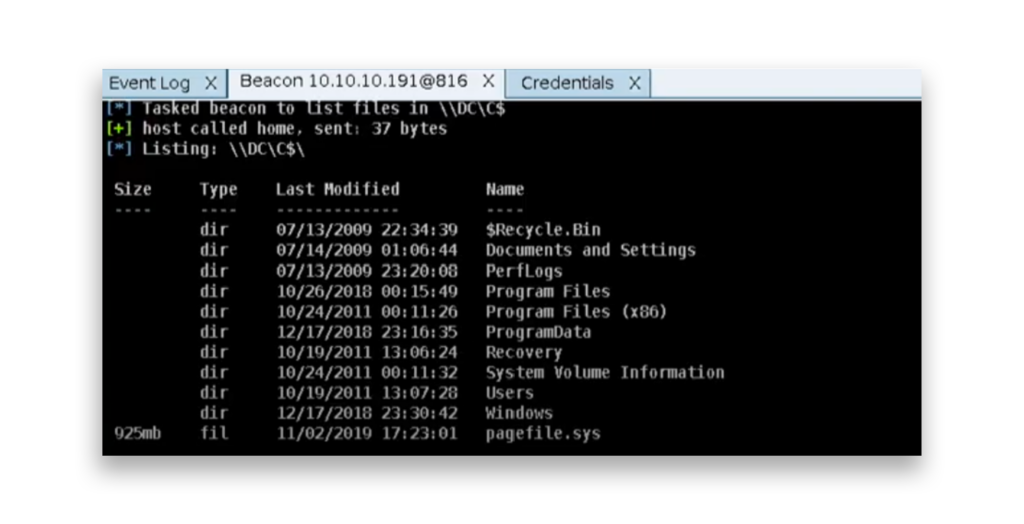

Der Angreifer kann nun über das Administratorkonto auf die Dateifreigabe auf einem Domänencontroller (DC) zugreifen(Abbildung 4).

Wie können Sie sich vor Angriffen auf das Goldene Ticket schützen?

Es ist wichtig, bewährte Verfahren zu befolgen, wie z.B. die Implementierung eines abgestuften Verwaltungsmodells und die Reduzierung der Anzahl privilegierter Konten, um die Anfälligkeit für Golden Ticket-Angriffe zu begrenzen.

Nehmen wir an, dass:

- Ihr Unternehmen wurde von einem Angreifer kompromittiert

- Ein Pen-Tester hat Domain-Admin-Rechte erhalten

- Ein Systemadministrator hat das Unternehmen unter schlechten Bedingungen verlassen

Jedes dieser Szenarien sollte Anlass zu berechtigter Sorge über das Potenzial von Golden-Ticket-Angriffen geben.

Um einen Golden-Ticket-Angriff abzuschwächen, besteht der wichtigste Schritt darin, das Passwort des KRBTGT-Kontos zweimal zurückzusetzen, um alle gefälschten Tickets ungültig zu machen. Um diesen Prozess zu vereinfachen, hat Microsoft MVP und Semperis Senior Incident Response Lead Jorge de Almeida Pinto ein PowerShell-Skript erstellt , das auf github.com verfügbar ist und mit dem Sie das KRBTGT-Konto sicher zurücksetzen können. Dieses Skript enthält eine Vielzahl von Optionen.

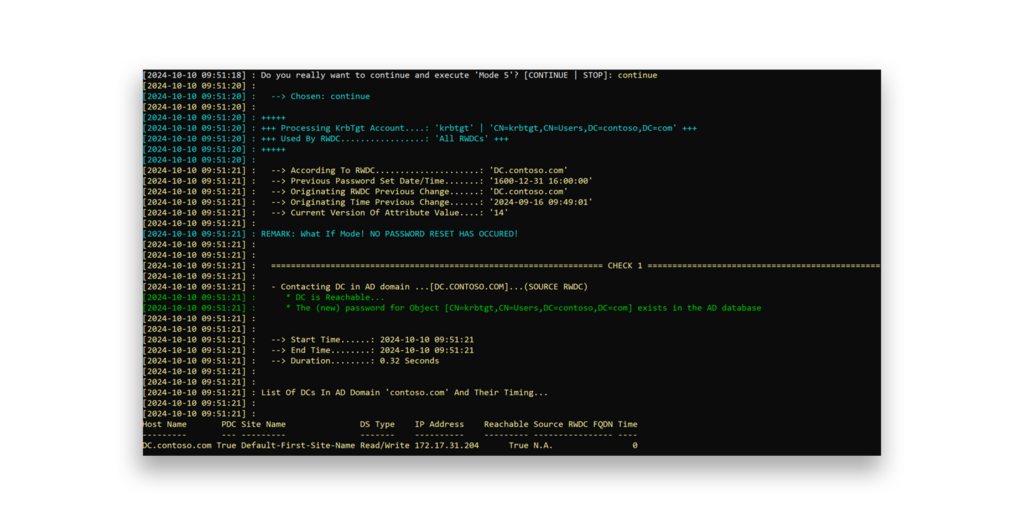

Modus 5 im Skript ist beispielsweise ein Simulationsmodus, der mit Ihren echten KRBTGT-Produktionskonten arbeitet, aber die Passwörter nicht tatsächlich zurücksetzt. Stattdessen wird der Prozess simuliert, um den Zugriff und die Replikationsfunktionalität zu überprüfen, ohne dass irgendwelche Änderungen vorgenommen werden. Dieser Modus ist nützlich, um zu testen, ob alles ordnungsgemäß funktioniert (z.B. Überprüfung von Berechtigungen und Replikation), ohne Ihre Produktionsumgebung zu beeinträchtigen(Abbildung 5).

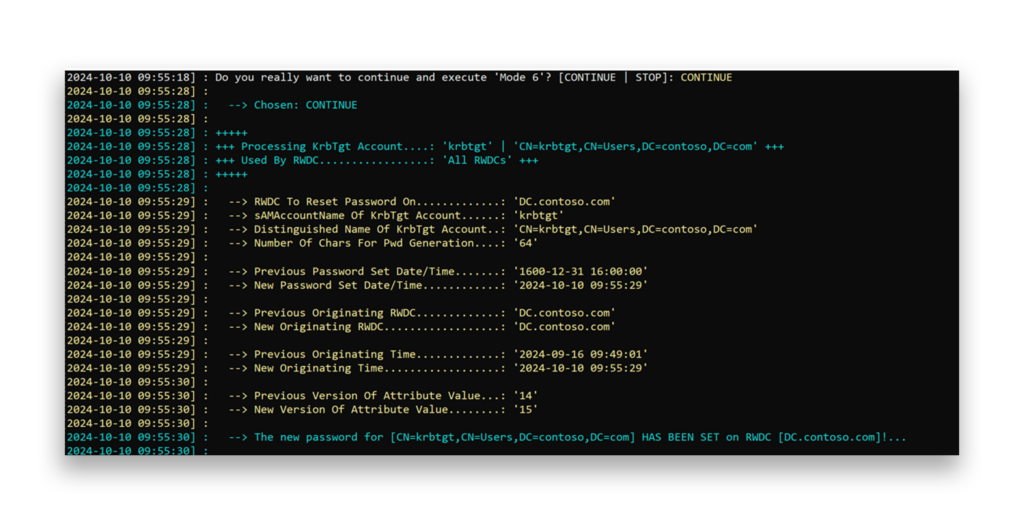

Nachdem alle Tests bestanden wurden und alles im grünen Bereich ist, können Sie mit dem ersten Zurücksetzen des Passworts fortfahren, indem Sie Modus 6 wählen, der das KRBTGT-Konto einmalig zurücksetzt(Abbildung 6).

Normalerweise sollten Sie nach dem ersten Zurücksetzen des KRBTGT-Passworts 10 Stunden warten (die Standardlebensdauer von Kerberos TGT). Dann wiederholen Sie die vorherigen Schritte, um das zweite Zurücksetzen durchzuführen.

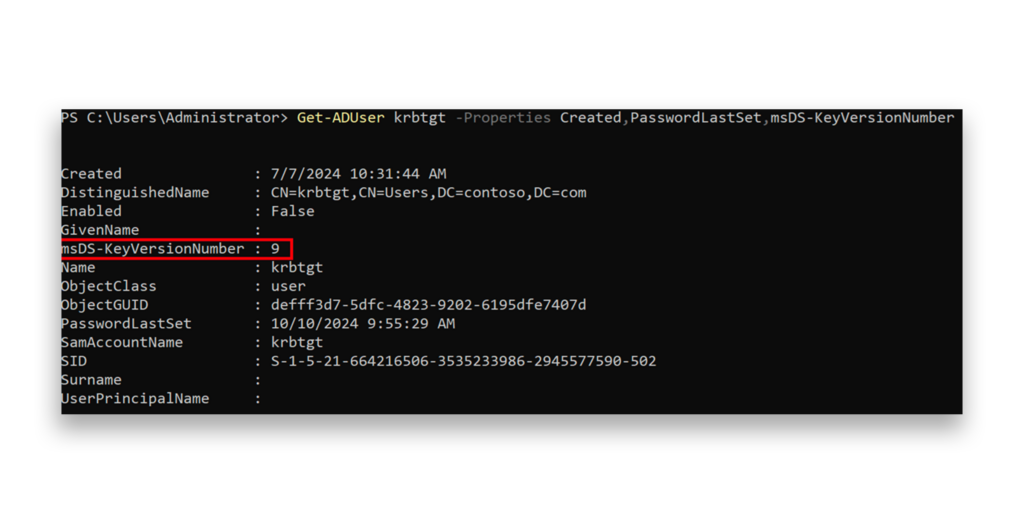

Wenn es nicht möglich ist, 10 Stunden zu warten, können Sie die Lebensdauer des Kerberos-TGT auf z.B. 5 Stunden reduzieren und dann auf mögliche Auswirkungen auf Ihre DCs achten. Mit diesem Ansatz können Sie schneller vorgehen und gleichzeitig überprüfen, ob die Umgebung ordnungsgemäß funktioniert. Jedes Mal, wenn das Passwort des KRBTGT-Kontos zurückgesetzt wird, sollte sich das Attribut msDS-KeyVersionNumber des KRBTGT-Kontos um 1 erhöhen(Abbildung 7).

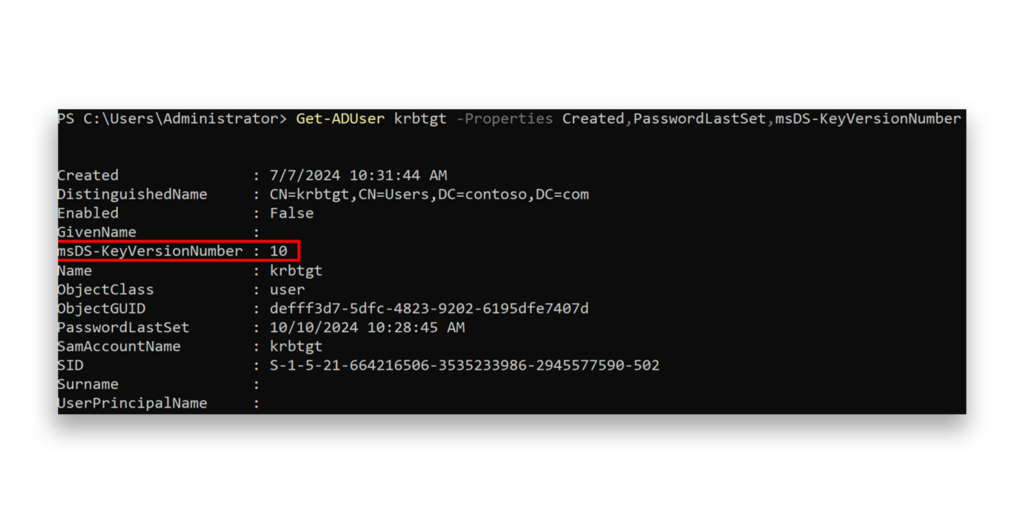

In diesem Beispiel können Sie sehen, dass sich der Wert msDS-KeyVersionNumber nach dem zweiten Zurücksetzen des Kennworts auf 10 erhöht hat(Abbildung 8).

Insgesamt müssen Sie alle bewährten Praktiken für die Sicherheit von Active Directory anwenden, um einen Golden Ticket-Angriff abzuwehren.

Wie können Sie einen Angriff auf das Goldene Ticket erkennen?

Regelmäßige Audits und die Überwachung der Aktivitäten von privilegierten Konten sind unerlässlich. Tools wie Purple Knight und Forest Druid können Verteidigern helfen, Schwachstellen und Angriffspfade innerhalb von Active Directory zu finden. Achten Sie auch auf die folgenden potenziellen Indikatoren für verdächtige Golden Ticket-Aktivitäten:

- Ticket-Lebensdauer: Ein gemeinsames Merkmal von Golden Ticket-Angriffen ist eine verlängerte Ticket-Lebensdauer. Die Standardlebensdauer von Kerberos-Tickets beträgt 10 Stunden. Kerberos-Tickets mit einer ungewöhnlich langen Lebensdauer (z.B. 10 Jahre) können ein Hinweis auf einen Angriff sein.

- Nicht übereinstimmende SIDs: Suchen Sie nach einem Security Identifier (SID) im TGT, der nicht mit einer aktiven SID in der Domäne übereinstimmt. Diese Art von Nichtübereinstimmung ist besonders wahrscheinlich, wenn das Ticket in einer Umgebung gefälscht wurde, in der der Angreifer keinen vollständigen Einblick hat.

- Wiederholte TGT-Verwendung: Wenn sich das Passwort des KRBTGT-Kontos geändert hat, aber ein TGT, das vor der Passwortänderung ausgestellt wurde, immer noch vorgelegt wird, um TGSs zu erhalten, könnte ein Angreifer am Werk sein.

- Abnormales Verhalten von Konten: Anomalien wie der plötzliche Zugriff von nicht-administrativen Konten auf hoch privilegierte Ressourcen können ein Hinweis auf einen Golden Ticket-Angriff sein.

- Ereignisprotokolle: Die Windows Ereignis-ID 4769 kann eine Service-Ticket-Anforderung anzeigen. Achten Sie auf ungewöhnliche Muster oder Unregelmäßigkeiten, insbesondere bei Konten mit hohen Berechtigungen.

Profile von Bedrohungsakteuren

Die folgenden Bedrohungsakteure haben Golden Ticket-Angriffe für ihre Operationen genutzt:

- Antlion1

- Ke3chang alias APT15, Mirage, Vixen Panda, GREF, Playful Dragon, RoyalAPT, NICKEL, Nylon Typhoon (MITRE ATT&CK Group G0004)2

- TA428 alias Panda, ThunderCats3

Golden Ticket Angriffswerkzeuge

Die folgenden öffentlichen Tools, die auf github.com verfügbar sind, können zum Fälschen von Goldenen Scheinen verwendet werden:

- fortra/impacket

- gentilkiwi/mimikatz

Überblick über die Bedrohung

ATT&CK-Taktik: Beharrlichkeit

Am 8. August 2022 veröffentlichte Kaspersky einen Bericht, in dem beschrieben wird, wie eine chinesischsprachige APT-Gruppe, bei der es sich vermutlich um TA428 handelt, gezielte Angriffe auf militärisch-industrielle Unternehmen und öffentliche Einrichtungen in Osteuropa und Afghanistan durchführte. Die Angreifer nutzten Schwachstellen aus, um in Netzwerke einzudringen. Nachdem sie sich Domänenadministratorrechte verschafft hatten, nutzten sie einen Golden-Ticket-Angriff , um Kerberos-TGTs zu fälschen. Dadurch konnten sich die Angreifer als beliebige Benutzer innerhalb der Organisation ausgeben und uneingeschränkten Zugriff auf sensible Systeme erhalten.4

Am 4. Februar 2022 berichtete Symantec, dass die chinesische APT-Gruppe Antlion in einer 18-monatigen Kampagne von 2020 bis 2021 Finanzinstitute in Taiwan ins Visier genommen hat. Die Gruppe verwendete benutzerdefinierte Hintertüren, um Systeme zu infiltrieren und sich langfristig Zugang zu verschaffen. Die Angreifer setzten unter anderem Tools wie Mimikatz ein, um Anmeldedaten auszuspionieren und einen Golden-Ticket-Angriff durchzuführen, der es ihnen ermöglichte, gefälschte Kerberos-Tickets zu erstellen und die dauerhafte Kontrolle über die kompromittierten Netzwerke zu behalten.5

Am 10. März 2018 berichtete die NCC Group, dass APT15, eine chinesische Cyberspionage-Gruppe, verschiedene Hintertüren nutzte, um in das Netzwerk eines britischen Regierungsauftragnehmers einzudringen. Später setzten die Angreifer Mimikatz ein, um Anmeldeinformationen zu stehlen, und führten einen Golden-Ticket-Angriff aus, der es ihnen ermöglichte, gefälschte Kerberos-Tickets zu erstellen und Domain-Administrator-Rechte zu behalten, um so die Kontrolle über das Netzwerk zu behalten und auf sensible Daten zuzugreifen, lange nachdem der ursprüngliche Einbruch entdeckt worden war.6

Semperis Schnappschuss

Mit einem Golden Ticket-Angriff können Angreifer Active Directory ausnutzen, indem sie Kerberos-Tickets fälschen, die ihnen umfassenden Zugriff auf Netzwerkressourcen ermöglichen. Mit dem richtigen Ansatz lässt sich dieser Angriff jedoch bewältigen. Wenn Sie den Zugriff auf hochprivilegierte Konten einschränken, ein abgestuftes Verwaltungsmodell verwenden und Ihre Umgebung regelmäßig überprüfen, können Sie das mit Golden-Ticket-Angriffen verbundene Risiko mindern.

Zusätzliche Ressourcen

- Wie Sie sich gegen Angriffe auf Goldene Tickets verteidigen

- Golden-Ticket-Angriffe auf Active Directory

- Wie Sie sich gegen Silver Ticket Angriffe verteidigen

- Ein diamantenes Ticket im Ruff

- Purple Knight

- Forest Druid

Endnoten

- https://malpedia.caad.fkie.fraunhofer.de/actor/antlion

- https://attack.mitre.org/groups/G0004/

- https://apt.etda.or.th/cgi-bin/showcard.cgi?g=TA428&n=1

- https://www.kaspersky.com/about/press-releases/golden-ticket-for-industrial-espionage-apt-group-takes-over-it-infrastructure

- https://www.security.com/threat-intelligence/china-apt-antlion-taiwan-financial-attacks

- https://www.nccgroup.com/us/research-blog/apt15-is-alive-and-strong-an-analysis-of-royalcli-and-royaldns/