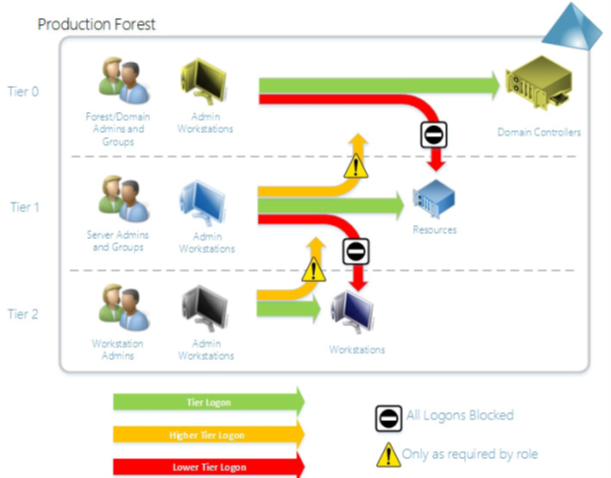

Bereits im Jahr 2012 veröffentlichte Microsoft die erste Version des seiner wichtigen Whitepapers "Mitigating Pass-the-Hash and Credential Theft". In dieser ersten Version, Microsoft das Problem der lateralen Bewegung und der Privilegienerweiterung in einer lokalen Windows Active Directory-Umgebung definiert Umgebung und enthielt damals bewährte Methoden zur Abschwächung dieser Art von Angriffen. Zwei Jahre später, Microsoft veröffentlicht. Version 2 dieses Dokuments heraus, das deutlich erweitert die Anleitungen auf der Grundlage des aktuellen Stands von Windows. Die Unternehmeny auch Konzepte wie Privileged Access Workstations (PAWs) und Admin Tiering eingeführt (siehe Abbildung unten).

Mit Admin Tiering wurde das Konzept der Trennung von "Problembereichen" bei der Verwaltung eingeführt. Admin-Konten, die AD und Domänencontroller verwalteten, konnten sich nie bei normalen Workstations und Servern anmelden. Server-Admin-Konten konnten sich nicht bei Domänencontrollern und Workstations anmelden, usw. Dieser Dieser Ansatz schränkte die Möglichkeiten für Angriffe von der Seite ein, um die Privilegstufe zu erhöhen. Es war nicht perfekt, aber es funktionierte-wenn umgesetzt wurde.

Verwandte Lektüre

Roten Wald betreten

Vor etwa 10 Jahren baute Microsoft auf der Idee auf, die in diesen beiden "Mitigating Pass-the-Hash and Credential Theft" vorgestellt wurde, durch die Einführung des Konzepts eines Red Forest, auch bekannt als Enhanced Security Admin Environment (ESAE). Ein Red Forest ist im Grunde ein separater AD-Forest, dem Ihre Produktions-AD-Forests vertrauen, in dem alle Ihre administrativen Anmeldeinformationen gespeichert werden:

Im Prinzip ist dasdas Konzept des Roten Waldes ein guter Ansatz zu sein. Holen Sie Ihre Admin-Anmeldedaten aus dem Wald heraus, wo sich der potenzielle Angreifer herumtreibt, und stellen Sie sicher, dass diey nur sicher in dem separaten Red Forest. In der Praxis ist der Red Forest war ein klobige Ansatz zur Lösung des Problems. Viele Management-Tools funktionieren schlecht-oder gar nicht-über Waldgrenzen hinweg. Tie Red Forest berücksichtigte keine administrativen Konten (z.B., Anwendungsadministratoren) über die Infrastrukturadministratoren hinaus. AUnd schließlich bedeutete die Pflege einer weiteren separaten Forest-Infrastruktur eine Menge Aufwand für einen relativ bescheidenen Gewinn.

Und...Verlassen Sie den Roten Wald

Als Ergebnis dieser Zwänge, und wahrscheinlich beschleunigt durch die Enthüllungen der jüngsten SolarWinds Angriffhat Microsoft kürzlich zurückgezogen. das Konzept des Red Forest. Ab heute ist der Bau eines Red Forest nicht mehr der Standardansatz für die Isolierung und den Schutz privilegierter Zugriffe in einem Windows/Active Directory Welt. Was ist also der neue Standard?

Die Annahme hat sich verzögert

Nun, wie Sie sich vorstellen können, ist die SolarWinds Angriff die Risiken deutlich, die lokale Identitätssysteme wie Active Directory für die Cloud-Ressourcen darstellen die mit denen sie in den meisten Unternehmen heute fest verbunden sind. Es ist nicht ungewöhnlich, dass sich Unternehmen bei der Authentifizierung und Autorisierung für Azure-Cloud-Ressourcen mit einer Kombination aus AD-Identitäten vor Ort und federationslösungen wie PingFederate und ADFS verwenden, anstatt zu verwenden. Azure AD direkt zu verwenden.

Das bedeutet, dass das schwächste Glied in der Kette des Schutzes von Cloud-Identitäten und -Anwendungen und insbesondere des privilegierten Zugriffs nach wie vor die On-Prem-Ressourcen sind, die wir seit über 20 Jahren zu schützen versuchen. Und während Ansätze wie Admin Tiering und Red Forest gibt es zwar schon seit einiger Zeit, aber die Realität ist, dass viele Geschäfte diese Ansätze nie oder nur teilweise umgesetzt haben teilweise implementiert sie. Das möglicherweise schwer vorstellbar klingen, Lassen Sie mich das also wiederholen.

Gut-Bekannte Strategien zur Abschwächung des Risikos von privilegiertem Zugriff wurden in den meisten Microsoft-Unternehmen.

Die Gründe für dieses Versehen Versehen sind zahlreich und vielfältig, aber die meisten haben mit den Kosten und der Komplexität der Implementierung dieser Ansätze zu tun. Das Ergebnis ist, dass viele Geschäfte nach wie vor bedauerlicherweise inangemessene Kontrollen zur um die Ausbreitung eines im Wesentlichen 15-Jahr-altes Risiko. Angesichts der Tatsache die SolarWinds Angriff zeigteed wie Angreifer Schwachstellen in der Verwaltung des privilegierten Zugriffs vor Ort nutzen können, um "vertikal" in Cloud-Systeme wie Office 365 einzudringen, Microsoft sah sich gezwungen, neu zu definieren, wie privilegierter Zugriff im modernen Zeitalter aussieht.

Die Zukunft des privilegierten Zugangs?

Im Dezember 2020 enthüllte Microsoft seine neue Strategie für privilegierten Zugang. Diese Strategie basiert auf den Prinzipien von Zero Trust und der Cloud. Microsoft erklärt sogar in seinen neuen Strategiedokumenten dass "Die Cloud ist eine Quelle der Sicherheit." Sie würden dieser Aussage zu Recht skeptisch gegenüberstehen, da dass Microsoft einer der größten Cloud-Anbieter der Welt ist. "So muss ich in die Cloud investieren, um sicher zu sein?"

Ich sehe diesen neuen Ansatz als eine Weiterentwicklung der früheren Pass-the-Hash- und Red Forest Strategien. Dennoch dere die Betonung auf dem Erwerb von Einnahmen-Generierung claut services von Azureist der neue Ansatz macht durchaus Sinn. Davon abgesehen, bin ich nicht überzeugt, dass Geschäfte, die zögern, etwas so Einfaches wie Admin Tiering jetzt in das komplexe zonenbasierte Zero-Trust eintauchen-basierten Implementierungen die viele viele bewegliche Teile. Aber let's nehmen wir es ein wenig auseinander und untersuchen Sie, was Microsoft ist vorschlägt.

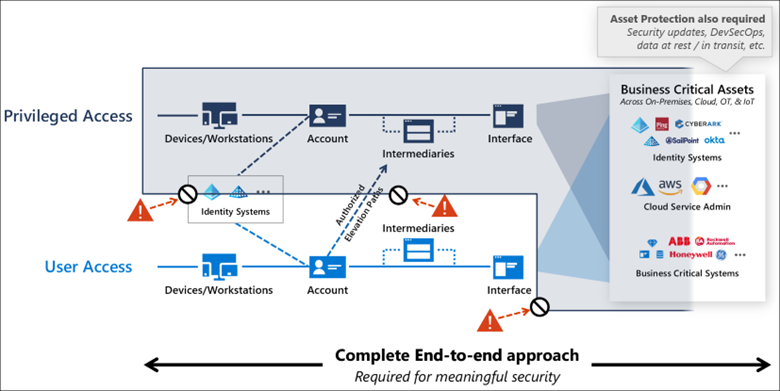

Zunächst einmal müssen Sie verstehen, dass Microsoft das Tiering-Modell ein wenig anders und, wie ich meine, ganzheitlicher als bisher betrachtet. Während sich Admin Tiering und Red Forests bisher auf den privilegierten Zugriff und die Verwaltung durch IT-Fachleute konzentrierten, berücksichtigt dieses neue Modell die gesamte Landschaft eines modernen Unternehmens - nicht nur die IT-Verwaltung, sondern auch die Verwaltung von Geschäftsanwendungen und die verschiedenen Pools von Geschäftsdaten, die in den meisten Unternehmen vorhanden sind, wie Sie hier sehen können:

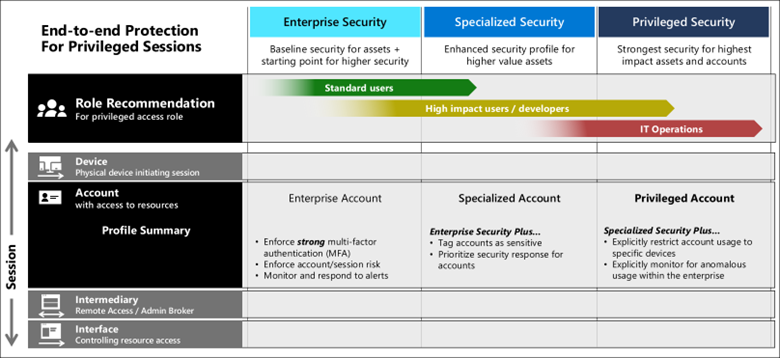

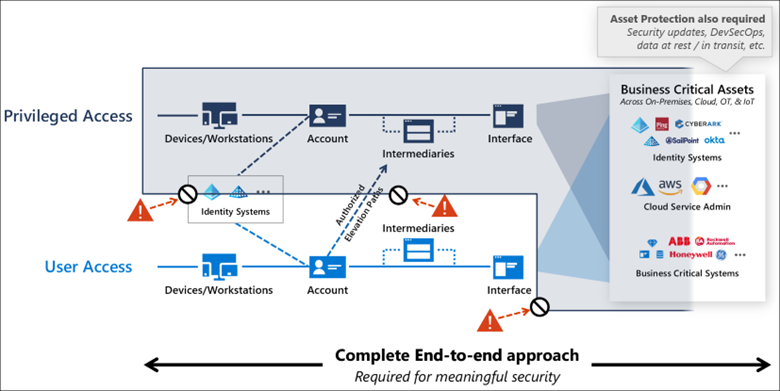

Dieses Diagramm unterstreicht das Konzept, dass der Benutzerzugriff auf Ressourcen und Daten vom privilegierten Zugriff getrennt werden muss, mit entsprechenden Kontrollen für den Zugriff von einer Ebene zur anderen. Weiter, Microsoft unterteilt den Zugriff in drei Ebenen: Unternehmen, Spezialisiert und Privilegiertwobei die meisten Benutzer in die Kategorie "Unternehmen" fallen, während "Spezialisiert" für bestimmte Benutzerklassen wie Entwickler, Führungskräfte, und andere spezialisierte Funktionen, die potenziell ein höheres Risiko für das Unternehmen darstellen. Und Privilegiert sind natürlich die Benutzer, die diese Umgebungenwie z.B. Mitglieder von Azure Global Admins oder die bekannten integrierten AD-Gruppen wie Domain Admins und Enterprise Admins.

Für jede Sicherheitsstufe legt Microsoft Sicherheitskontrollen fest, um sicherzustellen, dass der Benutzer, der auf die Ressource zugreift, auch derjenige ist, für den er sich ausgibt. Hier zeigt sich, dass die Azure-Dienste sehr stark genutzt werden auf. Wie Sie aus dem Diagramm unten ersehen können, sollten alle Benutzer im Wesentlichen MFA und Zero Trust-Schutz verwenden, was natürlich eine große Dies ist natürlich eine große Erleichterung für viele Unternehmen, die MFA in erster Linie für den privilegierten Zugang einsetzen:

Wie Sie in der obigen Abbildung sehen können, istdiese Strategie auch eines das Konzept der Zwischenhändler und Schnittstellen. Unter Vermittlern versteht man im allgemeinen Sprachgebrauch Dinge wie Jump Server oder Bastion Hosts (auch bekannt als PAWS), VPNs, oder andere sicheres Springen-Ausgangspunkte für privilegierten Zugriff. Schnittstellen sind genau das, was sie aussagen - das Ende-Benutzeranwendungen, Tools, und Dienstprogramme (z.B., PowerShell Remoting), die für den Zugriff auf Ressourcen verwendet werden. Diese Schnittstellenöglicherweise verschiedene Anwendungsproxys oder andere indirekte Ebenen durchlaufen, um einen sicheren Zugriff auf diese Ressourcen zu erzwingen. Dieser Zugriff wird außerdem durch mit Zero Trust-Technologien, die Sicherheitsrichtlinien für Geräte und Benutzer durchsetzen wie zum Beispiel sich auf einem verwalteten Gerät befinden, sich an einem bekannten Ort befinden, ein bekannter Benutzer sind und routinemäßiges Benutzerverhalten an den Tag legen, MFA verwenden, bedingter Zugriff und Just-in-Time-Verwaltung.

Bislang ist der Großteil dieser Anleitung scheint einfach zu sein.wenn auch stark auf die Nutzung von viele Azure-Sicherheitsdienste, um das Modell zu implementieren. Aber ich muss Aber ich muss zugeben, dass Microsoft, als ich die Strategie verfolgte, anfing, mich mit der Komplexität, die durch "Flugzeuge" (nicht die, in denen man fliegt) eingeführt wurde, zu verlieren. Dies lässt sich am besten erklären mit Microsofts Diagramm:

Dieses Diagramm wird als die Entwicklung des alten Admin Tiering Modells erklärt, aber ehrlich gesagt hat es mich nur verwirrt. Es stellt keine wirkliche Verbindung zu den vorherigen Diagrammen her, die ich gezeigt habe die zeigen. Unternehmen, Specialisiert, und Privilegierter Zugriff. Das Modell schien wie aus dem Nichts aufzutauchen - ohne zu erklären, wie ich von diesen drei Ebenen des Zugriffs zu Privilegierter Zugriff, Kontrollebene, Verwaltungsebene, und User Access, die dann den Ebenen 0, 1 und 2 zugeordnet werden. Einfach verwirrend.

Die neue Strategie umsetzen...oder nicht

Wenn ich das ignoriere bestimmte von der Realität ignoriere und mich auf die PrinzipienPrinzipien konzentriere, die ich oben erörtert habe, ergibt dieser Ansatz einen gewissen Sinn und scheint eine logische Erweiterung der der bisherigen Konzepte, die es schon seit Jahren gibt. Und wenn Sie es genau nehmen, sind viele der Prinzipien der Durchsetzung von Zero Trust-Richtlinien richtig, intermediäre, Just-in-Time-Verwaltung, und MFA implementiert werden können, ohne dass Sie Ihre Brieftasche für Microsoft öffnen müssen. Und wenn Sie sich für den Weg von Microsoft entscheiden, finden Sie dort eine gute Anleitung zur Implementierung, den Rapid Modernization Plan (RAMP).

Ich bin mir nicht sicher dass angesichts der Komplexität der meisten Unternehmensumgebungen "schnell" Teil einer umfassenden Implementierung dieser neuen Strategie sein wird. der meisten Unternehmensumgebungen. Meine größte Sorge bei dieser neuen Strategie ist die Komplexität, die sie mit sich bringt. Tas Modell hat viele beweglichen Teile zu implementierennt um sicherzustellen, dass it'wie erwartet funktioniert-und wir alle wissen, dass Komplexität oft die Sicherheit tötet. Meine unmittelbare Reaktion darauf ist, dass viele Unternehmen zögern würden, etwas etwas so relativ Einfaches wie Admin Tiering einzuführen, wie können wir dann erwarten, dass sie eine im Grunde viel komplexere Strategie umsetzen? Ich denke, das ist eine berechtigte Frage.

Ich habe keinen Zweifel daran, dass die Antwort von Microsoft lautet, dass Sie sich auf Azure-Dienste verlassen können, um einen Großteil dieser Probleme zu lösen, aber das enthebt Sie nicht der Notwendigkeit, all diese Dienste gut zu verwalten, sie konsistent zu implementieren, und sie im Laufe der Zeit gewissenhaft zu überwachen. Ich bin kein Fan davon, alles auf eine Technologie zu setzen, selbst wenn diese Technologie von einem vertrauenswürdigen Partner wie Microsoft stammt. Sie müssen die Geschäfts- und Sicherheitsanforderungen Ihres Unternehmens mit denwas die Technologie leisten kann und was nicht. Es ist ein altes Sprichwort, aber bei der Sicherheit geht es um Menschen, Prozesse, und Technologie. Renn Sie sich nur auf ein Bein des Schemels verlassen, werden Sie immer scheitern.

Und schließlich frage ich mich, ob diese neue Strategie nicht eine etwas unrealistische Vorstellung davon vermittelt, wo die meisten Unternehmen heute stehen auf dem Weg zur Cloud-Implementierung. Trotz aller Bemühungen leben und sterben die meisten Unternehmen immer noch mit Active Directory vor Ort um um ihre Benutzer zu authentifizieren und zu autorisieren, Technologien wie Gruppenrichtlinien, um ihre Desktops und Server zu sichern und zu sperren, und eine schwindelerregende Anzahl von On-Prem- und Cloud-Geschäftsanwendungen.

Diese neue Microsoft-Strategie beruht in gewisser Weise auf einer Umstellung vieler dieser Technologien auf entsprechende Cloud-Technologien. Das wird nicht über Nacht geschehen (Untertreibung), wenn überhaupt, und was können Unternehmen in der Zwischenzeit tun? Ein Vorschlag könnte sein, endlich einige der Richtlinien umzusetzen, die Microsoft seit über 10 Jahren für die Verwaltung von Schichten, PAWs, und ähnliche Technologien zu implementieren und dann damit zu beginnen, diese mit einigen der neueren Cloud-Technologien zu ergänzen. So würde ich es jedenfalls machen.