Die Verfolgung von Gruppenrichtlinienänderungen kann schwierig sein, insbesondere in großen Umgebungen mit zahlreichen Gruppenrichtlinienobjekten (GPOs), die mit verschiedenen Organisationseinheiten (OUs) verknüpft sind. Dennoch ist die Überprüfung von GPO-Änderungen ein wichtiger Bestandteil einer effektiven Cybersicherheit. Ohne einen angemessenen Überblick können kritische Änderungen - ob durch versehentliche Fehlkonfigurationen oder böswillige Aktivitäten - leicht unter dem Radar durchschlüpfen. In diesem Blog-Beitrag zeigen wir Ihnen, wie Directory Services Protector (DSP) die Überprüfung von GPO-Änderungen vereinfacht, damit Sie Active Directory - und Ihr Unternehmen - schützen können.

Was sind GPOs?

Gruppenrichtlinien-Objekte (GPOs) sind eine wichtige Funktion in Active Directory-Umgebungen. GPOs steuern eine breite Palette von Einstellungen, einschließlich, aber nicht beschränkt auf Sicherheitsrichtlinien und Kennwortanforderungen.

Mit GPOs können Administratoren Konfigurationen für mehrere Benutzer und Computer in einem Unternehmen verwalten und durchsetzen. Durch die Anwendung von GPOs auf Active Directory-Container wie Sites, Domains und OUs können Sie problemlos konsistente Richtlinien für bestimmte Gruppen von Benutzern oder Geräten einführen, ohne jeden einzelnen manuell konfigurieren zu müssen.

Warum sollten Sie GPO-Änderungen prüfen?

Da GPOs wichtige Sicherheits- und Betriebseinstellungen steuern, können unbefugte oder unbeabsichtigte Änderungen weitreichende Folgen haben. Deshalb ist es so wichtig, dass Sie genau wissen, was geändert wurde, wann die Änderung vorgenommen wurde und wer die Änderung vorgenommen hat.

Eine einzige Änderung am richtigen - oder sollten wir sagen: falschen - GPO kann Ihre Sicherheitskontrollen schwächen und Lücken schaffen, die Angreifer ausnutzen können. Wenn Sie solche Änderungen schnell erkennen und wissen, wer die Änderung wann vorgenommen hat, können Sie diese Lücken schließen und wichtige Ressourcen schützen.

GPO-Änderungsüberprüfung mit Semperis DSP

Um zu verdeutlichen, wie wichtig die Überprüfung von GPO-Änderungen ist und wie DSP diese Funktion bereitstellt, gehen wir ein paar Beispiele durch.

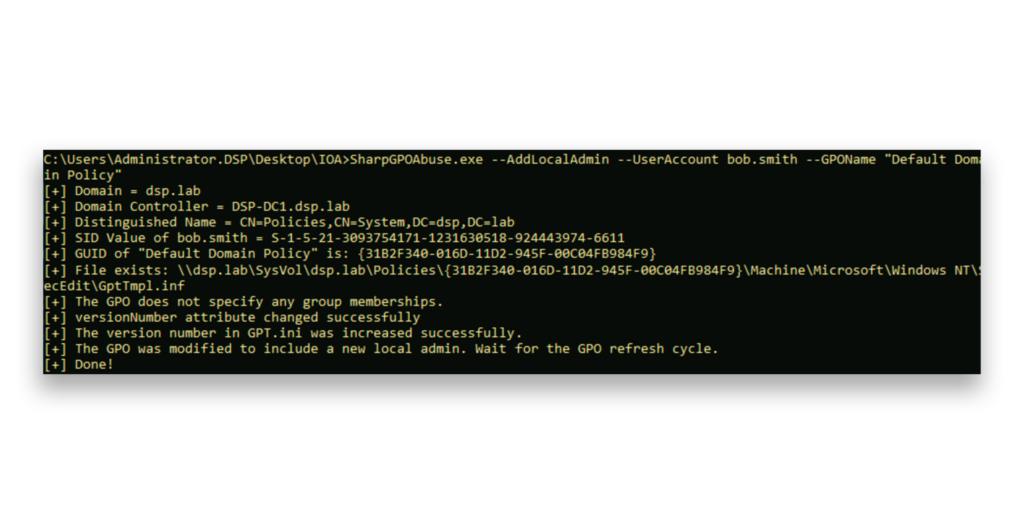

SharpGPOAbuse ist ein Tool, mit dem Angreifer, die über Bearbeitungsrechte für ein GPO verfügen, die Gruppenrichtlinien als Waffe einsetzen können, um ihre Rechte zu erweitern oder Malware auszuführen. In diesem Beispiel hat ein Angreifer SharpGPOAbuse verwendet, um die Standard-Domänenrichtlinie zu ändern, indem er ein Konto zur lokalen Administratorengruppe hinzugefügt hat(Abbildung 1). Standardmäßig ist die Standard-Domänenrichtlinie mit dem Domain Naming Context (z.B. dem Root-Objekt) verknüpft, was sie zu einem kritischen GPO mit Tier 0-Zugriff macht.

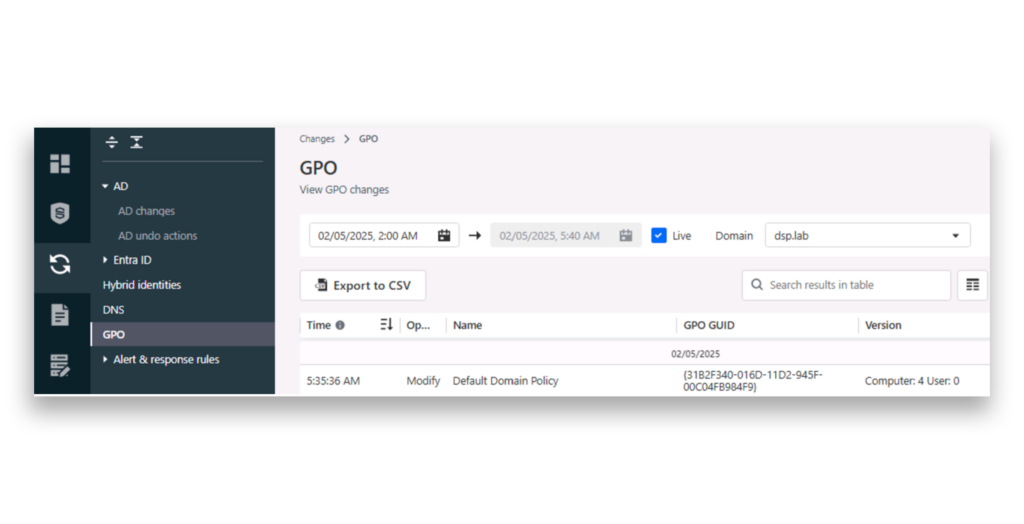

Nachdem das GPO geändert wurde, erscheint auf der SeiteDSP-Änderungen > GPO ein Eintrag, der die Änderung widerspiegelt(Abbildung 2).

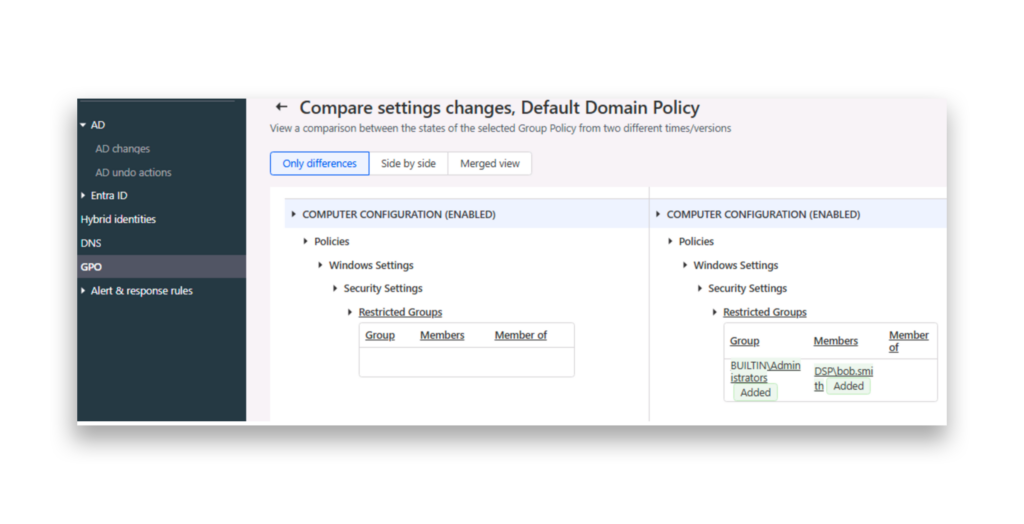

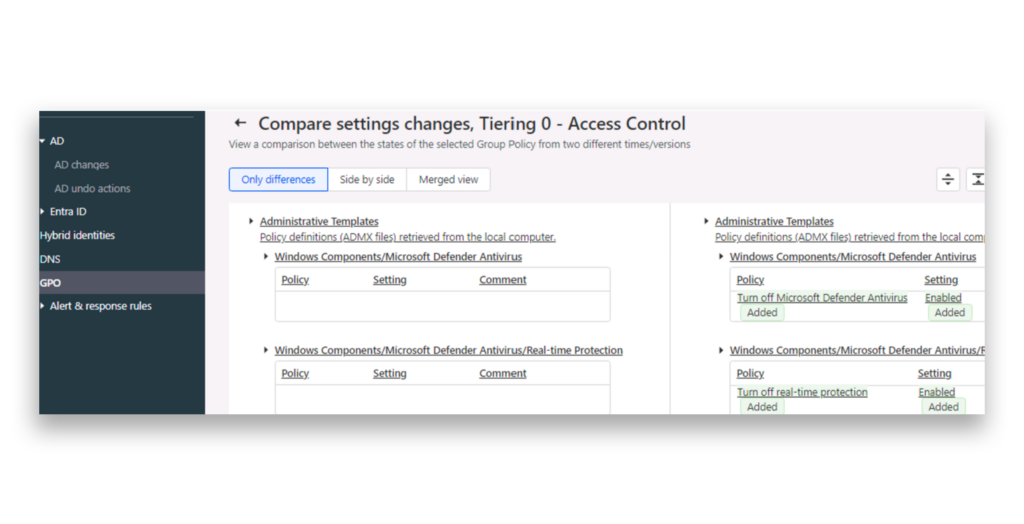

DSP können Sie die aktuelle GPO-Version mit einer früheren vergleichen, so dass Sie die vorgenommenen Änderungen erkennen können (Abbildung 3).

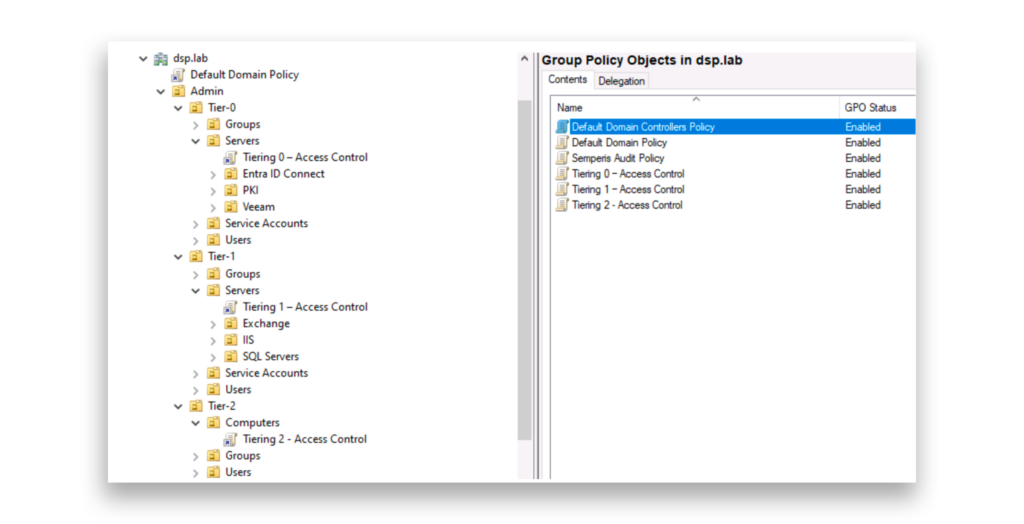

Lassen Sie uns ein anderes Beispiel betrachten. Unternehmen, die das Microsoft Administrative Tiering Model implementiert haben, um das Risiko von Seitwärtsbewegungen und der Offenlegung von Anmeldeinformationen auf Systemen der unteren Ebenen zu verringern, verwenden häufig GPOs, um Einschränkungen durchzusetzen und zu kontrollieren, welche Benutzer und Gruppen sich bei bestimmten Ebenen anmelden können(Abbildung 4). GPOs in diesen Umgebungen enthalten häufig auch Härtungseinstellungen.

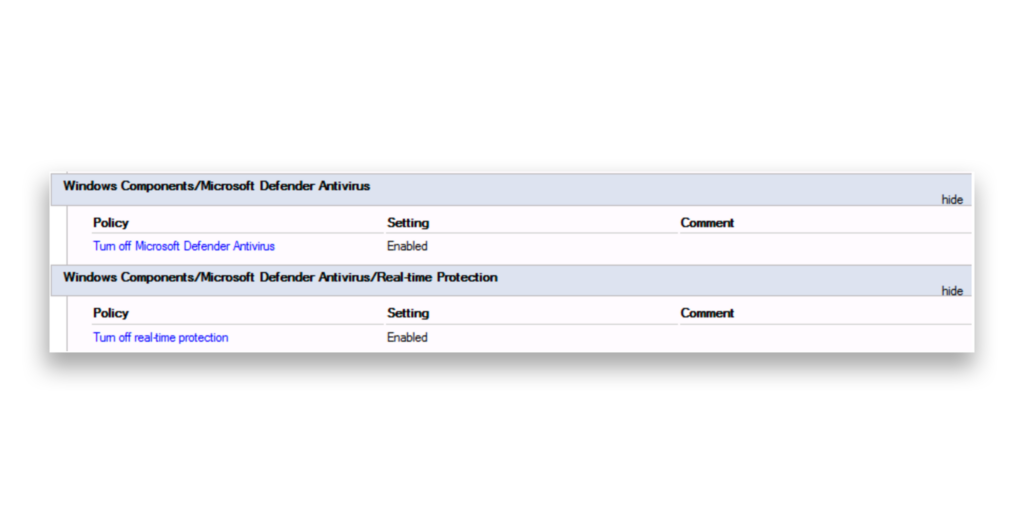

In diesen Szenarien könnte ein Angreifer versuchen, die Tier 0 GPO-Einstellungen zu ändern und die Sicherheit zu schwächen, indem er bestimmte Benutzerrechte entfernt oder Sicherheitsfunktionen deaktiviert. Ein Angreifer könnte beispielsweise das mit den Tier 0-Servern verknüpfte GPO ändern, um Microsoft Defender Antivirus und den Echtzeitschutz zu deaktivieren(Abbildung 5).

Auch hier verfolgt DSP jede GPO-Änderung. Wir können leicht erkennen, welche Sicherheitsfunktionen ausgeschaltet wurden(Abbildung 6).

GPO-Änderungswarnungen und -Benachrichtigungen

GPO-Änderungen wie die in unseren Beispielen können Active Directory und den Rest Ihrer Umgebung für zusätzliche bösartige Aktionen anfällig machen. Schnelles Handeln ist daher unerlässlich.

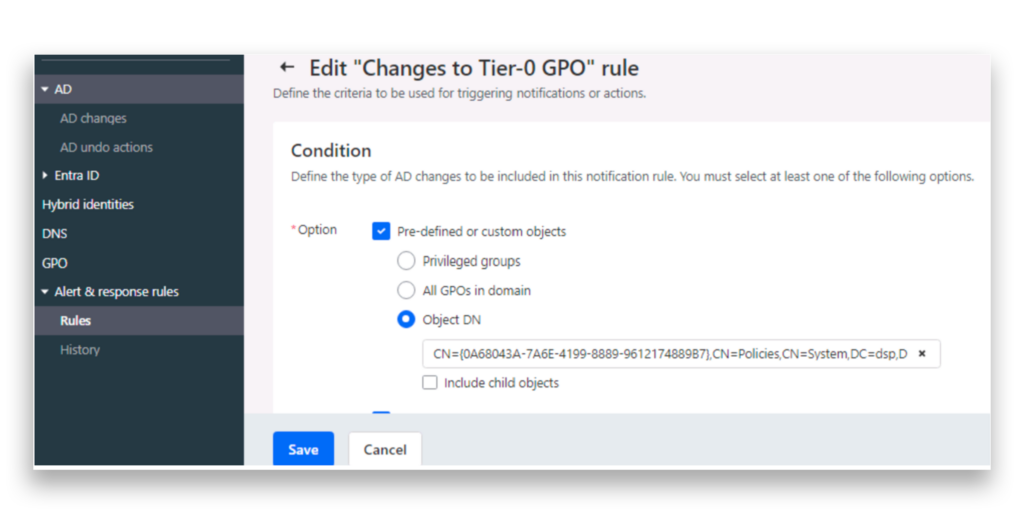

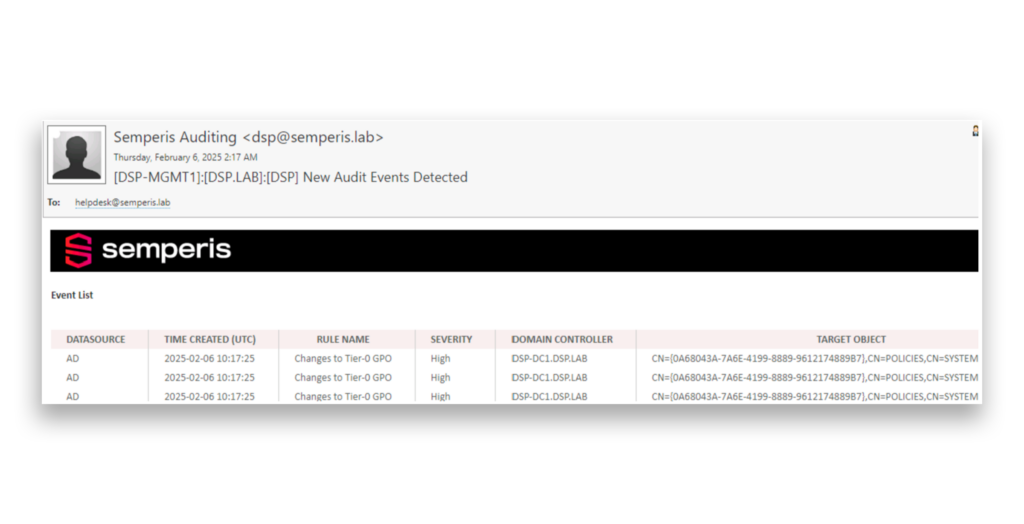

Deshalb unterstützt DSP benutzerdefinierte Benachrichtigungsregeln, mit denen Sie kritische GPOs überwachen und E-Mail-Benachrichtigungen erhalten können, sobald Änderungen vorgenommen werden(Abbildung 7). Diese Funktion stellt sicher, dass Sie beim ersten Anzeichen eines potenziellen Missbrauchs von Gruppenrichtlinien informiert werden.

Wenn dieses GPO geändert wird, erhalten wir eine E-Mail-Benachrichtigung, in der das für die Änderung verantwortliche Konto und das spezifische GPO, das aktualisiert wurde, aufgeführt sind(Abbildung 8).

Wiederherstellung von GPO-Einstellungen mit DSP

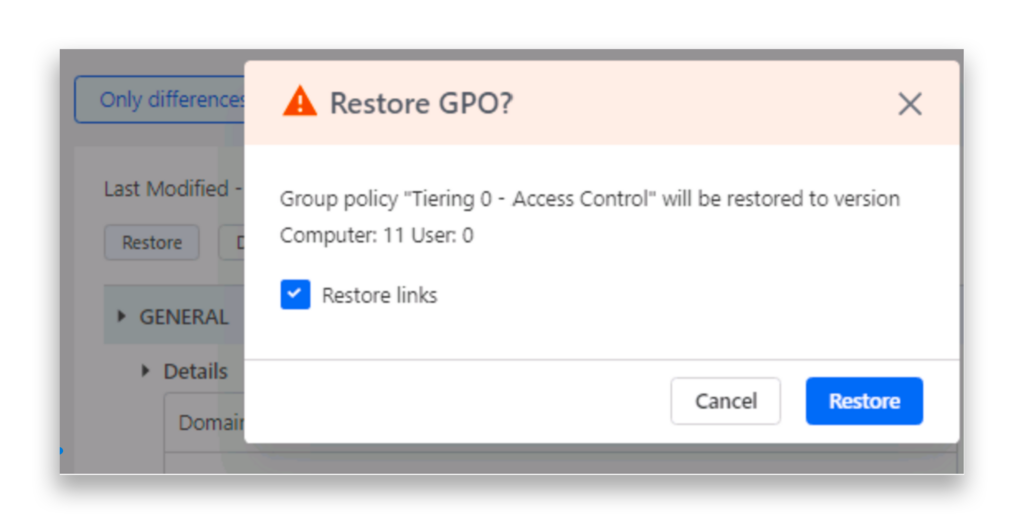

Ein weiterer wichtiger Vorteil von DSP ist die Möglichkeit, GPO-Einstellungen auf eine frühere Version zurückzusetzen, so dass Sie verdächtige oder riskante Änderungen leicht rückgängig machen können(Abbildung 9). Wir werden diese Rückgängigmachungsfunktion in einem späteren Beitrag ausführlicher behandeln.

Semperis Schnappschuss

Die Überwachung von GPO-Änderungen ist unerlässlich, insbesondere bei Richtlinien, die mit kritischen Servern verbunden sind. Eine einzige unbefugte oder versehentliche Änderung kann die Sicherheit schwächen, den Betrieb stören oder Angreifern die Tür öffnen. Mit der Überprüfung von GPO-Änderungen in DSP können Sie frühere Einstellungen schnell erkennen, nachverfolgen und wiederherstellen, um den Missbrauch von Gruppenrichtlinien einzudämmen und sicherzustellen, dass Ihre Umgebung sicher und unter Kontrolle bleibt.