Active Directory (AD) sicher zu halten, ist eine ständige Herausforderung. Zwischen Angreifern, die versuchen, die Vorherrschaft über die Domäne zu erlangen, und Administratoren, die unbeabsichtigte Fehlkonfigurationen vornehmen, kommt es immer wieder zu unerwünschten Änderungen.

Hier kommt Directory Services Protector (DSP) ins Spiel. Eine seiner nützlichsten Funktionen ist Auto Undo, die automatisch bestimmte Änderungen an kritischen AD-Objekten rückgängig macht, ohne dass ein manuelles Eingreifen erforderlich ist. Das ist eine große Sache, denn es bedeutet, dass Sie unbefugte Änderungen rückgängig machen können, unabhängig davon, ob sie von einem Angreifer, einem skrupellosen Administrator oder einfach nur durch menschliches Versagen verursacht wurden.

In diesem Blog-Beitrag erfahren Sie, warum die automatische Rückgängig-Funktion nützlich ist und wie sie funktioniert. Außerdem lernen Sie einige reale Szenarien kennen, in denen sie einen Unterschied macht.

Warum ist ein automatisches Rollback nützlich, um AD vor riskanten Änderungen zu schützen?

Die meisten AD-Änderungen sind Routine. Aber einige Änderungen sollten unter normalen Umständen fast nie vorgenommen werden.

Wenn Sie beispielsweise einen Benutzer zu Legacy-Gruppen wie Account Operators, Backup Operators, Print Operators oder Server Operators hinzufügen, ist das ein Warnsignal. Diese Gruppen waren für ältere Verwaltungsmodelle gedacht und sollten in modernen Umgebungen leer bleiben. Selbst wenn sie unbeabsichtigt sind, können solche Änderungen ernsthafte Sicherheitsrisiken mit sich bringen.

Für die meisten Unternehmen ist es nicht praktikabel - oder gar möglich -, jede riskante Änderung manuell zu überwachen und zurückzunehmen. Die Automatisierung von Änderungsprüfungen und Rollbacks ist für den Schutz sensibler AD- und Entra ID-Objekte und -Attribute unerlässlich.

Wie funktioniert Auto Undo zur Automatisierung von AD-Änderungs-Rollbacks?

Auto Undo ist ein automatischer Rollback-Mechanismus, der unerwünschte AD-Änderungen rückgängig macht, unabhängig davon, ob diese auf eine Sicherheitsbedrohung, eine nicht autorisierte Änderung oder einen Administratorfehler zurückzuführen sind.

DSP erkennt Änderungen an AD in Echtzeit. Wenn Sie die Funktion Automatisches Rückgängigmachen aktivieren, anstatt sich auf manuelle Eingriffe zu verlassen, stellt DSP den ursprünglichen Zustand wieder her, bevor die Änderung Schaden anrichten kann.

Sie aktivieren die Funktion durch Regeln, die das Rollback von Änderungen für bestimmte Operationen automatisieren: Ändern, Hinzufügen, Verschieben und Entfernen. Und DSP benachrichtigt Sie über Änderungen, die automatisch rückgängig gemacht werden.

Schauen wir uns genauer an, wie die automatische Rückgängigmachung funktioniert.

Auto Undo in Aktion: AdminSDHolder schützen

Die Änderung des Sicherheitsdeskriptors des Containers AdminSDHolder kann schwerwiegende Auswirkungen auf die Sicherheit haben, da er geschützte Konten und Gruppen kontrolliert. Solche Änderungen deuten oft auf Fehlkonfigurationen oder potenziellen Missbrauch hin und sollten sofort erkannt und rückgängig gemacht werden, um eine Ausweitung der Rechte oder andere unbeabsichtigte Sicherheitsrisiken zu verhindern.

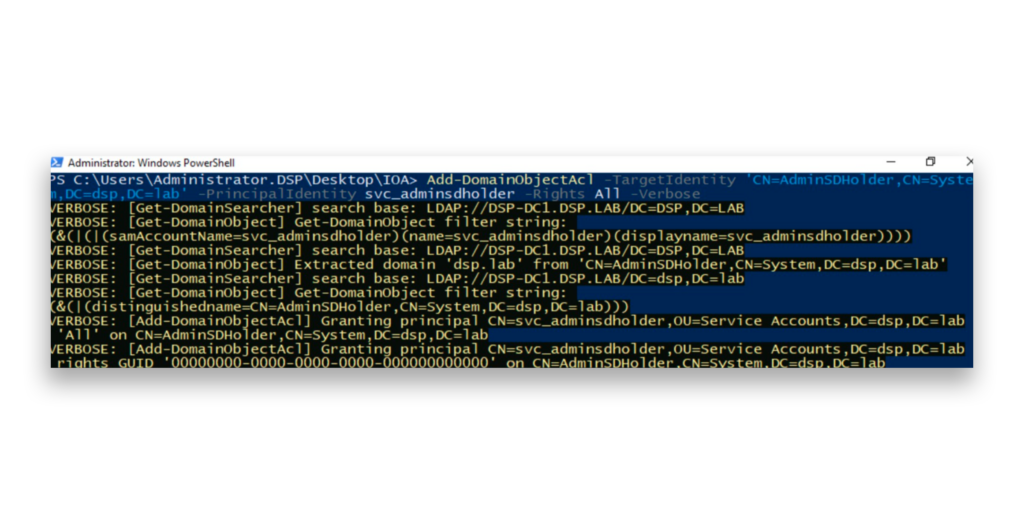

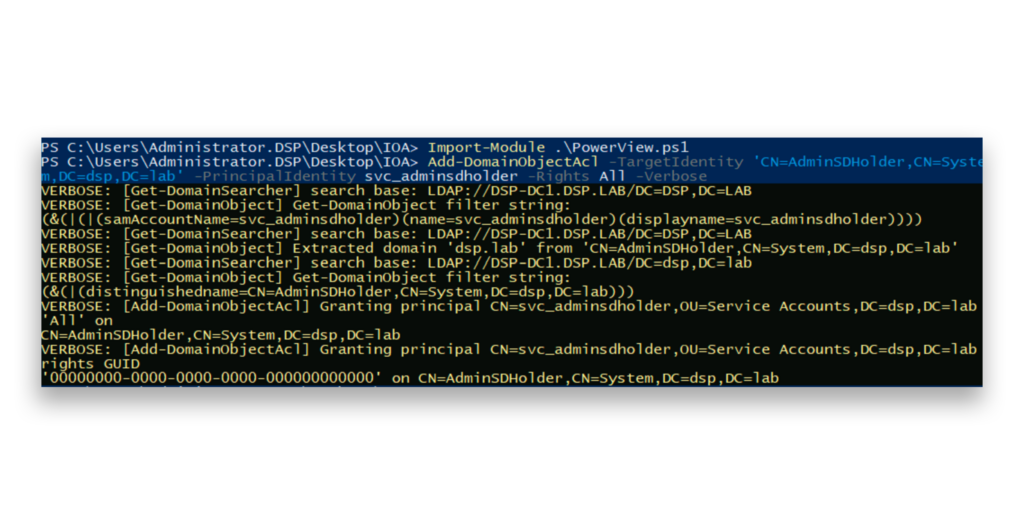

Zur Demonstration werden wir den Sicherheitsdeskriptor des Containers AdminSDHolder ändern, um einem bestimmten Konto die volle Kontrolle zu gewähren(Abbildung 1).

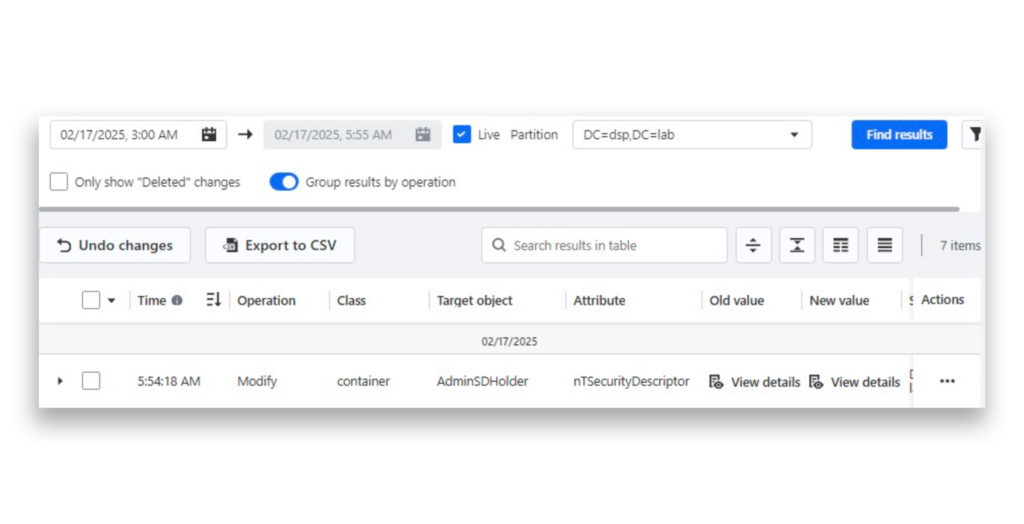

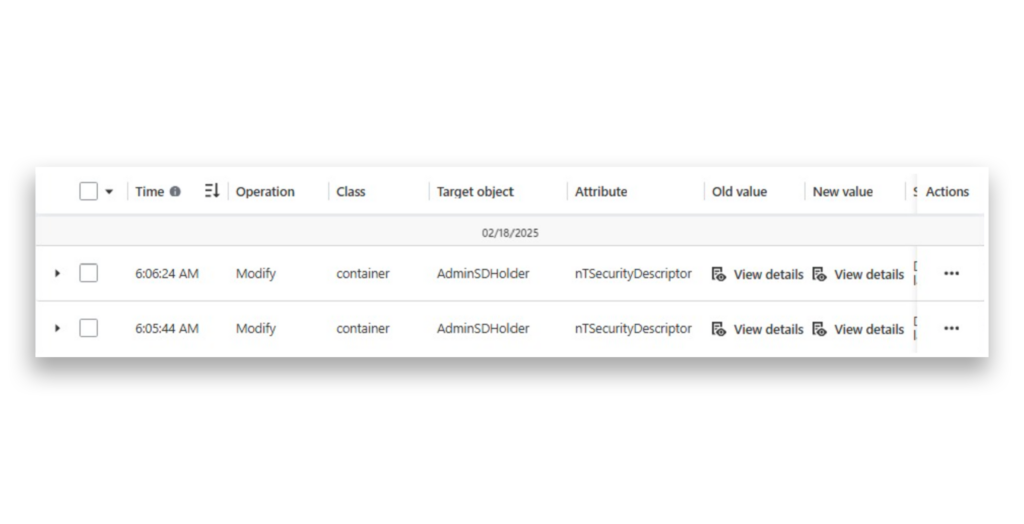

Nachdem wir unsere Änderung abgeschlossen haben, erscheint ein Eintrag im Abschnitt AD Changes in DSP, der anzeigt, dass dieser Container geändert wurde. Insbesondere das Attribut nTSecurityDescriptor spiegelt die Änderungen an seinen Berechtigungen wider(Abbildung 2).

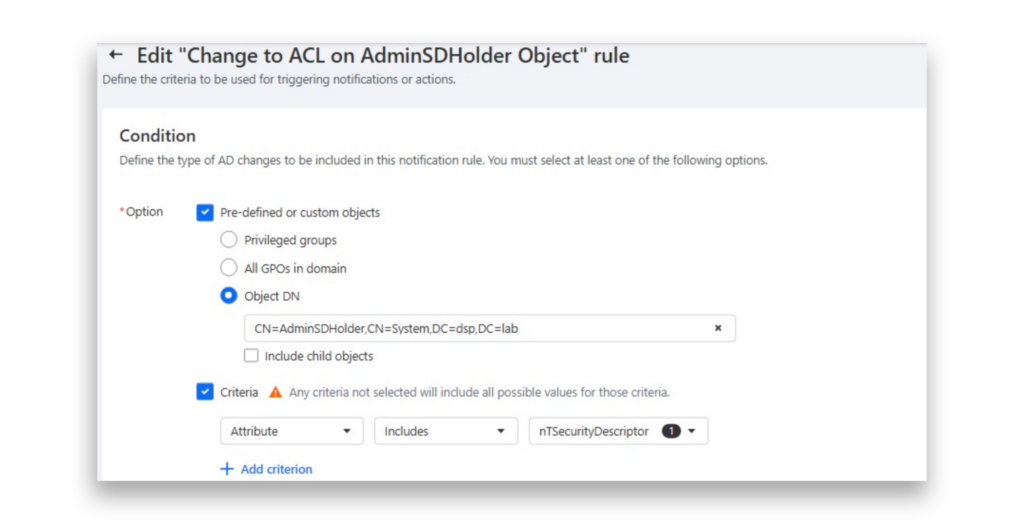

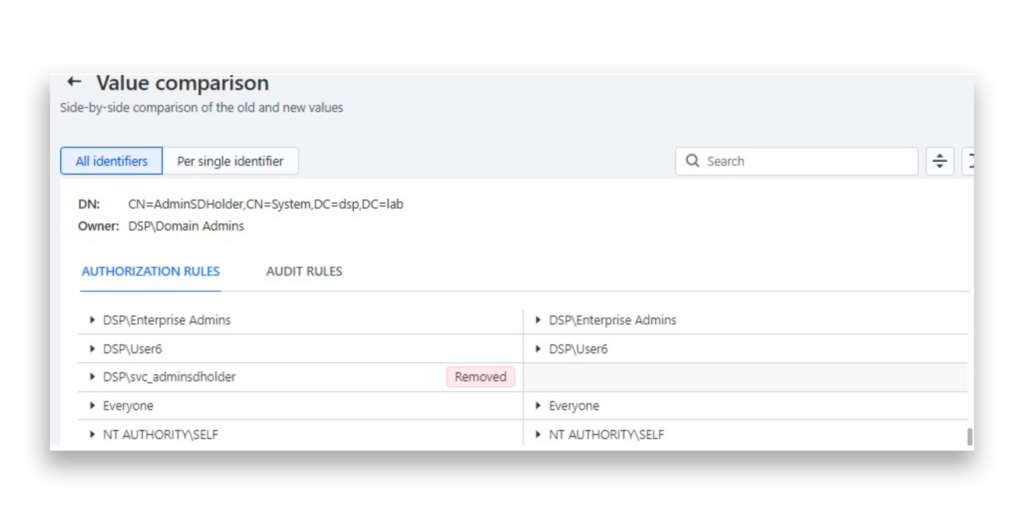

Mit DSP können Sie Benachrichtigungsregeln einrichten und E-Mail-Benachrichtigungen erhalten, sobald eine bestimmte AD-Änderung eintritt. In dem in Abbildung 3 gezeigten Beispiel haben wir eine Regel konfiguriert, die eine E-Mail-Benachrichtigung auslöst, wenn die Berechtigungen des Containers AdminSDHolder geändert werden.

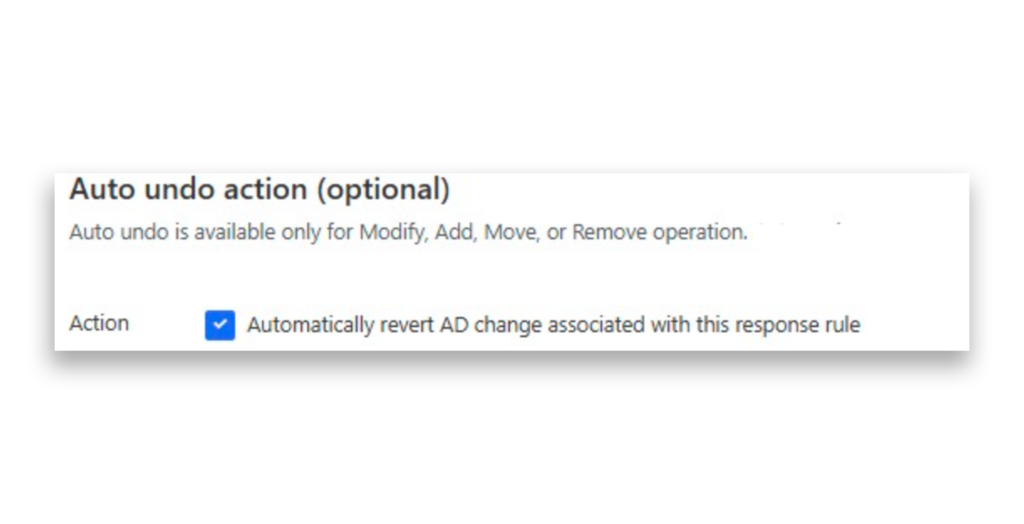

In den Benachrichtigungsregeln können Sie eine Aktion zum automatischen Rückgängigmachen einrichten, so dass die AD-Änderung automatisch rückgängig gemacht wird, sobald die Regel ausgelöst wird(Abbildung 4).

Lassen Sie uns nun versuchen, den AdminSDHolder erneut zu ändern, indem wir einem bestimmten Konto, GenericAll, Berechtigungen erteilen(Abbildung 5). Was wird dieses Mal passieren?

Wie Abbildung 6 zeigt, sehen wir bei der Überprüfung der AD-Änderungen jetzt zwei Einträge, die darauf hinweisen, dass der nTSecurityDescriptor im Container AdminSDHolder geändert wurde.

Der letzte Änderungseintrag ist die Aktion Automatisch rückgängig machen. DSP hat die Berechtigungen für das angegebene Konto automatisch entfernt, wie Abbildung 7 zeigt.

Auto Undo in Aktion: Unbeschränkte Delegation verhindern

Wenn Sie einen Server für uneingeschränkte Delegation konfigurieren, bedeutet dies, dass jedes Konto, das ein Service-Ticket vom Server anfordert, sein Kerberos Ticket Granting Ticket (TGT) im Speicher offenlegt. Diese Freigabe kann auch für hoch privilegierte Konten wie Domain Admins gelten.

Ein bekannter Angriff nutzt die uneingeschränkte Delegation unter Verwendung des Print Spooler-Dienstes aus. Bei diesem Ansatz zwingt ein Angreifer einen Domänencontroller (DC) dazu, sich bei einem kompromittierten Server zu authentifizieren, der für uneingeschränkte Delegation konfiguriert ist. Wenn der Print Spooler-Dienst auf dem DC aktiviert ist, wird die TGT des DC im Speicher des vom Angreifer kontrollierten Servers offengelegt. Mit Zugriff auf die TGT des DC kann sich der Angreifer als der DC selbst ausgeben. Kurz gesagt, die uneingeschränkte Delegation sollte niemals aktiviert werden, da sie erhebliche Sicherheitsrisiken birgt.

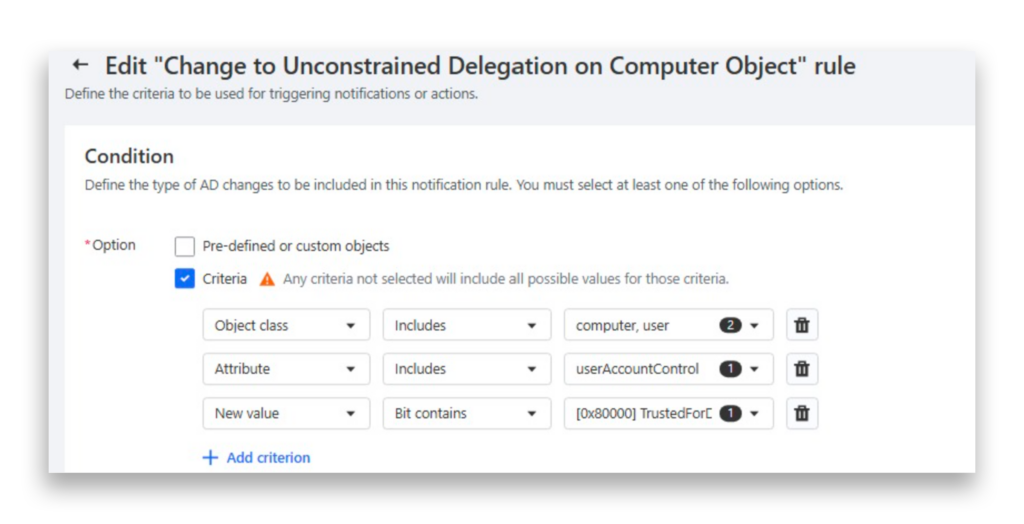

Lassen Sie uns eine Benachrichtigungsregel mit einer automatischen Rückgängig-Aktion einrichten, um alle Fälle rückgängig zu machen, in denen ein Benutzer- oder Computerobjekt für uneingeschränkte Delegation konfiguriert ist(Abbildung 8).

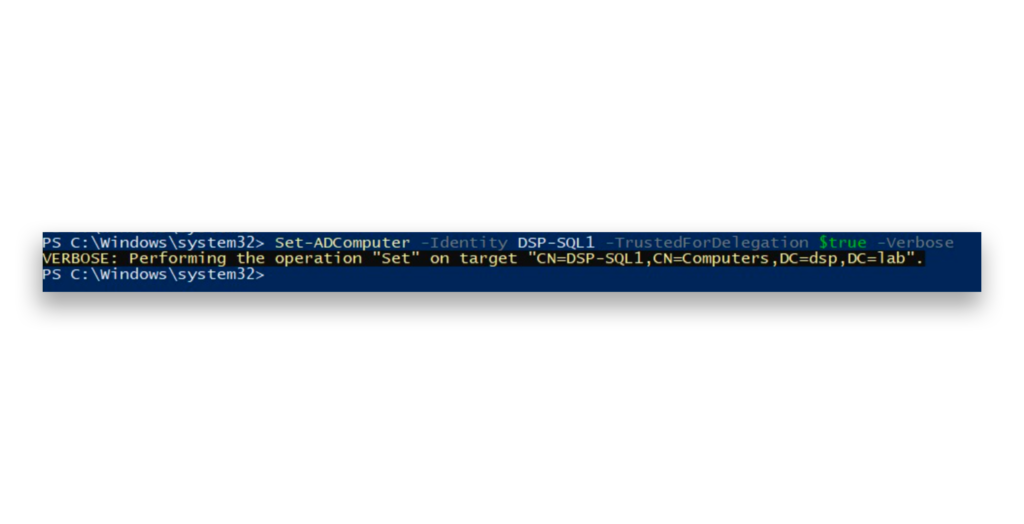

Um die Regel zu testen, lassen Sie uns die uneingeschränkte Delegation auf einem bestimmten Server aktivieren(Abbildung 9). Dadurch wird der Server so konfiguriert, dass er Delegationsanfragen für jeden Dienst akzeptiert. Das bedeutet, dass für jedes Konto, das ein Dienstticket von ihm anfordert, sein TGT im Speicher angezeigt wird.

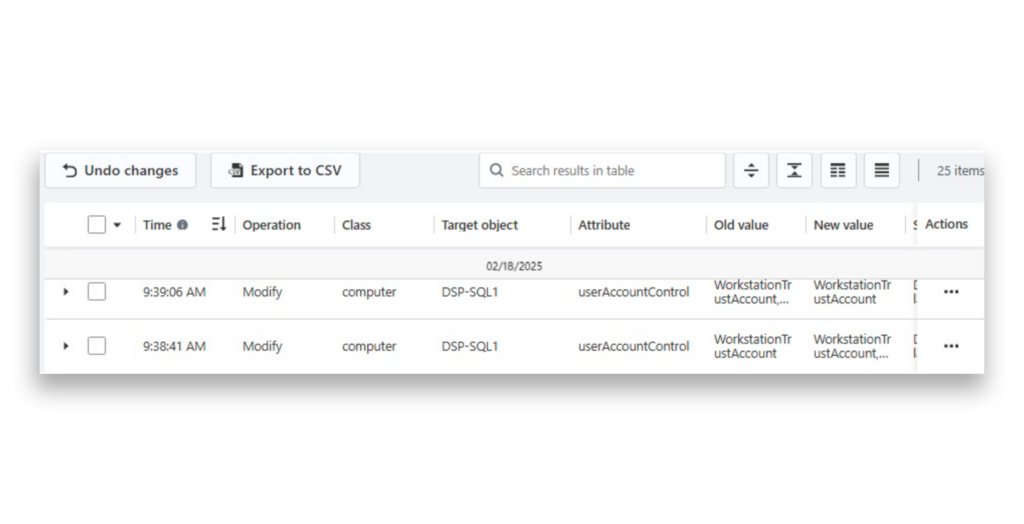

Jetzt können Sie sehen, dass zwei Einträge in AD Changes erschienen sind, die anzeigen, dass das Attribut userAccountControl geändert wurde(Abbildung 10).

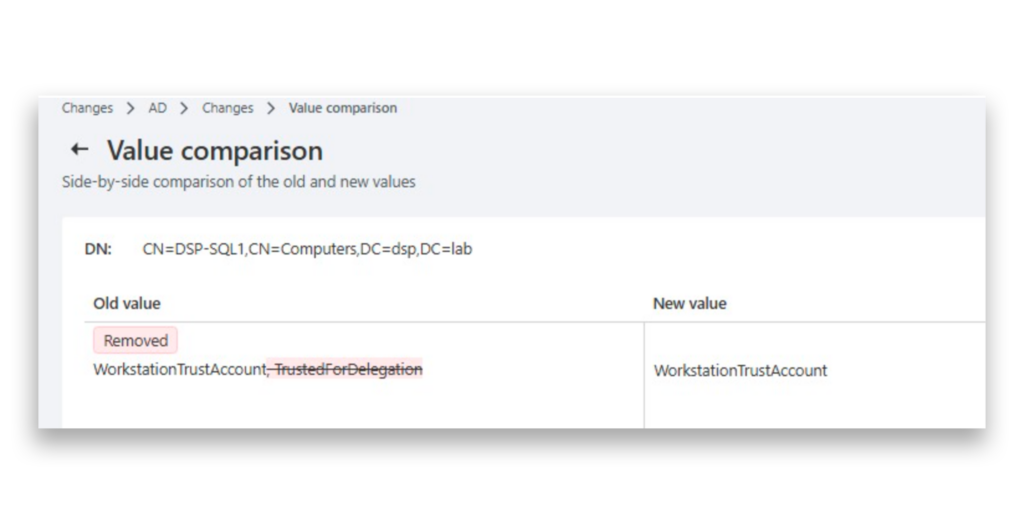

Die letzte DSP , bei der das Attribut userAccountControl auf diesem Server geändert wurde, zeigt an, dass die Regel für die automatische Rückgängigmachung die Änderung automatisch in den vorherigen Zustand zurückversetzt hat(Abbildung 11).

Semperis Schnappschuss

Auto Undo ist ein praktischer Weg, Active Directory sicher zu halten, indem Änderungen, die nicht durchgeführt werden sollten, automatisch rückgängig gemacht werden. Anstatt darauf zu warten, dass jemand eine Fehlkonfiguration bemerkt und behebt, greift die Funktion sofort ein, um potenzielle Sicherheitsrisiken zu vermeiden.

Diese Funktion ist besonders nützlich, um Änderungen an kritischen Attributen wie AdminSDHolder und uneingeschränkter Delegation zu verhindern, bei denen böswillige Akteure schnell erheblichen Schaden anrichten können. Mit Auto Undo müssen Administratoren nicht ständig auf diese Probleme achten, da DSP sich automatisch darum kümmert.

Erfahren Sie mehr über die Sicherheit von Active Directory

- Active Directory-Änderungsüberprüfung & Rollback

- Directory Services Protector

- Verbessern Sie Ihre Active Directory-Sicherheitslage: AdminSDHolder als Retter in der Not

- Uneingeschränkte Delegation in Active Directory

- Uneingeschränkte Delegation Erklärt

- Was Sie über die kritische Sicherheitslücke im Windows Druckspooler wissen müssen