Ein aktueller Bericht der Cybersecurity-Agenturen der Five Eyes-Allianz, darunter CISA und die NSA, fordert Unternehmen auf, die Sicherheit ihrer Microsoft Active Directory (AD)-Implementierungen zu verbessern - ein Hauptziel für Cyber-Angreifer. Der Bericht beschreibt Dutzende von Angriffstechniken, die Angreifer verwenden, um in AD einzudringen, einschließlich Kerberoasting. Lesen Sie weiter, um mehr über Kerberoasting zu erfahren, wie es funktioniert, welche Bedrohungsakteure bekanntermaßen diese Technik eingesetzt haben und wie Sie Ihre Identitätsinfrastruktur vor Kerberoasting-Angriffen schützen und Ihre AD-Sicherheitslage verbessern können.

Was ist Kerberoasting?

Bei einem Kerberoasting-Angriff fordert ein Bedrohungsakteur mit einem gültigen Domänenkonto Kerberos-Diensttickets für Konten mit einem in Active Directory registrierten Dienstprinzipalnamen (SPN) an. Alle Diensttickets sind mit dem Passwort-Hash des Dienstkontos verschlüsselt. Der Angreifer extrahiert die verschlüsselten Tickets und knackt sie offline, um das Klartext-Passwort des Dienstkontos zu erhalten, wobei er es oft auf Konten mit hohen Privilegien abgesehen hat. Dieser Angriff erfordert keine erhöhten Privilegien, kann aber zu einer Eskalation der Privilegien führen.

Wie können Sie Ihre Umgebung gegen Kerberoasting schützen?

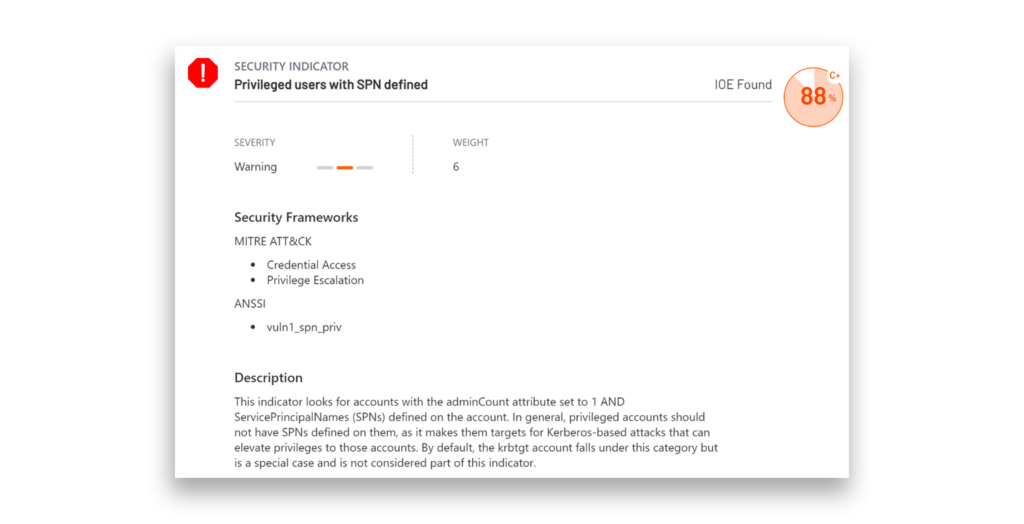

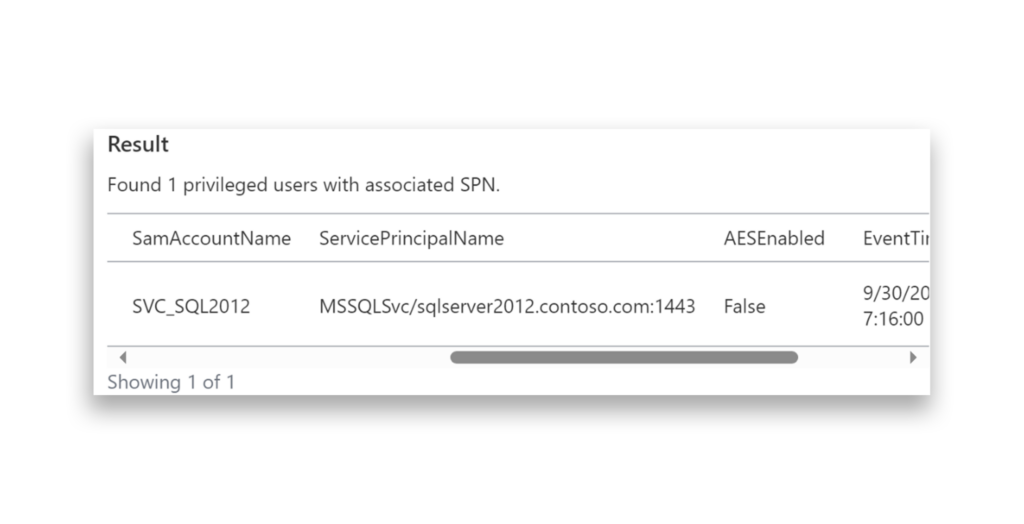

Verteidiger können das kostenlose Purple Knight Tool - das im Five Eyes-Bericht ausdrücklich erwähnt wird - verwenden, um hochprivilegierte Konten mit einem registrierten SPN zu identifizieren und zu prüfen, ob der SPN notwendig ist. Falls nicht, können sie feststellen, ob der SPN sicher entfernt werden kann, da der damit verbundene Server möglicherweise bereits außer Betrieb genommen wurde.

Aus den Ergebnissen geht hervor, dass ein Konto mit einem SPN verbunden ist. Im nächsten Schritt müssen Sie überprüfen, ob dieses Konto noch aktiv genutzt wird. Um dies festzustellen, untersuchen Sie den SPN, der einen Servernamen enthält.

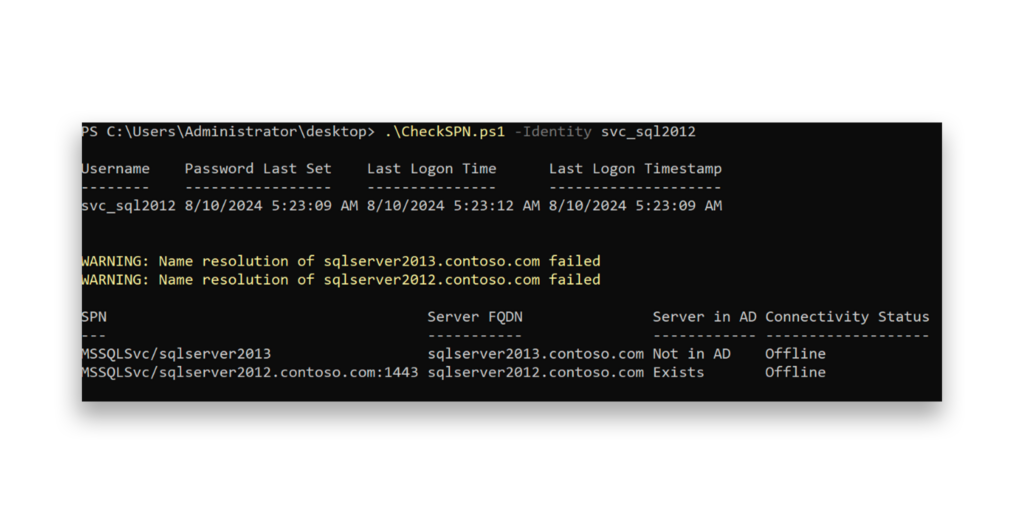

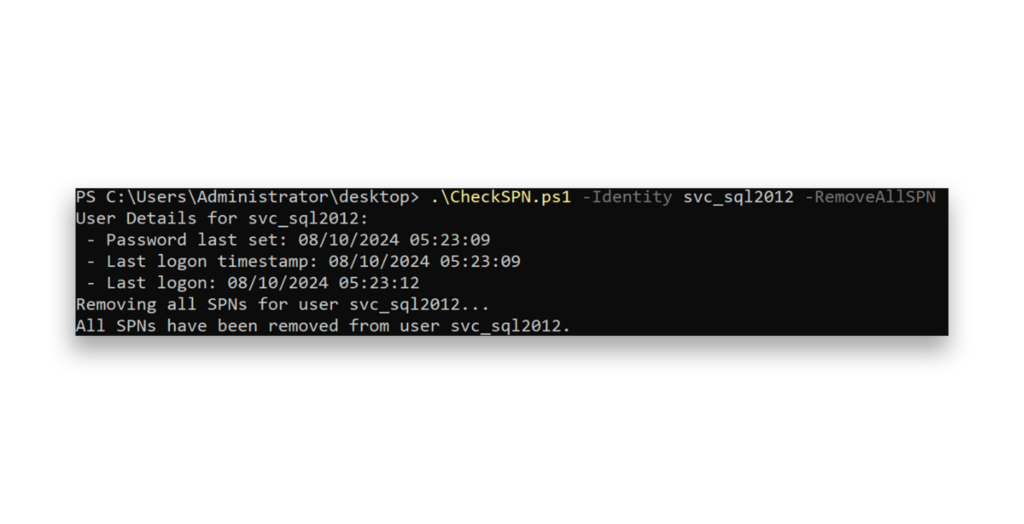

In diesem Beispiel haben wir ein Skript ausgeführt, um schnell die Zeit der letzten Kennworteinstellung und den Zeitstempel der letzten Anmeldung für das Konto zu überprüfen. Dann haben wir festgestellt, ob der Name des Servers im SPN noch ein zugehöriges Computerobjekt in Active Directory hat und eine ICMP-Anfrage durchgeführt, um festzustellen, ob der Server ansprechbar ist.

Obwohl weitere Überprüfungen notwendig sein könnten, ist dies ein erster effektiver Schritt, um zu überprüfen, ob der SPN noch in Gebrauch ist. In diesem Fall existierten sowohl der SPN als auch das Computerobjekt, aber der Server war bereits außer Betrieb genommen worden.

Da der Server außer Betrieb genommen wurde, können wir alle mit diesem Konto verbundenen SPNs entfernen. Da das Konto nicht mehr verwendet wird, empfehlen wir Ihnen außerdem, das Passwort des Kontos zu ändern und das Konto zu deaktivieren, um das Risiko eines möglichen Kerberoasting-Angriffs zu verringern.

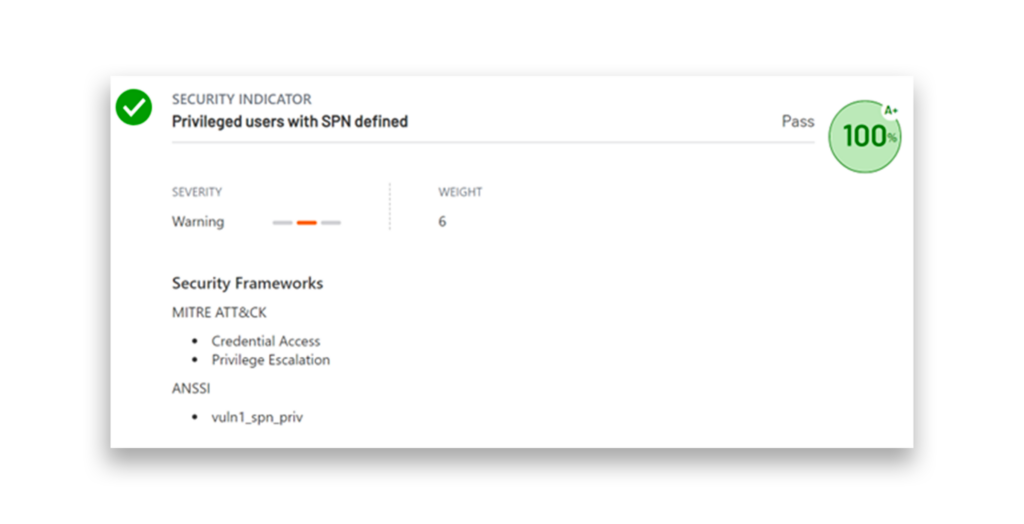

Nachdem wir den SPN entfernt hatten, konnten wir sofort einen Anstieg unseres Sicherheitswertes feststellen.

Wie können Sie Kerberoasting erkennen?

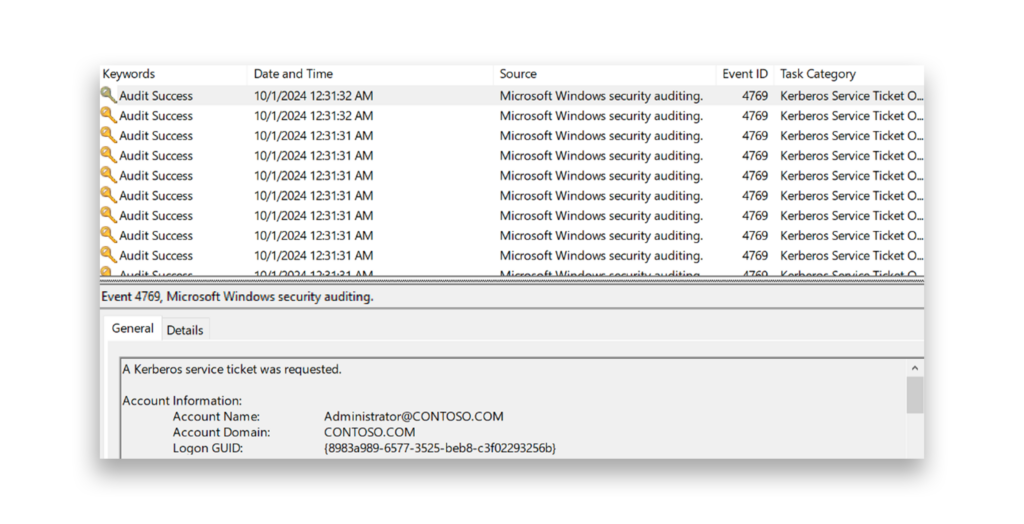

Die effektivste Methode, Kerberoasting zu erkennen, ist die Überwachung von Fällen, in denen ein einzelnes Konto innerhalb kurzer Zeit eine große Anzahl von Service-Ticket-Anfragen stellt.

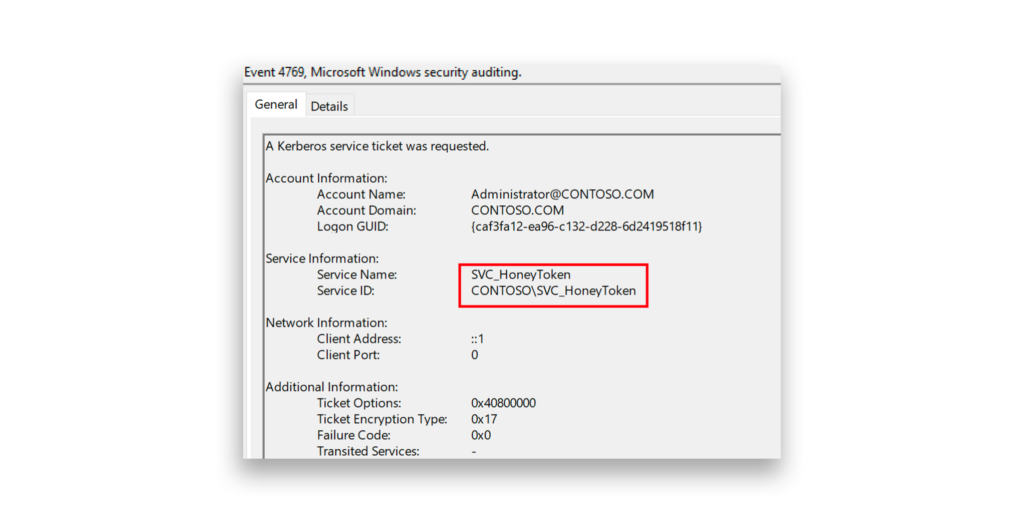

Eine andere Methode besteht darin, ein altes, ungenutztes Dienstkonto als Honigtoken zu verwenden. Jede Kerberos-Service-Ticket-Anfrage für dieses Konto sollte einen Alarm auslösen.

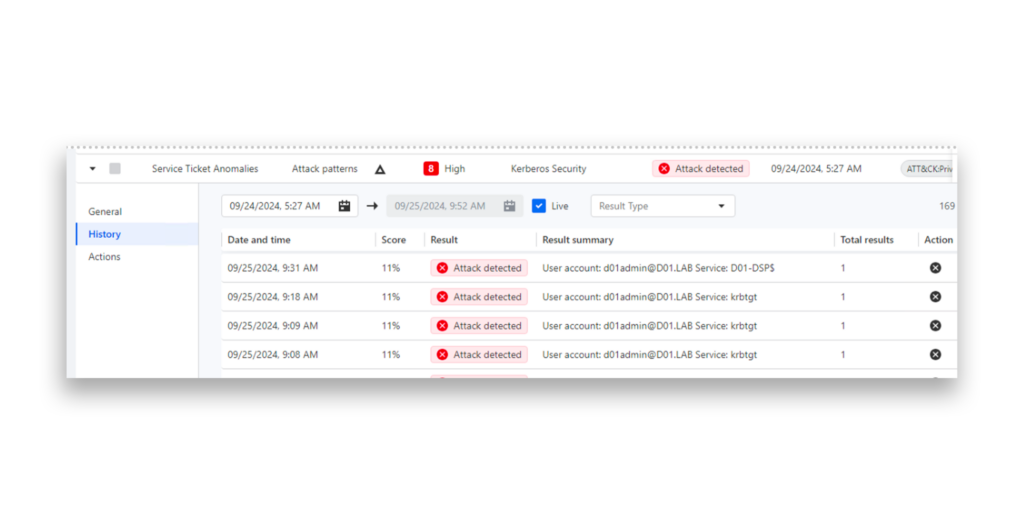

Identity Runtime Protection (IRP), ein Teil der Semperis Lighting Platform, verwendet verschiedene Angriffsmusterindikatoren und Anomalieerkennung, um identitätsbasierte Angriffe zu überwachen und zu erkennen. In diesem Beispiel hat Lightning IRP eine verdächtige Anfrage für ein Kerberos-Service-Ticket mit schwacher Verschlüsselung erkannt, ein üblicher Indikator für Kerberoasting-Aktivitäten.

Profile von Bedrohungsakteuren

Die folgenden Bedrohungsakteure sind dafür bekannt, dass sie Kerberoasting-Angriffe in freier Wildbahn einsetzen.

- Akira alias Storm-1567, GOLD SAHARA, PUNK SPIDER (MITRE ATT&CK Group G1024)1

- APT40 alias Leviathan, MUDCARP, Kryptonite Panda, Gadolinium, BRONZE MOHAWK, TEMP.Jumper, TEMP.Periscope, Gingham Typhoon (MITRE ATT&CK Group G0065)2

- BlackSuit3

- FIN12 alias Wizard Spider, UNC1878, TEMP.MixMaster, Grim Spider, GOLD BLACKBURN, ITG23, Periwinkle Tempest, DEV-0193 (MITRE ATT&CK Group G0102)4

- UNC2165 alias Evil Corp, Indrik Spider, Manatee Tempest, DEV-0243 (MITRE ATT&CK Group G0119)5

- Vanilla Tempest alias DEV-0832, Vice Society6

- Vize Spinne7

Kerberoasting-Tools

Die folgenden öffentlichen Tools und Skripte, von denen die meisten auf github.com verfügbar sind, können zur Durchführung eines Kerberoasting-Angriffs verwendet werden und wurden bei realen Vorfällen im Einsatz beobachtet.

- GhostPack/Rubeus

- gentilkiwi/mimikatz

- EmpireProjekt/Imperium

- Sizilianische Verteidigung

- ropnop/kerbrute

- GhostPack/SharpRoast (veraltet)

Überblick über die Bedrohung

ATT&CK-Taktik: Zugriff auf Zugangsdaten

Am 26. August 2024 erklärte der DFIR Report, wie die BlackSuit Ransomware-Bande Kerberoasting bei ihren Angriffen einsetzte. Indem sie auf Konten mit SPNs abzielten, konnten sie Kerberos-Service-Tickets anfordern und extrahieren. Diese Tickets wurden dann offline geknackt, um Passwörter im Klartext zu erhalten, die ihnen möglicherweise Zugang zu Konten mit höheren Rechten verschafften.8

Am 9. Juli 2024 veröffentlichte das Australian Signals Directorate (ASD) einen Bericht über die Verwendung von Kerberoasting durch APT40als Teil ihrer Angriffstaktik. APT40 nutzte Kerberoasting, um Service-Tickets von Konten mit SPNs im Active Directory anzufordern. Anschließend knackten sie diese Tickets offline, um Passwörter zu erlangen, was es ihnen ermöglichte, ihre Privilegien zu erweitern und sich seitlich in kompromittierten Netzwerken zu bewegen.9

Am 18. April 2024 veröffentlichte das FBI einen Bericht über die Ransomware Akira , in dem es um die Verwendung von Kerberoasting durch die Gruppe ging, um die Privilegien in den Zielumgebungen zu erweitern. Akira-Akteure nutzten Kerberoasting, um Kerberos-Service-Tickets für Konten mit SPNs in Active Directory anzufordern. Diese Tickets wurden dann offline geknackt, um Passwörter zu enthüllen, was es den Angreifern ermöglichte, höhere Privilegien innerhalb des Netzwerks zu erlangen.10

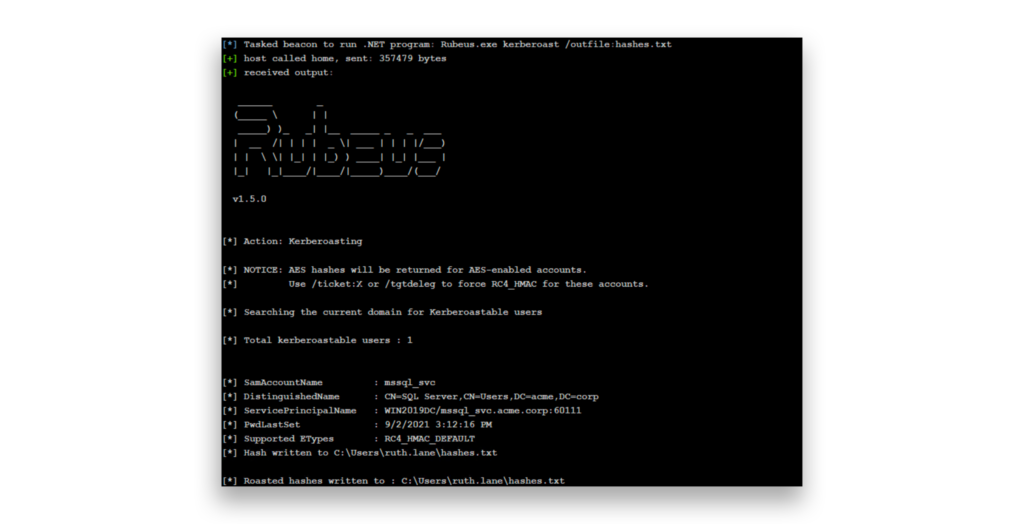

Im August 2023 veröffentlichte CrowdStrike einen Bericht über VICE SPIDER, eine finanziell motivierte Bedrohungsgruppe, die Kerberoasting als Teil ihrer Angriffe einsetzt. VICE SPIDER verwendete Tools wie Rubeus und SharpRoast, um Active Directory nach Service Principal Names (SPNs) abzufragen und Kerberos-Service-Tickets zu erhalten. Diese Tickets wurden dann offline mit Tools wie Hashcat geknackt, um Passwörter im Klartext herauszufinden. Auf diese Weise konnte VICE SPIDER seine Privilegien erhöhen und tieferen Zugang zu kompromittierten Netzwerken erlangen.11

Am 25. Oktober 2022 meldete Microsoft, dass Vanilla Tempest (ehemals DEV-0832) das PowerShell-Skript Invoke-Kerberoast.ps1 verwendete, um Kerberoasting in seinen Ransomware-Angriffen durchzuführen. Dadurch konnten sie Kerberos-Service-Tickets für Konten mit SPNs extrahieren, die dann offline geknackt wurden, um Passwörter im Klartext zu erhalten.12

Am 2. Juni 2022 veröffentlichte Mandiant einen Bericht über die Änderung der Taktik von UNC2165. Der Bericht hebt hervor, dass UNC2165, eine finanziell motivierte Gruppe, Kerberoasting als Teil ihrer Strategie der Privilegieneskalation einsetzte. Sie verwendeten Tools wie Mimikatz und Rubeus, um Kerberos-Tickets zu erhalten, die im Verzeichnis %ProgramData% gespeichert waren. Sobald sie diese Zugangsdaten erlangt hatten, testeten sie sie im gesamten Netzwerk, um sich Zugang zu verschaffen, und nutzten diesen erweiterten Zugang schließlich, um Ransomware wie HADES und LOCKBIT einzusetzen.13

Im Oktober 2021 veröffentlichte Mandiant einen Bericht über FIN12, in dem die Nutzung von Kerberoasting zur Eskalation von Privilegien in bestimmten Umgebungen aufgezeigt wurde. FIN12 nutzte Tools wie KERBRUTE, RUBEUS und Invoke-Kerberoast.ps1, um Kerberos-Service-Tickets für Dienstkonten mit SPNs anzufordern. Nachdem sie diese Tickets gesammelt hatten, knackten sie sie offline, um die zugehörigen Passwörter zu erhalten, was ihnen einen breiteren Zugang zum Netzwerk ermöglichte.14

Semperis Schnappschuss

Kerberoasting ist eine beliebte Angriffsmethode, da sie schwache Passwörter im Kerberos-Authentifizierungssystem ausnutzt. Gruppen wie FIN12, VICE SPIDER, APT40 und die Betreiber der Ransomware Akira haben diese Technik eingesetzt, um Service-Tickets anzufordern und diese dann offline zu knacken, um an Klartext-Passwörter zu gelangen. Die weite Verbreitung von Kerberoasting zeigt, wie wichtig es für Unternehmen ist, strenge Passwortrichtlinien durchzusetzen, regelmäßig zu überprüfen, ob Konten mit SPNs noch benötigt werden, und auf ungewöhnliche Kerberos-Service-Ticket-Anfragen zu achten, um sich gegen diese Angriffe zu schützen.

Zusätzliche Ressourcen

- So schützen Sie Active Directory vor Kerberoasting

- Verstehen und Schützen von Kerberos

- Wie Sie sich gegen SPN-Scans in Active Directory verteidigen

- Best Practices für die Active Directory-Härtung

- Einführung von Lightning Identity Runtime Protection

- Purple Knight

- Lightning IRP: KI-gestützte Erkennung von Angriffsmustern

Endnoten

- https://attack.mitre.org/groups/G1024/

- https://attack.mitre.org/groups/G0065/

- https://www.sentinelone.com/anthology/blacksuit/

- https://attack.mitre.org/groups/G0102/

- https://attack.mitre.org/groups/G0119/

- https://malpedia.caad.fkie.fraunhofer.de/actor/vanilla_tempest

- https://www.crowdstrike.com/adversaries/vice-spider/

- https://thedfirreport.com/2024/08/26/blacksuit-ransomware/

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/apt40-advisory-prc-mss-tradecraft-in-action

- https://www.ic3.gov/Media/News/2024/240418.pdf

- https://asiapacificdefencereporter.com/wp-content/uploads/2023/08/Final-CRWD-2023-Threat-Hunting-Report.pdf

- https://www.microsoft.com/en-us/security/blog/2022/10/25/dev-0832-vice-society-opportunistic-ransomware-campaigns-impacting-us-education-sector/

- https://cloud.google.com/blog/topics/threat-intelligence/unc2165-shifts-to-evade-sanctions/

- https://www.mandiant.com/sites/default/files/2021-10/fin12-group-profile.pdf