Lightweight Directory Access Protocol (LDAP) Reconnaissance ist ein Ansatz, der es Angreifern ermöglicht, wertvolle Details über ein Unternehmen zu erfahren, wie z.B. Benutzerkonten, Gruppen, Computer und Berechtigungen. Erfahren Sie, wie Sie LDAP-Reconnaissance erkennen und wie Cyberangreifer diese Methode nutzen können, um Ihre Umgebung zu kompromittieren.

Was ist LDAP?

Seit den frühen 1990er Jahren ist LDAP das Standardprotokoll für den Zugriff auf und die Verwaltung von Verzeichnisdiensten über IP-Netzwerke. LDAP-Sitzungen folgen einem Anfrage-Antwort-Muster, bei dem ein Client-System eine Anfrage an einen LDAP-Server sendet und eine Antwort erhält. Anwendungen verwenden LDAP für die Kommunikation mit Active Directory.

Was ist LDAP-Erkundung?

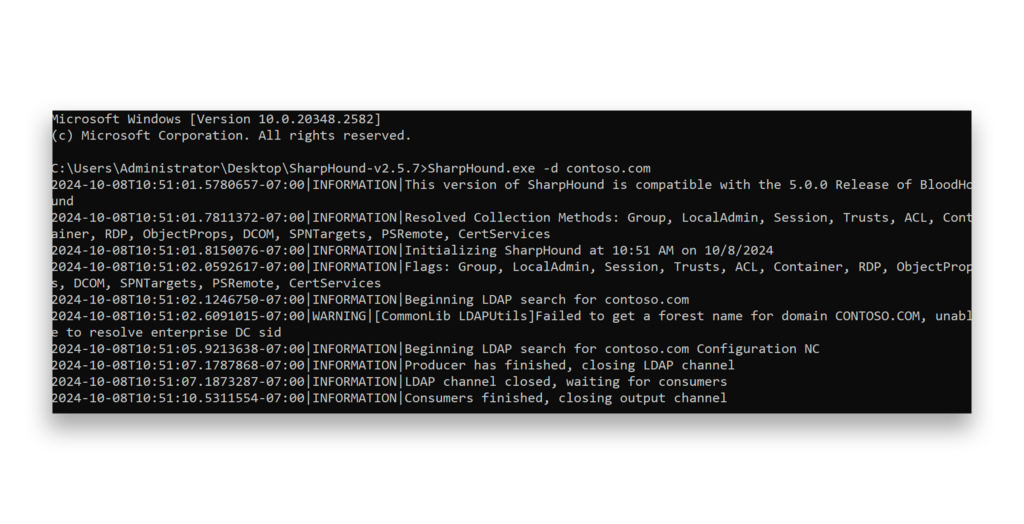

LDAP Reconnaissance ist eine Technik, mit der Angreifer Informationen aus dem Active Directory eines Unternehmens sammeln, indem sie das Verzeichnis über LDAP abfragen(Abbildung 1). Mit diesen Informationen können sie Schwachstellen oder Konten mit hohen Privilegien ausfindig machen, die sie für weitere Angriffe wie die Ausweitung von Privilegien oder Seitwärtsbewegungen innerhalb des Netzwerks nutzen können.

Wie können Sie LDAP-Reconnaissance erkennen?

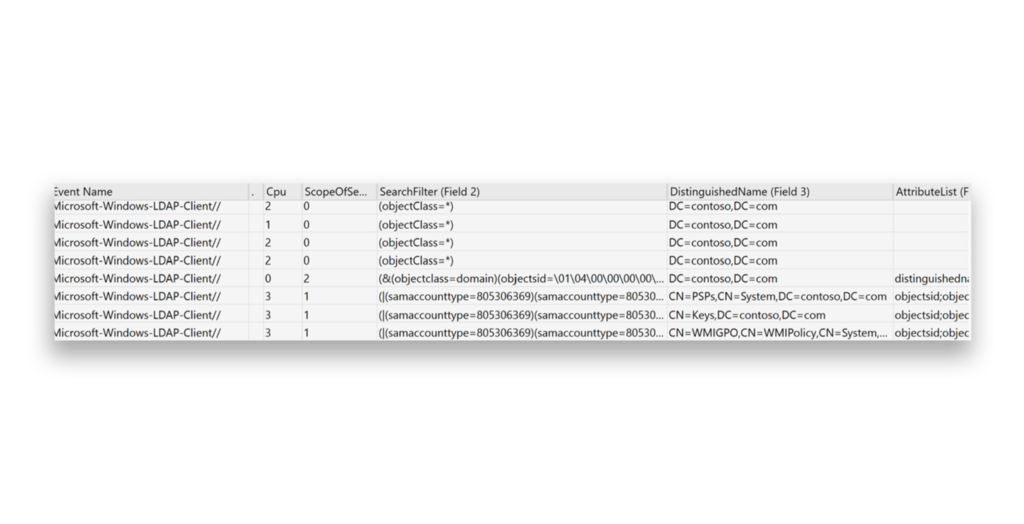

Erkennung ist die beste Verteidigung, wenn es um LDAP-Ausspähung geht. Eine EDR-Lösung, die den Microsoft-Windows-LDAP-Client ETW Provider verwendet, kann verdächtige LDAP-Abfragen erkennen(Abbildung 2). Ein anderer Ansatz wäre die Implementierung einer Netzwerküberwachung, die den LDAP-Datenverkehr analysiert.

Profile von Bedrohungsakteuren

Von den folgenden Bedrohungsakteuren ist bekannt, dass sie LDAP-Abfragen zur Aufklärung verwendet haben:

- Black Basta (MITRE ATT&CK Software S1070)1

- BlackByte Ransomware2

- BlackCat (MITRE ATT&CK Software S1068)3

- BlackSuit4

- Goblin Panda alias Erde Zhulong5

- LockBit6

- Sturm-05017

- Sturm-15678

LDAP Erkundungstools

Die folgenden Tools, von denen die meisten auf github.com verfügbar sind, können für die LDAP-Erkundung verwendet werden:

- Active Directory Explorer

- AdFind

- adrecon/ADRecon

- BloodHoundAD/SharpHound

- PowerShellMafia/PowerSploit

- Überblick über die Bedrohung

ATT&CK-Taktik: Entdeckung

Am 26. September 2024 meldete Microsoft, dass STORM-0501 ADRecon.ps1, ein Active Directory-Aufklärungsskript, in Ransomware-Angriffen verwendet hat. Dieses PowerShell-Skript half der Gruppe, wichtige Domäneninformationen wie Benutzer, Gruppen und Berechtigungen zu sammeln.9

Am 26. August 2024 wies der DFIR-Bericht darauf hin, dass die Ransomware-Bande BlackSuit SharpHound für die LDAP-Erkundung während der Angriffe verwendete. Durch die Verwendung von SharpHound konnte BlackSuit Active Directory-Umgebungen ausspähen.10

Am 5. Oktober 2023 berichtete Trend Micro, dass die Ransomware-Bande Akira SharpHound für die LDAP-Erkundung nutzte, um Active Directory-Umgebungen während der Angriffe abzubilden.11

Am 6. Juli 2023 berichtete Microsoft, dass die BlackByte-Ransomware-Bande Tools wie AdFind verwendet, um während der Angriffe LDAP-Aufklärung zu betreiben. Mithilfe von AdFind sammelte die Bande Informationen über Active Directory, z. B. über Benutzerkonten und die Netzwerkstruktur, was die Identifizierung hochwertiger Ziele und die Ausweitung von Privilegien ermöglichte.12

Im Juni 2023 berichtete LogPoint, dass die LockBit Ransomware-Bande AdFind für die LDAP-Erkundung als Teil ihrer Angriffsstrategie nutzte. Mithilfe von AdFind konnte LockBit Active Directory abfragen und Daten über Benutzer, Gruppen und Computer sammeln.13

Am 8. Februar 2023 berichtete Trend Micro, dass die Earth Zhulong Gruppe SharpHound zur LDAP-Erkundung nutzte, um Active Directory-Umgebungen in südostasiatischen Firmen abzubilden. Nachdem sie Informationen über Benutzer und Berechtigungen gesammelt hatte, erhöhte die Gruppe ihre Privilegien und verbreitete Malware über Netzwerke.14

Am 12. Oktober 2022 berichtete Trend Micro, dass die Black Basta Ransomware-Bande SharpHound für die LDAP-Erkundung über das Brute Ratel C2-Framework verwendete. Sie führten SharpHound über Brute Ratel aus und injizierten es in den Prozess svchost.exe, um JSON-Ausgabedateien zu verarbeiten. Auf diese Weise konnten sie Active Directory abbilden, Daten sammeln, Privilegien ausweiten und so weiter.15

Am 13. Juni 2022 meldete Microsoft, dass die BlackCat-Ransomware-Bande das Tool AdFind zur LDAP-Erkundung bei ihren Angriffen verwendet. Sie nutzten AdFind, um Active Directory abzufragen und Informationen über Benutzer, Gruppen und Computer zu sammeln.16

Semperis Schnappschuss

LDAP-Reconnaissance ist nach wie vor eine relevante Angriffstechnik, da sich viele Unternehmen bei der Verwaltung von Netzwerkressourcen und Berechtigungen stark auf Active Directory verlassen. Angreifer nutzen LDAP Reconnaissance, um wertvolle Informationen über Netzwerkstrukturen, privilegierte Konten und potenzielle Angriffspfade zu sammeln. Solange Active Directory weit verbreitet ist, wird die LDAP-Erkundung eine Schlüsselphase bei Angriffen bleiben, so dass es für Verteidiger wichtig ist, diese LDAP-Abfragen zu überwachen.

Zusätzliche Lektüre

Endnoten

- https://attack.mitre.org/software/S1070/

- https://malpedia.caad.fkie.fraunhofer.de/details/win.blackbyte

- https://attack.mitre.org/software/S1068/

- https://malpedia.caad.fkie.fraunhofer.de/details/win.blacksuit

- https://malpedia.caad.fkie.fraunhofer.de/actor/goblin_panda

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-165a

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-0501

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-1567

- https://www.microsoft.com/en-us/security/blog/2024/09/26/storm-0501-ransomware-attacks-expanding-to-hybrid-cloud-environments/

- https://thedfirreport.com/2024/08/26/blacksuit-ransomware/

- https://www.trendmicro.com/vinfo/us/security/news/ransomware-spotlight/ransomware-spotlight-akira

- https://www.microsoft.com/en-us/security/blog/2023/07/06/the-five-day-job-a-blackbyte-ransomware-intrusion-case-study/

- https://www.logpoint.com/wp-content/uploads/2023/07/etp-lockbit.pdf

- https://www.trendmicro.com/en_be/research/23/b/earth-zhulong-familiar-patterns-target-southeast-asian-firms.html

- https://www.trendmicro.com/en_be/research/22/j/black-basta-infiltrates-networks-via-qakbot-brute-ratel-and-coba.html

- https://www.microsoft.com/en-us/security/blog/2022/06/13/the-many-lives-of-blackcat-ransomware/