LDAPNightmare, kürzlich von SafeBreach Labs veröffentlicht, ist ein Proof-of-Concept-Exploit für eine bekannte Denial-of-Service-Schwachstelle im Windows Lightweight Directory Access Protocol (LDAP)(CVE-2024-49113). Was ist LDAPNightmare, wie gefährlich ist diese Schwachstelle und wie können Sie sie erkennen und abwehren?

Was ist LDAPNightmare?

Das Windows-Update vom Dezember 2024 - von Microsoft am 10. Dezember 2024 veröffentlicht - wies auf zwei LDAP-Schwachstellen hin: CVE-2024-49112 und CVE-2024-49113. Bei CVE-2024-49113 handelt es sich um eine Denial-of-Service-Schwachstelle, bei CVE-2024-49112 um eine Schwachstelle für Remotecodeausführung (RCE).

Der Sicherheitsforscher, der diese Schwachstellen gefunden hat, Yuki Chen, hat keine Details veröffentlicht, die zu Missbrauch führen könnten. Am 1. Januar 2025 hat SafeBreach Labs jedoch seine eigene Forschung veröffentlicht. Unter dem Namen LDAPNightmare missbraucht dieses funktionierende Proof-of-Concept die Denial-of-Service-Schwachstelle CVE-2024-49113.

Mit LDAPNightmare kann ein Angreifer einen Domänencontroller (DC), der als LDAP-Client fungiert, dazu zwingen, eine LDAP-Anfrage an einen bösartigen Server zu senden. Dieser Server kann dann eine manipulierte Antwort senden, die einen Windows-Host, wie z.B. einen DC, zum Absturz bringt.

Beachten Sie, dass die ausgenutzte Sicherheitslücke nicht spezifisch für Active Directory ist. Jeder Windows-Host kann dem Missbrauch von LDAPNightmare zum Opfer fallen. Der hohe Wert von Active Directory macht diesen Identitätsdienst jedoch zu einem bevorzugten Ziel.

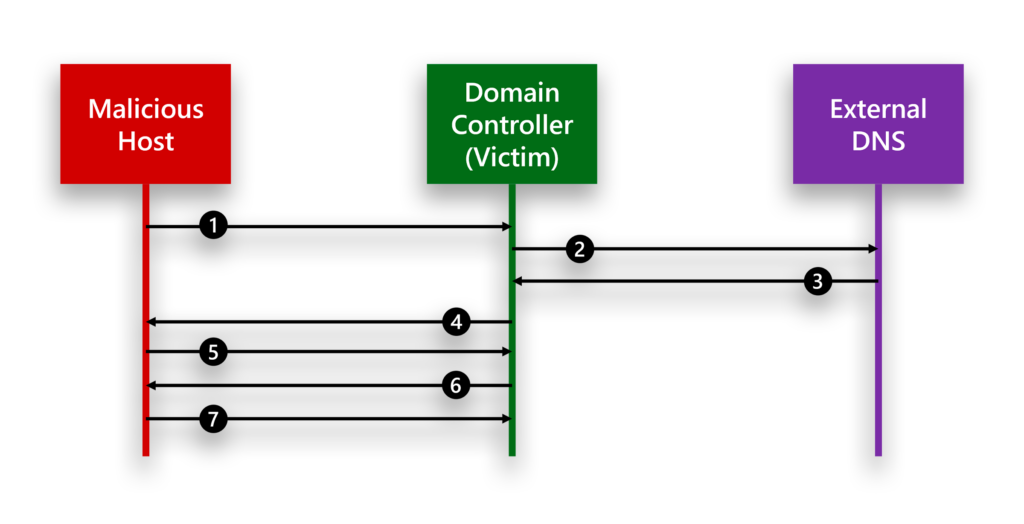

Ein LDAPNightmare-Exploit läuft folgendermaßen ab(Abbildung 1):

- Ein Angreifer sendet eine DCE/RPC-Anfrage (Distributed Computing Environment/Remote Procedure Call) an einen Opfer-DC.

- Die Anfrage veranlasst das Opfer-DC, eine DNS SRV-Abfrage an eine DNS-Domäne zu senden, die der Angreifer kontrolliert.

- Das vom Angreifer kontrollierte DNS antwortet mit SRV-Einträgen, die auf den Hostnamen eines bösartigen Hosts aufgelöst werden.

- Der Opfer-DC sendet eine NetBIOS-Namensanfrage, um den Hostnamen des bösartigen Hosts aufzulösen.

- Der bösartige Host antwortet mit seiner IP-Adresse.

- Der Opfer-DC, der den Host aufgelöst hat, agiert als LDAP-Client und sendet eine CLDAP-Anfrage an den bösartigen Host.

- Der bösartige Host, der vom Angreifer kontrolliert wird, liefert eine Antwort, die so gestaltet ist, dass sie einen Integer-Überlauf in der LDAP-Client-Bibliothek auf dem Opfer-DC verursacht, wodurch Windows zum Absturz gebracht wird.

Den vollständigen Bericht über die Untersuchungen von SafeBreach Lab finden Sie unter LDAPNightmare: SafeBreach Publishes First PoC Exploit (CVE-2024-49113). Bislang gibt es keine öffentlichen Enthüllungen über den Missbrauch von CVE-2024-49112.

Wie können Sie Ihre Umgebung gegen LDAPNightmare schützen?

Um sich gegen mögliche Dienstverweigerungen durch LDAPNightmare zu schützen, sollten Unternehmen ihre DCs, Tier 0-Anlagen (z.B. AD FS- und AD CS-Server) und kritische Windows-Hosts so schnell wie möglich patchen. Die Windows Patch Tuesday-Updates vom Dezember 2024 enthalten die erforderlichen Patches zum Schutz vor den Sicherheitslücken in beiden CVEs.

Die folgende Tabelle zeigt die vom Microsoft Security Response Center (MSRC) veröffentlichten Informationen zu den verfügbaren Patches für CVE-2024-49113.

| Betriebssystem | Typ installieren | Artikel der Wissensdatenbank |

| Windows Server 2016 | Voll- und Serverkern | KB5048671 |

| Windows Server 2019 | Voll- und Serverkern | KB5048661 |

| Windows Server 2022 | Voll- und Serverkern | KB5048654 |

| Windows Server 2022 | Voller und Server-Kern, Hotpatched | KB5048800 |

| Windows Server 2025 | Voll- und Serverkern | KB5048667 |

| Windows Server 2025 | Voller und Server-Kern, Hotpatched | KB5048794 |

Ausführliche Informationen zu den verfügbaren Updates für alle Windows-Versionen (Client und Server) finden Sie unter CVE-2024-49113 - Security Update Guide - Microsoft - Windows Lightweight Directory Access Protocol (LDAP) Denial of Service Vulnerability.

Ein Wort der Vorsicht in Bezug auf andere Abhilfemaßnahmen

Die MSRC-Veröffentlichung zu CVE-2024-49112 empfiehlt die folgenden Abhilfemaßnahmen:

Stellen Sie sicher, dass die Domänencontroller entweder so konfiguriert sind, dass sie nicht auf das Internet zugreifen oder dass sie keine eingehenden RPC-Anfragen aus nicht vertrauenswürdigen Netzwerken zulassen. Zwar schützen beide Maßnahmen Ihr System vor dieser Sicherheitslücke, doch die Anwendung beider Konfigurationen bietet eine wirksame, tiefgreifende Verteidigung gegen diese Sicherheitslücke.

Leider gibt der MSRC keine konkreten Schritte für diese Abhilfemaßnahmen vor, und die Anleitung zu den RPC-Einschränkungen könnte problematisch sein, wenn sie falsch interpretiert wird.

- Tier 0-Systeme sollten niemals ungehinderten Zugang zum Internet haben. Bestimmte Microsoft-Dienste benötigen jedoch eine ausgehende Verbindung zu verschiedenen Azure- und M365-Endpunkten. Diese Dienste unterstützen in der Regel die ausgehende Konnektivität über einen Proxy. Wenn Ihr Unternehmen jedoch nicht bereits über einen Proxy für diesen Datenverkehr verfügt, sollten Sie das Patchen Ihrer DCs der Implementierung neuer Proxy-Dienste vorziehen.

- Die Aktivierung von RPC-Einschränkungen kann negative Folgen haben, wenn sie auf DCs implementiert werden. Microsoft hat einen Artikel über die möglichen Folgen veröffentlicht.

- Die meisten Unternehmen verfügen bereits über ein Verfahren zum Testen von Windows-Patches vor der Einführung. Jegliche RPC-Beschränkungen erfordern einen ebenso umfangreichen Entwurf und Tests, die viel Zeit in Anspruch nehmen und wahrscheinlich Ressourcen von den wichtigen Patches für die betroffenen Hosts abziehen werden.

Unternehmen können die Blockierung von RPC auf Netzwerkebene in Erwägung ziehen. Beachten Sie jedoch, dass eine solche Blockierung Active Directory stören kann.

Wie können Sie LDAPNightmare erkennen?

Wie können Sie feststellen, ob LDAPNightmare eine Bedrohung für Ihre Umgebung darstellt?

Nach Patches suchen

Die einfachste Methode, um festzustellen, ob Active Directory vor LDAPNightmare geschützt ist, besteht darin, den Status der Microsoft-Patches für Dezember 2024 auf Ihren DCs zu überprüfen. Sie können die Berichtsfunktionen Ihrer Patch-Management-Plattformen nutzen, um diese Informationen zu ermitteln. Alternativ dazu hat Semperis den folgenden PowerShell-Code geschrieben, mit dem Sie den Patch-Status Ihrer DCs ermitteln können.

param(

[Parameter(Mandatory = $true)]

[string]$CSVFilePath

)

$StatusList = @()

$DCList = @(get-addomaincontroller -Filter *)

foreach ($DC in $DCList) {

$KBID = $null

switch -Wildcard ($DC.OperatingSystem) {

"Windows Server 2016*" { $KBID = "KB5048661" }

"Windows Server 2019*" { $KBID = "KB5048661" }

"Windows Server 2022*" { $KBID = "KB5048654" }

"Windows Server 2025*" { $KBID = "KB5048667" }

}

Write-Progress -Activity "Checking domain controller" -Status $DC.HostName -PercentComplete $([float](([int]([array]::indexof($DCList,$DC)) + 1)/$DCList.Count) * 100)

try {

Get-HotFix -Id $KBID -ComputerName $DC.HostName -ErrorAction Stop | Out-Null

$StatusList += New-Object -TypeName psobject -Property @{Hostname = $DC.HostName; OS = $DC.OperatingSystem; KB = $KBID; State="Patched" }

}

catch [System.ArgumentException] {

$StatusList += New-Object -TypeName psobject -Property @{Hostname = $DC.HostName; OS = $DC.OperatingSystem; KB = $KBID; State="Unpatched" }

}

catch [System.Runtime.InteropServices.COMException] {

$StatusList += New-Object -TypeName psobject -Property @{Hostname = $DC.HostName; OS = $DC.OperatingSystem; KB = $KBID; State="Unreachable" }

}

}

$StatusList | Export-CSV "$CSVFilePath\dclist$(get-date -f yyyy-MM-dd-HHmmss).csv" -NoTypeInformation

Dieser PowerShell-Code prüft jeden DC entsprechend seiner Betriebssystemversion auf den entsprechenden Hotfix und gibt dann den Inhalt in eine CSV-Datei aus. Wenn Sie Windows Server 2012 R2 oder früher einsetzen oder Hotpatching verwenden, müssen Sie die switch-Anweisung entsprechend aktualisieren.

Hinweis: Dieser Code erfordert Fernzugriff auf jeden DC und entsprechende Berechtigungen. Führen Sie ihn daher nur von einem vertrauenswürdigen Tier 0-Gerät aus, z. B. von einer Arbeitsstation mit privilegiertem Zugriff (PAW).

Andere Nachweismethoden

SafeBreach hat angedeutet, dass LDAPNightmare verwendet werden könnte, um festzustellen, ob ein DC für die Ausnutzung von CVE-2024-49113 anfällig ist. Diese Art von Experiment würde jedoch darin bestehen, DCs wissentlich zum Absturz zu bringen, was bei einem produktiven Verzeichnisdienst am besten vermieden wird. Wie SafeBreach angedeutet hat und wie wir in unseren eigenen Tests festgestellt haben, schützen die Microsoft-Patches vom Dezember 2024 vor Integer-Überläufen. Daher empfehlen wir Unternehmen, sich darauf zu konzentrieren, zu inventarisieren, auf welchen DCs und anderen Tier 0-Hosts der entsprechende Patch fehlt.

SafeBreach weist auch darauf hin, dass Unternehmen auf verdächtige CLDAP-Referral-Antworten, verdächtige DsrGetDcNameEx2-Aufrufe und verdächtige DNS SRV-Abfragen achten können. Diese Arten von Netzwerkverkehr würden jedoch wahrscheinlich auftreten, wenn ein Angriff auf anfällige Hosts bereits im Gange ist. Bei der Geschwindigkeit, mit der dieser Exploit arbeitet, könnten Sie diese Ereignisse nur wenige Augenblicke vor dem Absturz eines anvisierten DCs erfassen.

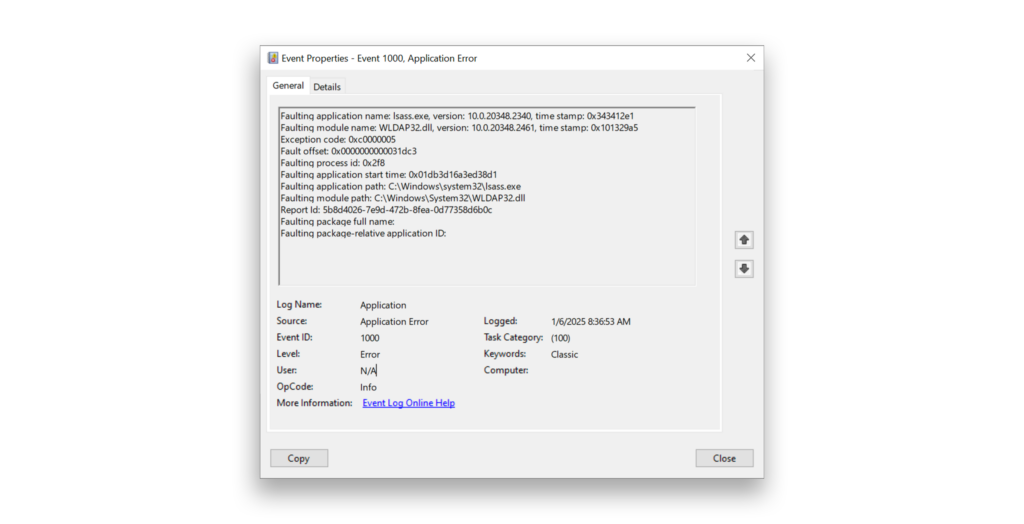

Wenn Sie bemerken, dass ein DC neu gestartet wird, können Sie im Windows-Anwendungsprotokoll des DCs nachsehen, ob LDAPNightmare im Spiel ist. Suchen Sie zunächst nach der Ereignis-ID 1000 mit dem Namen der fehlerhaften Anwendung lsass.exe und dem Namen des fehlerhaften Moduls WLDAP32.dll(Abbildung 2).

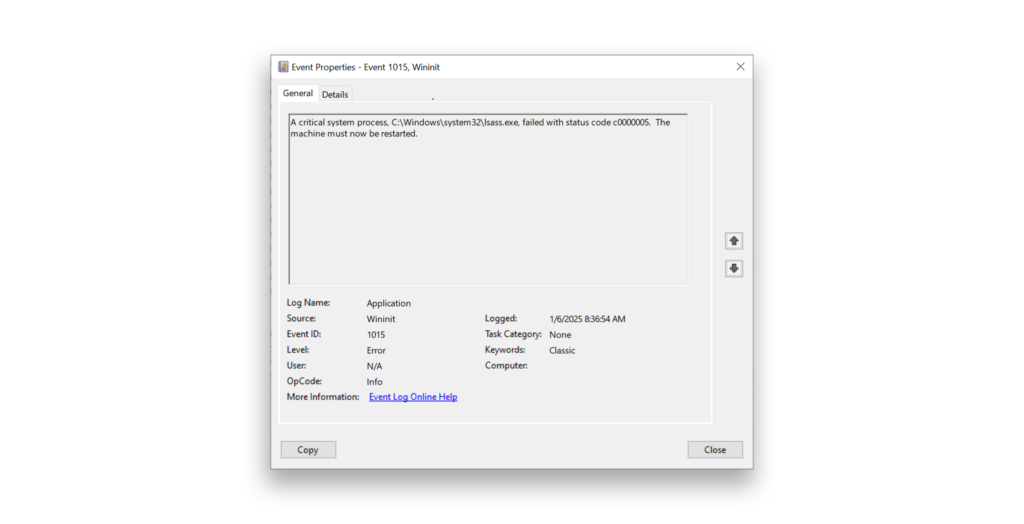

Suchen Sie dann nach der Ereignis-ID 1015, die besagt, dass der kritische Prozess lsass.exe fehlgeschlagen ist und dass Windows neu gestartet werden muss(Abbildung 3).

Semperis Schnappschuss

LDAPNightmare ist ein kürzlich veröffentlichter Proof-of-Concept-Exploit, der CVE-2024-49113 ausnutzt. Der Exploit hat das Potenzial, Denial-of-Service-Angriffe auf kritische Windows-Systeme, einschließlich DCs, auszuführen.

Derzeit sind keine Angriffe bekannt, die LDAPNightmare in freier Wildbahn nutzen. Ein Angreifer könnte diese Schwachstelle jedoch nutzen, um ein System aufzubauen, das kontinuierlich ungepatchte DCs angreift und ausschaltet und so die Verfügbarkeit von Active Directory erheblich beeinträchtigt. Wir werden unsere Ressourcen zu dieser Sicherheitslücke weiter aktualisieren, sobald die Forschung fortgesetzt wird.