In hybriden Identitätsumgebungen versuchen Angreifer, die in das lokale Active Directory oder das Cloud-basierte Entra ID eingedrungen sind, in der Regel, ihre Reichweite auf Ihre gesamte Identitätsumgebung auszuweiten. Wenn Ihre Identitätsinfrastruktur Entra ID umfasst, sollten Sie wissen, wie Sie eine Kompromittierung von Entra Connect erkennen und abwehren können.

Was ist der Entra Connect Kompromiss?

Eine Kompromittierung von Microsoft Entra Connect erfolgt, wenn Angreifer auf den Microsoft Entra Connect-Server abzielen. Dieser Server verwendet ein ADSync-Konto, um Identitäten zwischen Active Directory vor Ort und Entra ID in der Cloud zu synchronisieren. Wenn Angreifer die Kontrolle über den Entra Connect-Server erlangen, können sie das ADSync-Konto für den Zugriff auf die Cloud-Umgebung verwenden. Aufgrund der Berechtigungen, die das Konto im Active Directory hat, könnten sie auch einen DCSync-Angriff durchführen.

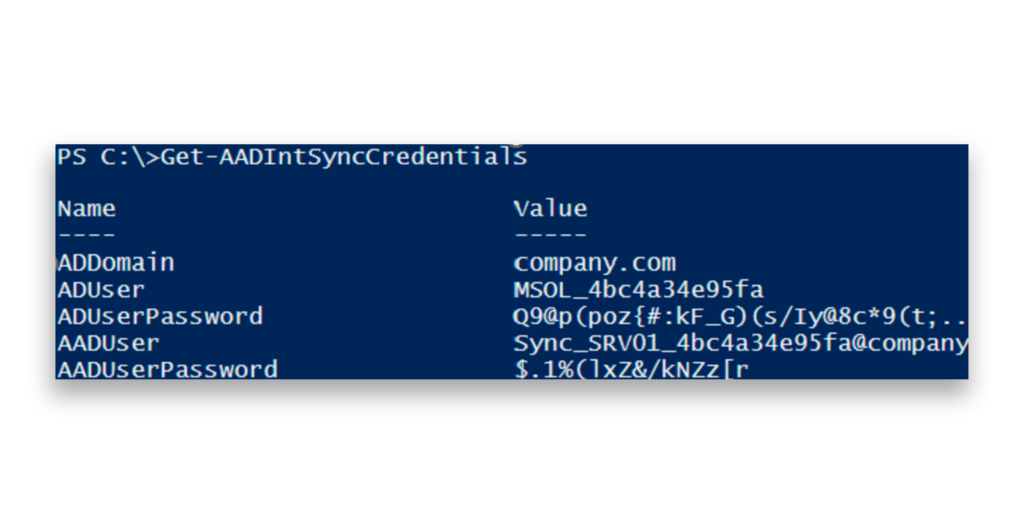

Sowohl die Passwort-Hash-Synchronisierung (PHS) als auch die Pass-Through-Authentifizierung (PTA) können ausgenutzt werden, um weitere Anmeldedaten zu stehlen. Angreifer können zum Beispiel AADInternals verwenden, um Anmeldedaten zu extrahieren und das Klartextpasswort des ADSync-Kontos zu erhalten, das Zugriff auf die lokale Active Directory- und Entra ID-Umgebung gewährt(Abbildung 1).

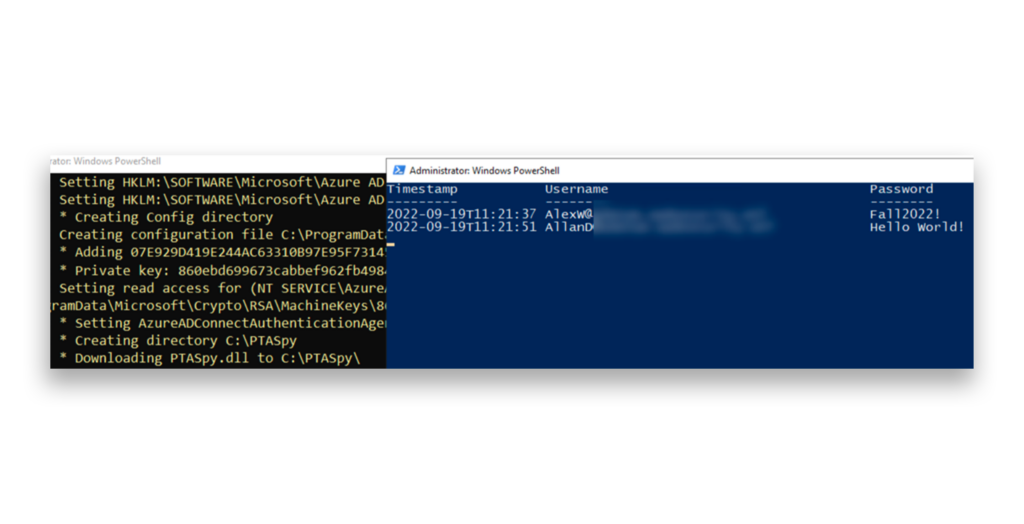

Abbildung 2 zeigt ein Beispiel, wie AADInternals die Pass-Through-Authentifizierung ausnutzen können, indem sie den PTA-Agenten kompromittieren, sein Zertifikat extrahieren und einen bösartigen Agenten einrichten. Auf diese Weise können Angreifer die Anmeldedaten während der Authentifizierung abfangen und protokollieren.

Wie Sie sich gegen die Kompromittierung von Entra Connect schützen können

Um den Entra Connect Server zu schützen, beachten Sie bitte die folgenden wichtigen Empfehlungen:

- Minimieren Sie die Anzahl der Mitglieder in der lokalen Administratorengruppe des Entra Connect Servers.

- Behandeln Sie den Entra Connect Server wie ein Tier 0 Objekt und geben Sie ihm damit den höchsten Schutzgrad.

- Stellen Sie sicher, dass Entra Connect mit den neuesten Sicherheitspatches auf dem neuesten Stand gehalten wird.

- Implementieren Sie eine Endpoint Detection and Response (EDR)-Lösung auf Ihrem Entra Connect Server.

- Richten Sie eine zusätzliche Richtlinie für den bedingten Zugriff ein, um die Verwendung des lokalen Verzeichnissynchronisierungskontos einzuschränken, das von MFA-Richtlinien ausgeschlossen ist. Konfigurieren Sie die Richtlinie so, dass auf dieses Konto nur von IP-Adressen zugegriffen werden kann, die mit Ihren Entra Connect Servern verbunden sind.

Die Erstellung einer bedingten Zugriffsrichtlinie zur Einschränkung des Kontos für die Verzeichnissynchronisierung könnte folgendermaßen aussehen:

- Zuweisungen

- Benutzer oder Workload-Identitäten: Wählen Sie das Verzeichnis-Synchronisierungskonto (Sync_*).

- Cloud-Apps: Nehmen Sie alle Cloud-Apps ins Visier oder beschränken Sie es auf die notwendigen.

- Bedingungen

- Standorte: Geben Sie vertrauenswürdige IP-Adressen an, die mit Ihren Entra Connect Servern verbunden sind. Sie können die Anmeldeprotokolle der letzten 30 bis 90 Tage überprüfen, um die IP-Adressen zu ermitteln, die mit Ihrem Entra Connect Server verbunden sind.

- Zugangskontrollen

- Gewähren Sie: Stellen Sie sicher, dass der Zugriff nur von den angegebenen Standorten aus erlaubt ist.

- MFA ausschließen: Das Verzeichnis-Synchronisationskonto ist standardmäßig von der MFA ausgeschlossen.

Diese Richtlinie beschränkt die Nutzung des Kontos auf vertrauenswürdige IPs und verhindert den unbefugten Zugriff von anderen Standorten aus.

Microsoft hat angekündigt, dass die Berechtigungen für die Rolle der Verzeichnis-Synchronisationskonten, die sowohl in Microsoft Entra Connect Sync als auch in Cloud Sync verwendet wird, reduziert werden. Dies ist eine gute Nachricht für Verteidiger, denn dadurch wird die Angriffsfläche in Entra ID verringert.

Das Konto für die Verzeichnissynchronisierung hat jetzt nur noch die Berechtigung microsoft.directory/onPremisesSynchronization/standard/read, was die Möglichkeiten in Entra ID einschränkt.1 Der Entra Connect Server bleibt jedoch ein Tier 0 Asset, da das Konto immer noch über wichtige Berechtigungen im lokalen Active Directory verfügt. Daher ist es immer noch ein kritisches System, das gesichert werden muss.

Wie Sie die Kompromittierung von Entra Connect erkennen

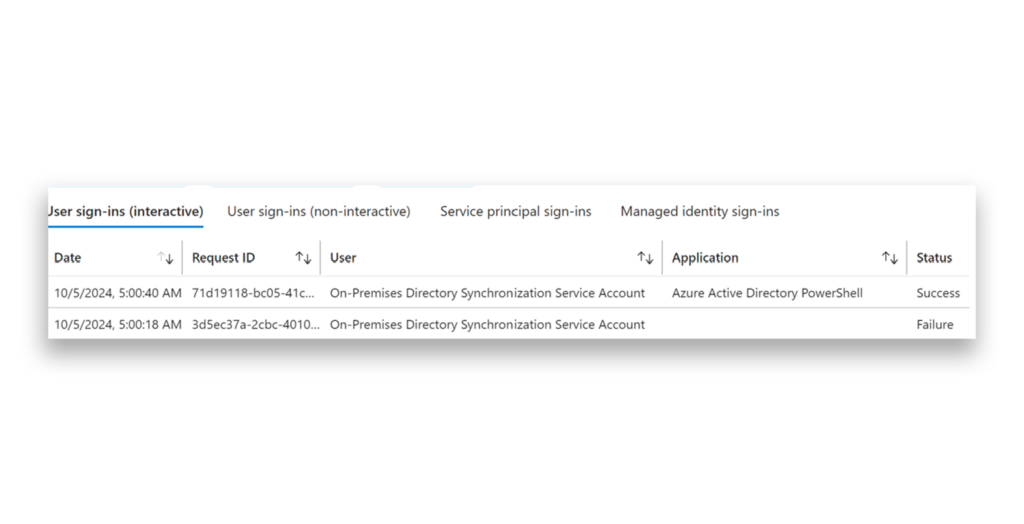

Richten Sie eine Log Analytics-Regel in Entra ID ein, um einen Alarm auszulösen, wenn sich das Sync_*-Konto, auch bekannt als das lokale Verzeichnis-Synchronisationskonto, bei einer anderen Anwendung als Microsoft Azure Active Directory Connect authentifiziert . Dieser Schritt trägt dazu bei, dass Sie unbefugte oder verdächtige Aktivitäten überwachen und erkennen können, da das Konto normalerweise nur für diese Anwendung verwendet werden sollte. Abbildung 3 zeigt beispielsweise, wie sich dieses Konto bei der Entra ID PowerShell authentifiziert, was sofort die Alarmglocken läuten lassen sollte.

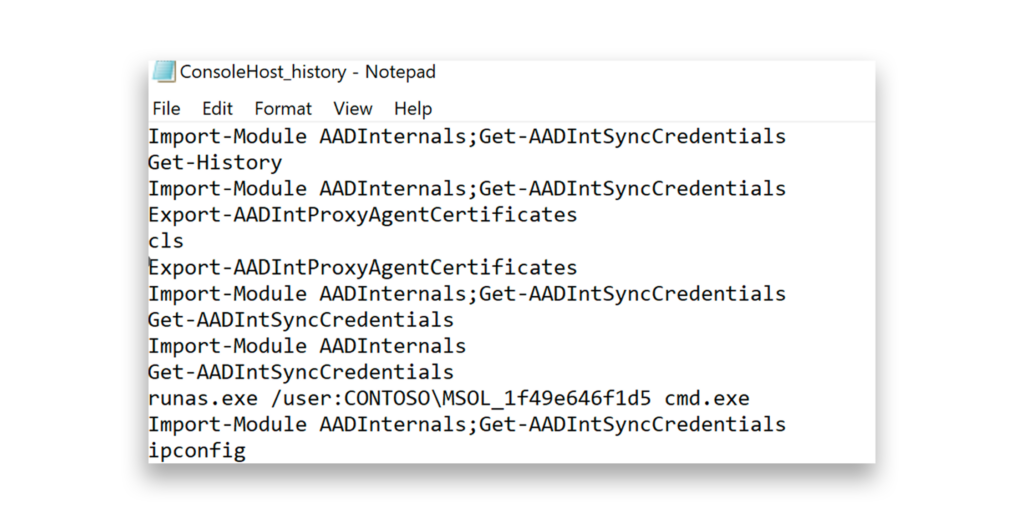

Aus forensischer Sicht können die Verlaufsprotokolle der PowerShell-Konsole oder die Skriptblock-Protokolle wertvoll sein, insbesondere für die Nachverfolgung von Tools wie AADInternals(Abbildung 4).

Für die Überwachung sind keine spezifischen Ereignisse an die Pass-Through-Authentifizierung gebunden. Ein guter Ansatz zur Verfolgung potenzieller Probleme ist jedoch die Überwachung jedes verdächtigen Zugriffs auf kryptografische API-Schlüssel (CAPI). Die Überwachung dieser Aktivität kann dazu beitragen, Exporte von Pass-Through-Authentifizierungszertifikaten zu erkennen, die auf unbefugte Handlungen oder den Versuch hinweisen, das Pass-Through-Authentifizierungssystem im Rahmen einer Kompromittierung von Entra Connect auszunutzen. AADInternals hat den Prozess dokumentiert, den ein solcher Angriff verwenden könnte.2

Profile von Bedrohungsakteuren

Der Bedrohungsakteur Storm-0501 ist dafür bekannt, dass er Entra Connect für seine Operationen nutzt.3

Entra Connect Kompromiss-Tools

Gerenios/AADInternals, verfügbar auf github.com, kann verwendet werden, um Anmeldedaten vom Entra Connect Server zu extrahieren oder zu sammeln.

Überblick über die Bedrohung

ATT&CK-Taktik: Zugriff auf Zugangsdaten

Am 26. September 2024 meldete Microsoft, dass die Gruppe Storm-0501 Entra ID Connect kompromittiert hat, um die Anmeldedaten für das lokale Verzeichnis-Synchronisationskonto zu erhalten. Mit diesen Anmeldeinformationen konnten sich die Angreifer authentifizieren und ein Zugriffstoken für Microsoft Graph erhalten. Dies ermöglichte es ihnen, die Entra ID-Passwörter für alle Hybrid-Konten zurückzusetzen oder zu ändern.4

Semperis Schnappschuss

Obwohl die Berechtigungen für das Verzeichnis-Synchronisationskonto in Entra ID auf schreibgeschützt reduziert wurden, muss Entra Connect weiterhin als Tier 0 Asset behandelt werden. Das Konto verfügt weiterhin über weitreichende Berechtigungen innerhalb des lokalen Active Directory, das in hybriden Umgebungen nach wie vor ein wichtiger Kontrollpunkt ist. Wenn es kompromittiert wird, können Angreifer diese lokalen Berechtigungen nutzen, um ihren Zugriff zu erweitern, seitliche Bewegungen durchzuführen und die gesamte Infrastruktur zu kompromittieren.

Endnoten

- https://github.com/MicrosoftDocs/entra-docs/commit/6cef860add24f6741d00bda9133ec7c4be91fd81

- https://aadinternals.com/post/pta/

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-0501

- https://www.microsoft.com/en-us/security/blog/2024/09/26/storm-0501-ransomware-attacks-expanding-to-hybrid-cloud-environments/