Der Five Eyes-Bericht über die Kompromittierung von Active Directory nennt die Extraktion von NTDS.DIT als eine der wichtigsten Angriffstaktiken. Mit Zugriff auf diese Datei können Angreifer möglicherweise Passwort-Hashes extrahieren, was zu einer vollständigen Kompromittierung von Active Directory führen kann. Erfahren Sie mehr über die NTDS.DIT-Extraktion, wie Sie sie erkennen und wie Sie sich davor schützen können.

Was ist NTDS.DIT?

NTDS.DIT, was für New Technology Directory Services Directory Information Tree steht, ist die Datenbank für Active Directory Domain Services (AD DS). Diese Datenbank speichert Verzeichnisdaten und macht diese Daten für Netzwerkbenutzer und Administratoren verfügbar. Zu diesen Daten gehören Passwort-Hashes und Benutzerdetails für alle Computer- und Benutzerobjekte in der Domäne - mächtige Informationen in den falschen Händen.

Was ist die NTDS.DIT-Extraktion?

Angreifer extrahieren NTDS.DIT, indem sie eine Kopie der NTDS.DIT-Datei von einem Domänencontroller (DC) erstellen. Der Zugriff auf NTDS.DIT ist einer der Gründe, warum Angreifer es auf DC-Backups abgesehen haben, und ein weiterer Grund, warum die Erstellung sicherer, dedizierter, AD-spezifischer Backups eine bewährte Praxis ist.

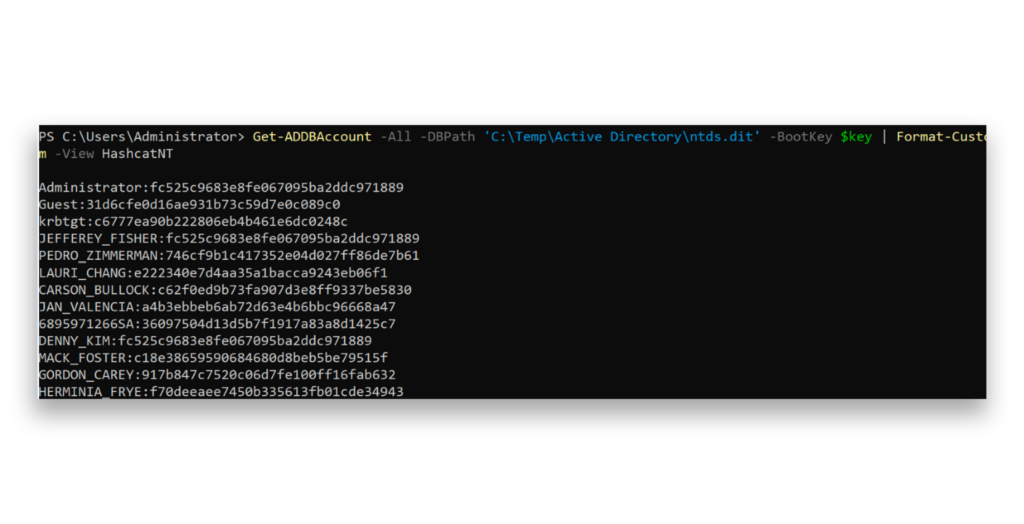

Mithilfe der extrahierten NTDS.DIT-Datei und einer extrahierten SYSTEM-Registrierungsstruktur (in der die Verschlüsselungsschlüssel gespeichert sind) können Angreifer die Hashes entweder offline knacken oder sie in einem Pass the Hash-Angriff verwenden und so die Notwendigkeit, sie zu knacken, umgehen(Abbildung 1). Sobald Angreifer Zugriff auf die Passwort-Hashes haben, können sie alle Konten kontrollieren, einschließlich der Domain-Admin-Konten, und so Ihr gesamtes Netzwerk kompromittieren.

Wie Sie sich gegen die Extraktion von NTDS.DIT schützen können

Um die Datei NTDS.DIT aus einem DC zu extrahieren, benötigen Angreifer erhöhte Rechte, die in der Regel einem Domänen- oder Unternehmensadministrator entsprechen. Ohne diesen Zugriff können sie diese sensiblen Daten nicht abrufen. Um das Risiko einer NTDS.DIT-Extraktion zu minimieren, sollten Verteidiger:

- Begrenzen Sie die Mitgliedschaft in Tier 0-Gruppen, wie Domain Admins und Enterprise Admins.

- Überwachen Sie genau, ob ein Benutzer zu einer Tier 0-Gruppe hinzugefügt wird.

- Wenden Sie mindestens die administrative Staffelung für Tier 0-Konten an.

- Verwenden Sie Tools wie Purple Knight um häufige Schwachstellen zu beseitigen und Forest Druid um Angriffswege zu identifizieren und zu entschärfen , die zu Tier 0-Gruppen führen.

So erkennen Sie die NTDS.DIT-Extraktion

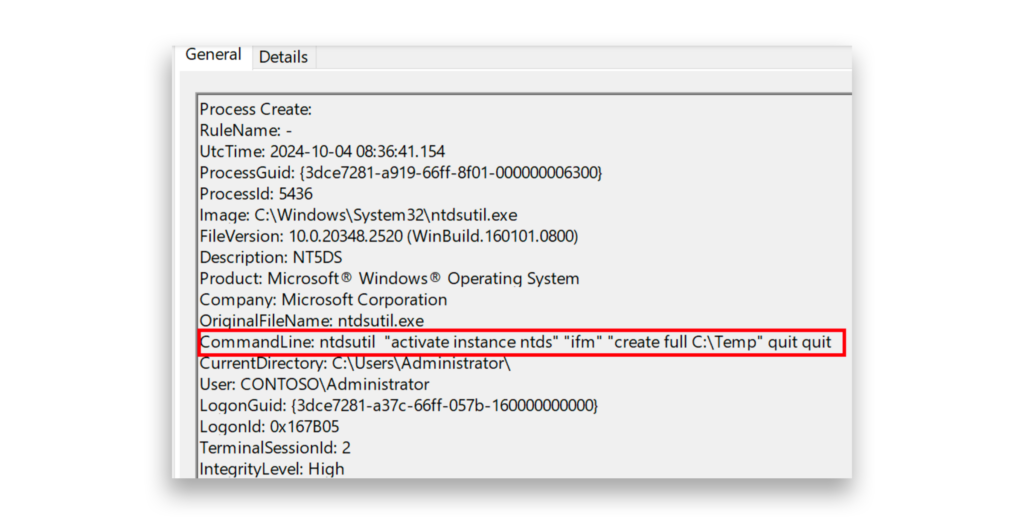

Um die Extraktion von NTDS.DIT aus einem DC zu erkennen, können Verteidiger die Verwendung von ntdsutil.exe in der Befehlszeile überwachen, insbesondere wenn sie activate instance ntds enthält, das die NTDS-Instanz aktiviert, und ifm, das Installationsmedien aus Active Directory erstellt(Abbildung 2). Diese Aktivität ist ein deutlicher Hinweis auf Extraktionsversuche von NTDS.DIT. Die meisten EDR-Lösungen (Endpoint Detection and Response) können Befehlszeilenaktivitäten protokollieren, was Ihnen bei der Untersuchung solcher Angriffe helfen kann.

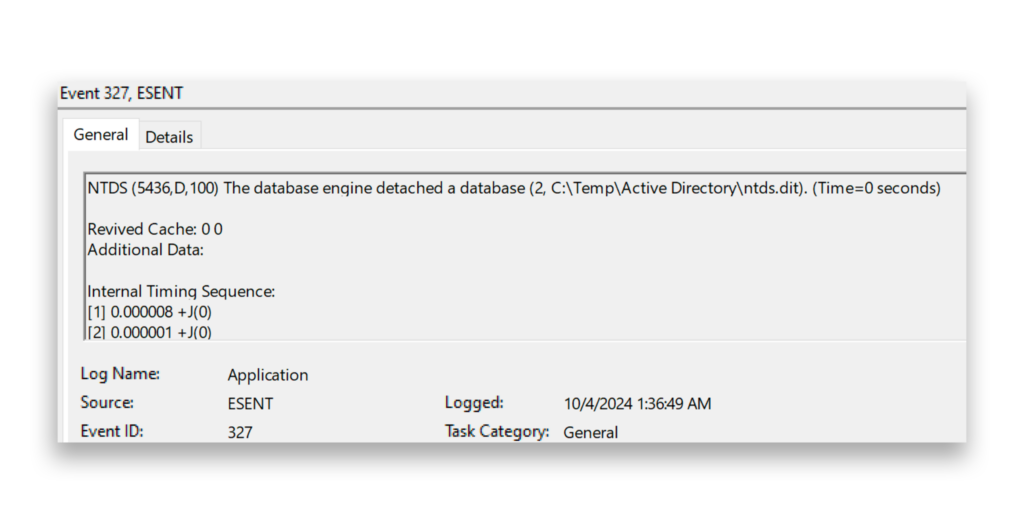

Um die Extraktion von NTDS.DIT aus forensischer Sicht zu verfolgen, können Verteidiger die Anwendungsprotokolle auf einem DC überprüfen und nach den Ereignis-IDs 325 und 327 filtern. Beide Ereignisse zeigen, wohin die NTDS.DIT-Datei kopiert wurde(Abbildung 3).

Profile von Bedrohungsakteuren

Es ist bekannt, dass die folgenden Bedrohungsakteure ntdsutil.exe verwenden, um die Datei NTDS.DIT zu extrahieren.

- APT41 (MITRE ATT&CK Gruppe G0096)1

- CL-STA-00432

- Lazarus-Gruppe (MITRE ATT&CK-Gruppe G0032)3

- Mustang Panda (MITRE ATT&CK Group G0129)4

- RA World alias RA Group5

- Rhysida6

- Sandworm Team aka ELECTRUM, Telebots, IRON VIKING, BlackEnergy, Quedagh, Voodoo Bear, IRIDIUM, Seashell Blizzard, FROZENBARENTS, APT44 (MITRE ATT&CK Group G0034)7

- Sturm-15678

- Volt Typhoon (MITRE ATT&CK Group G1017)9

NTDS.DIT Extraktionswerkzeuge

Die folgenden Tools können zum Kopieren der NTDS.DIT-Datenbank verwendet werden:

- Ntdsutil

- csababarta/ntdsxtract

- zcgonvh/NTDSDumpEx

Überblick über die Bedrohung

ATT&CK-Taktik: Zugriff auf Zugangsdaten

Am 6. September 2024 meldete Palo Alto Networks, dass Stately Taurus (alias Mustang Panda), ein in China ansässiger Bedrohungsakteur, Vssadmin verwendet hat, um eine Volume Shadow Copy auf DCs zu erstellen und so die Datei NTDS.DIT zu stehlen. Anschließend kopierte der Angreifer die SYSTEM-Hive aus der Registrierung, um den Boot-Schlüssel zu erhalten, mit dem er die NTDS.DIT-Datei entschlüsseln konnte. Dadurch erhielt die Gruppe Zugriff auf Benutzernamen und Passwort-Hashes von Active Directory-Konten.10

Am 22. Juli 2024 berichtete Palo Alto Networks, dass die RA World Ransomware-Bande Tools wie Impacket verwendet hat, um die Datei NTDS.DIT von den DCs zu kopieren und so Zugriff auf Benutzernamen und Passwort-Hashes zu erhalten. Die Bande entledigte sich auch der SAM- und SYSTEM-Registrierungshives, um die Hashes zu entschlüsseln und offline zu knacken.11

Am 20. Mai 2024 wurde berichtet, dass die Akira-Ransomware-Bande ihre Privilegien ausweitete, um die NTDS.DIT-Datei von DCs zu exfiltrieren. Die Bande tat dies, indem sie die virtuelle Maschine (VM) des Controllers herunterfuhr, die VMDK-Dateien auf eine andere VM kopierte und die NTDS.DIT- und SYSTEM-Hive-Dateien extrahierte. Die SYSTEM-Hive-Datei lieferte die Entschlüsselungsschlüssel für die Kennwort-Hashes in der NTDS.DIT, so dass die Angreifer die Kennwörter knacken oder Pass the Hash-Techniken verwenden konnten, um Zugang zu weiteren Systemen zu erhalten.12

Am 8. August 2023 berichtete Check Point Research, dass die Rhysida-Ransomware-Bande bei ihren Angriffen ntdsutil.exe verwendet, um ein Backup der Datei NTDS.DIT zu erstellen. Diese Datei, die sensible Active Directory-Daten wie Benutzernamen und Passwort-Hashes enthält, wurde in einem Ordner namens temp_l0gs.13 gespeichert.

Am 14. Juni 2023 enthüllte Palo Alto Networks, dass der Bedrohungsakteur CL-STA-0043 im Rahmen einer Kampagne, die auf Regierungen im Nahen Osten und Afrika abzielte, die Datei NTDS.DIT von DCs kopierte. Der Angreifer nutzte diese Datei, um Passwort-Hashes zu erhalten und entschlüsselte mit Hilfe der kopierten SYSTEM-Registrierungsstruktur die Anmeldedaten.14

Am 24. Mai 2023 meldete Microsoft, dass Volt Typhoon, ein in China ansässiger Bedrohungsakteur, ntdsutil.exe verwendete, um Installationsmedien von DCs zu erstellen, entweder lokal oder aus der Ferne. Dadurch konnten die Angreifer Benutzernamen und Passwort-Hashes erlangen, die auf den Medien gespeichert waren und zur Einrichtung neuer DCs gedacht waren.15

Am 14. Oktober 2022 meldete Microsoft, dass Seashell Blizzard (früher bekannt als IRIDIUM), ein in Russland ansässiger Bedrohungsakteur, bei seinen Ransomware-Angriffen die Datei ntdsutil.exe zur Sicherung von Active Directory-Datenbanken verwendete. Durch die Erstellung dieser Backups extrahierte der Angreifer Benutzernamen und Passwort-Hashes von jedem Active Directory-Konto.16

Am 8. September 2022 berichtete Cisco Talos, dass die Lazarus-Gruppe das Tool vssadmin verwendete, um Schattenkopien von Volumes zu erstellen und die NTDS.DIT-Datei mit Active Directory-Daten zu exfiltrieren. Durch das Kopieren der NTDS.DIT-Datei über diese Backups erlangte Lazarus Zugang zu kritischen Kontoanmeldeinformationen.17

Am 18. August 2022 berichtete Group-IB, dass die APT41-Bedrohungsgruppe Tools wie vssadmin verwendet, um Schattenkopien von Volumes zu erstellen, um die Datei NTDS.DIT zu exfiltrieren. Diese Datei enthält sensible Daten, darunter Benutzernamen und Passwort-Hashes aus Active Directory.18

Semperis Schnappschuss

Die Extraktion von NTDS.DIT ist eine Methode, mit der Angreifer die Kontrolle über eine gesamte Active Directory-Umgebung übernehmen können. Durch Kopieren der NTDS.DIT-Datei und der SYSTEM-Registrierungsstruktur aus einem DC können Angreifer Zugriff auf alle Kennwort-Hashes im System erlangen. Diese Hashes können dann geknackt oder in Pass-the-Hash-Angriffen verwendet werden, wodurch Angreifer die Kontrolle über wichtige Konten, einschließlich der Domänenadministrator-Konten, erlangen.

Erfahren Sie mehr über den Schutz von Active Directory

- Herunterladen von Purple Knight

- Herunterladen Forest Druid

- Semperis Directory Services Protector (DSP)

- AD-Sicherheit 101: Pass the Hash

Endnoten

- https://attack.mitre.org/groups/G0096/

- https://malpedia.caad.fkie.fraunhofer.de/actor/cl-sta-0043

- https://attack.mitre.org/groups/G0032/

- https://attack.mitre.org/groups/G0129/

- https://www.darkreading.com/ics-ot-security/fast-growing-ra-ransomware-group-goes-global

- https://malpedia.caad.fkie.fraunhofer.de/details/win.rhysida

- https://attack.mitre.org/groups/G0034/

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-1567

- https://attack.mitre.org/groups/G1017/

- https://unit42.paloaltonetworks.com/stately-taurus-abuses-vscode-southeast-asian-espionage/

- https://unit42.paloaltonetworks.com/ra-world-ransomware-group-updates-tool-set/

- https://gbhackers.com/akira-ransomware-privilege-escalation/#google_vignette

- https://research.checkpoint.com/2023/the-rhysida-ransomware-activity-analysis-and-ties-to-vice-society/

- https://www.paloaltonetworks.com/blog/security-operations/through-the-cortex-xdr-lens-uncovering-a-new-activity-group-targeting-governments-in-the-middle-east-and-africa/

- https://www.microsoft.com/en-us/security/blog/2023/05/24/volt-typhoon-targets-us-critical-infrastructure-with-living-off-the-land-techniques/

- https://www.microsoft.com/en-us/security/blog/2022/10/14/new-prestige-ransomware-impacts-organizations-in-ukraine-and-poland/

- https://blog.talosintelligence.com/lazarus-three-rats/

- https://www.group-ib.com/blog/apt41-world-tour-2021/