Passwort-Spraying ist eine der größten Cyber-Bedrohungen, die in dem jüngsten Bericht der Cyber-Sicherheitsbehörden der Five Eyes Allianz genannt wird. Was ist Password-Spraying, wie haben Cyberangreifer es in der Vergangenheit eingesetzt und wie können Sie Ihre hybride Active Directory-Umgebung erkennen und vor Password-Spraying-Angriffen schützen?

Was ist ein Passwort-Spray?

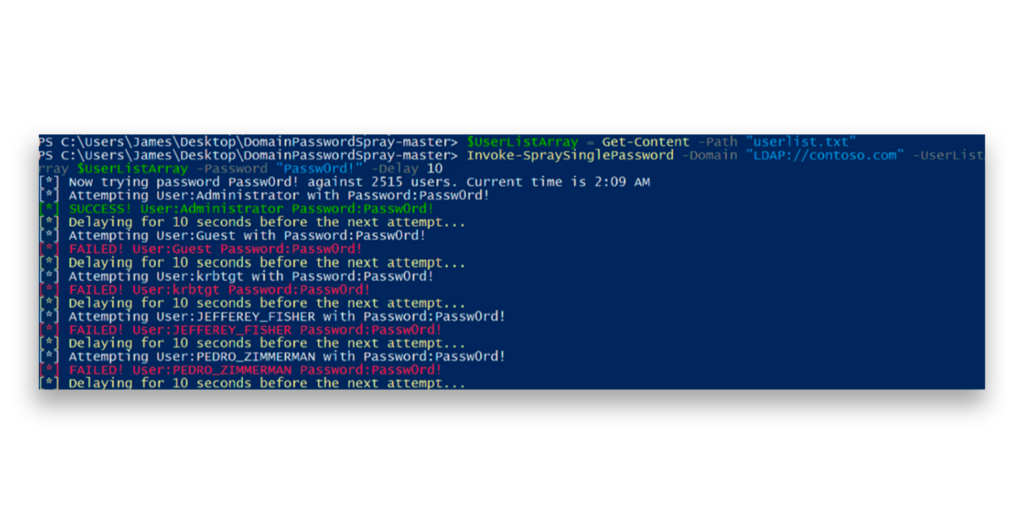

Passwort-Spraying ist ein Angriff, bei dem Angreifer häufig verwendete oder schwache Passwörter für viele Konten ausprobieren und dabei auf Systeme wie VPNs, Citrix-Gateways und Entra ID-Tenants abzielen. Im Gegensatz zu Brute-Force-Angriffen, die sich auf ein einzelnes Konto konzentrieren, werden beim Password-Spraying die Versuche auf mehrere Konten verteilt, um die Wahrscheinlichkeit einer Kontosperrung zu verringern. Bei einem Passwort-Spraying-Angriff zielen Angreifer häufig auf Active Directory-Konten in internen Netzwerken ab, um sich Zugang zu verschaffen und die Privilegien zu erweitern(Abbildung 1).

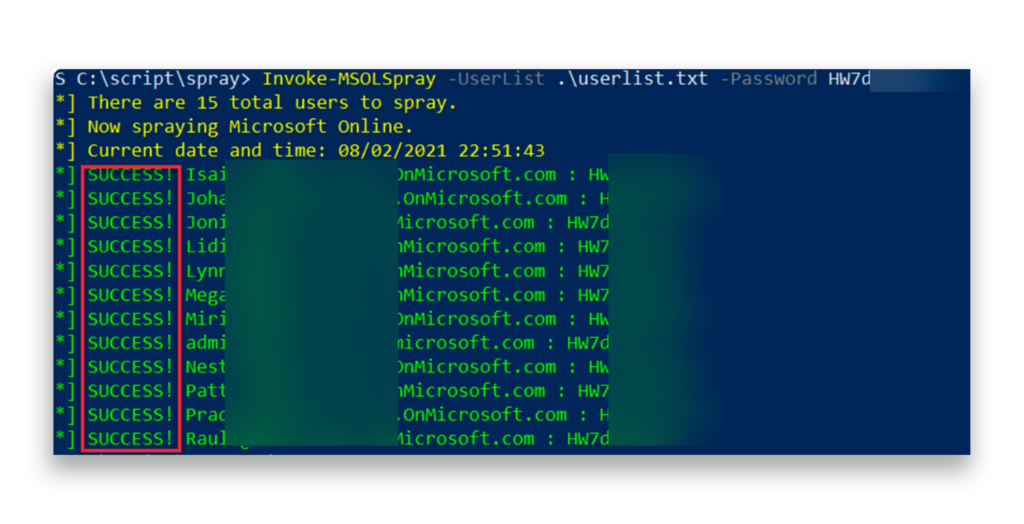

Entra ID ist ein weiteres Ziel. Hier sehen Sie ein Beispiel für einen Passwort-Spray-Angriff auf einen Entra ID-Mieter(Abbildung 2).

Wie können Sie sich gegen Passwort-Spraying schützen?

Der Schutz Ihres Unternehmens vor dem Ausspähen von Passwörtern ist ein wichtiger Schritt zur Stärkung der Sicherheit Ihres Active Directory. Mehrere Maßnahmen können helfen.

- Implementieren Sie die Multifaktor-Authentifizierung (MFA) für alle Anmeldeportale im Internet.

- Erzwingen Sie strenge Passwortrichtlinien in Active Directory, um sicherzustellen, dass Benutzer zuverlässige Passwörter erstellen.

- Wenn möglich, sollten Sie den Übergang zu einer passwortlosen Authentifizierung in Erwägung ziehen, auch wenn dies nicht für jedes Unternehmen machbar ist.

- Implementieren Sie eine Passwortschutzlösung (z.B. Entra ID Password Protection), um zu verhindern, dass schwache oder kompromittierte Passwörter in Ihren Systemen verwendet werden.

- Legen Sie alle nicht genutzten, nicht produktiven Entra ID-Mandanten still, die sensible Daten enthalten können.

- Legen Sie nicht mehr genutzte Systeme mit Internetanschluss still, um potenzielle Angriffsflächen zu reduzieren.

Wie können Sie das Sprühen von Passwörtern erkennen?

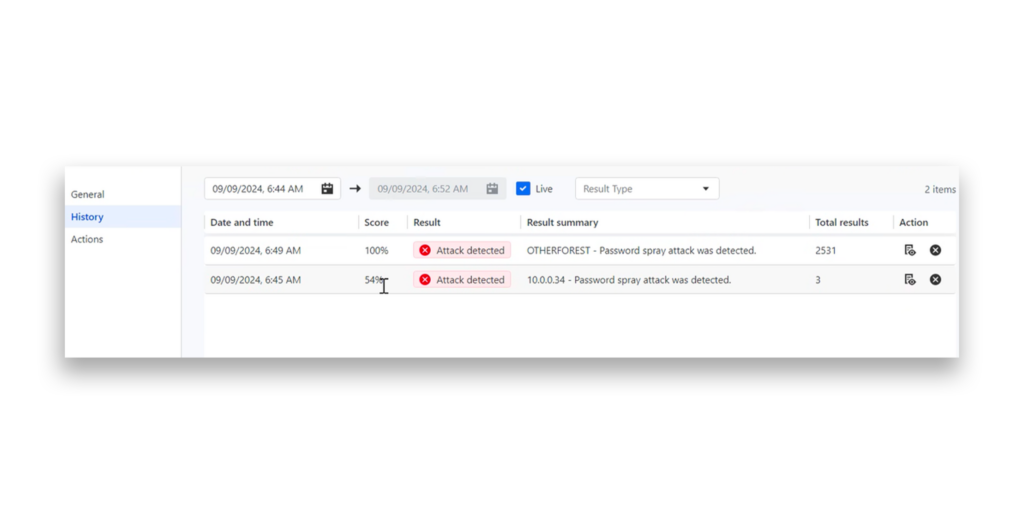

Semperis Directory Services Protector (DSP ) kann helfen, Passwort-Spraying-Angriffe in Active Directory-Umgebungen zu erkennen(Abbildung 3).

Mit dem Internet verbundene Systeme wie Citrix, RDP-Gateways und VPNs sind oft mit Active Directory verbunden. Diese Systeme können als Einstiegspunkte für den Zugriff auf AD verwendet werden. Es ist eine gute Idee, die Protokolle für diese Systeme in einer SIEM-Lösung zu zentralisieren. Auf diese Weise lassen sich verdächtige Anmeldeversuche, wie z.B. das Ausspähen von Passwörtern, leichter frühzeitig erkennen. Seien Sie sich jedoch bewusst, dass viele Cyberangriffe die SIEM-Erkennung geschickt umgehen.

Profile von Bedrohungsakteuren

Die folgenden Bedrohungsakteure sind dafür bekannt, dass sie Passwort-Spraying-Angriffe in freier Wildbahn einsetzen.

- APT28 alias IRON TWILIGHT, SNAKEMACKEREL, Swallowtail, Group 74, Sednit, Sofacy, Pawn Storm, Fancy Bear, STRONTIUM, Tsar Team, Threat Group-4127, TG-4127, Forest Blizzard, FROZENLAKE (MITRE ATT&CK Group G0007)1

- APT29 alias IRON RITUAL, IRON HEMLOCK, NobleBaron, Dark Halo, StellarParticle, NOBELIUM, UNC2452, YTTRIUM, The Dukes, Cozy Bear, CozyDuke, SolarStorm, Blue Kitsune, UNC3524, Midnight Blizzard (MITRE ATT&CK Group G0016)2

- APT33 alias HOLMIUM, Elfin, Peach Sandstorm (MITRE ATT&CK Group G0064)3

- Spielen (MITRE ATT&CK Group G1040)4

Passwort-Sprühwerkzeuge

Die folgenden Tools, die auf github.com verfügbar sind, können verwendet werden, um einen Passwort-Spray-Angriff durchzuführen.

- dafthack/DomainPasswordSpray

- dafthack/MSOLSpray

- iomoath/SharpSpray

Überblick über die Bedrohung

ATT&CK-Taktik: Zugriff auf Zugangsdaten

Am 25. Januar 2024 meldete Microsoft, dass die Gruppe Midnight Blizzard (auch bekannt als APT29) Passwort-Spraying einsetzte, um einen nicht-produktiven Test-Mieter ohne MFA zu kompromittieren. Die Angreifer umgingen die Entdeckung, indem sie Passwortversuche mit niedriger Frequenz und private Proxynetzwerke verwendeten. Nachdem sie sich Zugang verschafft hatten, kompromittierten sie eine alte OAuth-Testanwendung mit erhöhten Rechten, die Zugriff auf die Unternehmensumgebung von Microsoft hatte. Dadurch konnten die Angreifer eine bösartige OAuth-Anwendung einrichten, die ihnen langfristigen Zugriff auf sensible Systeme und Daten ermöglichte.5

Am 24. Januar 2024 berichtete Talos Intelligence, dass die Play Ransomware-Gruppe Passwort-Spraying mit dem Tool SharpSpray einsetzte, um sich Zugang zu verschaffen, indem sie schwache Passwörter über mehrere Konten im Active Directory ausprobierte. Sobald sie sich Zugang verschafft hatten, erhöhten die Angreifer ihre Privilegien und deaktivierten Sicherheitstools mit Methoden wie PsExec. Sie umgingen MFA durch Social Engineering an Help Desks, um neue Geräte zu registrieren. Die Angreifer setzten dann Ransomware ein, um die betroffenen Systeme zu verschlüsseln.6

Am 14. September 2023 meldete Microsoft, dass Peach Sandstorm Passwort-Spraying einsetzte, um Entra ID-Mieter in Branchen wie Verteidigung und Pharmazie anzugreifen. Die Angreifer versuchten, über mehrere Konten hinweg schwache Passwörter zu verwenden, um Zugang zu sensiblen Umgebungen zu erhalten. Sobald sie erfolgreich waren, führten sie interne Erkundungen mit Tools wie AzureHound und Roadtools durch, um das Netzwerk abzubilden und die Persistenz zu erhalten.7

Am 10. September 2020 meldete Microsoft, dass die STRONTIUM-Bedrohungsgruppe Passwort-Spraying als Haupttaktik in ihren Kampagnen zum Sammeln von Anmeldeinformationen verwendet. Die Angreifer hatten es auf Office 365-Konten in verschiedenen Branchen abgesehen, darunter auch solche, die mit politischen Wahlen in Verbindung stehen. STRONTIUM nutzte einen großen Pool von IP-Adressen, darunter auch Tor-Anonymisierer, und führte in geringer Frequenz Authentifizierungsversuche für Tausende von Konten durch, um eine Entdeckung und Kontosperrung zu vermeiden.8

Im April 2019 informierte Citrix über einen Einbruch in sein internes Netzwerk, bei dem Angreifer wahrscheinlich über mehrere Monate hinweg auf Geschäftsdokumente zugegriffen und diese gestohlen haben. Es wird vermutet, dass bei dem Angriff Techniken wie das Sprühen von Passwörtern eingesetzt wurden. Citrix arbeitete mit dem FBI und Cybersecurity-Experten zusammen, um den Vorfall zu untersuchen, und unternahm Schritte zur Verbesserung seiner Sicherheit.9

Semperis Schnappschuss

Password-Spraying-Angriffe sind eine gängige Methode von Cyberangreifern, um schwache Passwörter auszunutzen, ohne Kontosperrungen auszulösen. Indem sie gemeinsame Passwörter für mehrere Konten ausprobieren, vermeiden Angreifer eine Entdeckung und können Systeme wie VPNs, Entra ID-Tenants oder Active Directory kompromittieren. Diese Angriffe können zu unbefugtem Zugriff auf sensible Umgebungen und Daten führen. Um sich gegen Passwort-Spray-Angriffe zu schützen, sollten Sie strenge Passwortrichtlinien durchsetzen, MFA aktivieren und wirksame Tools verwenden, um ungewöhnliche Anmeldeaktivitäten oder -verhalten zu überwachen.

Zusätzliche Ressourcen

- Wie Sie sich gegen einen Passwort-Spraying-Angriff verteidigen

- Erkennung von Passwort-Spraying in Active Directory

- Einführung von Lightning Identity Runtime Protection

Endnoten

- https://attack.mitre.org/groups/G0007/

- https://attack.mitre.org/groups/G0016/

- https://attack.mitre.org/groups/G0064/

- https://attack.mitre.org/groups/G1040/

- https://www.microsoft.com/en-us/security/blog/2024/01/25/midnight-blizzard-guidance-for-responders-on-nation-state-attack/

- https://blog.talosintelligence.com/talos-ir-quarterly-report-q4-2023/

- https://www.microsoft.com/en-us/security/blog/2023/09/14/peach-sandstorm-password-spray-campaigns-enable-intelligence-collection-at-high-value-targets/

- https://www.microsoft.com/en-us/security/blog/2020/09/10/strontium-detecting-new-patters-credential-harvesting/

- https://citrixblogs.wpengine.com/2019/04/04/citrix-provides-update-on-unauthorized-internal-network-access/