Active Directory (AD) ist nach wie vor ein wichtiges Rückgrat für IT-Umgebungen in Unternehmen, da es die Authentifizierung und Autorisierung von Benutzern und Computern zentralisiert. Die Bedeutung von Active Directory - in Verbindung mit seinem Alter und der häufig auftretenden technischen Verschuldung - macht es jedoch zu einem Hauptziel für Cyberangriffe. Eine gängige Angriffstechnik, das so genannte Kerberoasting, nutzt das Kerberos-Authentifizierungsprotokoll und Service Principal Names (SPNs) aus. Im Folgenden sehen wir uns genauer an, wie Kerberoasting funktioniert und wie Sie sich dagegen schützen können.

Was ist Kerberoasting?

Kerberoasting ist eine raffinierte Angriffsmethode. Angreifer verwenden Kerberoasting, um Anmeldedaten für Dienstkonten zu erlangen. Mit diesen Zugangsdaten können Angreifer Ihr Netzwerk auf erschreckende Weise umfassend kompromittieren.

Die Grundlage von Kerberoasting ist die Möglichkeit, dass jeder authentifizierte Benutzer innerhalb einer AD-Domäne Service-Tickets für jeden Dienst anfordern kann. Diese Tickets werden mit dem Hash des Dienstkontos verschlüsselt, das mit dem abgefragten SPN verknüpft ist. Der Hash - RC4 oder DES - wird nach modernen Standards nicht als stark angesehen und kann daher relativ leicht geknackt werden.

Was ist Kerberos?

Kerberos ist ein Netzwerk-Authentifizierungsprotokoll, das entwickelt wurde, um eine sichere Authentifizierung für Client-Server-Anwendungen zu ermöglichen, indem es eine Verschlüsselung mit geheimen Schlüsseln verwendet. Das Protokoll ist das Standard-Authentifizierungsprotokoll in Active Directory und spielt eine entscheidende Rolle dabei, dass Benutzer und Dienste einander in einer Netzwerkumgebung vertrauen können.

Kerberos verwendet Tickets: kryptografische Einheiten, die Benutzer oder Dienste authentifizieren, ohne wiederholt Passwörter über das Netzwerk zu senden. Diese Tickets dienen als Rückgrat des Kerberos-Authentifizierungsprozesses.

Es gibt mehrere Arten von Kerberos-Tickets:

- Ticket-Erteilungsticket (TGT): Dieses Ticket wird nach der Erstanmeldung ausgestellt und berechtigt den Benutzer, Service-Tickets anzufordern.

- Service-Ticket, auch bekannt als Ticket Granting Service (TGS) Ticket: Dieses Ticket ermöglicht Benutzern den Zugang zu bestimmten Diensten.

- Sitzungsticket: Nachdem dem Dienst ein Service-Ticket vorgelegt und von ihm überprüft wurde, wird ein Sitzungs-Ticket verwendet, um den Client für die Dauer der Sitzung zu authentifizieren.

Diese Tickets enthalten wichtige Informationen über das Benutzer- oder Dienstkonto, den Computer, auf dem die Anfrage gestellt wurde, und mehr. Die Informationen in den Tickets sind verschlüsselt und können nur von der Partei eingesehen werden, die das Ticket angefordert oder den Zugriff gewährt hat.

Was sind Dienstprinzipalnamen (SPNs)?

SPNs werden zur eindeutigen Identifizierung eines Dienstes verwendet, der sich in Active Directory registriert hat. Jeder SPN ist mit einem bestimmten Dienstkonto in Active Directory verbunden und beschreibt den Diensttyp. Einige Beispiele für Diensttypen:

- Webdienste: Ein Webserver wie IIS kann einen SPN wie HTTP/webserver.domain.com verwenden, um sich bei AD zu authentifizieren.

- SQL-Dienste: Microsoft SQL Server-Instanzen registrieren einen SPN wie MSSQLSvc/servername.domain.com:1433, um die Kerberos-Authentifizierung zu aktivieren.

- Datei-Dienste: Ein Dateiserver kann einen SPN wie HOST/fileserver.domain.com haben.

- Benutzerdefinierte Anwendungen: Unternehmen entwickeln oft eigene Anwendungen, die AD und Kerberos für die Authentifizierung verwenden. Diese Anwendungen können auch ihre SPNs registrieren.

Wenn ein Benutzer oder ein Dienst auf einen AD-registrierten Dienst zugreifen möchte, fragt er den entsprechenden SPN ab, um das erforderliche Dienstticket anzufordern, das der Zieldienst dann validiert. Dienstkonten in Active Directory sind von entscheidender Bedeutung, da sie kritische Anwendungen oder Dienste ausführen können und oft über erhöhte Berechtigungen verfügen.

Wie funktioniert das Kerberoasting?

Bei einem typischen Kerberoasting-Angriff:

- Der Angreifer zählt SPNs und die damit verbundenen Dienstkonten auf. Angreifer können PowerShell-Befehle verwenden, um ganz einfach alle SPNs bestimmter Typen zu finden. Einer der nützlichsten SPN-Typen, nach dem Angreifer suchen, ist SQL, da er SQL Server unterstützt (ein beliebtes Ziel für die Datenexfiltration).

- Nachdem er die verfügbaren SPNs und die zugehörigen Dienstkonten identifiziert hat, fordert der Angreifer das Kerberos-Ticket für die Ziel-SPNs an und exfiltriert das Ticket zur Entschlüsselung.

- Der Angreifer arbeitet dann offline, um den Passwort-Hash für das Ticket zu knacken und zu entschlüsseln, indem er offline Brute-Force-Tools und -Techniken einsetzt.

- Nachdem er das Ticket-Passwort geknackt hat, erhält der Angreifer Zugriff auf das (oft privilegierte) Konto, das mit dem Service-Ticket verknüpft ist.

- Der Angreifer verwendet das kompromittierte Konto, um eine Privilegienerweiterung vorzunehmen und so unbefugten Zugang zu sensiblen Informationen zu erlangen, sich seitlich zu bewegen oder andere bösartige Aktivitäten auszuführen.

- Die Kompromittierung eines Kontos ermöglicht es dem Angreifer oft, auf weitere Benutzerkonten auf dem Server zuzugreifen, auf den der Angreifer ursprünglich Zugriff hatte. Der Angreifer verwendet dann die gleiche Technik, um auf weitere Konten zuzugreifen.

Welche Schäden kann Kerberoasting verursachen?

Die Risiken, die von Kerberoasting ausgehen, sind vielschichtig. Im Kern führt der Angriff zum Diebstahl von Zugangsdaten, wodurch sensible Zugangsdaten für Dienstkonten in die Hände von Angreifern gelangen.

Was die Bedrohung noch verstärkt, sind die Berechtigungen, die Dienstkonten haben können. Ein Angreifer, der das Kennwort eines Dienstkontos mit hohen Rechten knackt, kann sich weitreichenden Zugang verschaffen und so Türen zu erweiterten Rechten öffnen. Mit diesen Anmeldeinformationen können sich Angreifer nahtlos innerhalb eines Netzwerks bewegen und auf wertvolle Daten und Ressourcen zugreifen.

Warum ist Kerberoasting ein so beliebter Angriff?

Kerberoasting ist nach wie vor ein weit verbreiteter Angriffsvektor, vor allem weil es schwierig sein kann, ihn zu erkennen und zu bekämpfen. Außerdem ist dieser Angriff mit bekannten Tools relativ einfach auszuführen.

Kerberos ist sowohl auf Sicherheit als auch auf Effizienz ausgelegt. Seine Stärke hängt jedoch von der Vertraulichkeit der Verschlüsselungsschlüssel ab, mit denen die Tickets während der Authentifizierungsphase gesichert werden. Wenn es Angreifern gelingt, in den Besitz dieser Verschlüsselungsschlüssel (Passwörter) zu gelangen, können sie ihre eigenen Tickets erstellen und sich so Zugang zu privilegierten Informationen und Netzwerkressourcen verschaffen.

Ein erfolgreiches Kerberoasting-Exploit in einem Kerberos-abhängigen Unternehmensnetzwerk kann dem Angreifer Zugang zu einer Vielzahl vertraulicher Daten und Tools verschaffen. Dies erklärt, warum Angreifer bereit sind, viel Aufwand in Kerberoasting-Versuche zu stecken.

Angreifer können Kerberoasting auch aus der Ferne orchestrieren und so den direkten Kontakt mit dem Authentifizierungsserver oder den Zielobjekten umgehen. Diese heimliche Vorgehensweise macht es für Cybersecurity-Teams schwierig, Kerberoasting im Anfangsstadium zu erkennen und zu vereiteln.

Wie können Sie sich gegen Kerberoasting verteidigen?

Um die Risiken des Kerberoastings zu minimieren, sind mehrere Schritte erforderlich:

- Schützen Sie die Passwörter für Dienstkonten. Die Passwörter sollten eindeutig und komplex sein und mehr als 25 Zeichen enthalten. Sie sollten Brute-Force-Angriffen standhalten können, so dass es für Angreifer schwieriger ist, die Passwörter zu knacken, die mit den erlangten Service-Tickets verbunden sind. Ändern Sie Ihre Passwörter mindestens einmal pro Jahr, um Angreifer abzuwehren.

- Wenn der betreffende Dienst dies unterstützt, verwenden Sie gruppenverwaltete Dienstkonten (gMSAs) , die eine Kennwortverwaltung bieten, um die manuelle Verwaltung von Dienstkontenkennwörtern zu vermeiden und den Verwaltungsaufwand zu verringern.

- Überwachen Sie Active Directory auf Anomalien wie abnormale oder häufige Service-Ticket-Anfragen. Solche Ereignisse könnten auf einen laufenden Kerberoasting-Versuch hinweisen.

- Wenden Sie für Dienstkonten das Prinzip der geringsten Berechtigung an. Um sicherzustellen, dass Anwendungen wie erwartet funktionieren, werden diese Konten bei der Einrichtung oft mit zu vielen Privilegien ausgestattet. Indem Sie Rechte und Berechtigungen einschränken, können Sie den potenziellen Schaden minimieren, wenn ein Konto kompromittiert wird.

- Erwägen Sie, RC4 als Verschlüsselungstyp zu deaktivieren. Dies kann einige Zeit in Anspruch nehmen, da Sie sicherstellen müssen, dass nachgelagerte Anwendungen und Systeme weiterhin funktionieren können. Dieser Schritt ist jedoch die Mühe wert, um sicherzustellen, dass Kennwörter nicht mehr mit diesem Protokoll verschlüsselt werden.

Eine weitere neue Abwehrmaßnahme gegen Kerberoasting ist der Einsatz und die Überwachung von Honey-Tokens. Bei diesen Token handelt es sich im Wesentlichen um mit SPNs ausgestattete Scheinkonten, die als Köder für Angreifer dienen. Da diese Konten gefälscht sind und keinen legitimen Zweck haben, ist jede Aktivität rund um sie ein klares Zeichen für böswillige Absichten. Mit der richtigen Überwachung können sie Ihr Sicherheitsteam vor einem potenziellen Kerberoasting-Angriff warnen, so dass Sie ihn abwehren und den Schaden minimieren können.

Wie Semperis Ihnen bei der Bekämpfung des Kerberoastings helfen kann

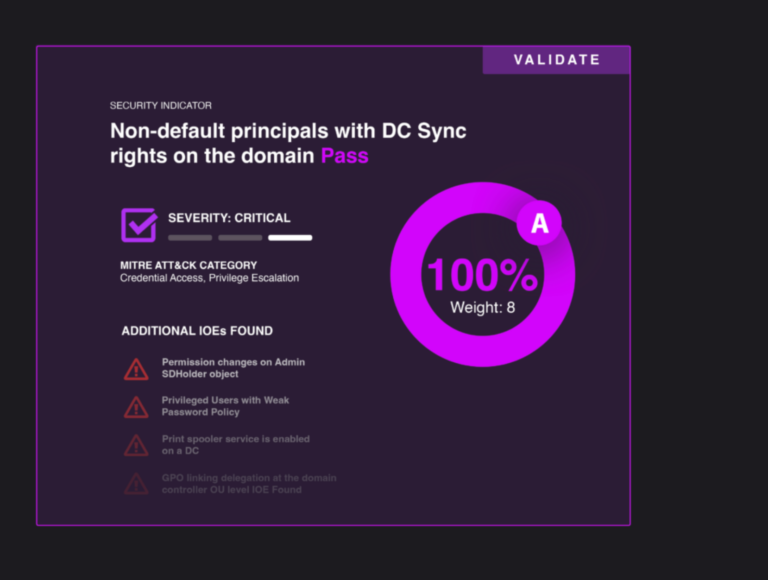

Die sich entwickelnde Cyberbedrohungslandschaft erfordert Tools, die mit ihr Schritt halten können. Fortschrittliche Lösungen zur Erkennung von Bedrohungen wie Semperis Directory Services Protector (DSP) können Muster, die mit Kerberoasting und anderen Active Directory-basierten Angriffen übereinstimmen, aktiv überwachen, erkennen und Warnmeldungen ausgeben. Der Einsatz solcher Tools stärkt Ihre Verteidigung und macht Ihre AD-Umgebung widerstandsfähiger gegen Angriffe.

Kerberoasting ist eine starke Angriffstechnik. Mit dem richtigen Wissen und den richtigen Tools können Sie sie jedoch wirksam abwehren. Wenn Sie die Mechanismen verstehen, wachsam bleiben und fortschrittliche Sicherheitsmaßnahmen einsetzen, können Unternehmen ihre Active Directory-Umgebungen und den Schatz an Daten, zu dem sie den Schlüssel besitzen, schützen.