[Aktualisiert am 14. Februar 2024; ursprünglich veröffentlicht am 29. November 2021] Die Anzahl und der Umfang der verwirrenden und riskanten Sicherheitseinstellungen in Active Directory werden mit jedem neuen Cyberangriff besser bekannt. Viele dieser Schwachstellen lassen sich auf riskante Konfigurationen zurückführen, die sich im Laufe der Zeit in älteren Umgebungen angesammelt haben. Aber IT-Teams müssen immer noch nach problematischen Einstellungen Ausschau halten, die in Windows Server 2022 standardmäßig enthalten sind. Das Gleiche gilt leider auch für den kommenden Windows Server 2025. Eine Active Directory-Einstellung, mit der sich jedes IT-Team sofort befassen sollte, ist die vordefinierte Gruppe Pre-Windows 2000 Compatible Access mit dem Sicherheitsprinzip Authenticated Users. Diese Einstellung kann Eindringlingen Tür und Tor öffnen, wie ich noch zeigen werde.

Um zu verstehen, warum die Einstellung "Kompatibler Zugriff vor Windows 2000" so problematisch ist, lassen Sie uns einen Blick auf die Geschichte des Delegierens von Berechtigungen und der Zuweisung von Richtlinien in Active Directory werfen. Auf diese Weise können Sie eine fundierte Entscheidung darüber treffen, wie Sie diese Einstellung in Ihrem Unternehmen handhaben wollen.

Weiterführende Lektüre: Was ist Active Directory Sicherheit?

Kompatibel mit Windows NT sein oder nicht sein ...?

Es gibt einen guten Grund, warum wir heutzutage nicht mehr viel über Windows NT sprechen. Es ist Geschichte. Es ist eine Technologie aus dem vergangenen Jahrhundert.

Windows NT war ein großer Schritt nach vorn für Microsoft und bedeutete 1993 den Einstieg des Unternehmens in den Unternehmensmarkt. Aber das Betriebssystem wurde seit der Veröffentlichung von Windows 2000 zu Beginn dieses Jahrhunderts durch neuere und sicherere Versionen ersetzt. Auf der Serverseite hat Microsoft den Namensstandard beibehalten und das Jahr hinzugefügt, das dem Veröffentlichungsdatum am nächsten liegt.

Während ich dieses Update schreibe, ist Windows Server 2022 das neueste Betriebssystem von Microsoft. Aber im Januar 2024 wurde die Bezeichnung für die kommende "vNext" Version (wenig überraschend) als Windows Server 2025 bestätigt. Wir erwarten, dass die neue Betriebssystemversion noch vor Ende 2024 veröffentlicht wird.

Was hat sich in Windows 2000 geändert?

Eine der wichtigsten Änderungen in Windows 2000 war die Ablösung des Windows NT-Domänenkonzepts - ein flaches Verzeichnis zur Authentifizierung von Benutzern und Rechnern im Netzwerk eines Unternehmens - durch das wesentlich skalierbarere und sicherere Active Directory. Neben dem Konzept der Domänen wurden mit Active Directory auch Domänenbäume und -wälder eingeführt. Der Dienst ermöglichte auch die Erstellung einer hierarchischen Struktur von Organisationseinheiten (OUs) für Objekte innerhalb einer Domäne. Diese Struktur war nützlich, um Berechtigungen zu delegieren und bestimmte Richtlinien zuzuweisen.

Ein weiterer entscheidender Unterschied war ebenso wichtig. Active Directory führte die Möglichkeit ein, Berechtigungen nicht nur auf Objektebene (z.B. Benutzer, Gruppen, Computer), sondern auch auf Attributebene (z.B. Abteilung, Telefonnummer, Gruppenzugehörigkeit) eines jeden Objekts festzulegen. Administratoren können nun genau unterscheiden, ob sie alle Attribute eines bestimmten Active Directory-Objekts lesen oder schreiben dürfen oder nur die Attribute, die für eine bestimmte Aufgabe relevant sind.

Der Schlüssel zum Prinzip des geringsten Privilegs

Diese Fähigkeit war der Schlüssel dazu, dass Unternehmen das Mantra der geringsten Rechte eines jeden guten Sicherheitsplans befolgen konnten: Erteilen Sie Ihren Benutzern nur so viele Berechtigungen, wie sie für ihre Arbeit benötigen. Erteilen Sie Benutzern nicht mehr Berechtigungen für den Zugriff auf Daten, die sie nicht benötigen. Andernfalls könnte ein Benutzer - insbesondere ein kompromittierter Benutzer - diese Berechtigungen missbrauchen und dem Unternehmen schaden.

In jeder Dateiserver- oder SharePoint-Struktur, in der Dokumente für Benutzer im gesamten Unternehmen freigegeben werden, wäre es am naheliegendsten, dieser Regel der geringsten Rechte zu folgen. So müssen Benutzer beispielsweise Mitglied einer entsprechenden Sicherheitsgruppe sein, damit sie Dokumente mit finanziellen oder anderweitig sensiblen Daten eines Unternehmens einsehen können - oder sogar die Existenz der Datei auflisten können.

Sie können bestimmte, nicht sensible Daten allen Benutzern über eine öffentliche Dokumentenfreigabe zur Verfügung stellen, auf die alle Benutzer Zugriff haben, ohne dass sie einer speziellen Gruppe hinzugefügt werden müssen. Dieser Zugriff würde in der Regel Ihrer Gruppe Domänenbenutzer oder sogar den Sicherheitsprinzipien Authentifizierte Benutzer oder Jeder gewährt werden.

Leider behandeln die meisten Unternehmen Active Directory nicht auf diese Weise. Das liegt zum Teil an den Standardberechtigungen, mit denen Microsoft neue Active Directory-Domänen eingerichtet hat und immer noch einrichtet.

Was ist die Gruppe "Pre-Windows 2000 Compatible Access"?

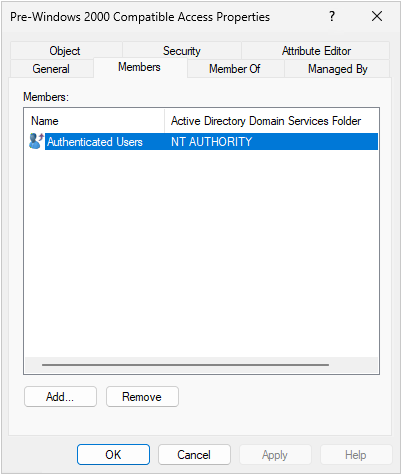

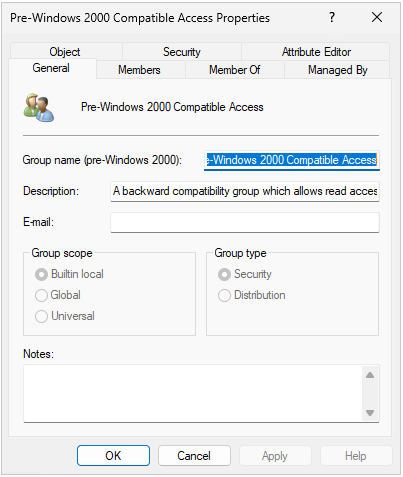

Nehmen Sie die Gruppe Pre-Windows 2000 Compatible Access. Microsoft hat sich bei der Veröffentlichung von Windows 2000 dazu entschlossen, diese Gruppe einzuführen, die passender als Gruppe "Weniger sichere Windows NT-Berechtigungen" bezeichnet werden sollte. Das Problem: Selbst bei einer neuen Bereitstellung einer brandneuen Active Directory-Gesamtstruktur auf Windows Server 2022-Servern - und ja, auch auf Windows Server 2025-Servern - füllt Microsoft die Gruppe Pre-Windows 2000 Compatible Access mit dem Sicherheitsprinzip Authenticated Users vor.

Warum ist das wichtig, und warum sollte Sie das interessieren?

Wie der Name schon sagt, wurde die Gruppe Pre-Windows 2000 Compatible Access erstellt, um mit Windows NT kompatibel zu sein. Mit anderen Worten, die Gruppe ermöglicht es Ihnen, Berechtigungen auf Objektebene für Active Directory-Objekte zu erteilen, die mit dem weniger sicheren Windows NT kompatibel sind, anstatt granularere Berechtigungen auf Attributebene zu verwenden. Microsoft verschweigt in der Beschreibung der Gruppe die potenziell riskanten Auswirkungen nicht: "Eine Abwärtskompatibilitätsgruppe, die Lesezugriff auf alle Benutzer und Gruppen in der Domäne erlaubt."

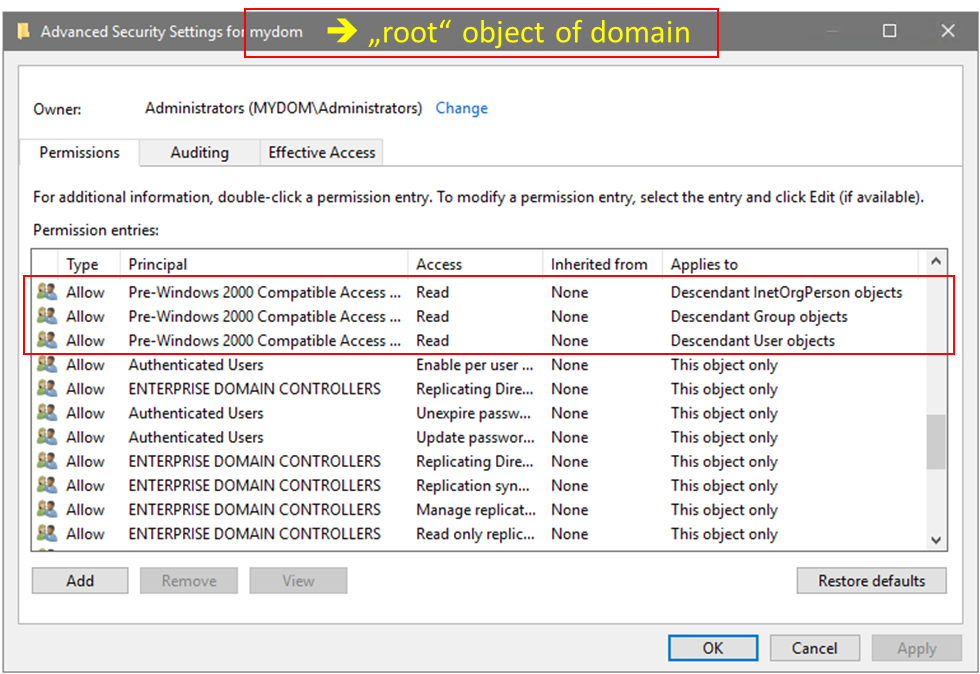

Und da Microsoft Ihnen mit dieser Abwärtskompatibilität so weit wie möglich "helfen" möchte, gewährt es volle READ-Berechtigungen für die entsprechenden Objekte (Benutzer und Gruppen) direkt an der Spitze jeder Domäne in Ihrer Gesamtstruktur, so dass sie die gesamte OU-Hierarchie nach unten vererben können.

Diese Standardberechtigungen sind festgelegt, obwohl Microsoft Sie nicht mehr fragt, ob Sie Ihren neuen AD-Forest auf eine Weise bereitstellen möchten, die mit Windows-Versionen vor Windows 2000 (d.h. Windows NT) kompatibel ist. Diese Option war in den früheren Betriebssystemen verfügbar, wenn Sie eine neue AD-Struktur einrichten wollten. Hätten Sie sich vor einigen Jahren für diese Option entschieden, hätten Sie sogar die Gruppen Anonyme Benutzer und Jeder zur Gruppe Kompatibler Zugriff vor Windows 2000 hinzugefügt und damit diesen Sicherheitsprinzipalen einen umfassenden Lesezugriff auf Ihr Active Directory gewährt. Die Benutzer bräuchten sich nicht einmal zu authentifizieren, um Ihr AD zu lesen! Ich hoffe sehr, dass Sie diese veralteten Berechtigungen, vor denen Sie jede Sicherheitsüberprüfung gewarnt hätte, bereits bereinigt haben.

Können Sie die Gruppe "Authentifizierte Benutzer" in der Gruppe "Kompatibler Zugriff vor Windows 2000" belassen?

Ja, Sie sollten Authenticated Users aus den Pre-Windows 2000 Compatible Access-Gruppen in jeder Domäne Ihres AD-Forests entfernen - auch wenn Microsoft diese Gruppe immer noch als Standard für neue AD-Bereitstellungen hinzufügt. Wenn Sie Authenticated Users in der Gruppe belassen, erhalten Sie volle READ-Berechtigungen, so dass jeder Benutzer und jeder Computer, der der Domäne angeschlossen ist, die entsprechenden Daten auf einem solchen Objekt lesen kann.

Beachten Sie, dass jeder Computer, der einer Domäne angeschlossen ist, auch ein authentifizierter Benutzer in Ihrer Active Directory-Gesamtstruktur ist. Selbst wenn kein Benutzer auf diesen Computern angemeldet ist, hat ein Prozess - möglicherweise ein Trojaner -, der im Systemkontext eines domänenverbundenen Computers läuft, den gleichen Zugriff auf Active Directory wie Ihre Benutzer.

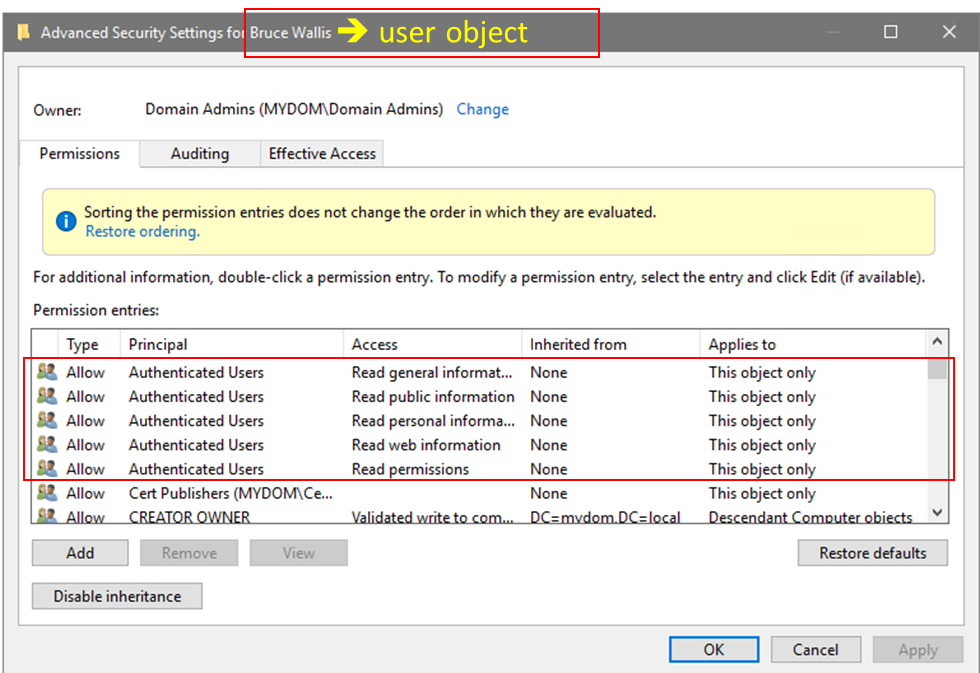

Um die Auswirkungen besser zu verstehen, müssen wir ein wenig tiefer graben und prüfen, welche Berechtigungen Authenticated Users standardmäßig für alle Benutzer- und Gruppenobjekte in Ihrer Domäne gewährt werden. Immer, wenn Sie ein Objekt erstellen, fügt Active Directory dem neuen Objekt die Standard-Sicherheitsbeschreibung für das betreffende Objekt hinzu. Diese Berechtigungen werden explizit für das Objekt gewährt (d.h. nicht vererbt). Als solche haben sie die höchste Priorität, wenn die Gesamtberechtigungen für das Objekt festgelegt werden. Beachten Sie, dass diese Konfiguration diesen Standardberechtigungen auch eine höhere Priorität einräumt als einer geerbten Verweigerungsberechtigung, was Administratoren oft verwirrt.

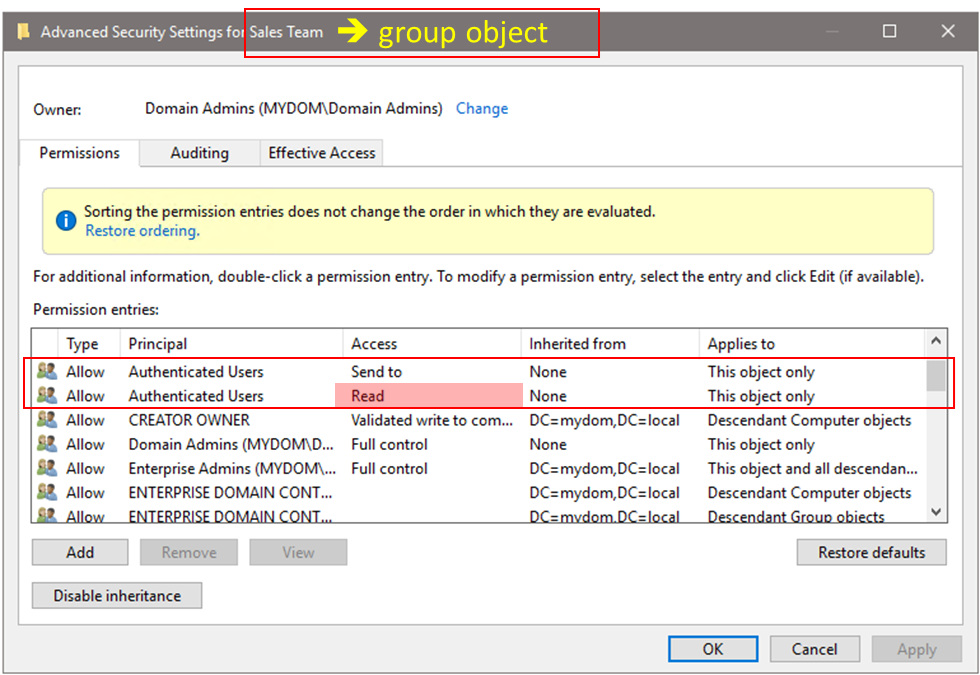

Berechtigungen für Gruppenobjekte

Für Gruppenobjekte machen die Pre-Windows 2000 kompatiblen Zugriffsberechtigungen keinen Unterschied. Authentifizierte Benutzer erhalten vollen READ-Zugriff auf jedes Gruppenobjekt.

Selbst wenn Sie die Berechtigung Authentifizierte Benutzer aus der Gruppe Kompatibler Zugriff vor Windows 2000 entfernen, können alle Ihre Benutzer weiterhin die Mitgliedschaften aller Gruppen in Ihrer Active Directory-Gesamtstruktur lesen. Wenn Sie diese Berechtigung nicht aus ausgewählten Gruppen entfernen, kann jeder Benutzer in Ihrer Gesamtstruktur - einschließlich eines potenziellen Eindringlings - leicht feststellen, wer Mitglied einer beliebigen Gruppe in Ihrer Domäne ist. Für Ihre sensibelsten AD-Gruppen, wie z.B. Domänenadministratoren oder Unternehmensadministratoren, müssen Sie ein paar zusätzliche Schritte unternehmen, um diese READ-Berechtigung zu entfernen. (Diese Gruppen werden durch Berechtigungen für ein spezielles Objekt namens AdminSDholder kontrolliert. Mehr über AdminSDholder und die Sicherheit von Active Directory erfahren Sie in diesem Whitepaper).

Berechtigungen für Benutzerobjekte

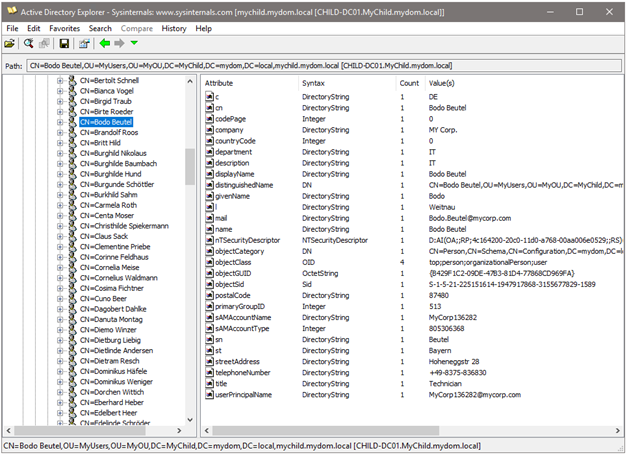

Bei Benutzerobjekten ist die Situation jedoch ganz anders. Die Standardberechtigungen, die Authentifizierte Benutzer für Benutzerobjekte erhalten, sind ebenfalls recht umfangreich und umfassen das Lesen aller allgemeinen und persönlichen Informationsattribute. Allerdings sind die Berechtigungen weniger weitreichend, als dass sie das Lesen aller Attribute der Benutzer erlauben.

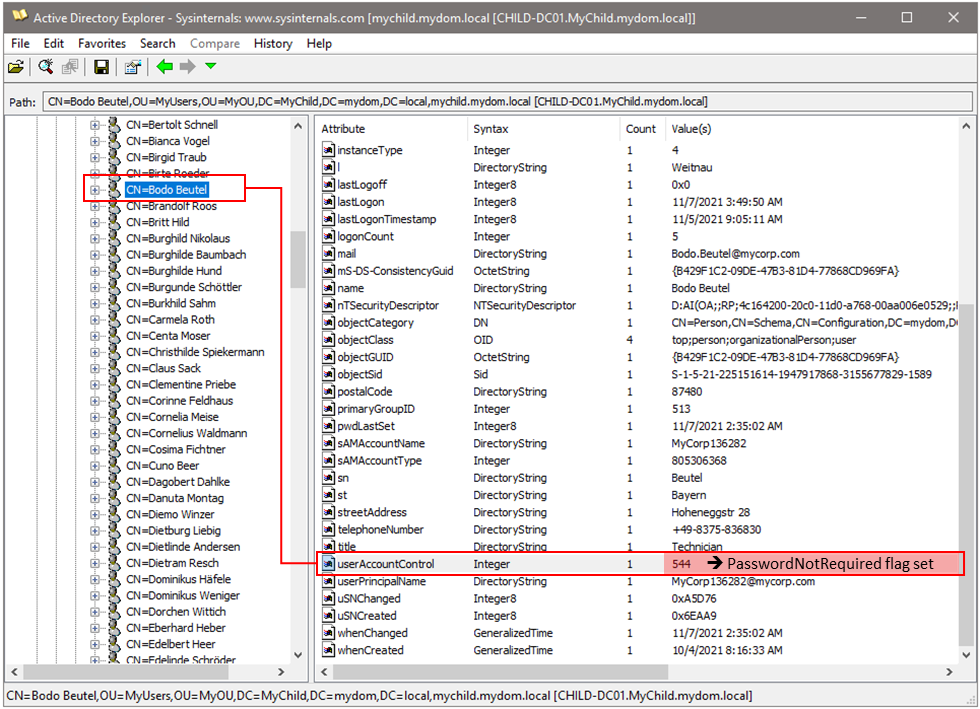

Das bedeutet, dass verschiedene sensible Benutzerattribute für Authentifizierte Benutzer über diese Standardobjektberechtigungen NICHT zugänglich sind. Dazu gehören userAccountControl, memberOf und alle Attribute, die sich auf die Anmeldung beziehen, wie z.B. die letzte Anmeldung oder wann das Passwort zuletzt geändert wurde. Beachten Sie, dass Sie, wenn Sie Lesezugriff auf das Attribut userAccountControl erhalten, herausfinden können, bei welchen Benutzern das Flag PasswordNotRequired gesetzt ist, sowie andere Informationen, die die Entdeckung unsicherer Objekte in Ihrem AD Forest ermöglichen könnten. Benutzer, die mit dem Flag PasswordNotRequired konfiguriert sind, wurden möglicherweise vor langer Zeit für irgendeine Anwendung erstellt und haben möglicherweise wirklich kein Passwort, wenn der Active Directory-Administrator dies so eingestellt hat. Als solche sind sie ein leichter Köder für einen Eindringling.

Wenn Sie sich also dafür entscheiden, die Gruppe " Authentifizierte Benutzer " in Ihrer Gruppe "Kompatibler Zugriff vor Windows 2000" zu belassen, werden jedem Benutzer und Computer in der Domäne bei der Anmeldung automatisch die Berechtigungen dieser Gruppe zugewiesen. Und mit dieser Zuweisung ist jeder Prozess - einschließlich bösartigem Code, den ein Eindringling auf einem Client in der Domäne ausführen könnte, ohne dass ein Benutzer angemeldet ist - berechtigt, alle Benutzerattribute in Ihrer Domäne aufzuzählen.

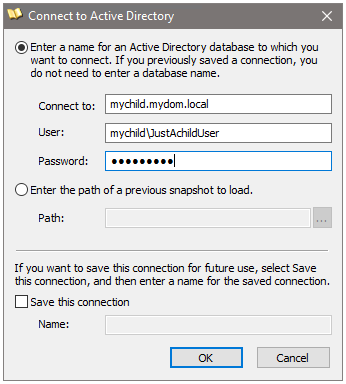

Während Eindringlinge oft spezielle Tools und Skripte verwenden, um Active Directory zu scannen und Schwachstellen zu finden, sollten Sie nicht glauben, dass es für Ihre normalen Benutzer schwierig ist, dasselbe zu tun. Selbst ohne Administratorrechte auf ihrem Client können sie einfach den neuesten Sysinternals AD explorer von Microsoft(https://docs.microsoft.com/en-us/sysinternals/downloads/adexplorer) herunterladen und fröhlich in Ihrem Active Directory Wald herumschnüffeln. Die folgenden Bilder zeigen, wie einfach das ist.

Entfernen von authentifizierten Benutzern aus der Gruppe "Kompatibler Zugang vor Windows 2000 Gruppe

Dieser Schritt ist nur einer von vielen, um die Sicherheit Ihres Active Directory zu erhöhen. Heutzutage besteht keine Notwendigkeit mehr, die Kompatibilität mit dem Windows NT-Sicherheitsmodell aufrechtzuerhalten.

Ihre Benutzer benötigen die Berechtigungen der Gruppe Pre-Windows 2000 Compatible Access nicht. Sie können sich weiterhin anmelden. Auch Computer und Server, die mit einer Domäne verbunden sind, benötigen die Berechtigungen nicht; sie funktionieren weiterhin in Ihrer Domäne. Auch die Verarbeitung von Gruppenrichtlinien ist von dieser Änderung nicht betroffen. Active Directory-Administratoren benötigen diese Berechtigungen ebenfalls nicht, da sie ansonsten die gleichen und mehr Berechtigungen erhalten.

Dennoch ist das Entfernen der Gruppe Authentifizierte Benutzer aus der Gruppe Kompatibler Zugriff vor Windows 2000 keine Änderung, die Sie an einem Montagmorgen schnell in Ihrem Active Directory vornehmen können. Testen Sie zunächst die möglichen Auswirkungen der Änderung in Ihrer eigenen Umgebung. Möglicherweise verwenden Sie Tools oder Lösungen, die erwarten, dass diese Vor-Windows 2000-Berechtigungen in Ihrem AD konfiguriert sind, und Sie verwenden sie aus legitimen Gründen.

Beispiele für Lösungen oder Aufgaben, die standardmäßig die über Authentifizierte Benutzer in der Gruppe Kompatibler Zugriff vor Windows 2000 gewährten Berechtigungen verwenden:

- Einige Sicherheitstools, die nicht mit einem privilegierten Konto oder im Sicherheitskontext eines Rechners ausgeführt werden, können die in diesem Artikel besprochenen sicherheitsrelevanten Benutzerattribute möglicherweise nicht lesen. Infolgedessen warnen diese Tools Sie möglicherweise nicht, wenn ein Benutzer mit dem Flag PasswordNotRequired konfiguriert ist. Sie können das jeweilige Dienstkonto, das von dem Tool verwendet wird, oder sein Computerkonto zur Gruppe "Kompatibler Zugriff vor Windows 2000" hinzufügen, oder Sie können die erforderlichen Berechtigungen separat erteilen.

- Hüten Sie sich vor Anwendungen, die sich über LDAP an Active Directory binden, um Gruppenmitgliedschaften für die Sicherheit innerhalb der Anwendung aufzuzählen.

- Wenn Sie AD Federation Services (ADFS) verwenden, könnte sich dies je nach Ihrer Einrichtung auf die WebForms-Authentifizierung auswirken, was möglicherweise durch spezielle Leseberechtigungen für Ihre ADFS-Server oder durch die Verwendung der Windows Authorization Access Group (WAAG) gelöst werden muss.

- Wenn Sie die Registerkarte Effektiver Zugriff in den erweiterten Sicherheitseinstellungen auf Ihren Dateiservern verwenden, um zu prüfen, welche Berechtigung ein bestimmter Benutzer auf einen Ordner haben kann, verwendet der Server sein Computerkonto, um die Gruppenmitgliedschaften des Benutzers zu lesen. Dieser Vorgang schlägt fehl, nachdem Authentifizierte Benutzer aus der Gruppe Kompatibler Zugriff vor Windows 2000 entfernt wurde. Der wahre Wert der Registerkarte Effektiver Zugriff ist im Allgemeinen fraglich, da verschachtelte Gruppen nicht richtig berücksichtigt werden. Wenn Sie die Registerkarte dennoch verwenden möchten, können Sie Ihre Dateiserver-Computerkonten erneut der Gruppe Kompatibler Zugriff vor Windows 2000 hinzufügen oder den entsprechenden Benutzern anderweitig Leserechte für Benutzerobjekte gewähren.

- Der Ivanti File Director-Client hat Probleme beim Lesen der Attribute homeDirectory und userAccountAttribute. Die Benutzer können sich nicht bei dieser Software anmelden, es sei denn, Sie fügen das verwendete Dienstkonto der Gruppe Pre-Windows 2000 Compatible Access hinzu oder erteilen die entsprechenden Berechtigungen direkt für Ihre Benutzerobjekte.

Ein zusätzlicher Vorteil, wenn Sie Ihre Gruppe Pre-Windows 2000 Compatible Access leeren: Dies hätte Sie vor der Sicherheitslücke PrintNightmare geschützt, bevor Sie Ihre Domänencontroller mit dem kritischen Patch CVE-2021-1675 vom Sommer 2021 gepatcht haben. Ebenso schützt das Leeren der Gruppe Sie vor anderen Zero-Day-Schwachstellen, die diese Standardberechtigungen in Active Directory nutzen.

In jedem Fall ist es für den normalen und sicheren Betrieb Ihres Active Directory nicht erforderlich, dass Authenticated Users Mitglied der Gruppe Pre-Windows 2000 Compatible Access ist. Ebenso wenig wie Jeder oder Anonyme Benutzer. Wenn Sie die Gruppe leer lassen - oder sie zumindest nur mit den wenigen Benutzern und Computern füllen, die sie benötigen -, wird dies sicherlich dazu beitragen, die Angriffsfläche Ihres Active Directory zu verringern. Mit dieser Konfiguration ist es für Eindringlinge viel schwieriger, schwache Konten aufzuzählen und andere sicherheitsrelevante Daten aus Ihrem AD zu extrahieren.

Wie Sie dieses Problem in einer großen Umgebung beheben

Über die Notwendigkeit, Ihre Sicherheit zu verbessern, zu schreiben, ist einfach. Aber die tatsächliche Änderung einer Standard-Gruppenmitgliedschaft, die Microsoft selbst in seiner neuesten Betriebssystemversion beibehalten hat, kann eine ziemliche Herausforderung sein, insbesondere in großen Umgebungen.

Wie bereits erwähnt, beginnen Sie damit, Ihre kritischsten Gruppen (z.B. Domain Admin, Enterprise Admin) davor zu schützen, von allen gelesen zu werden. Denn wenn Sie dies vernachlässigen, ist es für Angreifer ein Leichtes, geeignete Angriffswege gegen die sensibelsten Benutzerobjekte in Ihrer Active Directory-Gesamtstruktur zu planen. Diese Aufgabe lässt sich am besten durch die Aktualisierung der Vorlage AdminSDholder lösen, mit der die Berechtigungen für alle diese sensiblen Objekte aktualisiert werden.

In kleineren Umgebungen kann die "Säuberung" der Pre-Windows 2000 kompatiblen Access-Gruppe vielleicht an einem Wochenende erfolgen - mit einigen anfänglichen Tests der wichtigsten Geschäftssysteme, um zu bestätigen, dass alles noch wie erwartet funktioniert. In großen Unternehmen kann dieser Ansatz jedoch etwas entmutigend sein. Schließlich wollen Sie keine größeren geschäftlichen Auswirkungen verursachen, nur weil Sie die Sicherheit Ihres Active Directory verschärft haben.

Wie bei jeder großen Aufgabe empfehle ich, die Arbeit aufzuteilen. Auch wenn die Entscheidung letztlich eine binäre ist - Authenticated Users ist entweder in der Gruppe Pre-Windows 2000 Compatible Access oder nicht - werden die Berechtigungen für diese Gruppe an verschiedene Objekte in Ihrer Active Directory-Gesamtstruktur vom Stamm jeder Domäne in dieser Gesamtstruktur vererbt. Sie haben also die Möglichkeit, einzelne OUs zu sperren, indem Sie:

- Deaktivieren der Vererbung auf den OUs

- Kopieren aller vorhandenen Berechtigungen

- Entfernen nur der Gruppe Pre-Windows 2000 Compatible Access aus dem resultierenden Satz expliziter Berechtigungen

Für die Objekte in der jeweiligen OU ist die Wirkung dieselbe, als hätten Sie Authentifizierte Benutzer aus der Gruppe im Stamm der Domäne entfernt. Mit anderen Worten: Die Gruppe Kompatibler Zugriff vor Windows 2000 hat keine Berechtigungen mehr für die Objekte in der entsprechenden OU.

Natürlich sollten Sie die Auswirkungen solcher Berechtigungsänderungen testen, bevor Sie sie durchführen. Ich schlage vor, dass Sie die aktuellen Berechtigungen für jede OU, die Sie ändern möchten, aufzeichnen. Es ist hilfreich, eine Lösung zu haben, die alle Änderungen in Ihrem Active Directory aufzeichnet, einschließlich des Attributs nTsecurityDescriptor, das im Wesentlichen die Berechtigung des jeweiligen Objekts speichert. Noch besser wäre eine Lösung, die solche Änderungen auch wieder rückgängig machen kann! Semperis Directory Service Protector (DSP ) ist ein solches Tool, aber Sie können auch öffentlich verfügbare Skripte und Ihre eigenen Screenshots verwenden, um Ihre Arbeit zu dokumentieren.

Im Idealfall verfügen Sie über Testpläne und Beteiligte, um die wichtigsten Anwendungen, Tools sowie Benutzer- und Kundenverwaltungsprozesse zu validieren. Nach der Änderung der Berechtigungen müssen Sie Feedback einholen. Wenn Sie Ihre Tests mit Objekten in der ersten gesperrten OU durchführen, erhalten Sie Einblicke in potenzielle Probleme, die Sie beheben müssen, bevor Sie eine weitere OU sperren usw.

Irgendwann können Sie die Gruppe Authentifizierte Benutzer vollständig aus der Gruppe Kompatibler Zugriff vor Windows 2000 entfernen. Wenn Sie diesen Punkt erreicht haben, müssen Sie die Vererbung von Berechtigungen für die OUs, die Sie zum Testen verwendet haben, wieder aktivieren. Setzen Sie sie auf die vorherigen expliziten Berechtigungen zurück, die auf dieser Ebene gewährt wurden. Wenn Sie die richtigen Tools verwenden, um alle Änderungen in Ihrer Active Directory-Gesamtstruktur zu erfassen, verringert sich Ihr Aufwand auch bei diesem Schritt.

Das Wichtigste zu den Einstellungen für den kompatiblen Zugriff vor Windows 2000 in Windows Server 2025 und früher

Active Directory ist voller Sicherheitsminenfelder, die Cyber-Angreifer ausnutzen können. (Um potenzielle Sicherheitslücken in Ihrer Umgebung zu identifizieren, laden Sie Purple Knightein kostenloses Tool zur Bewertung der Sicherheit von Active Directory herunter, das mehr als 100 Indikatoren für eine Gefährdung oder Kompromittierung identifiziert und Hinweise zu deren Behebung enthält). Die Einführung von Windows Server 2025 oder Windows Server 2022 bedeutet jedoch nicht zwangsläufig, dass Sie all diese alten Einstellungen aufgeben müssen.

Wenn Sie nichts anderes vorhaben, sollten Sie diese Änderungen in den Konfigurationseinstellungen für die Kompatibilität mit Windows 2000 vornehmen:

- Denken Sie nicht zweimal darüber nach, Anonym und Jeder aus der vor Windows 2000 kompatiblen Zugriffsgruppe in jeder Domäne Ihres AD Forest zu entfernen.

- Tun Sie dasselbe für Authentifizierte Benutzer, aber seien Sie sich der möglichen Auswirkungen bewusst und seien Sie bereit, die Gruppe mit Systemen oder Benutzern neu zu besetzen, die auf die ihnen gewährten Berechtigungen angewiesen sein könnten.

- Entfernen Sie die Standard-Leseberechtigung für Authentifizierte Benutzer aus sensiblen Gruppen, um einzuschränken, wer deren Mitgliedschaften aufzählen kann. Lesen Sie in meinem Blog nach, wie Sie dies für die integrierten AD-Administratorgruppen tun können.

Sie müssen selbst entscheiden, ob Sie die Gruppe Authentifizierte Benutzer entfernen möchten, um die Sicherheit Ihres Active Directory zu erhöhen. Sie könnten sich dafür entscheiden, das Risiko zu akzeptieren und mit diesen alten, Windows NT-ähnlichen Berechtigungen in Ihrem Active Directory weiterzuleben. Aber gehen Sie diesen Weg nur, wenn Sie die potenzielle Gefahr genau kennen.