Forest Druid ist ein kostenloses Tool zur Erkennung von Cyber-Angriffspfaden für hybride Identitätsumgebungen, wie Active Directory und Entra ID. Im Gegensatz zu herkömmlichen Tools, die Angriffspfade von außen nach innen abbilden, Forest Druid konzentriert sich auf den Schutz der wichtigsten Ressourcen.

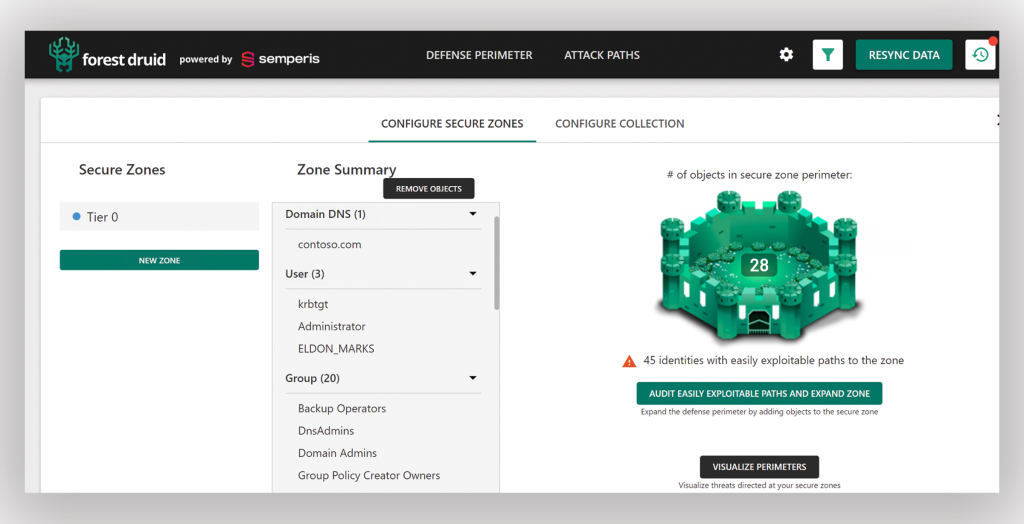

Bei dieser Methode liegt der Schwerpunkt auf der Identifizierung und Sicherung von Tier 0-Ressourcen, den privilegiertesten und sensibelsten Teilen des Netzwerks(Abbildung 1), vor Cyber-Bedrohungen. Zu diesen Ressourcen gehören administrative Konten und Server mit Kontrolle über Identitätsmanagementsysteme wie Active Directory. Durch die Sicherung dieser Tier 0-Ressourcen können Unternehmen ihre gesamte IT-Infrastruktur besser schützen.

Die Herausforderung der kompromittierten Identitäten

Die Reaktion auf einen Vorfall kann überwältigend sein, insbesondere wenn es sich um einen schwierigen Sicherheitsvorfall wie kompromittierte Identitäten in einer Active Directory-Umgebung handelt. Während einer laufenden Reaktion auf einen Vorfall, wie z.B. einen Ransomware-Sicherheitsvorfall, ist es entscheidend, das Risiko zu erkennen, das von neu kompromittierten Identitäten ausgeht, und zu verstehen, wie Angreifer ihre Privilegien ausweiten könnten, um auf Tier 0-Ressourcen zuzugreifen.

Angreifer haben es oft auf diese Konten mit hohen Privilegien abgesehen, um die Kontrolle über das Netzwerk zu erlangen, damit sie ihre Ransomware verbreiten können. Daher ist es wichtig, dass Sie diese Konten vorrangig schützen, um die Auswirkungen eines solchen Angriffs abzuschwächen.

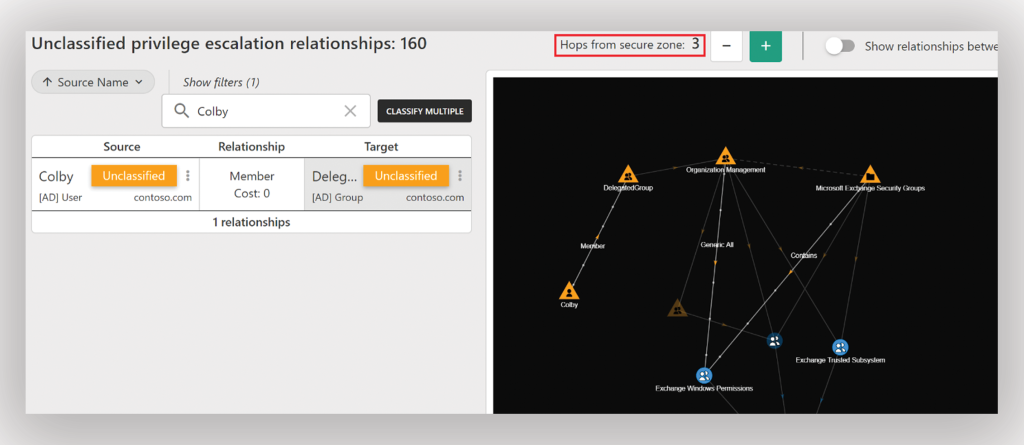

Die visualisierte Ansicht, die Forest Druid bietet, verbessert Ihre Planung für die Reaktion auf Cybervorfälle. Sie macht es einfacher, die potenziellen Auswirkungen eines kompromittierten Kontos zu verstehen und bietet einen besseren Einblick in die damit verbundenen Risiken.

Im folgenden Beispiel sehen Sie, dass die angegebene Identität drei Hops benötigen würde, um ihre Privilegien auf ein Tier 0 Asset zu erhöhen(Abbildung 2). Indem Sie die Anzahl der Sprünge ermitteln, die eine kompromittierte Identität benötigt, um Ihre Tier 0-Anlagen zu erreichen, können Sie den Grad der Gefährdung dieser Anlagen besser einschätzen. Dies hilft Ihnen, die kritischen Angriffspfade zu priorisieren, die behoben werden müssen, und den Aufwand zu verstehen, den ein Angreifer benötigt, um Tier 0 zu erreichen.

Angenommen, Sie beobachten eine weitere kompromittierte Identität. Sie können dieses Konto als Quellfilter festlegen, um alle direkten Angriffspfade zu ermitteln, die es zu Tier 0 hat(Abbildung 3).

Sobald Sie ein Konto als Quellfilter festgelegt haben, beginnt Forest Druid mit der visuellen Darstellung aller Angriffspfade, die von diesem Konto zu Tier 0 führen(Abbildung 4).

Reaktion auf Vorfälle sowie Eindämmung und Wiederherstellung

Mit der Zunahme von Ransomware-Angriffen haben sich die Aufgaben der effektiven Reaktion auf Vorfälle auf die Eindämmung und Wiederherstellung ausgeweitet. Diese Veränderung unterstreicht die Notwendigkeit, Untersuchungen und Eindämmungsmaßnahmen gleichzeitig zu verwalten. Bei der Eindämmung geht es darum, die Ausbreitung eines Angriffs zu stoppen, den Schaden zu minimieren, die Angriffsfläche von Tier 0-Ressourcen zu reduzieren und kritische Systeme wie Active Directory abzusichern. Bei der Wiederherstellung geht es darum, den normalen Betrieb von Systemen und Daten wiederherzustellen - insbesondere von kritischen Identitätssystemen wie Active Directory - und sicherzustellen, dass sie sicher und funktionsfähig sind.

Incident Responder können Forest Druid als Teil ihres Toolkits verwenden. Auch wenn Forest Druid keine Lösung für alles ist, bietet es doch eine visualisierte Ansicht des Netzwerks und der potenziellen Auswirkungen kompromittierter Konten und verbessert so Ihre Reaktionsfähigkeit bei Zwischenfällen. Das Tool stellt Verbindungen und Angriffspfade dar, was den Verantwortlichen helfen kann, Pfade zu den kritischsten Ressourcen (z.B. Tier 0) schnell zu identifizieren und zu beseitigen und Active Directory zu schützen(Abbildung 5). Das Tool ist sowohl bei der Eindämmung als auch bei der Wiederherstellung des Systems von großem Wert für die Verantwortlichen.

Wie Sie Daten sammeln mit Forest Druid

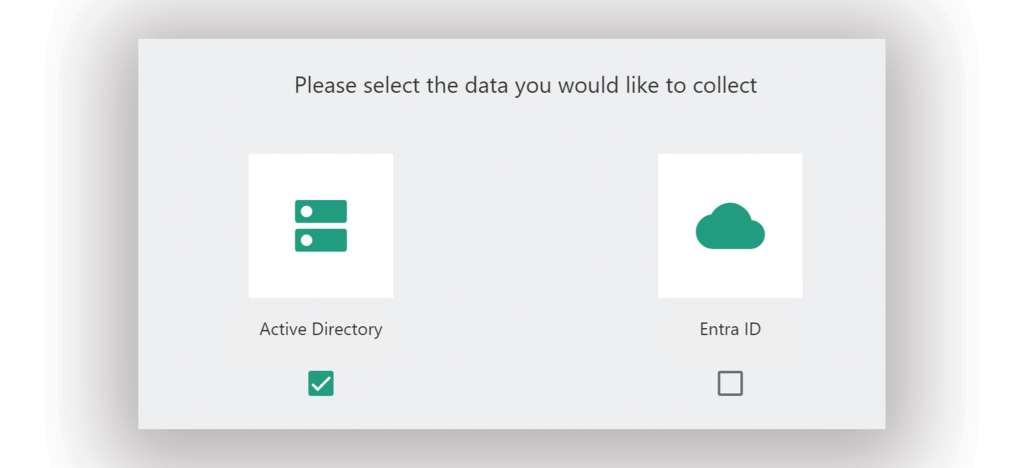

Wenn Sie Forest Druid zum ersten Mal ausführen, werden Sie aufgefordert, die Art der zu sammelnden Daten auszuwählen: entweder aus Active Directory oder aus Entra ID. In diesem Beispiel habe ich Active Directory ausgewählt.

Forest Druid beginnt dann mit der Ausführung von LDAP-Abfragen im Hintergrund und sammelt alle Informationen innerhalb der Umgebung(Abbildung 6). Diese punktuelle Datensammlung ermöglicht es Forest Druid , die Angriffspfade zu visualisieren.

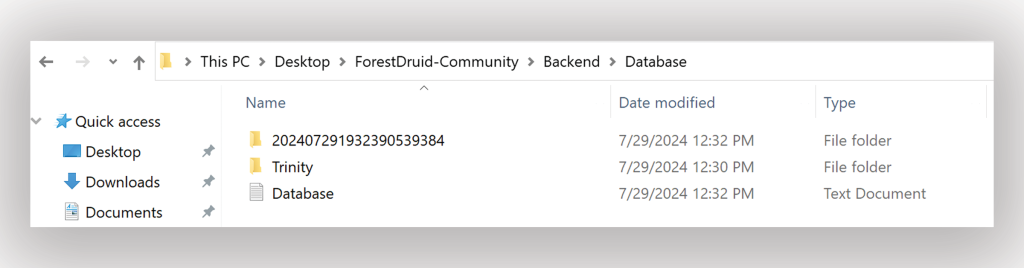

Alle gesammelten Daten werden in einem Unterordner namens Database im Ordner Backend von Forest Druid gespeichert(Abbildung 7). Die im Ordner Database gesammelten Daten können in eine ZIP-Datei komprimiert und auf sichere Weise an das Incident Response Team zur Analyse weitergegeben werden.

Um die Daten offline zu analysieren, muss das Team die Dateien lediglich in seinen eigenen Datenbankordner im Verzeichnis Forest Druid kopieren. Diese Aktion bietet dieselbe Ansicht der Active Directory-Gesamtstruktur wie bei der ersten Ausführung von Forest Druid .

Laden Sie Forest Druid herunter und beginnen Sie mit der Zuordnung von Angriffspfaden zu Ihren Tier 0 Assets.

Mehr Forest Druid Ressourcen zur Analyse von Angriffspfaden

- Sehen Sie sich das Forest Druid Demo-Video an

- Lesen Sie die Forest Druid FAQs

- Sehen Sie, wie Ran Harel Forest Druid auf der Black Hat USA 2022 demonstriert.

- Video-Interview über Forest Druidmit Ran Harel und David Raviv vom NY Information Security Meetup ansehen

- Besuchen Sie Forest Druid