Einer der häufigsten sicherheitsrelevanten Trends, den ich bei meinen Kunden feststelle, ist das Interesse an der Einführung der Multifaktor-Authentifizierung (MFA) sowohl bei neuen als auch bei bestehenden Lösungen. Dieser Trend wird in der Regel durch die Notwendigkeit angetrieben, die allgemeine Sicherheit zu erhöhen oder gesetzliche Anforderungen zu erfüllen. Azure MFA ist ein hybrider Dienst.

MFA und der Markt

MFA ist der "Was Sie haben"-Faktor, der dem "Was Sie wissen"-Authentifizierungsfaktor (z.B. Benutzerkennung/Passwort) hinzugefügt wird. Obwohl das "was Sie haben" in der Vergangenheit ein Hard-Token wie ein RSA SecureID Anhänger oder eine Software-Inkarnation desselben war, hat die Tatsache, dass die meisten von uns jetzt ein Gerät besitzen, das als zweiter Faktor verwendet werden kann, die Popularität von MFA in den letzten Jahren wirklich erhöht: Ihr Smartphone. Ein Unternehmen namens PhoneFactor entwickelte eine MFA-Lösung, die dies erkannte und darüber hinaus die Bereitstellung vereinfachte, indem sie die Telefonie-Seite (Handhabung der MFA-Benachrichtigungen per Telefon, Text oder Push-Benachrichtigung) in einen Cloud-Service auslagerte, so dass die Kunden sich nicht damit herumschlagen mussten. Microsoft kaufte PhoneFactor im Jahr 2012, um seine Technologie in Azure zu integrieren, und das daraus entstandene Produkt ist als Azure Multifactor Authentication bekannt.

Wie ich bereits sagte, verstehen Unternehmen bereits die Vorteile von MFA. Auf dem Verbrauchermarkt jedoch befürchte ich, dass die Akzeptanz von MFA immer noch sehr gering ist, obwohl MFA zunehmend für prominente SaaS-Anwendungen verfügbar ist (z.B. Google, Facebook, Twitter, Microsoft und LastPass). Als Person, die beruflich mit Identitäten zu tun hat, habe ich MFA bei so vielen Diensten aktiviert, wie ich kann. Verstehen Sie mich nicht falsch, ich hasse es genauso wie jeder andere, auf meinem Handy nach einer SMS oder einem Authentifizierungscode aus einer App zu suchen. Aber ich weiß, dass dies meine Konten vor Hackerangriffen schützen kann - und dies auch schon getan hat -, also komme ich damit klar. Und wenn Sie dies lesen, empfehle ich Ihnen dringend, MFA ebenfalls zu aktivieren, wo immer dies möglich ist.

MFA für Office 365 vs. Azure MFA vs. MFA Server

Nehmen wir an, Sie evaluieren Azure MFA, um festzustellen, ob es die Sicherheit Ihres Unternehmens verbessern kann. Zunächst sollten Sie wissen, dass Sie ein Azure AD Premium-Abonnement erwerben müssen, wenn Sie alle Azure MFA-Funktionen nutzen möchten. Eine Teilmenge der MFA-Funktionen ist auch ohne Azure AD Premium verfügbar (z.B. grundlegende MFA für Office 365-Benutzer und Admins oder MFA für Azure AD-Admins), aber die meisten Unternehmen, die eine breite Einführung von MFA erwägen, benötigen das Premium-Abonnement.(Diese Tabelle zeigt den Unterschied zwischen MFA für Office 365 und Azure MFA.) Wie immer gibt es bei Ihrer Bereitstellung Überlegungen zur Lizenzierung und Preisgestaltung. Wenn Sie Azure MFA Standalone kaufen, können Sie es auf einer Basis pro Authentifizierung oder pro Benutzer lizenzieren.

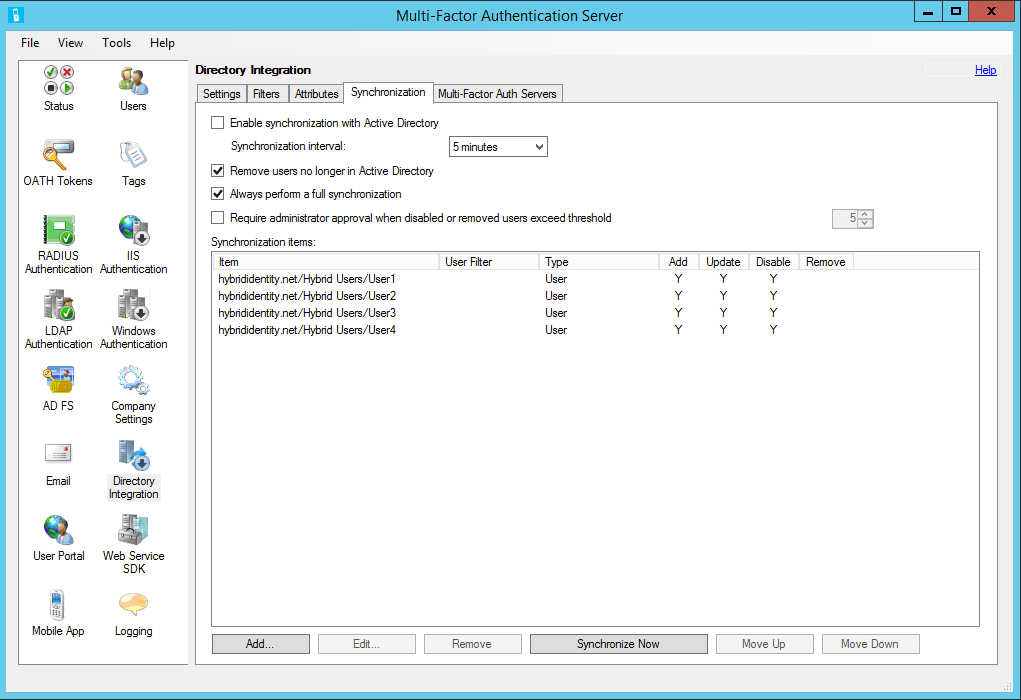

Der volle Funktionsumfang von Azure MFA umfasst den lokalen MFA Server. (Ja, das Branding ist verwirrend.) Der MFA-Server und seine zugehörigen Komponenten - Benutzerportal, Mobile App Web Service und AD FS Adaptor - sind der sichtbarste Teil des ursprünglichen PhoneFactor-Produkts. Die Benutzeroberfläche (unten) unterscheidet sich deutlich von den von Microsoft entwickelten Produkten, und auch das Verwaltungsmodell ist ungewöhnlich.

MFA Server Verwaltungskonsole

Wann würden Ihre Anforderungen mit Azure MFA allein erfüllt werden? Wann sollten Sie MFA Server einsetzen? Schauen wir uns die häufigsten Anwendungsfälle sowohl für Azure MFA als auch für MFA Server an:

| Ressource geschützt |

Azure MFA |

MFA-Server |

| Azure AD AuthN |

|

|

| Azure AD AuthN (nativ) |

X |

|

| Büro 365 |

X |

X (wenn AD FS) |

| Azure AD-integrierte SaaS-Anwendungen (pro Anwendung) |

X |

|

| Lokale Anwendungen, die über Azure App Proxy in Azure AD veröffentlicht werden |

X |

|

| Vor-Ort AuthN |

|

|

| Azure AD AuthN (über AD FS) |

X |

|

| VPN-Zugang zu corpnet |

X |

|

| Fernzugriff auf corpnet |

X |

|

| IIS-Anwendungen |

X |

|

| SP-initiierte SaaS-Anmeldung über AD FS |

X |

Sie können den Trend erkennen: In den meisten Fällen benötigen Sie MFA Server, wenn Sie lokale Ressourcen schützen wollen. Die andere Gruppe von Anwendungsfällen für MFA Server ist, wenn die Authentifizierung gegen Ihr lokales AD erfolgt, weil Sie AD FS mit einem Verbundvertrauen zu Azure AD haben. In diesen Fällen werden Authentifizierungsanfragen, die an Azure AD gerichtet sind, an AD FS weitergeleitet. Und wenn AD FS den AD FS-Adapter von MFA Server installiert hat, verwendet es MFA Server, um die MFA-Anfrage durchzuführen. (Beachten Sie, dass MFA Server keine Federation Server von Drittanbietern unterstützt; Sie müssen AD FS verwenden).

Unter bestimmten Umständen, z. B. bei der Sicherung des Zugriffs auf Office 365, können Sie entweder Azure MFA allein oder MFA Server verwenden. Wofür Sie sich entscheiden, hängt davon ab, wo Sie die MFA-Durchsetzung im Authentifizierungsfluss wünschen. Wenn Sie beispielsweise zusätzliche Authentifizierungsregeln benötigen, um Office 365-Benutzern eine detailliertere Erlaubnis-/Verweigerungs-/MFA-Richtlinie zu geben, sollten Sie MFA mit AD FS einsetzen, da AD FS diese zusätzliche Kontrollebene bietet.

Ich bin überzeugt, dass der hybride MFA-Dienst von Microsoft auch in Zukunft solide Unterstützung für die Absicherung von Cloud- und On-Premises-Ressourcen bieten wird und dass es auch weiterhin neue Funktionen geben wird. Aber ich bezweifle, dass die Architektur so aussehen wird, wie wir sie heute sehen. Die lokale Komponente wird viel leichter werden und schließlich sehr minimal sein, da sie lediglich MFA-Anfragen an Azure MFA weiterleitet.

Ich habe keine Insider-Informationen, die mich zu dieser speziellen Vorhersage veranlassen. Aber Microsofts eindeutiger Trend zur hybriden Identitätsarchitektur - Azure AD Application Proxy, Azure RMS und andere sind in Arbeit - besteht nicht darin, die Präsenz vor Ort mit Servern zu erhöhen, um Cloud-Funktionen zu ermöglichen. Die Kunden haben Microsoft laut und deutlich gesagt, dass diese Architektur ein Schritt zurück ist, um einen Schritt nach vorne zu machen. Stattdessen ist es viel sinnvoller, einen leichtgewichtigen Konnektor oder eine Gruppe von Konnektoren in das Rechenzentrum eines Unternehmens zu stellen, die relativ einfach zu installieren sind und automatisch Lastausgleichs- und Hochverfügbarkeitsfunktionen bieten. Jeder, der über einen längeren Zeitraum mit MFA Server arbeitet, erkennt, dass es sich um einen verbesserten Cloud-Service handelt, während der Server vor Ort zwar beibehalten, aber nicht verbessert wird. In der Tat werden einige seiner Funktionen verschoben: AD FS in Windows Server 2016 verfügt über einen integrierten Azure MFA-Adapter, so dass der MFA Server AD FS-Adapter nicht mehr benötigt wird.

Nutzen Sie die Azure Multifaktor-Authentifizierung, um sowohl lokale als auch Cloud-Ressourcen in der hybriden Identitätsarchitektur von Microsoft zu sichern. Aber wie bei jeder Architektur in der sich schnell entwickelnden IT-Landschaft von heute sollten Sie nicht erwarten, dass sie in ein paar Jahren noch genauso aussieht wie heute.