Bei einem Zerologon-Exploit nutzt ein Angreifer mit Zugriff auf ein Netzwerk eine kritische Schwachstelle im Netlogon Remote Protocol (MS-NRPC) aus, um sich als ein beliebiger Computer auszugeben, einschließlich eines Domänencontrollers (DC). Diese Schwachstelle ist als Zerologonbekannt - eineSchwachstelle, die Angreifern die vollständige Kontrolle über eine Domäne geben kann.

Was ist ein Zerologon Exploit?

Angreifer, die die Zerologon-Schwachstelle, auch bekannt als CVE-2020-1472, erfolgreich ausnutzen, senden in der Regel speziell gestaltete Netlogon-Authentifizierungsanfragen, die die kryptografischen Prüfungen umgehen. Die Angreifer sind so in der Lage, das Kennwort des Computerkontos des DC zu ändern, wodurch sie effektiv die volle Kontrolle über die Domäne erhalten. Für den Angriff sind weder eine Authentifizierung noch erhöhte Rechte erforderlich.

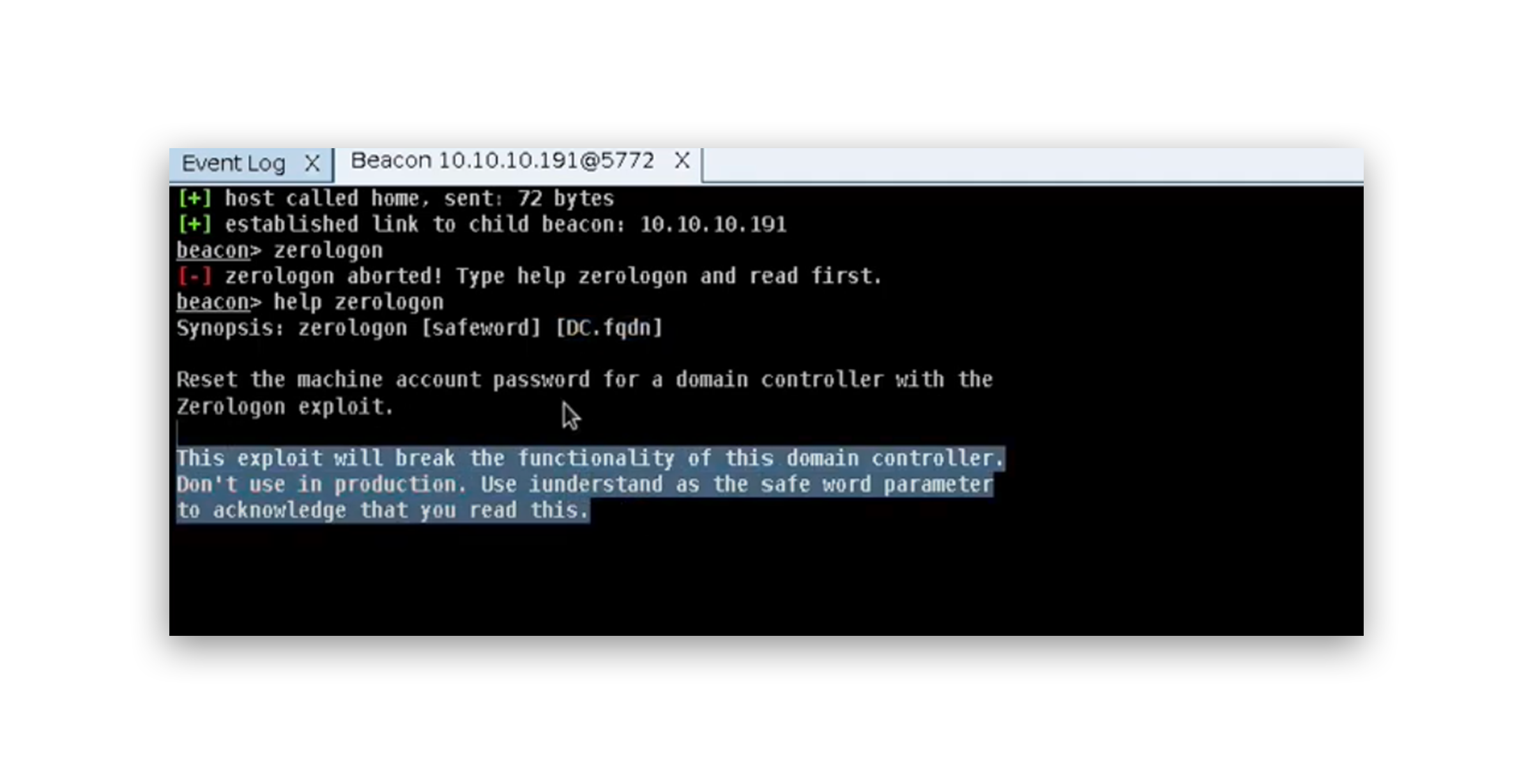

Abbildung 1 zeigt die help Befehlsausgabe für eine Zerologon-Schwachstelle in Cobalt Strike. Diese Ausgabe erklärt, wie Sie die Zerologon-Schwachstelle ausnutzen können, um das Kennwort des Maschinenkontos eines DC zurückzusetzen.

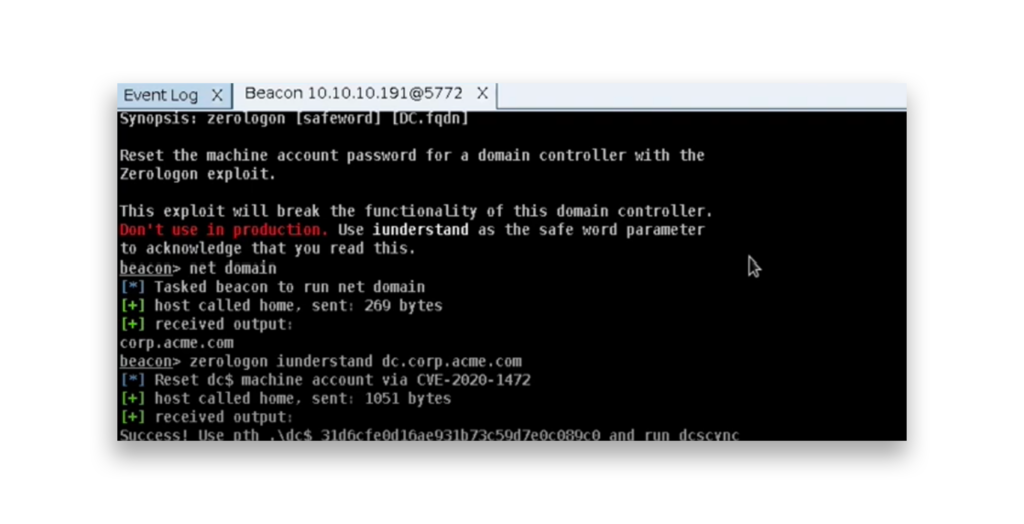

Abbildung 2 zeigt ein Beispiel für einen erfolgreichen Zerologon-Angriff in Cobalt Strike. Das Kennwort des Maschinenkontos für den DC wurde mit Zerologon (CVE-2020-1472) zurückgesetzt, und die Ausgabe zeigt, dass der Angriff erfolgreich war. Der Angreifer wird dann aufgefordert, den neuen Passwort-Hash zu verwenden, um einen DCSync-Angriff auszuführen und die Ausnutzung fortzusetzen.

Wie können Sie Ihre Umgebung vor einem Zerologon-Exploit schützen?

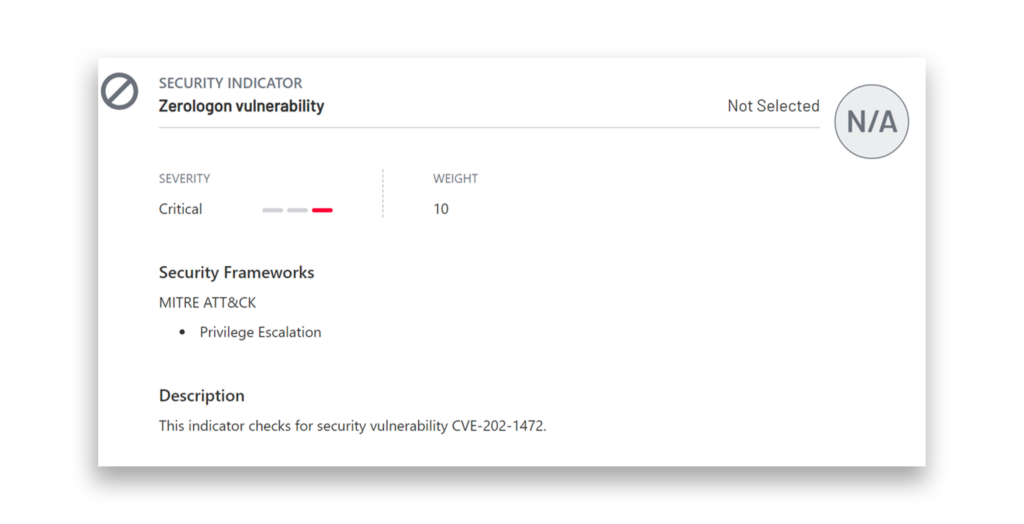

Verteidiger können mit Purple Knight verwenden, um das Vorhandensein der Zerologon-Schwachstelle (CVE-2020-1472) in ihrer Umgebung zu erkennen(Abbildung 3). Dieses Tool kann helfen, DCs zu identifizieren, die möglicherweise anfällig sind. Administratoren können dann sicherstellen, dass die entsprechenden Sicherheits-Patches installiert werden. (Sie sollten immer die neuesten Sicherheitspatches auf Ihren DCs installieren, um den Schutz vor sich entwickelnden Bedrohungen zu gewährleisten).

Wie können Sie einen Zerologon Exploit erkennen?

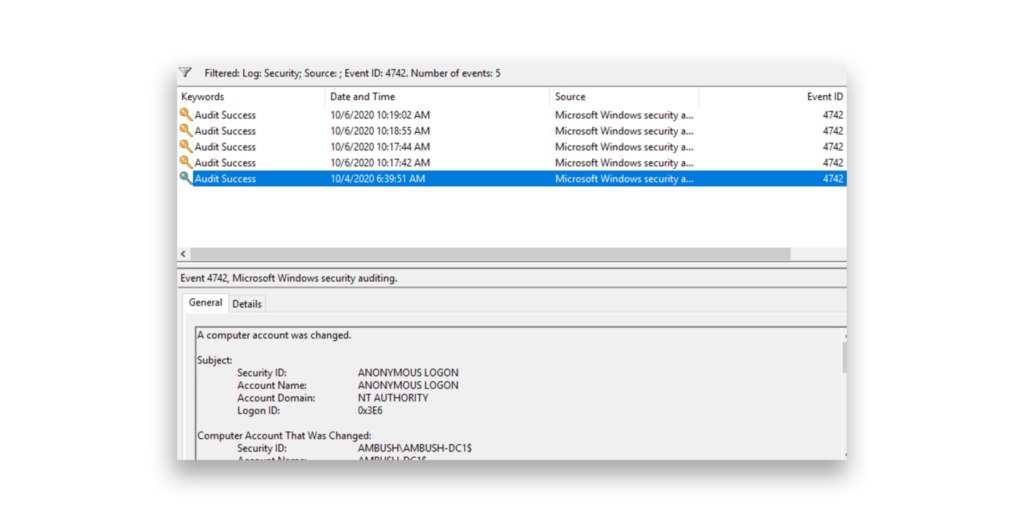

Ein erstes Anzeichen für einen erfolgreichen Angriff ist das Zurücksetzen des Passworts für ein Computerkonto. Diese Art des Zurücksetzens erscheint in den Sicherheitsprotokollen als Ereignis-ID 4742 ("Ein Computerkonto wurde geändert"), wobei die Änderung durch Anonymous Logon vorgenommen wurde(Abbildung 4). Wenn Sie dieses Ereignis sehen und bestätigen, dass die DCs nicht für die Zerologon-Schwachstelle gepatcht wurden, handelt es sich wahrscheinlich um ein echtes Positiv und ein Zeichen für einen aktiven Angriff.

Profile von Bedrohungsakteuren

Die folgenden Bedrohungsakteure sind dafür bekannt, Zerologon in freier Wildbahn auszunutzen.

- Black Basta (MITRE ATT&CK Software S1070)2

- Kuba (MITRE ATT&CK Software S0625)3

- RansomHub4

- Ryuk (MITRE ATT&CK Software S0446)5

Zerologon Exploit-Tools

Die folgenden öffentlichen Tools und Skripte, die auf github.com verfügbar sind, können verwendet werden, um die Zerologon-Schwachstelle auszunutzen und wurden bei realen Vorfällen beobachtet.

- BC-SECURITY/Invoke-ZeroLogon

- gentilkiwi/mimikatz

- leitosama/SharpZeroLogon

Überblick über die Bedrohung

ATT&CK-Taktik: Privilegien-Eskalation

Am 20. September 2024 berichtete Trend Micro, wie die RansomHub-Ransomware-Bande die Zerologon-Schwachstelle (CVE-2020-1472) ausnutzt, um die Kontrolle über Domain-Controller zu erlangen, ohne dass eine Authentifizierung erforderlich ist. Dadurch können sie ihre Privilegien ausweiten und das gesamte Netzwerk übernehmen, wodurch sie Ransomware in der gesamten Umgebung einsetzen können.6

Am 19. September 2024 berichtete Qualys, dass die Ransomware-Bande Black Basta die Zerologon-Schwachstelle (CVE-2020-1472) als Teil ihrer Angriffsstrategie nutzt. Indem sie diese Schwachstelle ausnutzen, erlangen sie die Kontrolle über Domain-Controller. Dadurch erhalten sie den Zugang, den sie benötigen, um Ransomware über das Netzwerk zu verbreiten, Daten zu stehlen, Systeme zu verschlüsseln usw..7

Am 17. August 2023 berichtete BlackBerry, dass die Ransomware-Bande aus Kuba die Zerologon-Schwachstelle (CVE-2020-1472) als Teil ihrer Angriffsstrategie ausnutzte. Indem sie diese Schwachstelle ausnutzten, konnten sie Passwörter auf Domain-Controllern zurücksetzen und sich erweiterten Zugang zu Netzwerken verschaffen. Dies gab ihnen die Kontrolle, um Ransomware einzusetzen und Daten zu stehlen.8

Am 20. Oktober 2020 berichtete NetSec, dass die Ryuk-Ransomware-Bande die Zerologon-Schwachstelle (CVE-2020-1472) ausnutzte, um Domänencontroller zu übernehmen und ihre Rechte zu erweitern. Indem sie diese Schwachstelle ausnutzten, konnten sie die Passwörter von Domain-Controllern zurücksetzen und vollen Netzwerkzugriff erlangen. Ryuk nutzte diese Technik, um eine gesamte Domäne in nur fünf Stunden zu verschlüsseln und so in kürzester Zeit wichtige Systeme zu sperren und Lösegeld zu fordern.9

Semperis Schnappschuss

Zerologon (CVE-2020-1472) ist eine kritische Sicherheitslücke im Netlogon Remote Protocol, die es Angreifern ermöglicht, ohne Authentifizierung die vollständige Kontrolle über DCs zu übernehmen. Indem sie diese Schwachstelle ausnutzen, können Angreifer Passwörter zurücksetzen und domänenweiten Zugriff erlangen, was zu erheblichen Sicherheitsverletzungen führt.

Mehrere Ransomware-Gruppen, darunter auch Ryuk, haben Zerologon ausgenutzt, um ihre Rechte zu erweitern und ganze Netzwerke innerhalb weniger Stunden zu verschlüsseln. Verteidiger können Purple Knight verwenden, um die Zerologon-Schwachstelle in ihrer Umgebung zu erkennen und dann die notwendigen Maßnahmen zu ergreifen, um diese Schwachstelle zu schließen. Das Aufspielen von Patches und die Sicherung von DCs sind wichtige Schritte zur Abwehr dieser Art von Angriffen.

Zusätzliche Ressourcen

Endnoten

- https://frsecure.com/blog/cve-2020-1472/

- https://attack.mitre.org/software/S1070/

- https://attack.mitre.org/software/S0625/

- https://malpedia.caad.fkie.fraunhofer.de/actor/ransomhub

- https://attack.mitre.org/software/S0446/

- https://www.trendmicro.com/en_us/research/24/i/how-ransomhub-ransomware-uses-edrkillshifter-to-disable-edr-and-.html

- https://blog.qualys.com/vulnerabilities-threat-research/2024/09/19/black-basta-ransomware-what-you-need-to-know

- https://blogs.blackberry.com/en/2023/08/cuba-ransomware-deploys-new-tools-targets-critical-infrastructure-sector-in-the-usa-and-it-integrator-in-latin-america

- https://www.netsec.news/ryuk-ransomware-gang-uses-zerologon-exploit-to-achieve-domain-wide-encryption-in-just-5-hours/