Active Directory ist in 9 von 10 Cyberangriffen involviert. Wie können Unternehmen ihre Identitätsinfrastrukturen am besten schützen? Für diesen Bericht haben wir IT- und Sicherheitsverantwortliche in mehr als 50 Unternehmen befragt, um die wertvollsten Funktionen der heutigen Lösungen zur Erkennung und Abwehr von Identitätsbedrohungen (ITDR) zu ermitteln.

Eine neue Kategorie von Cybersicherheitslösungen entsteht: Identity Threat Detection & Response

Im Zuge der grassierenden Cyberangriffe auf Active Directory (AD) - dem primären Identitätsspeicher für 90 % der Unternehmen weltweit - haben Cybersecurity-Analysten den dringenden Bedarf an AD-spezifischen Sicherheits- und Wiederherstellungslösungen festgestellt. Gartner hat nicht nur die Verteidigung von Identitätssystemen als einen der Top-Trends im Bereich Cybersicherheit für 2022 genannt, sondern auch eine völlig neue Kategorie - Identity Threat Detection & Response (ITDR) - geschaffen, um Produkte und Lösungen zu beschreiben, die sich gegen Angriffe auf Identitätssysteme richten.

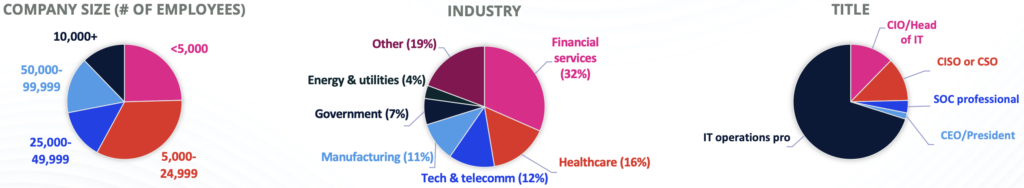

Es ist inzwischen allgemein bekannt, dass AD ein Hauptangriffsziel für Cyberkriminelle ist. In der Tat ist AD in 9 von 10 Cyberangriffen involviert. Aber wie können Unternehmen ihre Identitätsinfrastrukturen am besten schützen? Um besser zu verstehen, wie Unternehmen Schutzlösungen für Identitätssysteme bewerten, hat Semperis IT- und Sicherheitsverantwortliche in mehr als 50 Unternehmen aus allen wichtigen vertikalen Branchen befragt.

Wichtigste Erkenntnis: Unternehmen suchen nach Lösungen, die Bedrohungen über den gesamten Lebenszyklus eines AD-Angriffs hinweg angehen - vor, während und nach einem Angriff. Zu den wichtigsten ITDR-Funktionen, die Führungskräfte suchen, gehören Funktionen zur Verhinderung, Erkennung, Behebung und Wiederherstellung nach einem Angriff auf hybride Identitätssysteme.

Die wichtigsten ITDR-Funktionen:

- Bewertung der Sicherheitslage und Überwachung in Echtzeit

- Schnelle, malwarefreie Sicherung und Wiederherstellung von AD-Forests

- Automatische Beseitigung von erkannten Bedrohungen

Unternehmen verwenden hauptsächlich hybride Identitätsspeicher

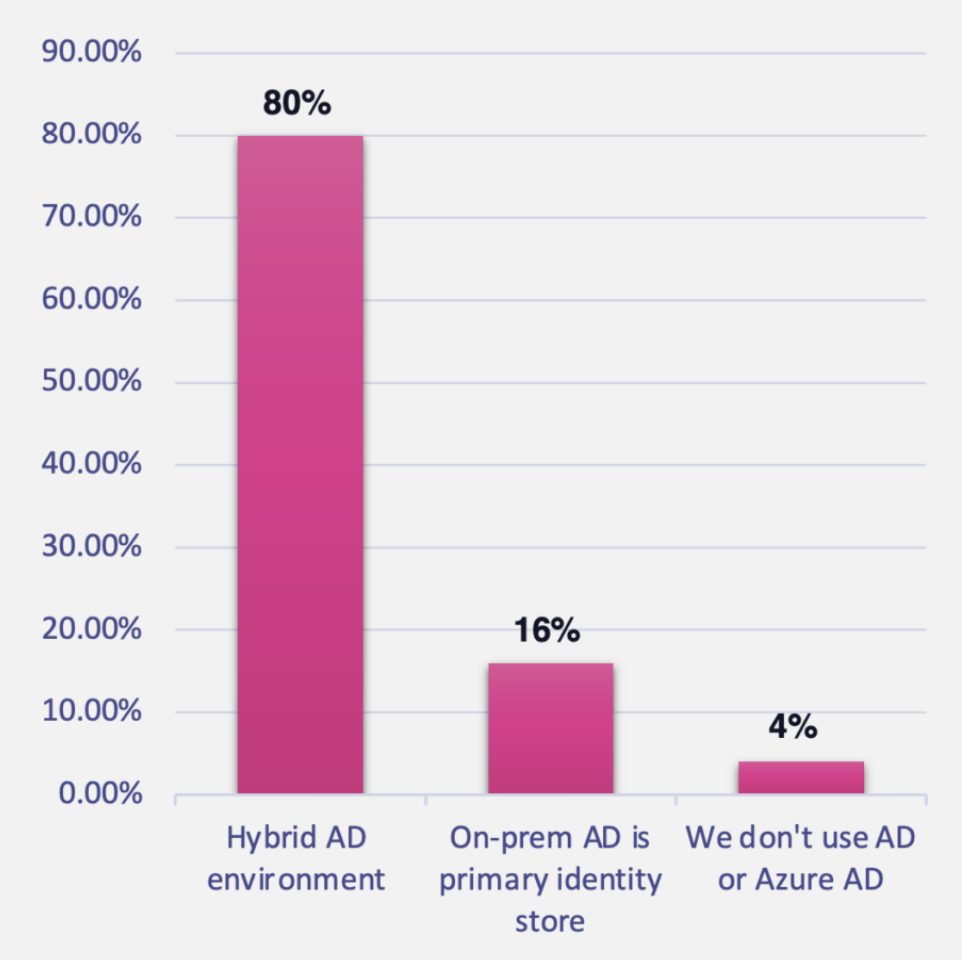

Unsere Ergebnisse bestätigen die Vorhersage von Gartner, dass nur 3 % der Unternehmen bis 2025 vollständig von On-Premise AD auf einen Cloud-basierten Identitätsdienst umsteigen werden. In unserer Umfrage gaben 16% der Befragten an, dass AD vor Ort ihr primärer Identitätsspeicher ist. Weitere 80% gaben an, dass sie entweder AD vor Ort verwenden, das mit Azure AD synchronisiert ist, oder dass sie mehrere verschiedene Identitätssysteme verwenden, einschließlich AD und/oder Azure AD. Nur 4% gaben an, dass sie AD oder Azure AD überhaupt nicht nutzen.

Der Schutz dieser hybriden AD-Systeme steht ganz oben auf der Tagesordnung: Die Umfrageteilnehmer gaben an, dass die wichtigste Fähigkeit zur Verhinderung von Angriffen in ihren Unternehmen die kontinuierliche Überwachung auf AD- und Azure AD-Schwachstellen und riskante Konfigurationen ist.

80% der Umfrageteilnehmer verwenden hybride Identitätssysteme - nur 4% verwenden überhaupt kein AD oder Azure AD.

Bedenken umfassen den Schutz hybrider AD-Systeme über den gesamten Lebenszyklus von Cyberangriffen

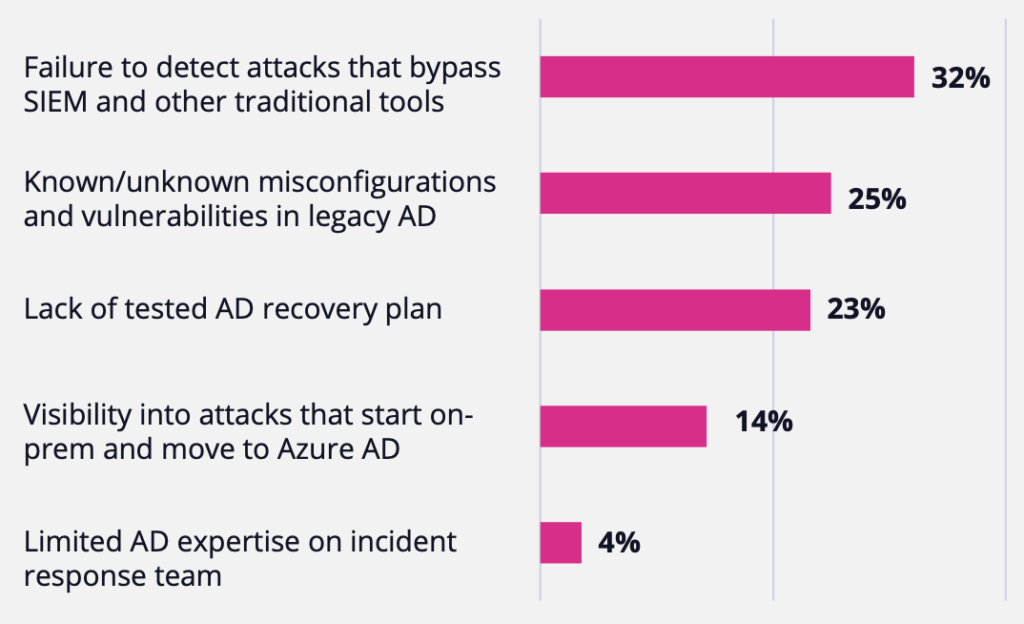

Auf die Frage nach den Anforderungen an den Schutz ihrer hybriden Identitätssysteme vor Angriffen nannten die Unternehmen Probleme im gesamten Lebenszyklus von Cyberangriffen auf Active Directory (AD), einschließlich der Verhinderung, Erkennung, Behebung und Wiederherstellung von Bedrohungen, die auf AD abzielen. Die Antworten der Teilnehmer zeigten einen allgemeinen Mangel an Vertrauen in ihre Fähigkeit, die Herausforderungen der aktuellen Bedrohungslandschaft zu meistern. Zu den größten Bedenken zählten die Unzulänglichkeiten der vorhandenen Lösungen, die mangelnde Transparenz der Schwachstellen und die begrenzten Fähigkeiten im Bereich der Identitätssicherheit.

Das Versagen bei der Erkennung von Angriffen, die SIEM und andere traditionelle Tools umgehen, war die größte Sorge in Bezug auf Identitätsbedrohungen.

Unternehmen vertrauen nicht darauf, dass sie hybride AD-Angriffe verhindern können

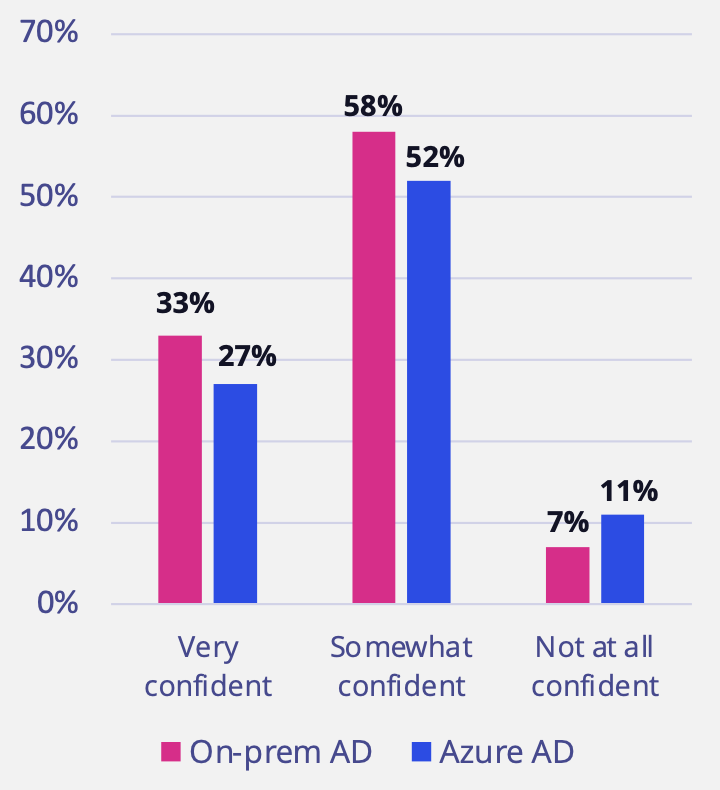

Da immer mehr Unternehmen hybride Cloud-Umgebungen einführen, ist die Verhinderung von Angriffen, die von AD vor Ort auf Azure AD übergehen - oder umgekehrt, wie bei dem Angriff von SolarWinds - für viele Unternehmen zu einem wichtigen Anliegen geworden. Wie bereits erwähnt, verwenden die meisten befragten Unternehmen hybride Identitätssysteme, die AD, Azure AD und andere Cloud-Systeme umfassen. Sobald ein Unternehmen die Cloud nutzt, gibt es den Begriff der traditionellen Netzwerkgrenze nicht mehr. In einer hybriden Identitätsumgebung müssen Unternehmen nun darauf vorbereitet sein, sich gegen eine endlose Reihe möglicher Einfallstore zu schützen. Die anerkannte Schwierigkeit, ein neues Sicherheitsmodell zu meistern, spiegelt sich in diesen Ergebnissen wider: Nur 33% der Befragten gaben an, dass sie sehr zuversichtlich sind, Angriffe auf On-Prem AD verhindern zu können, und nur 27% gaben an, dass sie sehr zuversichtlich sind, Angriffe auf Azure AD verhindern zu können.

Mangelnder Einblick in Angriffe, die in On-Prem AD beginnen und sich vertikal zu Azure AD bewegen, gibt Anlass zur Sorge über die Fähigkeit, Angriffe zu verhindern

Wahrgenommene Auswirkungen von Cyberangriffen verbunden mit der Sorge um rechtzeitige Wiederherstellung

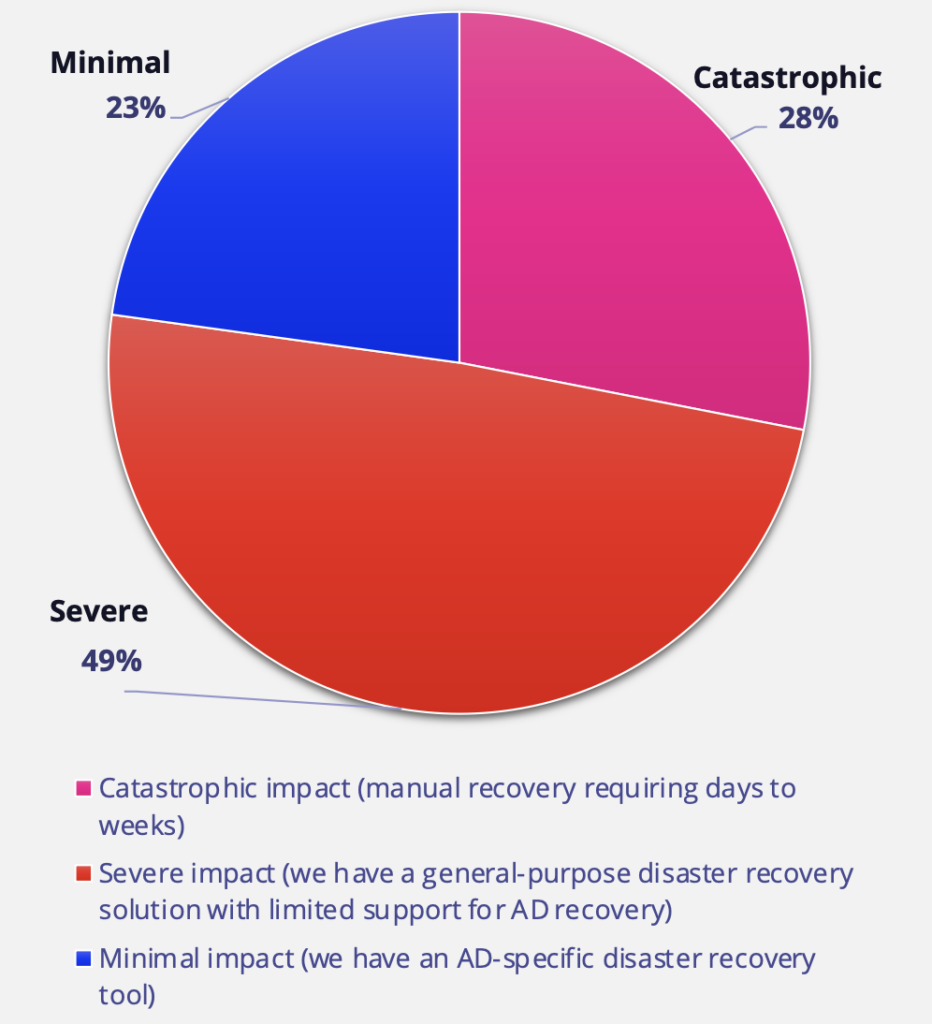

Die meisten Unternehmensleiter und ihre Sicherheits- und IT-Teams sind sich darüber im Klaren, dass kein Unternehmen die Möglichkeit eines Cyberangriffs ausschließen kann. Die Befragten äußerten sich pessimistisch über ihre Fähigkeit, sich von einer Cyberattacke zu erholen, die AD zum Erliegen bringt.

Eine deutliche Mehrheit (77 %) gab an, dass ein solcher Angriff entweder schwerwiegende Auswirkungen hätte (da sie eine allgemeine Disaster Recovery-Lösung, aber keine spezielle Unterstützung für AD haben) oder katastrophale Auswirkungen (sie müssten eine manuelle Wiederherstellung anhand ihrer Backups durchführen, was Tage oder Wochen dauern würde). Der Verlust von Geschäftseinnahmen, der Rufschädigung und - im Falle von Gesundheitseinrichtungen - der Gesundheit und Sicherheit der Patienten durch eine langwierige Wiederherstellung kann ein geschäftsschädigendes Ereignis sein.

77% der Umfrageteilnehmer gaben an, dass ein Ausfall von AD schwerwiegende oder katastrophale Folgen für sie hätte.

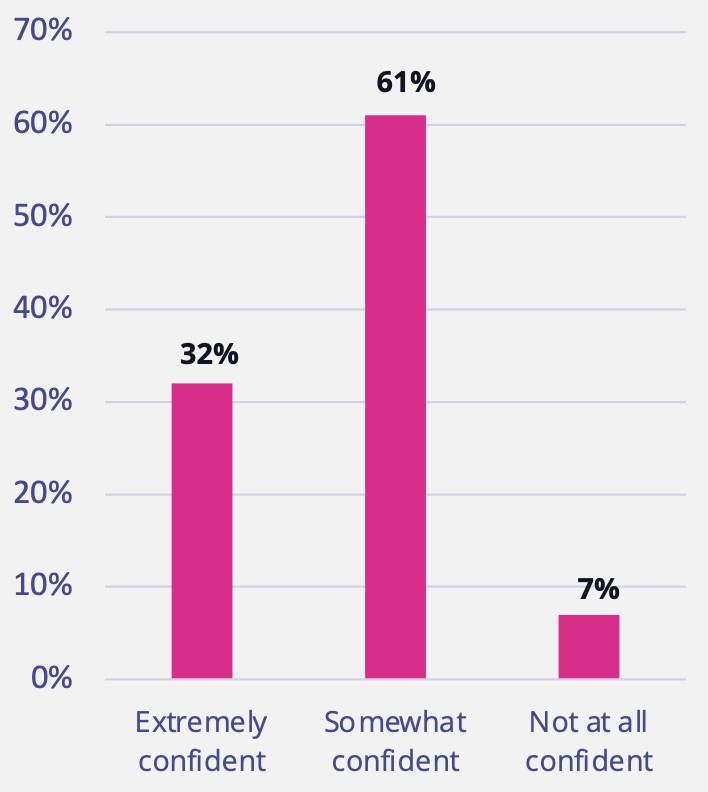

Unternehmen vertrauen nicht darauf, dass sie sich von einem AD-Angriff erholen können

Die bereits erwähnte Besorgnis über die Auswirkungen eines AD-Angriffs hängt mit dem allgemeinen Mangel an Zuversicht der Befragten zusammen, dass ihre Unternehmen sich schnell von einem groß angelegten AD-Angriff erholen könnten. Nur 32% der Befragten gaben an, sie seien "sehr zuversichtlich", dass sie sich erholen könnten; 61% der Befragten waren nur "etwas zuversichtlich" und 7% waren "überhaupt nicht zuversichtlich".

Die Besorgnis über die Fähigkeit, AD schnell wiederherzustellen, spiegelte sich in den Antworten auf Fragen zu allgemeinen AD-Sicherheitsbedenken und den Fähigkeiten wider, die die Befragten bei der Bewertung von Wiederherstellungslösungen priorisieren. Zu diesen Prioritäten gehören der Bedarf an automatisierter, forestübergreifender AD-Wiederherstellung, die Fähigkeit, schnell eine isolierte Wiederherstellungsumgebung für Übungen bereitzustellen, und AD-Expertise bei der Reaktion auf Vorfälle.

Nur 32% der Befragten gaben an, dass sie sehr zuversichtlich sind, dass sie sich von einem groß angelegten AD-Angriff schnell erholen können.

Unternehmen priorisieren ITDR-Funktionen, die den Angriffszyklus umfassen

Die Befragten stuften die Funktionen von Identity Threat Detection & Response (ITDR) nach ihrer Wichtigkeit ein und wiesen auf Lösungen hin, die ihnen dabei helfen, Active Directory (AD) vor, während und nach einem Angriff zu schützen. 40 % der Befragten gaben der Bewertung der Sicherheitslage und der Echtzeitüberwachung die höchste Priorität. Vielleicht als Anerkennung der Tatsache, dass raffinierte Angreifer ständig neue Wege finden, um AD zu kompromittieren, gaben 27% der Befragten der schnellen, Malware-freien Sicherung und Wiederherstellung von AD-Forests den Vorrang und 20% entschieden sich für die automatische Beseitigung erkannter Bedrohungen.

Diese Ergebnisse zeigen, dass sich Unternehmen durchaus bewusst sind, dass AD ein Hauptziel für Angreifer ist. Eine wirksame Verteidigung muss Lösungen zur Verhinderung, Behebung und Wiederherstellung von Angriffen umfassen.

Die Einstufung der ITDR-Funktionen spiegelt die anerkannte Notwendigkeit einer mehrschichtigen Verteidigungsstrategie wider, die AD vor, während und nach einem Angriff schützen kann.

Rangfolge der ITDR-Fähigkeiten nach Wichtigkeit für die Befragten

- Bewertung der Sicherheitslage und Überwachung in Echtzeit

- Schnelle, malwarefreie Sicherung und Wiederherstellung von AD-Forests

- Automatische Beseitigung von erkannten Bedrohungen

- Risikobewertung, Risikopriorisierung und Anleitung zur Abhilfe

- Forensische Analyse nach dem Einbruch

Unternehmen suchen AD-spezifische ITDR-Lösungen, die den Lebenszyklus von AD-Angriffen abdecken

Angesichts der zunehmenden Zahl von Angriffen auf Active Directory (AD) ist den Verantwortlichen für Sicherheit und IT-Betrieb klar, dass der Schutz der Identitätsinfrastruktur des Unternehmens für das Geschäft unerlässlich ist. Laut Gartner"sind missbräuchlich verwendete Anmeldeinformationen jetzt die wichtigste Technik bei Angriffen. Angreifer auf nationaler Ebene zielen mit phänomenalem Erfolg auf Active Directory und die Identitätsinfrastruktur ab."

- Eine hybride AD-Umgebung ist für die meisten Unternehmen die primäre Identitätsinfrastruktur und ist in 9 von 10 Angriffen involviert.

- Angesichts der Eskalation von Cyberangriffen auf AD benötigen Unternehmen eine mehrschichtige Verteidigungsstrategie, um sich vor geschäftsschädigenden Kompromittierungen zu schützen.

- Die Sorge der Unternehmen um den Schutz von AD erstreckt sich über den gesamten Lebenszyklus.

- Die wichtigsten Prioritäten für Identity Threat Detection & Response (ITDR)-Lösungen sind die Bewertung von Schwachstellen und die kontinuierliche Überwachung, die schnelle, Malware-freie Wiederherstellung des gesamten AD-Forests und die automatische Beseitigung von bösartigen Bedrohungen.

Unternehmen sind sich darüber im Klaren, dass eine mehrschichtige Verteidigungsstrategie den optimalen Schutz bietet. ITDR-Lösungen, die nicht jede Phase des Lebenszyklus eines AD-Angriffs abdecken, machen Unternehmen anfällig für verheerende Angriffe.

Brauchen Sie Hilfe?

Semperis ITDR-Lösungen schützen AD vor, während und nach einem Angriff

- Verhindern Sie, dass sich Angreifer Zugang zu hybriden AD-Umgebungen verschaffen

- Erfassen Sie AD-Änderungen, die SIEMs und andere Sicherheitsprotokollierungstools umgehen

- Böswillige Änderungen automatisch beheben

- Verkürzen Sie die Wiederherstellungszeit für AD-Cyber-Katastrophen um 90%.

- Härtet Active Directory gegen Cyber-Angriffe ab, was zu einer verbesserten Sicherheitslage führt

- Entschärfen und erholen Sie sich von AD-Angriffen mit Hilfe des kampferprobten Incident Response Teams

Methodik

Auf der Gartner IAM-Konferenz 2022 in Las Vegas haben wir IT- und Sicherheitsverantwortliche in Unternehmen zu ihren Bedenken bezüglich der Verteidigung von Identitätssystemen und ihren Prioritäten bei der Bewertung von Produkten und Dienstleistungen im Bereich Identity Threat Detection & Response (ITDR) befragt. Mehr als 50 Organisationen, vor allem mittelständische und große Unternehmen aus allen Branchen, haben uns geantwortet. Die Befragten erhielten als Dankeschön für ihre Teilnahme einen Geschenkgutschein im Wert von 25 US-Dollar.