Bienvenido a Seguridad de AD 101, una serie que cubre los aspectos básicos de la seguridad de Active Directory (AD). Esta semana nos ocuparemos de los ID de grupo primario y de cómo los cambios innecesarios en ellos pueden complicar la gestión de cuentas. Los atacantes también pueden explotar los ID de grupo primario para introducir riesgos de seguridad, incluyendo la escalada de privilegios, y para ocultar su pertenencia a un grupo privilegiado, ocultando su presencia y actividades en la red y evadiendo la supervisión de seguridad.

¿Qué son los identificadores de grupo primario?

En AD, cada cuenta de usuario está asociada a un ID de grupo primario, que determina la pertenencia del usuario al grupo por defecto. El ID de grupo primario en AD es una reliquia del cumplimiento del estándar Portable Operating System Interface (POSIX), que se diseñó para permitir la compatibilidad entre plataformas de distintos sistemas operativos.

El ID de grupo primario define la pertenencia a un grupo por defecto para una cuenta de usuario. De forma predeterminada, cuando se crea una cuenta de usuario en AD, se convierte en miembro del grupo Usuarios del dominio, que pasa a ser el grupo principal del usuario. Este proceso es automático y ayuda a agilizar el control de acceso y la gestión de recursos dentro del entorno de AD.

En los entornos Windows modernos, el ID de grupo primario no desempeña un papel tan importante como antaño. La pertenencia a grupos y las estrategias de gestión de permisos han evolucionado en Windows AD, que ahora ofrece mecanismos más granulares y flexibles para el control de acceso. El ID de grupo primario resulta esencial cuando se trata de Servicios para Macintosh o aplicaciones compatibles con POSIX. Estas aplicaciones se basan en los estándares POSIX, en los que el ID de grupo primario se utiliza para la propiedad de archivos y directorios y la gestión de permisos. A menos que se utilicen estos servicios, no es necesario cambiar el grupo primario de Usuarios de Dominio.

Riesgos asociados a los identificadores de grupo primario

Un atacante que puede modificar el ID de grupo primario de un usuario puede alterar efectivamente su rol y privilegios percibidos dentro de la red. Por ejemplo, si un atacante cambia el ID de grupo primario de un usuario estándar comprometido por el del grupo de administradores de dominio, puede obtener derechos de acceso administrativo dentro del entorno de AD. Esto puede dar al atacante un amplio control sobre la red. A continuación, puede modificar las configuraciones del sistema, manipular los privilegios de las cuentas de usuario, acceder a datos confidenciales, etc., todo ello aparentando ser un usuario normal.

Esta táctica de camuflaje también puede permitir a los agresores eludir la detección por parte de las herramientas de seguridad. Al alterar el ID de grupo principal, los agresores pueden eludir los mecanismos típicos de control de acceso, disfrazando sus actividades maliciosas como acciones rutinarias realizadas por usuarios normales. Esta táctica hace que sea menos probable que sus actividades se detecten como sospechosas, lo que les da más tiempo para comprometer la red.

Y lo que es aún más preocupante, este mayor margen de tiempo puede permitir al atacante llevar a cabo una serie de acciones maliciosas, como la exfiltración de datos, el sabotaje del sistema o la plantación de puertas traseras adicionales para futuros accesos. Estas acciones pueden continuar sin ser detectadas hasta que se descubra e interprete correctamente el comportamiento inusual.

¿Cómo explotan los ciberatacantes los identificadores de grupo primario?

Existen múltiples formas en las que un atacante puede modificar el ID de grupo primario de un usuario en AD. Estos métodos suelen requerir ciertos niveles de privilegio o acceso, por lo que tales modificaciones suelen indicar algún fallo de seguridad.

- Credenciales comprometidas: Si un atacante obtiene la información de inicio de sesión de una cuenta con privilegios suficientes, como un administrador de dominio o un operador de cuenta, puede utilizar estas credenciales para iniciar sesión en el sistema de AD y cambiar el ID de grupo principal de un usuario. Esto puede lograrse mediante un ataque de fuerza bruta, phishing u otra forma de ingeniería social.

- Vulnerabilidades AD: Los atacantes pueden explotar vulnerabilidades en el sistema de AD o en la red en su conjunto. Por ejemplo, un atacante puede explotar vulnerabilidades de software sin parches para obtener privilegios elevados, que luego puede utilizar para alterar el ID de grupo principal de un usuario.

- Escalada de privilegios: Los atacantes pueden obtener acceso inicial a la red utilizando una cuenta con menos privilegios y, a continuación, explotar una vulnerabilidad o un error de configuración para aumentar los privilegios de la cuenta.

¿Cómo se puede detectar el uso indebido de identificadores de grupo primario?

Estos vectores de ataque subrayan la necesidad de mantener una buena higiene de ciberseguridad:

- Parchar y actualizar regularmente el software.

- Vigilar las actividades sospechosas y responder con prontitud a ellas.

- Aplicar el principio del menor privilegio.

- Educar a los usuarios sobre posibles tácticas de ingeniería social.

Para mitigar los riesgos asociados a los ID de grupo primario, considere la posibilidad de utilizar un enfoque de varios niveles para la seguridad de AD centrado en la auditoría proactiva y la supervisión en tiempo real.

La auditoría proactiva en AD implica un análisis regular de los registros de AD para detectar anomalías. En este contexto, cualquier cambio inesperado en los ID de grupo primario de los usuarios podría apuntar a intentos no autorizados o maliciosos de alterar los privilegios de un usuario o enmascarar su verdadera pertenencia a un grupo.

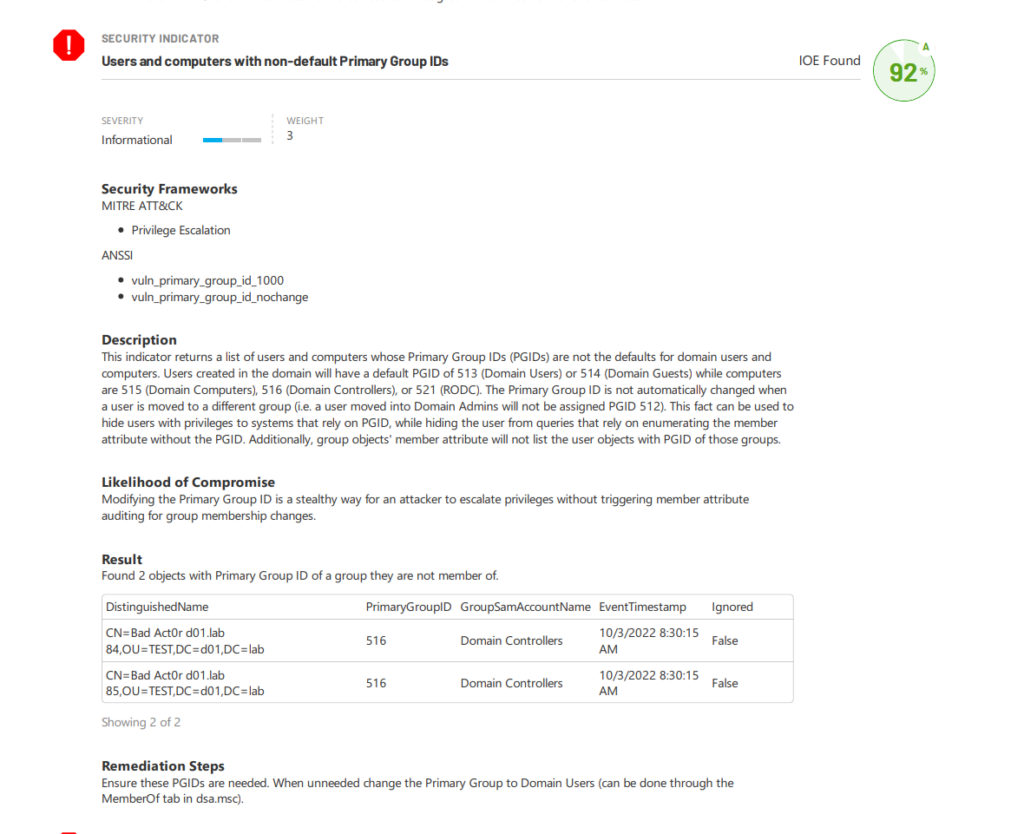

Una señal de alarma típica podría ser ver a un usuario estándar formar parte de un grupo administrativo, lo que indicaría una posible vulneración de la seguridad. La auditoría proactiva permite a los profesionales de TI identificar estas incoherencias a tiempo, evitando que se conviertan en problemas graves. Herramientas como Purple Knight pueden ayudar automatizando la supervisión de los cambios en el entorno de AD y proporcionando información que, de otro modo, podría pasarse por alto en una revisión manual. La figura 1 muestra un informe en el que se encuentra un indicador de exposición (IOE) relacionado con identificadores de grupo primario.

La supervisión en tiempo real requiere el uso de herramientas avanzadas de detección de amenazas que puedan alertar a los administradores de los cambios que se produzcan. Estas herramientas evalúan continuamente el entorno de AD, buscando actividades como alteraciones inesperadas en el ID de grupo principal de un usuario, lo que podría indicar una posible brecha de seguridad o una amenaza interna. Semperis Directory Services Protector (DSP), por ejemplo, puede realizar un seguimiento en tiempo real de los cambios en el entorno de AD, dando a los administradores el poder de reaccionar rápidamente cuando se detecta una anomalía.

Mantener el conocimiento de los identificadores de grupo primario

Una comprensión profunda del papel del ID de grupo primario en Active Directory es crucial tanto para los administradores de TI como para los profesionales de la ciberseguridad. Este conocimiento les proporciona una valiosa perspectiva de la arquitectura y los mecanismos operativos de AD, les orienta para la administración eficaz de las cuentas de usuario y aclara las posibles implicaciones de seguridad inherentes a las configuraciones de cuentas. Con este conocimiento, pueden proteger mejor la infraestructura de TI y contribuir a la resiliencia general de la ciberseguridad de la organización.

El uso de sólidas herramientas de auditoría y supervisión también es crucial. Pueden ayudar a detectar actividades inusuales, como cambios en el ID de grupo principal de un usuario, que podrían indicar una vulneración de la seguridad. Gracias a la detección precoz, se pueden tomar las contramedidas adecuadas antes de que el atacante pueda causar daños significativos.

Más información sobre seguridad de AD