El roasting de la respuesta del servidor de autenticación (AS-REP ) permite a los atacantes solicitar respuestas de autenticación cifradas para cuentas de Active Directory que tengan desactivada la preautenticación Kerberos. AS-REP Roasting es una de las amenazas de Active Directory sobre las que advierten las agencias de ciberseguridad de la alianza Five Eyes en el reciente informe, Detección y mitigación de compromisos de Active Directory.

¿Qué es el tostado AS-REP?

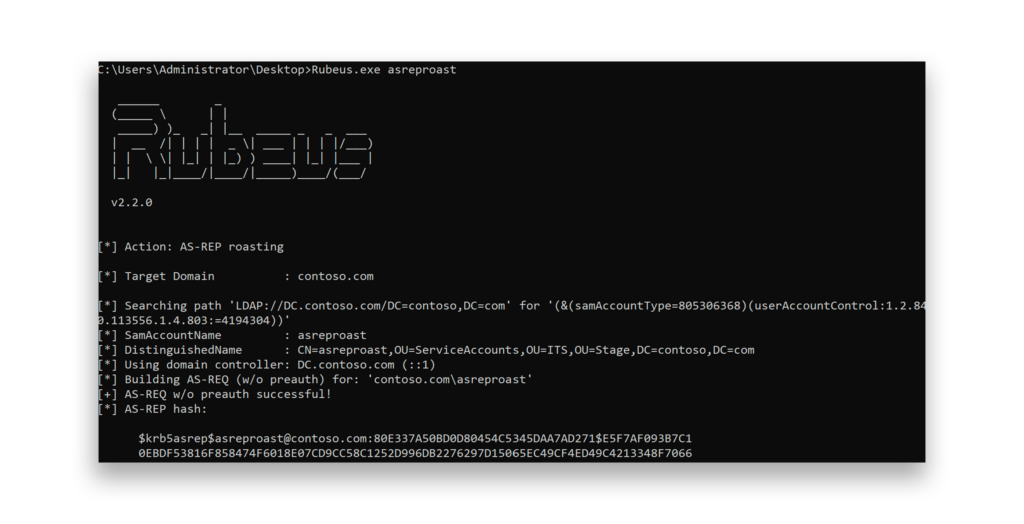

La táctica clave en un ataque AS-REP Roasting gira en torno a tener deshabilitada la preautenticación Kerberos. En ese escenario, un atacante no necesita la contraseña del usuario para obtener una respuesta de autenticación(Figura 1). Una vez que el atacante tiene la respuesta, puede intentar descifrarla fuera de línea para recuperar la contraseña en texto plano del usuario.

¿Cómo puede defenderse contra el tostado AP-REP?

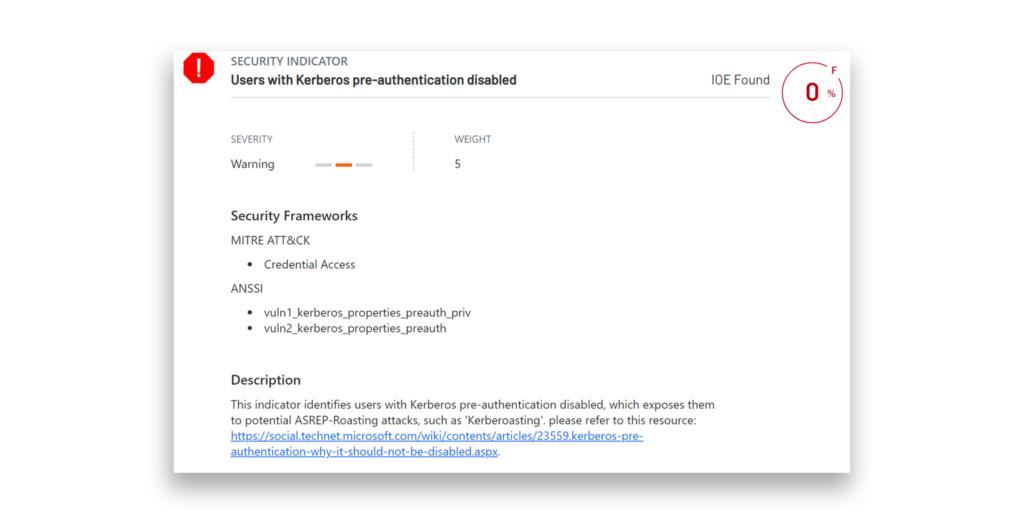

Los defensores pueden utilizar la herramienta gratuita Purple Knight para identificar las cuentas de Active Directory que tienen deshabilitada la preautenticación Kerberos(Figura 2). Después de identificar estas cuentas vulnerables, los defensores deben determinar si se puede habilitar la preautenticación para reducir el riesgo de ataques como AS-REP Roasting.

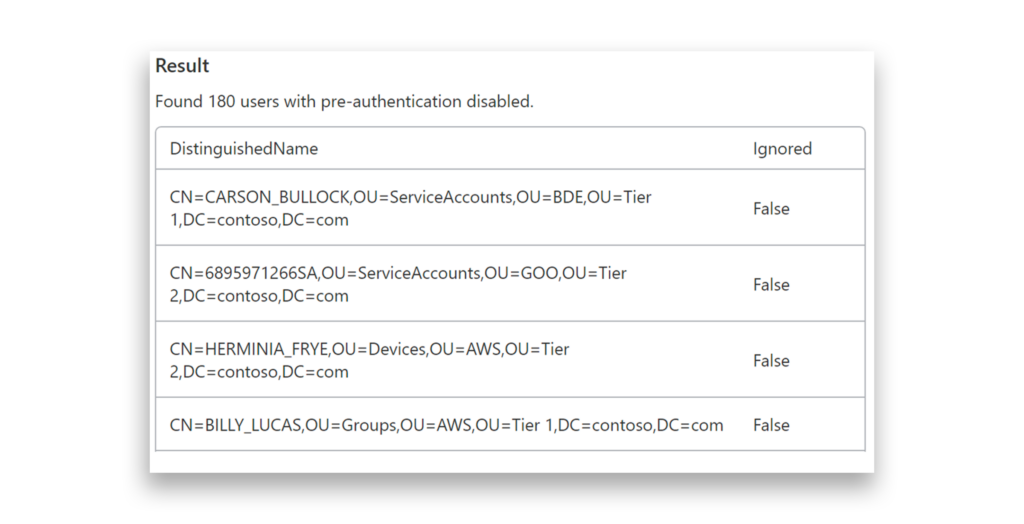

Purple Knight puede proporcionar una lista de las cuentas que tienen desactivada la preautenticación Kerberos(Figura 3). El siguiente paso es evaluar si cada cuenta requiere realmente que se desactive esta configuración.

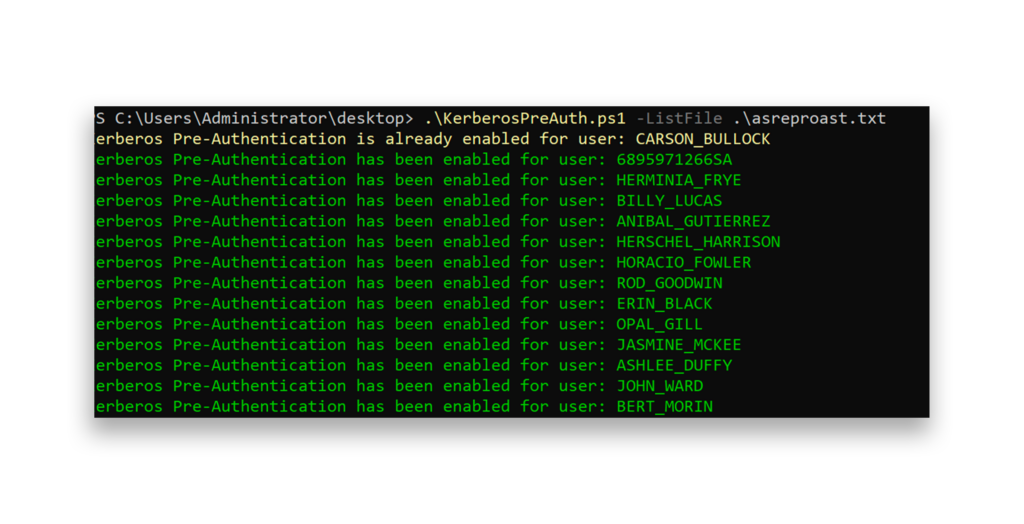

En este ejemplo, ejecuté un script de PowerShell para procesar una lista de las cuentas de usuario que tienen la preautenticación Kerberos deshabilitada, habilitando automáticamente la preautenticación para mitigar la amenaza de AS-REP Roasting(Figura 4). En la práctica, siempre debe determinar por qué está deshabilitada la preautenticación y verificar que puede habilitarse para cada cuenta antes de realizar cambios.

Observe el aumento de la puntuación de seguridad tras activar la preautenticación Kerberos(Figura 5).

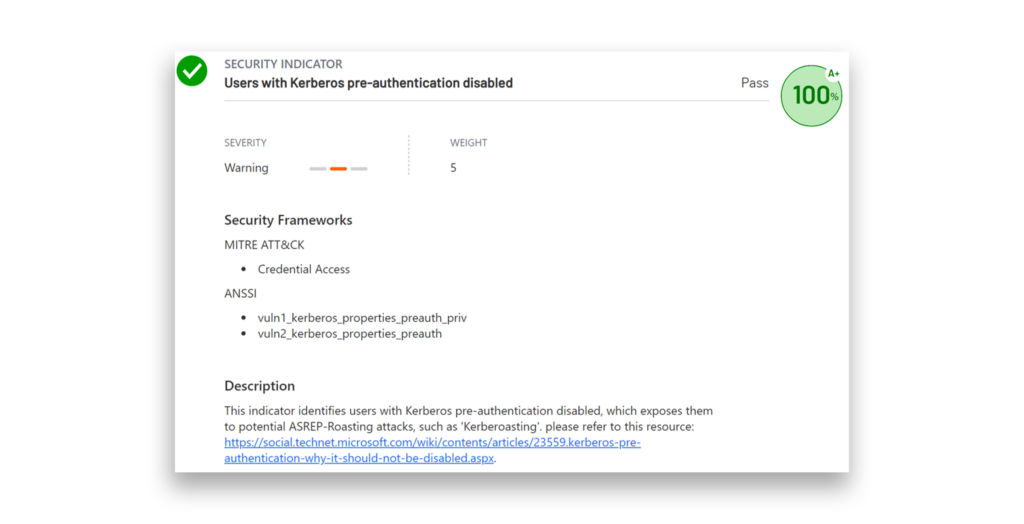

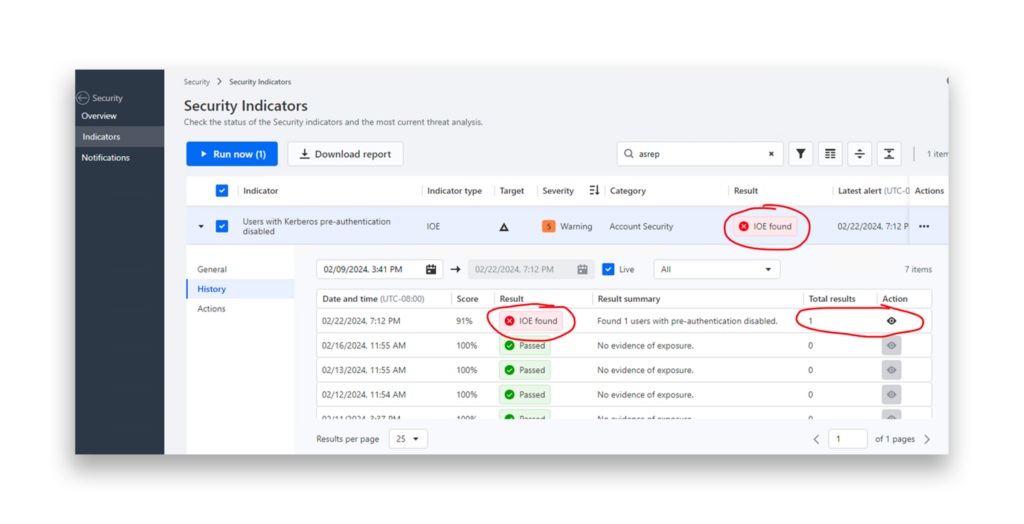

Tenga en cuenta que Purple Knight proporciona una instantánea puntual de las vulnerabilidades potenciales. Para una defensa continua, Semperis Directory Services Protector ( DSP) presenta un indicador de seguridad que monitoriza continuamente a los usuarios con la preautenticación Kerberos deshabilitada, necesaria para que un atacante lleve a cabo un ataque AS-REP Roasting(Figura 6). Al monitorizar cuentas inesperadas con preautenticación deshabilitada, los defensores pueden prevenir de forma proactiva posibles intentos de AS-REP Roasting.

¿Cómo detectar un ataque AS-REP Roasting?

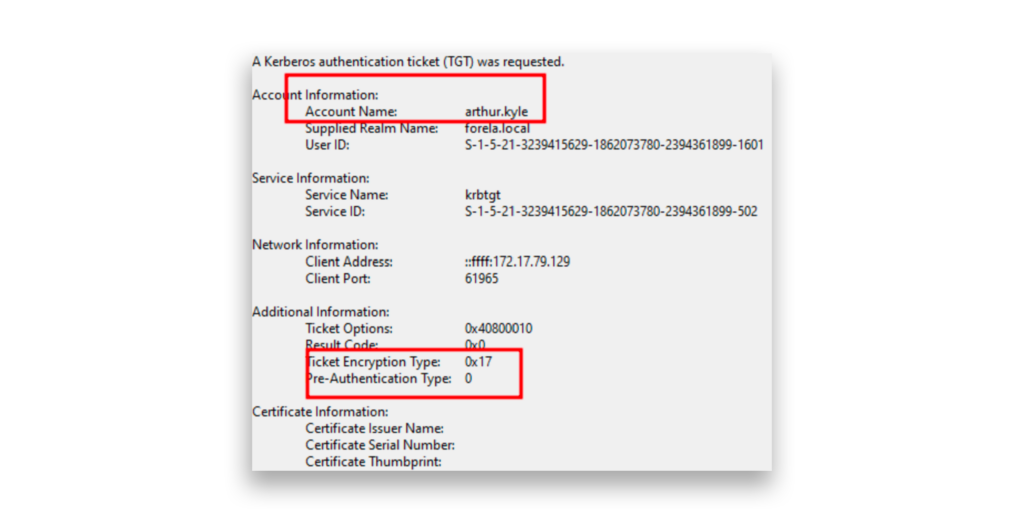

Los defensores pueden detectar AS-REP Roasting monitorizando el evento ID 4768(Figura 7). Busque un Tipo de preautenticación de 0, es decir, desactivado. Busque también un nombre de servicio krbtgt; Kerberos gestiona la autenticación en Active Directory. Por último, busque un Ticket Encryption Type de 0x17 (RC4), que indica el uso de un método de cifrado más débil.

Perfiles de los actores de amenazas

Se sabe que los siguientes actores de amenazas han lanzado ataques AS-REP Roasting in the wild.

- TrajeNegro1

- Diavol (MITRE ATT&CK Software S0659)2

AS-REP Herramientas de tostado

Las siguientes herramientas y scripts públicos, que están disponibles en github.com, se pueden utilizar para realizar un ataque AS-REP Roasting y se han observado en uso durante incidentes del mundo real.

- GhostPack/Rubeus

- HarmJ0y/ASREPRoast

AS-REP Visión general de la amenaza del tostado

Táctica ATT&CK: Acceso a credenciales

El 26 de agosto de 2024, The DFIR Report reveló que la banda de ransomware BlackSuit utilizaba AS-REP Roasting en sus ataques. El grupo atacaba cuentas con la preautenticación Kerberos desactivada para capturar y descifrar las respuestas de autenticación, lo que permitía acceder a las contraseñas de los usuarios.3

El 13 de diciembre de 2021, The DFIR Report detalló cómo la banda de ransomware Diavol utilizaba AS-REP Roasting en sus ataques. La banda atacó cuentas con la preautenticación Kerberos desactivada, capturando respuestas de autenticación cifradas. A continuación, el grupo descifraba esas respuestas fuera de línea para recuperar las contraseñas en texto plano.4

Instantánea de Semperis

AS-REP Roasting sigue siendo una técnica relevante para los atacantes, dirigida a cuentas de Active Directory con preautenticación Kerberos deshabilitada. Al descifrar las respuestas de autenticación cifradas fuera de línea, los atacantes pueden escalar privilegios y obtener acceso a cuentas con mayores privilegios. Para defenderse del AS-REP Roasting, las organizaciones deben asegurarse de que la preautenticación Kerberos está activada para todas las cuentas, aplicar políticas de contraseñas seguras y supervisar regularmente los comportamientos de autenticación anómalos.

Recursos adicionales

- ¿Nuevas Vías de Ataque? Entradas de servicio solicitadas por AS

- Purple Knight

- Semperis Directory Services Protector