Las agencias de ciberseguridad de la alianza Five Eyes, incluidas CISA y la NSA, instan a las organizaciones a reforzar la seguridad en torno a Microsoft Active Directory (AD), uno de los principales objetivos de los ciberatacantes. El reciente informe de la alianza destaca más de una docena de tácticas que los actores de amenazas utilizan para explotar AD. Entre estas técnicas comunes se encuentra el ataque DCSync.

¿Qué es un ataque de DCSync?

A ataque DCSync es una técnica de ataque que se utiliza normalmente para robar credenciales de una base de datos AD. El atacante se hace pasar por un controlador de dominio (DC) para solicitar hashes de contraseñas de un DC objetivo, utilizando el protocolo remoto de servicios de replicación de directorios (DRS). El ataque se puede utilizar para "extraer" los hashes de contraseñas del DC, sin necesidad de ejecutar código en el propio DC. Este tipo de ataque es experto en eludir los métodos tradicionales de auditoría y detección.

Tenga en cuenta que el atacante primero debe obtener acceso a una cuenta con permisos de alto nivel, como Administrador de dominio o una cuenta con la capacidad de replicar datos desde el DC. Esta acción requiere los siguientes permisos en el Contexto de Nombres de Dominio:

- Replicar cambios de directorio

- Replicar cambios de directorio Todos

Una vez que el atacante tiene los privilegios necesarios, envía una solicitud a un DC, pidiéndole que replique las credenciales de usuario. Este proceso imita el tráfico de replicación legítimo, que los DC utilizan para sincronizar datos a través de la red.

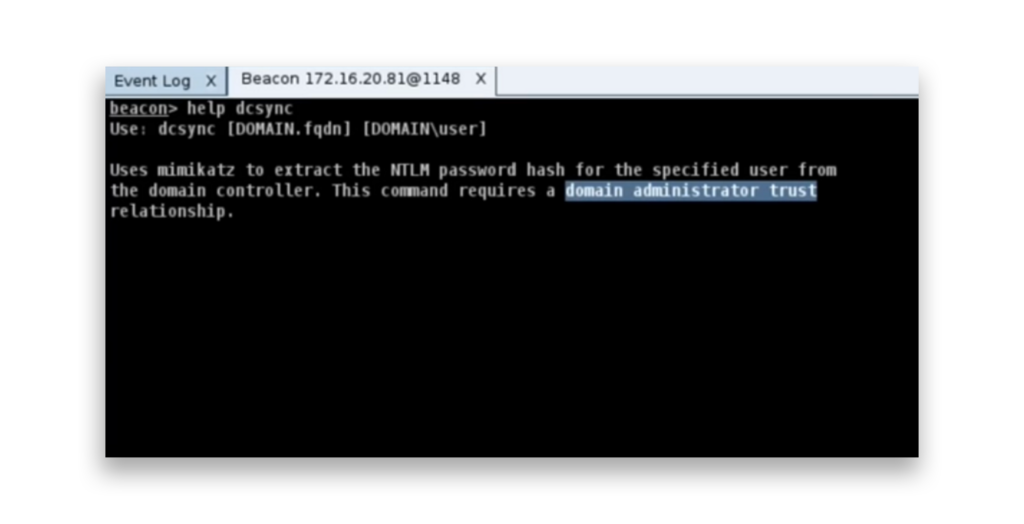

Esta imagen muestra el help salida de comando para DCSync en Cobalt Strike, explicando cómo usar mimikatz para extraer hashes de contraseñas NT para usuarios especificados desde un controlador de dominio. El comando requiere privilegios de administrador de dominio para funcionar.

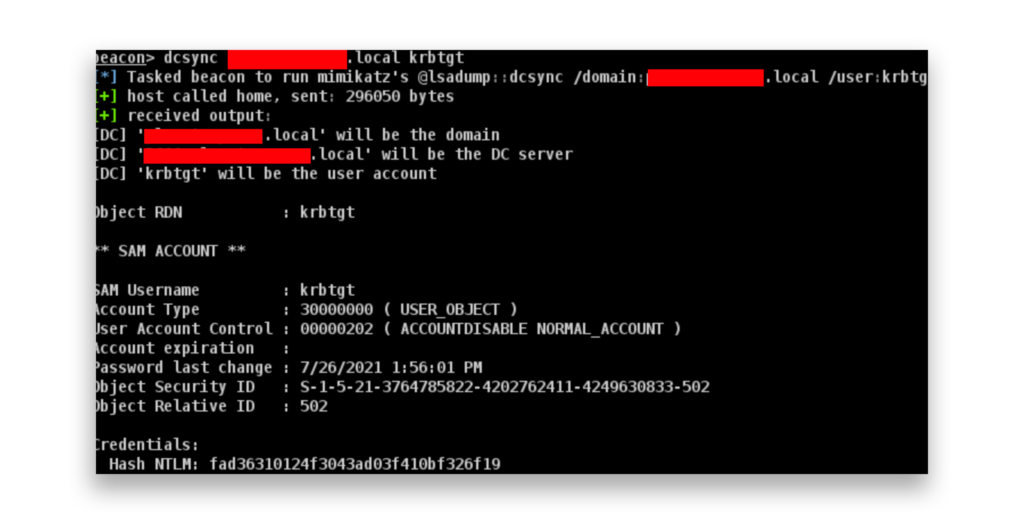

Aquí está la salida de un comando DCSync en Cobalt Strike para extraer el hash NT de la cuenta KRBTGT del controlador de dominio.

¿Cómo puede defender su entorno de un ataque DCSync?

El mejor lugar para que los defensores comiencen a defender sus entornos contra un ataque DCSync es aprovechar la herramienta gratuita Purple Knight para identificar los principales no predeterminados que tienen permisos DCSync en el Contexto de Nombres de Dominio.

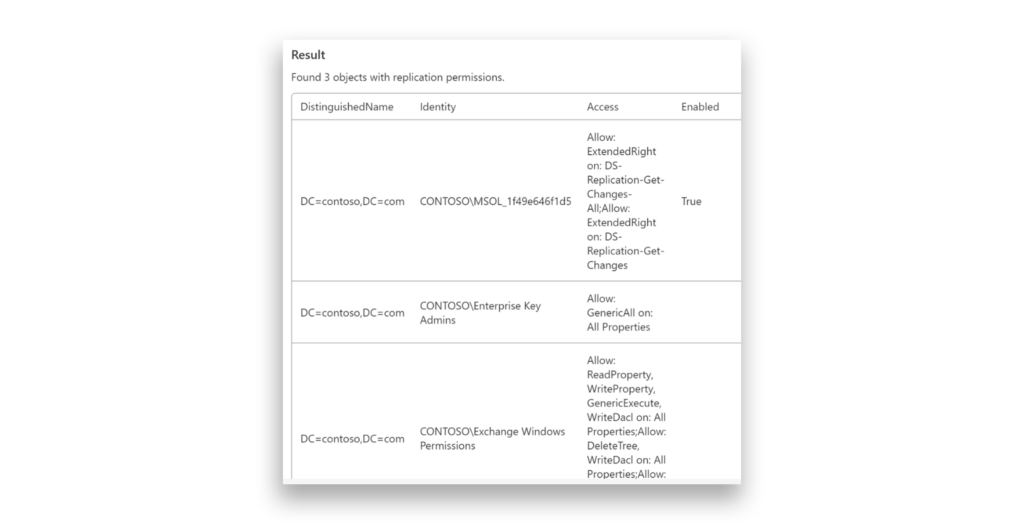

Esto es algo que vemos a menudo en entornos de clientes: Enterprise Key Admins con control total sobre el Contexto de Nombres de Dominio y los Permisos de Windows de Exchange con la capacidad de modificar los permisos en él. Este escenario es peligroso, ya que puede conducir involuntariamente a la concesión de permisos DCSync-un grave riesgo de seguridad.

Recorramos el proceso de corrección, utilizando como ejemplo Enterprise Key Admins.

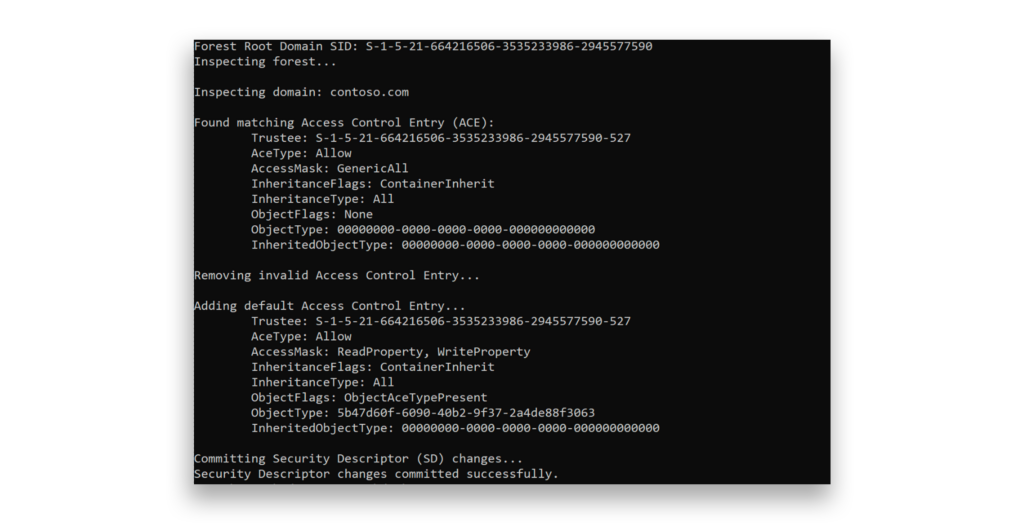

En funcionamiento adprep /domainprep en Windows Server 2016, se añade una entrada de control de acceso (ACE) no intencionada al descriptor de seguridad del contexto de nomenclatura de dominio para el grupo Enterprise Key Admins (SID = -527). Esta ACE otorga incorrectamente acceso completo al contexto de nomenclatura y a todos sus objetos hijos. La ACE prevista sólo debería proporcionar LeerPropiedad y EscribirPropiedad permisos para el msDS-KeyCredentialLink atributo.

La siguiente figura muestra un ejemplo de una secuencia de comandos de PowerShell que aborda el problema mediante la eliminación de los permisos de control total del grupo Enterprise Key Admins, lo que garantiza que este grupo sólo tenga acceso de lectura/escritura al atributo msDS-KeyCredentialLink.

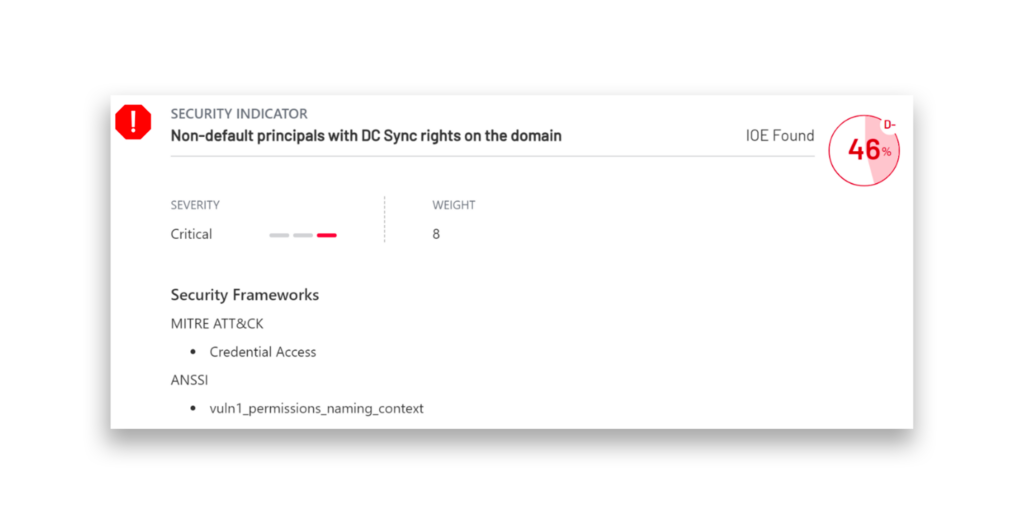

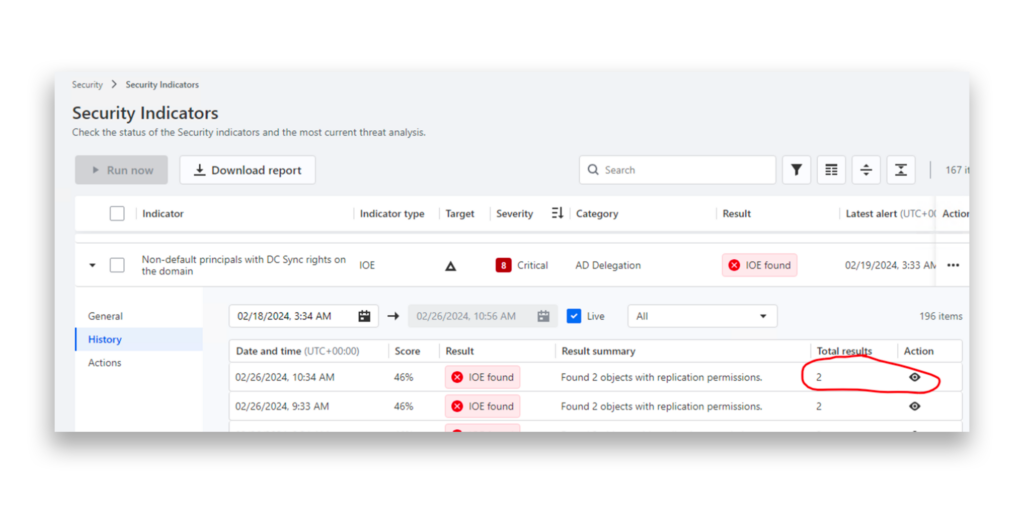

Tras ajustar los permisos para los administradores de claves de empresa, observamos una mejora en nuestra puntuación de seguridad para este indicador específico de exposición (IOE).

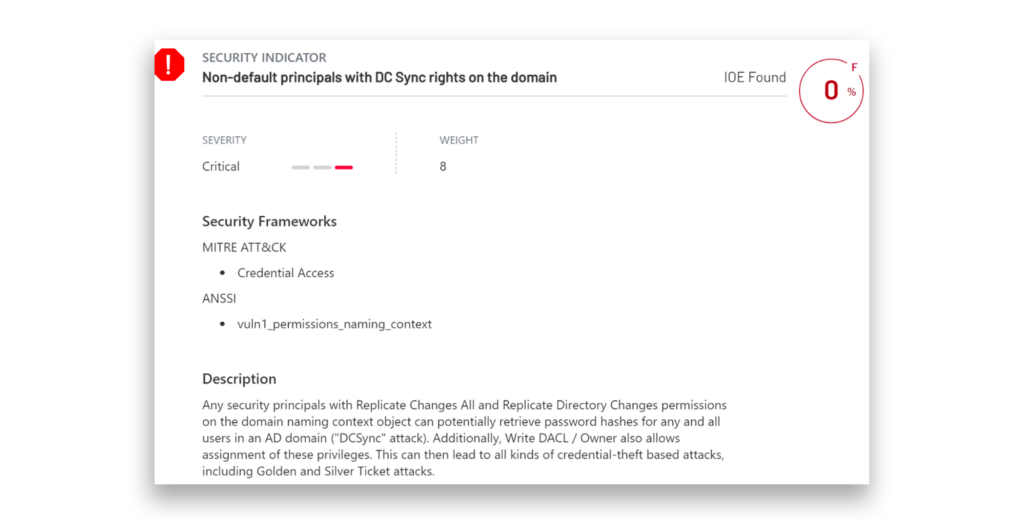

Semperis DSP Intelligence incluye un indicador de seguridad que detecta continuamente cuentas sospechosas en AD que tienen los derechos especiales necesarios para un ataque DCSync. Estos permisos incluyen Replicating Directory Changes y Replicating Directory Changes All. De forma predeterminada, sólo determinadas ACE, como los administradores de dominio, los administradores de empresa, las cuentas de equipo de DC y el usuario de AAD Connect tienen estos derechos. Supervisar a los usuarios que inesperadamente tienen estos permisos puede ayudarle a evitar la replicación no autorizada de datos de directorio.

¿Cómo detectar un ataque DCSync?

Para detectar la actividad de DCSync, puede supervisar el TargetLogonId del evento 4624 y correlacionarlo con otros eventos de seguridad vinculados a la misma sesión de inicio de sesión. DCSync genera un tipo de inicio de sesión de red (3) en el DC. Al vincular el Evento 4662 (que rastrea el acceso al directorio) con el Evento 4624 utilizando el LogonId, los defensores pueden identificar la IP de origen de la solicitud de DCSync.

Perfiles de los actores de amenazas

Los siguientes actores de amenazas han sido conocidos por utilizar ataques DCSync en la naturaleza.

- APT20 alias Crawling Taurus, TH3Bug, VIOLIN PANDA1

- Calypso alias Bronze Medley2

- Earth Lusca alias TAG-22, Charcoal Typhoon, CHROMIUM, ControlX (MITRE ATT&CK®Group G1006)3

- LAPSUS$ alias DEV-0537, Strawberry Tempest (MITRE ATT&CK Group G1004)4

- Leviathan alias MUDCARP, Kryptonite Panda, Gadolinium, BRONZE MOHAWK, TEMP.Jumper, APT40, TEMP.Periscope, Gingham Typhoon (MITRE ATT&CK Group G0065)5

- Mustang Panda alias TA416, RedDelta, BRONZE PRESIDENT (MITRE ATT&CK Group G0129)6

- UNC53307

Herramientas de ataque DCSync

Las siguientes herramientas públicas, disponibles en github.com, pueden utilizarse para realizar un ataque DCSync.

- Módulo y marco PowerShell de DSInternals

- gentilkiwi/mimikatz

- secretsdump.py

Panorama de las amenazas

Táctica ATT&CK: Acceso a credenciales

El 9 de julio de 2024, un informe conjunto del Centro de Seguridad Cibernética de Australia y agencias globales destacó a APT40 (también conocido como Leviatán), un grupo patrocinado por el estado chino, por atacar redes gubernamentales y del sector privado. El informe mencionaba que DCSync forma parte de la estrategia de APT40, lo que les permite hacerse pasar por DC y robar hashes de contraseñas de Active Directory.8

El 4 de abril de 2024, Google Cloud publicó un informe en el que se describía cómo el actor de amenazas UNC5330 explotó las vulnerabilidades CVE-2024-21893 y CVE-2024-21887 en Ivanti Connect Secure para infiltrarse en la red de una víctima. Utilizaron una cuenta LDAP bind para explotar una plantilla de certificado de Windows vulnerable, creando un objeto informático y haciéndose pasar por un administrador de dominio. Esto les permitió ejecutar un ataque DCSync para obtener credenciales de dominio adicionales para permitir el movimiento lateral.9

El 22 de septiembre de 2023, la Unidad 42 de Palo Alto Networks publicó un informe sobre las actividades de ciberespionaje del grupo Stately Taurus, también conocido como Mustang Panda, que tuvo como objetivo un gobierno del sudeste asiático entre 2021 y 2023. El grupo se infiltró en redes, accediendo a archivos sensibles y manteniendo una persistencia a largo plazo. Una parte clave de su ataque consistió en realizar un ataque DCSync, en el que se hicieron pasar por un DC para robar credenciales.10

En septiembre de 2022, Trend Micro presentó en HITCON Earth Lusca, un grupo APT chino activo desde 2019. El grupo ha estado involucrado en ciberespionaje, dirigiéndose a sectores como el gobierno, los medios de comunicación y la educación en varios países. Como parte de sus operaciones, utilizaron ataques DCSync para suplantar DCs y robar hashes de contraseñas de Active Directory.11

El 22 de marzo de 2022, Microsoft publicó un informe sobre DEV-0537 (también conocido como LAPSUS$), un grupo de ciberdelincuentes conocido por el robo de datos y la extorsión. Irrumpieron en organizaciones utilizando credenciales robadas y utilizaron ataques DCSync para robar credenciales de dominio adicionales, lo que les permitió desplazarse lateralmente por las redes y hacerse con el control de sistemas críticos.12

El 19 de diciembre de 2019, Fox-IT publicó un informe sobre la Operación Wocao, que expuso las actividades de APT20, un grupo de hacking patrocinado por el estado chino. El informe reveló que APT20 había estado atacando industrias como el gobierno, la energía y la atención médica en múltiples países. Una de sus técnicas clave consistía en utilizar un ataque DCSync para robar credenciales de Active Directory.13

El 23 de septiembre de 2019, Avast identificó una brecha en la que el atacante utilizó un ataque DCSync (replicación maliciosa de directorios). Inicialmente, una alerta de Microsoft ATA sobre un intento de replicación desde una IP VPN se descartó como un falso positivo. Tras una revisión posterior en octubre de 2019, se reveló que el atacante había comprometido credenciales, escalado privilegios y obtenido derechos de administrador de dominio.14

El 9 de julio de 2019, Positive Technologies informó sobre el grupo Calypso APT, que había estado atacando a agencias gubernamentales en múltiples países. El informe destacaba que DCSync forma parte de los métodos de ataque de Calypso, permitiéndoles suplantar DCs y extraer hashes de contraseñas de Active Directory.15

Instantánea de Semperis

DCSync es una técnica bien conocida utilizada por los atacantes para extraer credenciales de la base de datos de Active Directory, y los informes muestran que sigue siendo una amenaza relevante hoy en día. Los defensores pueden aprovechar herramientas como Purple Knight y DSP Intelligence para encontrar cualquier cuenta no predeterminada que tenga permisos DCSync en el Contexto de Nombres de Dominio. Tenga en cuenta que este ataque sólo se puede ejecutar cuando un atacante tiene privilegios de administrador de dominio o similares. Para reducir el riesgo, implemente un modelo de acceso por niveles para evitar que las credenciales de cuentas con privilegios elevados queden expuestas innecesariamente en servidores o estaciones de trabajo miembros.

Recursos adicionales

- Seguridad AD 101: Responsables de seguridad no predeterminados con derechos DCSync

- 7 errores de configuración de Active Directory que debe detectar y corregir ahora mismo

- Los diez principales errores de ciberseguridad de la NSA: Una perspectiva de Active Directory

- Purple Knight

- Directory Services Protector

Notas finales

- https://malpedia.caad.fkie.fraunhofer.de/actor/apt20

- https://apt.etda.or.th/cgi-bin/showcard.cgi?g=Calypso

- https://attack.mitre.org/groups/G1006/

- https://attack.mitre.org/groups/G1004/

- https://attack.mitre.org/groups/G0065/

- https://attack.mitre.org/groups/G0129/

- https://malpedia.caad.fkie.fraunhofer.de/actor/unc5330

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/apt40-advisory-prc-mss-tradecraft-in-action

- https://cloud.google.com/blog/topics/threat-intelligence/ivanti-post-exploitation-lateral-movement

- https://unit42.paloaltonetworks.com/stately-taurus-attacks-se-asian-government/

- https://hitcon.org/2022/slides/Earth-Lusca-Revealing-a-Worldwide-Cyberespionage-Operation.pdf

- https://www.microsoft.com/en-us/security/blog/2022/03/22/dev-0537-criminal-actor-targeting-organizations-for-data-exfiltration-and-destruction/

- https://www.fox-it.com/media/kadlze5c/201912_report_operation_wocao.pdf

- https://blog.avast.com/ccleaner-fights-off-cyberespionage-attempt-abiss

- https://global.ptsecurity.com/analytics/calypso-apt-2019