A ataque Golden Ticket se produce cuando un atacante falsifica un vale Kerberos (TGT) para obtener el control total de un entorno Active Directory. Al comprometer la cuenta KRBTGT, que firma todos los tickets Kerberos, el atacante puede crear tickets falsos para cualquier usuario y obtener acceso a cualquier recurso dentro del dominio.

¿Qué es un ataque con el Billete Dorado?

Un ataque Golden Ticket comienza cuando un atacante obtiene acceso a la cuenta KRGTGT del dominio. Esta cuenta es utilizada por el Centro de Distribución de Claves (KDC) para cifrar y firmar todos los TGT. A continuación, el atacante extrae el hash NTLM de la cuenta y lo utiliza para falsificar un TGT de Kerberos con la pertenencia a cualquier grupo o el tiempo de vida que desee. Con este ticket dorado, el atacante puede solicitar tickets del servicio Ticket Granting Service (TGS) para cualquier servicio del dominio.

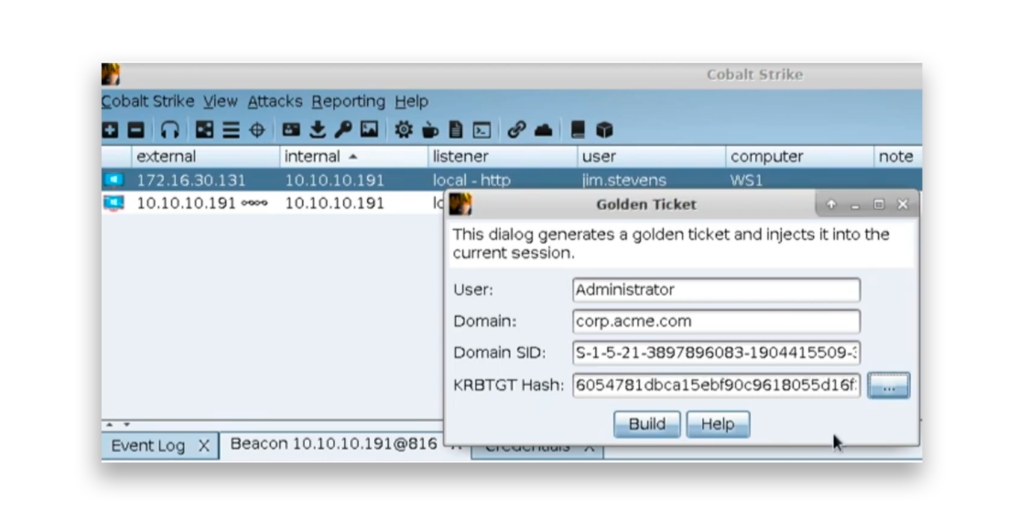

Para falsificar un Golden Ticket, el atacante necesita varios datos clave: el nombre de usuario para hacerse pasar (por ejemplo, Administrador), el nombre del dominio, el SID del dominio (un identificador único para el dominio) y (como se ha mencionado anteriormente) el hash de la contraseña de la cuenta KRBTGT. Con esta información, el atacante puede generar rápidamente un TGT falsificado y obtener acceso sin restricciones a los recursos del dominio como usuario suplantado(Figura 1).

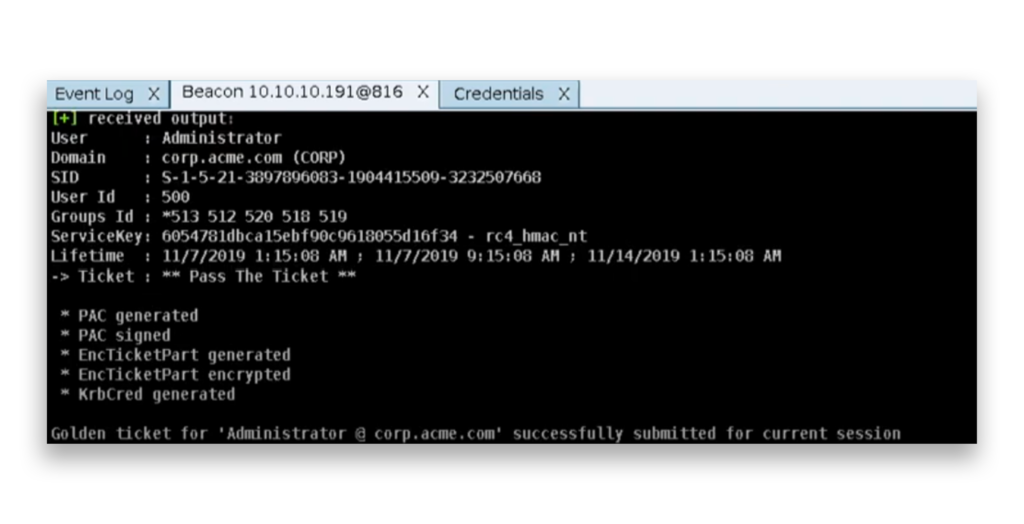

Tras falsificar el Golden Ticket, el atacante puede inyectarlo en la sesión actual. Por ejemplo, el atacante puede suplantar la cuenta del Administrador(Figura 2).

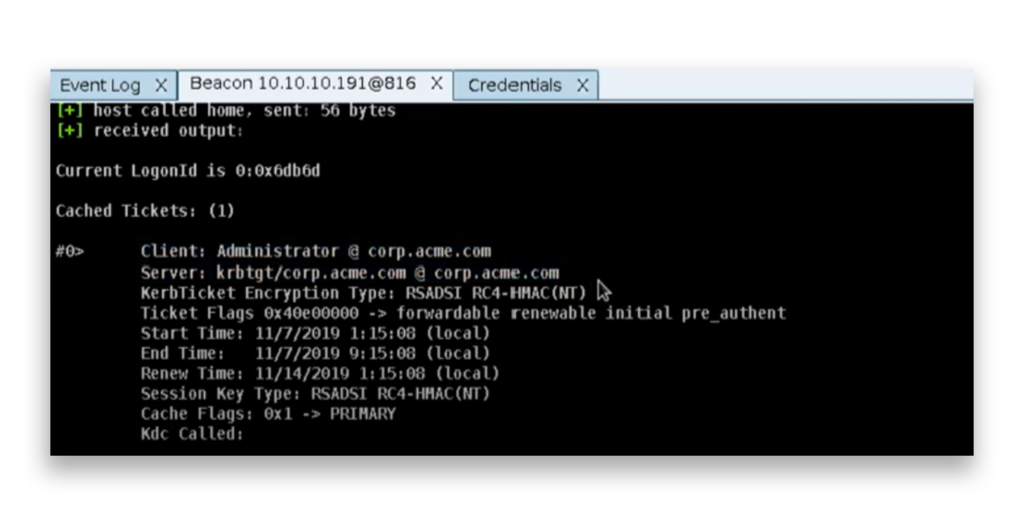

La figura 3 muestra un TGT Kerberos almacenado en caché para la cuenta Administrador en el dominio corp.acme.com. El Golden Ticket está ahora almacenado en la caché de sesión, lo que permite al atacante autenticarse como Administrador y acceder a los recursos del dominio.

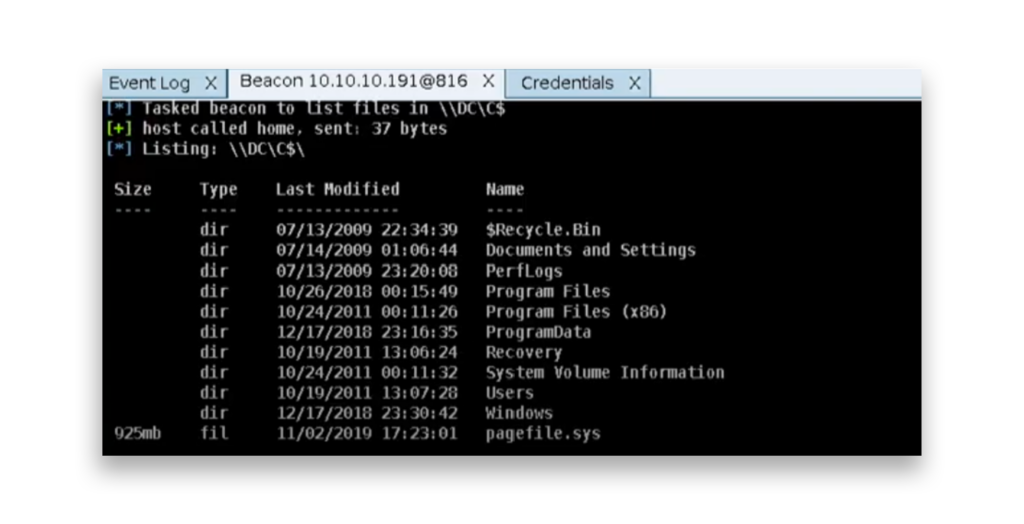

El atacante puede ahora utilizar la cuenta de Administrador para acceder al archivo compartido en un controlador de dominio (DC)(Figura 4).

¿Cómo defenderse de los ataques del Billete Dorado?

Es importante seguir las mejores prácticas, como implantar un modelo de administración por niveles y reducir el número de cuentas privilegiadas, para limitar la exposición a los ataques Golden Ticket.

Supongamos que:

- Su organización ha sido comprometida por un atacante

- Un usuario ha obtenido privilegios de administrador de dominio

- Un administrador de sistemas ha dejado la empresa en malos términos

Cada uno de estos escenarios debería suscitar una preocupación válida sobre la posibilidad de ataques con el Billete Dorado.

Para mitigar un ataque Golden Ticket, el paso más crítico es restablecer la contraseña de la cuenta KRBTGT dos veces para invalidar cualquier ticket falsificado. Para facilitar este proceso, Jorge de Almeida Pinto, MVP de Microsoft y Senior Incident Response Lead de Semperis, ha creado un script de PowerShell, disponible en github.com, que puede utilizar para restablecer de forma segura la cuenta KRBTGT. Este script contiene una variedad de opciones.

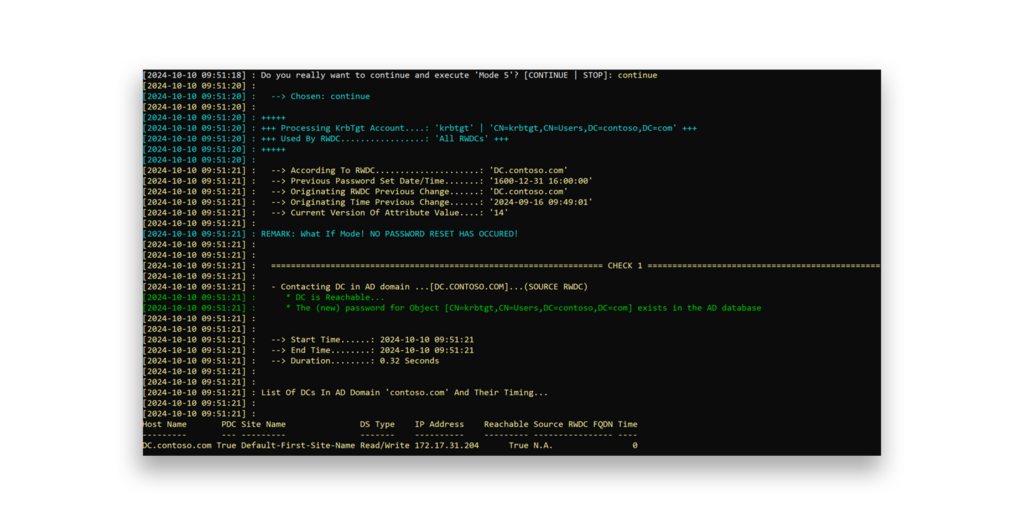

Por ejemplo, el modo 5 del script es un modo de simulación que funciona con sus cuentas de producción reales de KRBTGT, pero no restablece realmente las contraseñas. En su lugar, simula el proceso para verificar el acceso y la funcionalidad de replicación sin realizar ningún cambio. Este modo es útil para probar que todo funciona correctamente (por ejemplo, comprobar los permisos y la replicación) sin afectar a su entorno de producción(Figura 5).

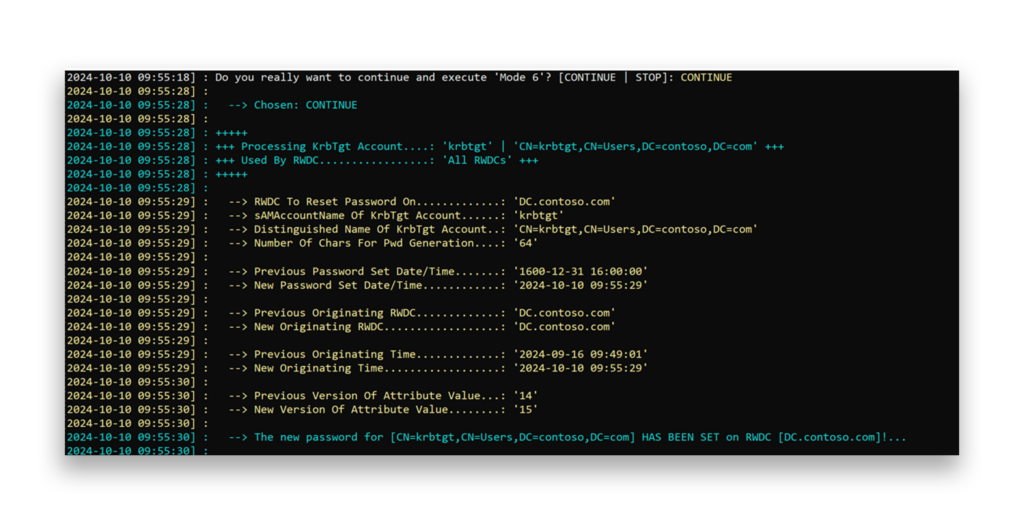

Una vez que se hayan superado todas las pruebas y todo esté en verde, puede proceder al primer restablecimiento de contraseña seleccionando el Modo 6, que restablece la cuenta KRBTGT una vez(Figura 6).

Normalmente, después del primer restablecimiento de la contraseña KRBTGT, debe esperar 10 horas (el tiempo de vida predeterminado de Kerberos TGT). A continuación, repita los pasos anteriores para realizar el segundo restablecimiento.

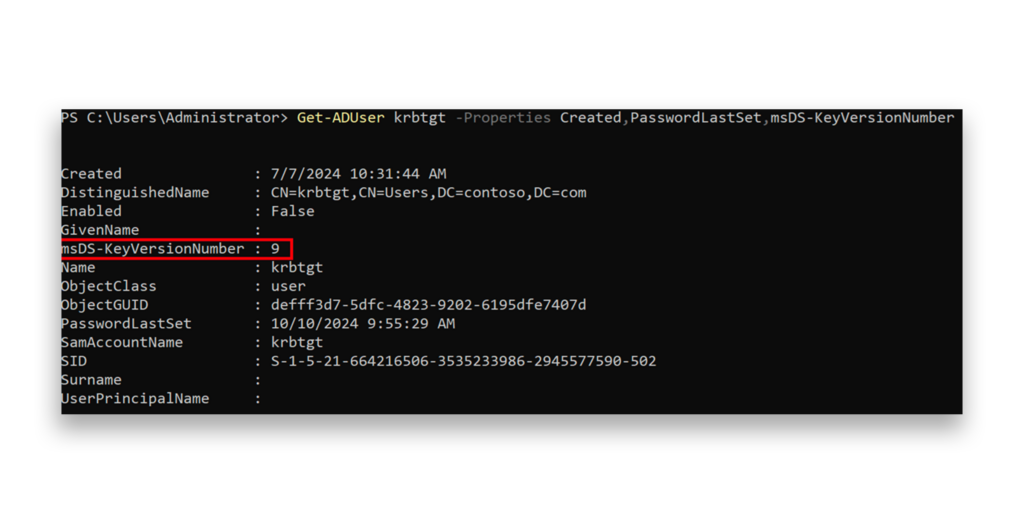

Si no es posible esperar 10 horas, puede reducir el tiempo de vida de Kerberos TGT a, por ejemplo, 5 horas y, a continuación, supervisar cualquier posible impacto en sus centros de distribución. Este enfoque le permite proceder con mayor rapidez sin dejar de verificar que el entorno funciona correctamente. Cada vez que se restablece la contraseña de la cuenta KRBTGT, el atributo msDS-KeyVersionNumber de la cuenta KRBTGT debe aumentar en 1(figura 7).

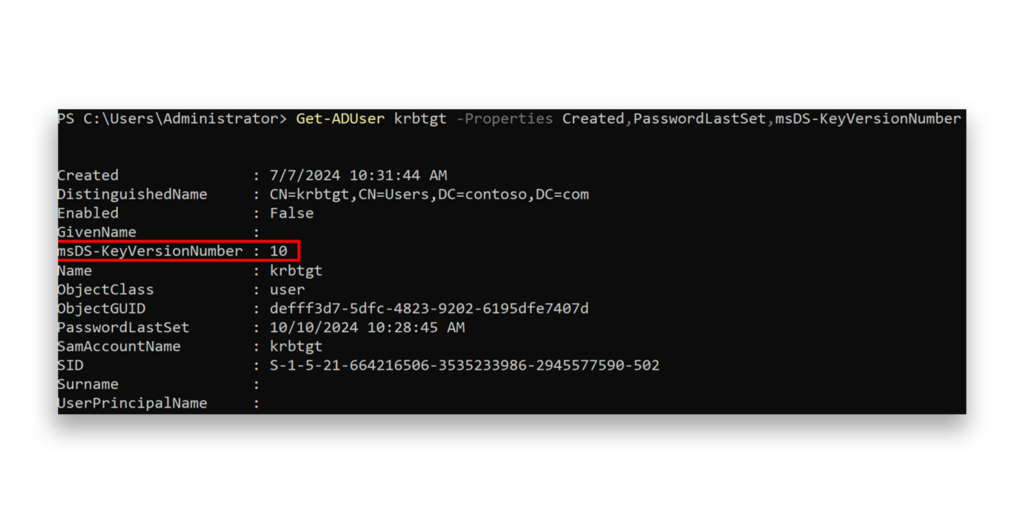

En este ejemplo, puede ver que después de completar el segundo restablecimiento de contraseña, el valor msDS-KeyVersionNumber se ha incrementado a 10(Figura 8).

En general, es necesario aplicar toda la gama de buenas prácticas de seguridad de Active Directory para defenderse de un ataque Golden Ticket.

¿Cómo se puede detectar un ataque Golden Ticket?

Es esencial auditar y supervisar regularmente la actividad de las cuentas privilegiadas. Herramientas como Purple Knight y Forest Druid pueden ayudar a los defensores a encontrar puntos débiles y rutas de ataque dentro de Active Directory. Preste atención también a los siguientes indicadores potenciales de actividad sospechosa de Golden Ticket:

- Duración del ticket: Un rasgo común de los ataques Golden Ticket es una duración prolongada del ticket. El tiempo de vida predeterminado de los tickets de Kerberos es de 10 horas. Los tickets de Kerberos con duraciones inusualmente largas (por ejemplo, 10 años) pueden ser indicadores de actividad de ataque.

- SID no coincidentes: Busque un Identificador de Seguridad (SID) en el TGT que no coincida con ningún SID activo en el dominio. Este tipo de falta de coincidencia es especialmente probable cuando el ticket se falsificó en un entorno en el que el atacante no tiene visibilidad completa.

- Uso repetitivo de TGT: Si la contraseña de la cuenta KRBTGT ha cambiado pero se sigue presentando un TGT emitido antes del cambio de contraseña para obtener TGS, un atacante podría estar actuando.

- Comportamiento anómalo de las cuentas: Las anomalías, como el acceso repentino de cuentas no administrativas a recursos con privilegios elevados, pueden ser un indicador de un ataque Golden Ticket.

- Registros de eventos: Windows Event ID 4769 puede mostrar una solicitud de ticket de servicio. Busque patrones inusuales o irregularidades, especialmente en cuentas con privilegios elevados.

Perfiles de los actores de amenazas

Los siguientes actores de amenazas han utilizado ataques Golden Ticket en sus operaciones:

- Antlion1

- Ke3chang alias APT15, Mirage, Vixen Panda, GREF, Playful Dragon, RoyalAPT, NICKEL, Nylon Typhoon (Grupo MITRE ATT&CK G0004)2

- TA428 alias Panda, ThunderCats3

Herramientas de ataque Golden Ticket

Las siguientes herramientas públicas, disponibles en github.com, pueden utilizarse para falsificar billetes dorados:

- fortra/impacket

- gentilkiwi/mimikatz

Panorama de las amenazas

Táctica ATT&CK: Persistencia

El 8 de agosto de 2022, Kaspersky publicó un informe en el que se detallaba cómo un grupo APT de habla china, sospechoso de ser TA428, llevó a cabo ataques selectivos contra empresas militares-industriales e instituciones públicas de Europa del Este y Afganistán. Los atacantes aprovecharon vulnerabilidades para infiltrarse en las redes y, tras obtener privilegios de administrador de dominio, utilizaron un ataque Golden Ticket para falsificar TGT Kerberos. Esto permitió a los atacantes hacerse pasar por cualquier usuario dentro de la organización y obtener acceso sin restricciones a sistemas sensibles.4

El 4 de febrero de 2022, Symantec informó de que el grupo APT Antlion, vinculado a China, había estado atacando instituciones financieras en Taiwán durante una campaña de 18 meses entre 2020 y 2021. El grupo utilizó puertas traseras personalizadas para infiltrarse en los sistemas y obtener acceso a largo plazo. Entre sus tácticas, los atacantes utilizaron herramientas como Mimikatz para volcar credenciales y realizar un ataque Golden Ticket, que les permitió crear tickets Kerberos falsos y mantener un control persistente de las redes comprometidas.5

El 10 de marzo de 2018, NCC Group informó que APT15, un grupo de ciberespionaje chino, utilizó varias puertas traseras para infiltrarse en la red de un contratista del gobierno del Reino Unido. Más tarde, los atacantes emplearon Mimikatz para robar credenciales y ejecutaron un ataque Golden Ticket, que les permitió crear tickets Kerberos falsos y conservar privilegios de administrador de dominio, manteniendo así el control de la red y accediendo a datos confidenciales mucho después de que se detectara la brechainicial6.

Instantánea de Semperis

El ataque Golden Ticket es una poderosa forma que tienen los atacantes de explotar Active Directory falsificando tickets Kerberos, que les dan un amplio acceso a los recursos de la red. Sin embargo, este ataque es manejable con el enfoque adecuado. Limitar quién tiene acceso a cuentas con privilegios elevados, utilizar un modelo de administración por niveles y auditar periódicamente su entorno puede ayudarle a mitigar el riesgo asociado a los ataques Golden Ticket.

Recursos adicionales

- Cómo defenderse de los ataques del Billete Dorado

- Ataques con boletos dorados a Active Directory

- Cómo defenderse de los ataques con Silver Ticket

- Un billete de diamante en la ruina

- Purple Knight

- Forest Druid

Notas finales

- https://malpedia.caad.fkie.fraunhofer.de/actor/antlion

- https://attack.mitre.org/groups/G0004/

- https://apt.etda.or.th/cgi-bin/showcard.cgi?g=TA428&n=1

- https://www.kaspersky.com/about/press-releases/golden-ticket-for-industrial-espionage-apt-group-takes-over-it-infrastructure

- https://www.security.com/threat-intelligence/china-apt-antlion-taiwan-financial-attacks

- https://www.nccgroup.com/us/research-blog/apt15-is-alive-and-strong-an-analysis-of-royalcli-and-royaldns/