El seguimiento de los cambios en las directivas de grupo puede ser complicado, especialmente en entornos grandes con numerosos objetos de directiva de grupo (GPO) vinculados a diferentes unidades organizativas (OU). Sin embargo, la auditoría de cambios de GPO es una parte vital de la ciberseguridad eficaz. Sin una visibilidad adecuada, los cambios críticos -ya sean debidos a errores de configuración accidentales o a actividades maliciosas- pueden pasar fácilmente desapercibidos. En esta entrada de blog, mostraremos cómo Directory Services Protector (DSP) simplifica la auditoría de cambios de GPO para que pueda proteger Active Directory y su empresa.

¿Qué son los GPO?

Los objetos de directiva de grupo (GPO) son una característica clave en los entornos Active Directory. Los GPO controlan una amplia gama de configuraciones, incluidas, entre otras, las políticas de seguridad y los requisitos de contraseña.

Los GPO permiten a los administradores gestionar y aplicar configuraciones en varios usuarios y equipos de una organización. Al aplicar los GPO a contenedores de Active Directory como sitios, dominios y OU, puede implementar fácilmente políticas coherentes en grupos específicos de usuarios o dispositivos sin necesidad de configurar manualmente cada uno de ellos.

¿Por qué debe auditar los cambios de GPO?

Dado que los GPO controlan configuraciones operativas y de seguridad críticas, cualquier cambio no autorizado o involuntario puede tener consecuencias de gran alcance. Por eso es tan importante saber exactamente qué ha cambiado, cuándo se ha hecho y quién lo ha hecho.

Un solo cambio en el GPO correcto -o deberíamos decir, incorrecto- puede debilitar sus controles de seguridad y crear brechas que los atacantes pueden aprovechar. Detectar estos cambios con rapidez, así como recibir información sobre quién los ha realizado y cuándo, le permite cerrar esas brechas y proteger los activos críticos.

Auditoría de cambios de GPO con Semperis DSP

Para ilustrar la importancia de la auditoría de cambios de GPO y cómo DSP proporciona esta capacidad, veamos algunos ejemplos.

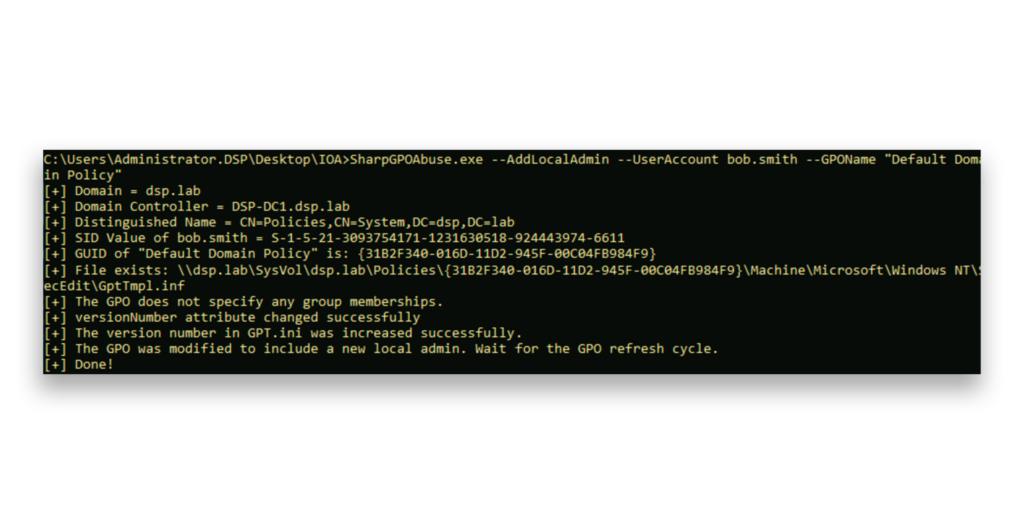

SharpGPOAbuse es una herramienta que permite a los atacantes con derechos de edición sobre un GPO utilizar la directiva de grupo como arma para escalar privilegios o para ejecutar malware. En este ejemplo, un atacante ha utilizado SharpGPOAbuse para modificar el GPO Default Domain Policy añadiendo una cuenta al grupo local Administrators(Figura 1). Por defecto, la Política de Dominio Predeterminada está vinculada al Contexto de Nombres de Dominio (por ejemplo, el objeto raíz), lo que la convierte en un GPO crítico con acceso de Nivel 0.

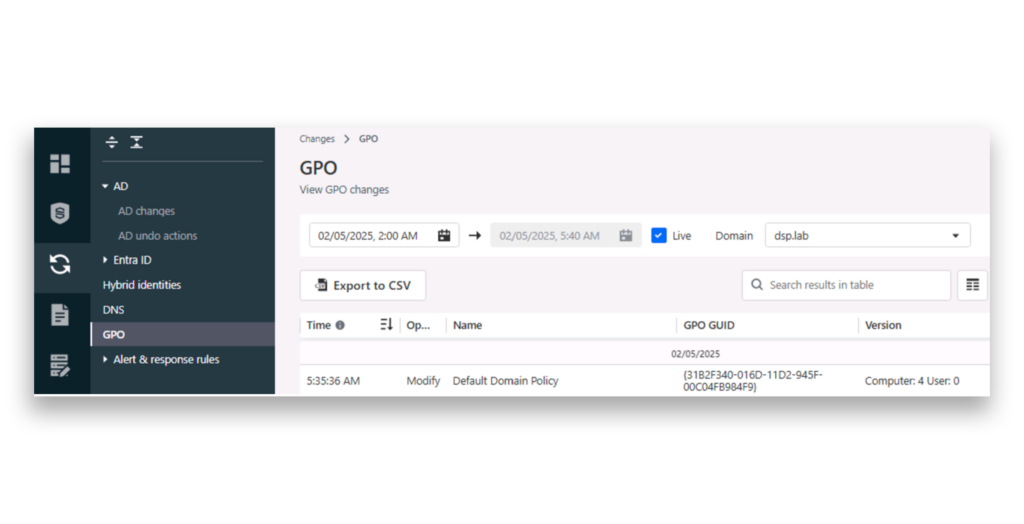

Una vez modificado el GPO, la página DSP Changes > GPO muestra una entrada que refleja el cambio(Figura 2).

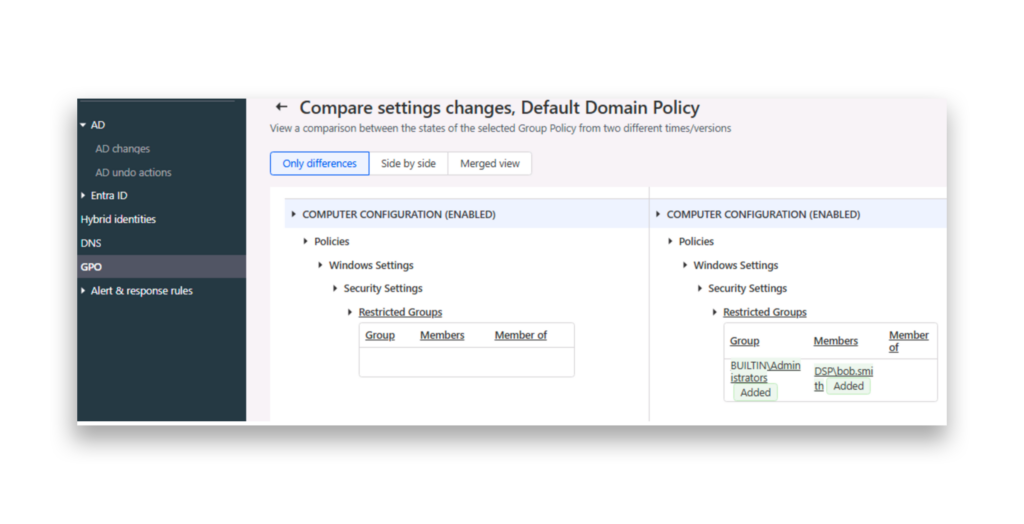

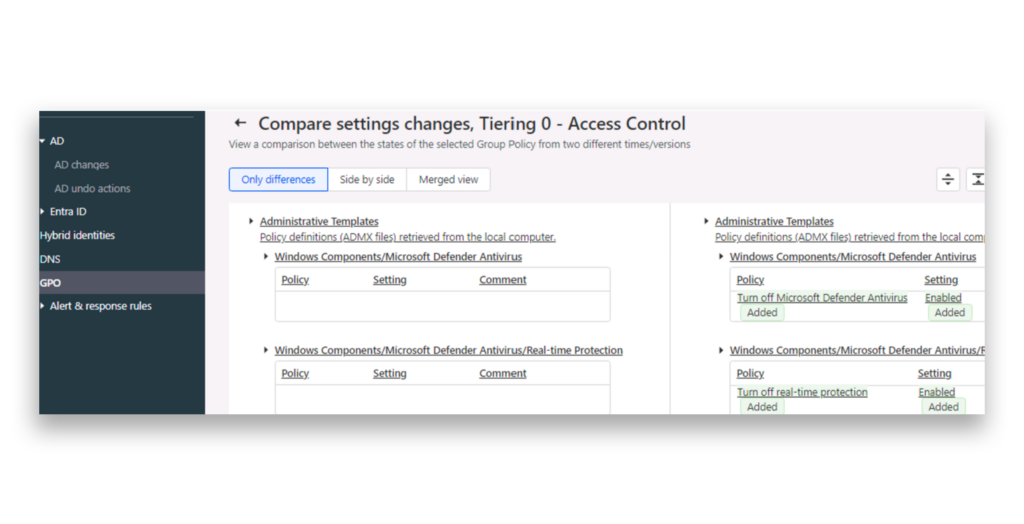

DSP permite comparar la versión actual del GPO con una anterior para poder identificar los cambios realizados (Figura 3).

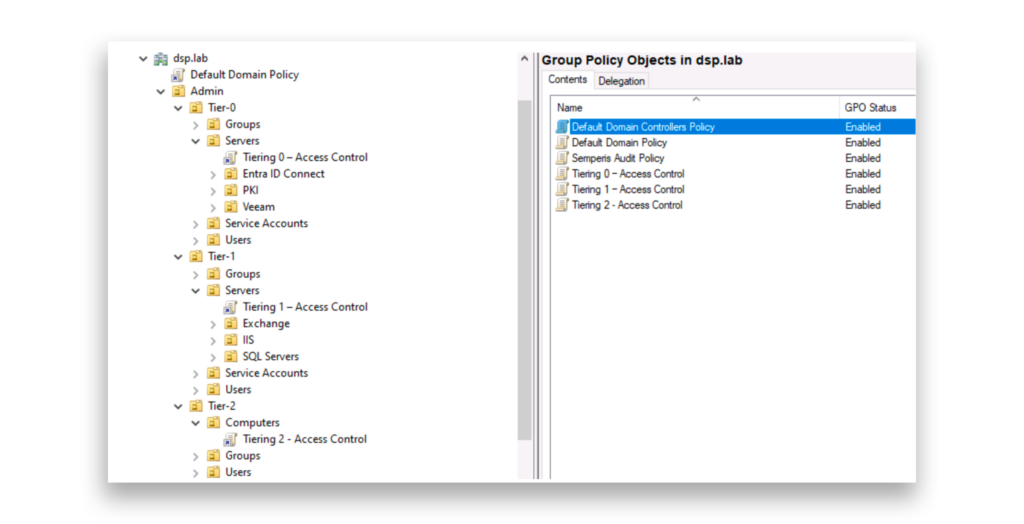

Veamos otro ejemplo. Las organizaciones que han implementado el Modelo Administrativo por Niveles de Microsoft para reducir el riesgo de movimiento lateral y la exposición de credenciales en sistemas de nivel inferior suelen utilizar GPO para aplicar restricciones, controlando qué usuarios y grupos pueden iniciar sesión en niveles específicos(Figura 4). En estos entornos, los GPO también suelen contener parámetros de refuerzo.

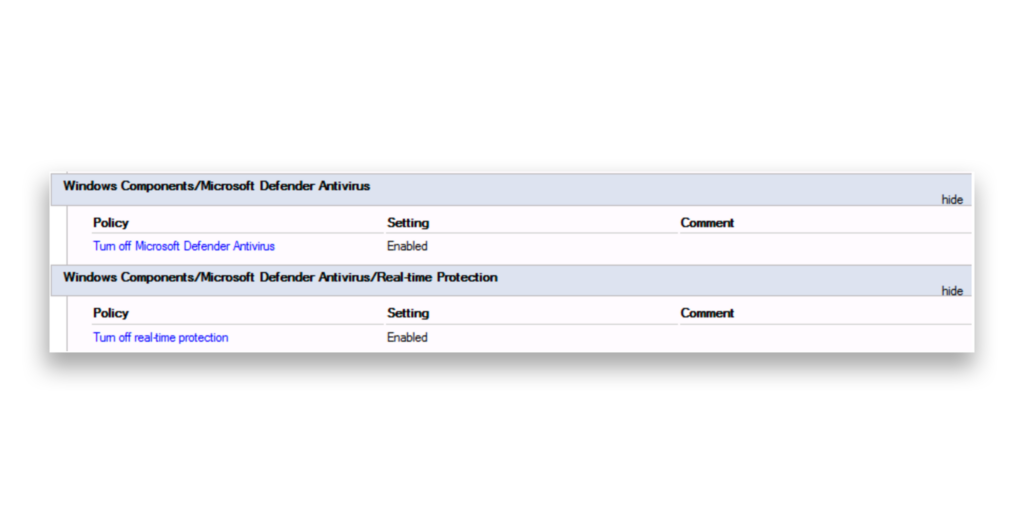

En estos escenarios, un atacante podría intentar modificar la configuración del GPO de nivel 0, debilitando la seguridad mediante la eliminación de asignaciones específicas de derechos de usuario o la desactivación de funciones de seguridad. Por ejemplo, un atacante podría modificar el GPO vinculado a los servidores de nivel 0 para desactivar Microsoft Defender Antivirus y la protección en tiempo real(Figura 5).

Una vez más, DSP rastrea cada cambio de GPO. Podemos ver fácilmente qué funciones de seguridad se han desactivado(Figura 6).

Alertas y notificaciones de cambios de GPO

Las modificaciones de GPO como las de nuestros ejemplos pueden exponer a Active Directory y al resto de su entorno a acciones maliciosas adicionales. Es imperativo actuar con rapidez.

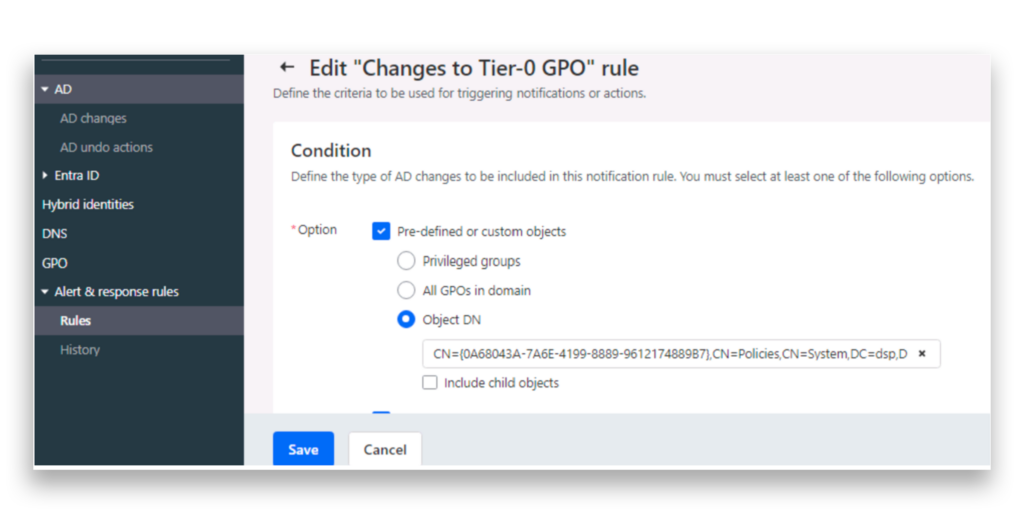

Por este motivo, DSP admite reglas de notificación personalizadas para ayudarle a supervisar los GPO críticos y recibir alertas por correo electrónico siempre que se realicen cambios(Figura 7). Esta función le garantiza que estará informado a la primera señal de un posible abuso de las directivas de grupo.

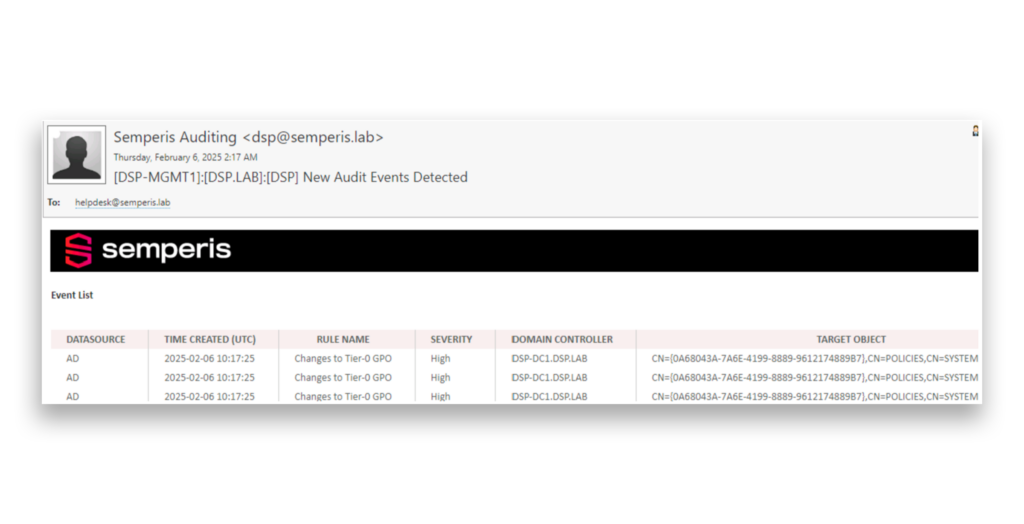

Cuando se modifique este GPO, recibiremos una notificación por correo electrónico en la que se detallará la cuenta responsable del cambio y el GPO concreto que se ha actualizado(Figura 8).

Restauración de la configuración de GPO con DSP

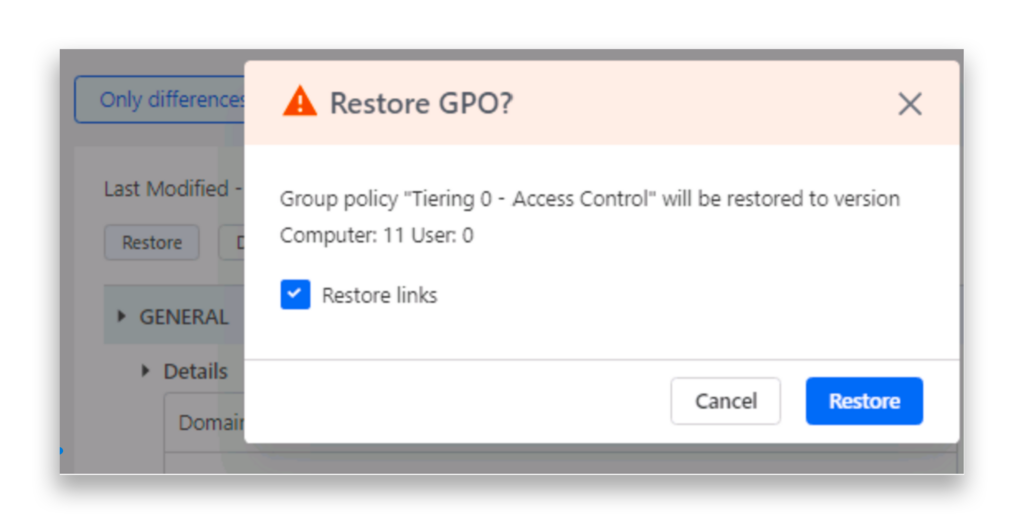

Otra ventaja clave de DSP es la posibilidad de restaurar la configuración de GPO a una versión anterior, lo que facilita deshacer cambios sospechosos o arriesgados(Figura 9). Hablaremos de esta función de deshacer con más detalle en un próximo post.

Instantánea de Semperis

Vigilar los cambios en los GPO es esencial, especialmente para las políticas vinculadas a servidores críticos. Un solo cambio no autorizado o accidental puede debilitar la seguridad, interrumpir las operaciones o abrir la puerta a los atacantes. Con la auditoría de cambios de GPO en DSP, puede detectar, rastrear y restaurar rápidamente la configuración anterior, mitigando el abuso de la directiva de grupo y garantizando que su entorno permanezca seguro y bajo control.