La directiva de grupo es una característica clave de configuración y gestión de acceso en el ecosistema de Windows. La amplitud y el nivel de control encarnados en los objetos de directiva de grupo (GPO) dentro de Active Directory hacen que el abuso de directivas de grupo un método popular para los atacantes que quieren establecer o fortalecer un punto de apoyo en su entorno. Esto es lo que necesita saber sobre el abuso de directivas de grupo en Active Directory.

¿Qué es el abuso de las políticas de grupo?

En los entornos Active Directory, los GPO se utilizan para aplicar la configuración de las directivas de grupo, lo que simplifica la aplicación coherente de las directivas. Los GPO controlan una amplia gama de parámetros, como políticas de seguridad, instalaciones de software, requisitos de contraseña, configuraciones de escritorio y mucho más. Cuando los atacantes obtienen acceso a los GPO vinculados a partes importantes del dominio, pueden desplegar ransomware u otro software malicioso en varios sistemas. El abuso de las directivas de grupo también puede permitir a los atacantes desactivar la configuración de seguridad o crear puertas traseras para mantener el acceso.

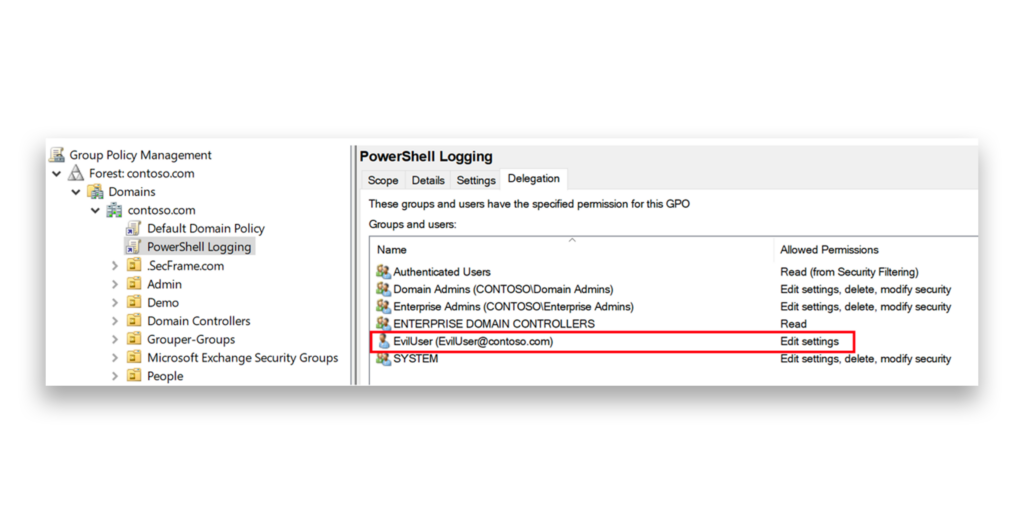

Por ejemplo, supongamos que un atacante ha comprometido una cuenta con permisos de Escritura en un GPO que está vinculado al Contexto de Nombres de Dominio(Figura 1).

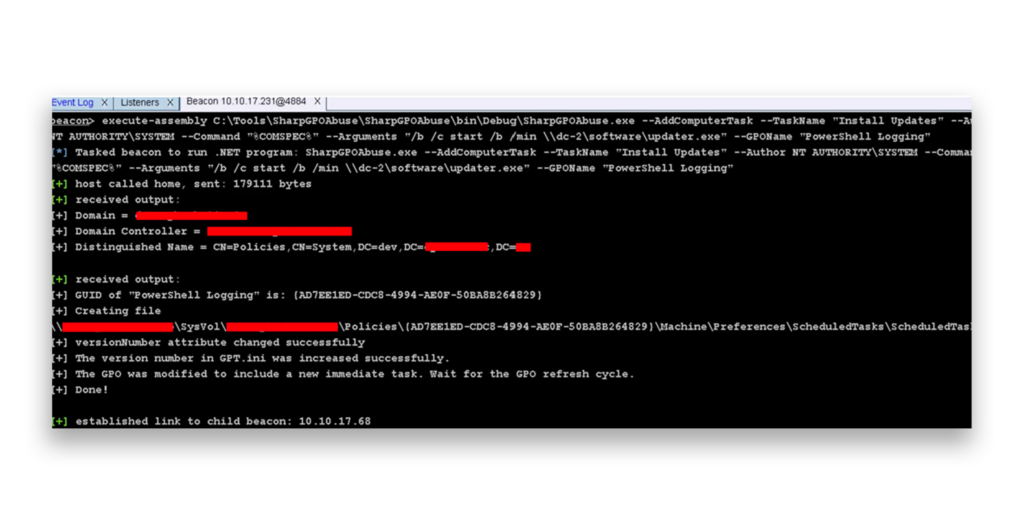

Con este acceso, el atacante puede utilizar una herramienta de abuso de directivas de grupo como SharpGPOAbuse para modificar la GPO de registro de PowerShell y ejecutar una tarea programada como NT AUTHORITY\SYSTEM para distribuir el malware en varios equipos del dominio(Figura 2).

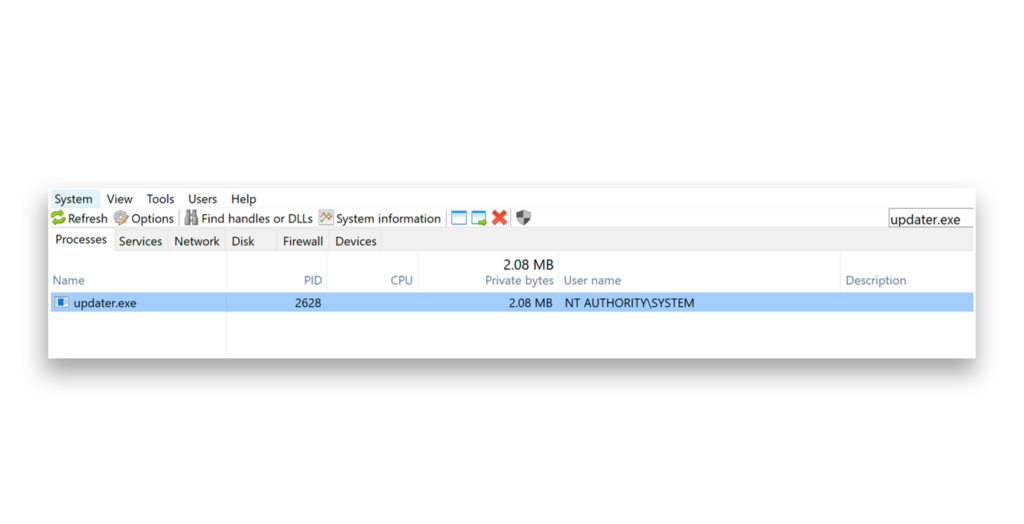

Una vez aplicada la configuración de GPO, el malware se ejecuta en la máquina como NT AUTHORITY\SYSTEM(Figura 3).

¿Cómo puede detectar y defenderse contra el abuso de las directivas de grupo?

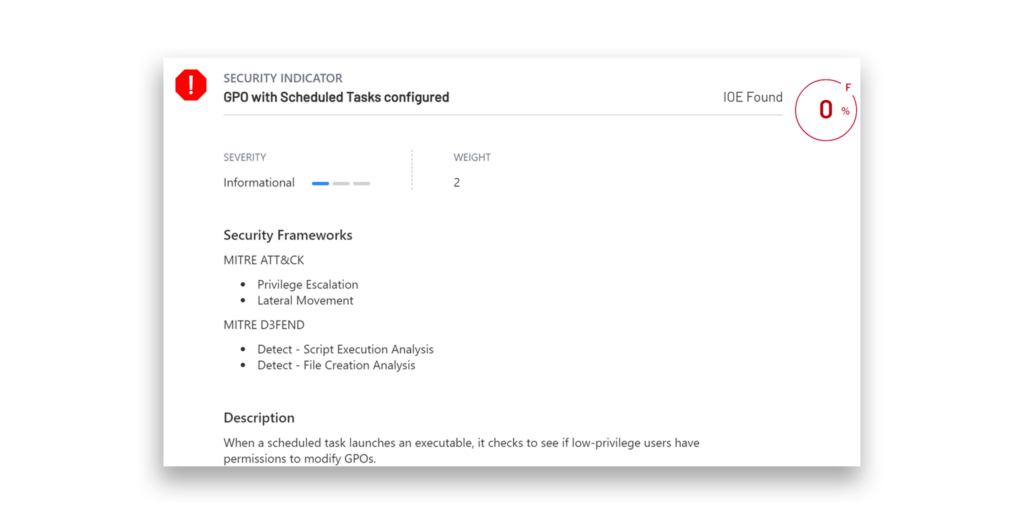

Para defenderse contra el abuso de directivas de grupo, puede utilizar la herramienta gratuita Purple Knight para comprobar si hay scripts o ejecutables creados a través de un GPO y configurados para ejecutarse como tareas programadas(Figura 4). Revise estas tareas identificadas para determinar si la actividad es legítima o sospechosa.

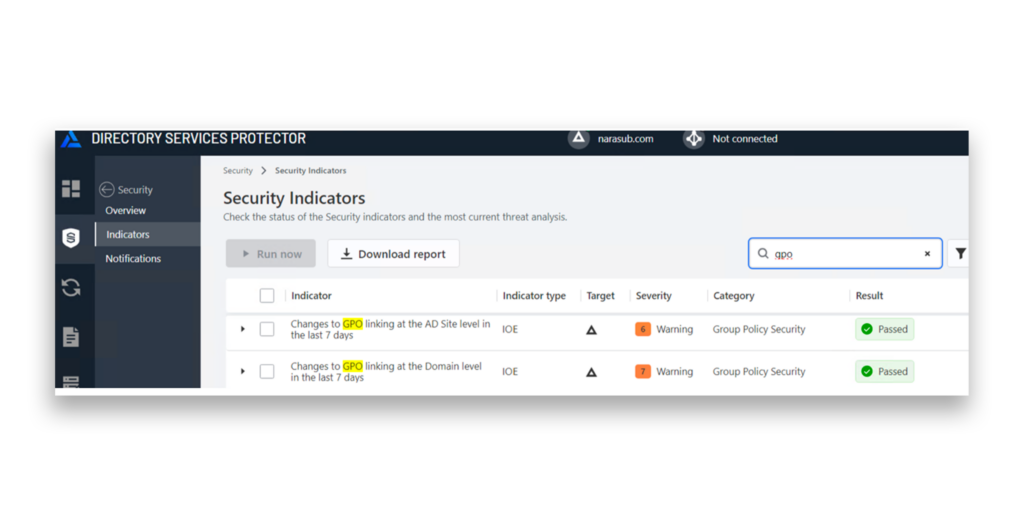

Semperis Directory Services Protector (DSP) también incluye un indicador de exposición (IOE) que supervisa continuamente Active Directory y detecta cualquier cambio realizado en las GPO del dominio(Figura 5). También puede configurar alertas automáticas en DSP, para que le notifiquen los cambios realizados en las GPO con un alto riesgo de abuso.

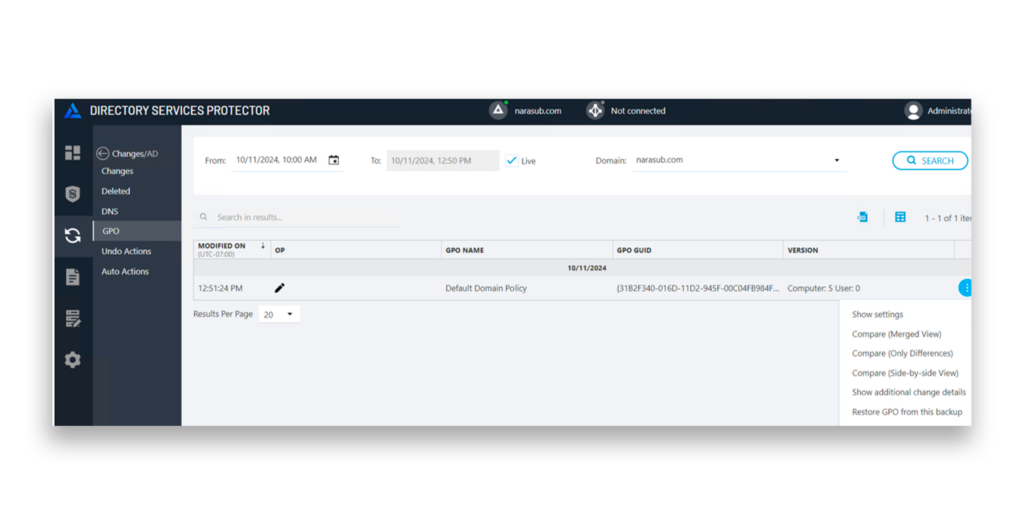

Para un análisis detallado, los usuarios DSP pueden revisar los cambios en los GPO y comparar cualquier GPO modificado con su estado anterior(figura 6). Los cambios sospechosos pueden revertirse, devolviendo el GPO a una versión anterior conocida.

Perfiles de los actores de amenazas

Se sabe que los siguientes actores de amenazas utilizan el abuso de directivas de grupo para distribuir software malicioso:

- BlackCat (MITRE ATT&CK Software 1068)1

- LockBit2

- Sandworm Team alias ELECTRUM, Telebots, IRON VIKING, BlackEnergy, Quedagh, Voodoo Bear, IRIDIUM, Seashell Blizzard, FROZENBARENTS, APT44 (MITRE ATT&CK Group G0034)3

- Tormenta-05014

- Vainilla Tempest5

Herramientas contra el abuso de las directivas de grupo

La siguiente herramienta, que está disponible en github.com, se puede utilizar en escenarios de abuso de directivas de grupo:

- FSecureLABS/SharpGPOAbuse

Panorama de las amenazas

Tácticas ATT&CK: Evasión de la defensa, escalada de privilegios

El 11 de febrero de 2025, el Ministerio de Salud y Bienestar (MOHW) de Taiwán informó de que el Hospital Mackay Memorial de Taipei había sido atacado con el ransomware CrazyHunter, posiblemente procedente de Rusia, el 9 de febrero de 2025. El ransomware, que probablemente se propagó a través de GPO en un caso de abuso de directivas de grupo, cifró los archivos del hospital y bloqueó más de 500 ordenadores de los departamentos de urgencias y consultas externas. Dos días después se produjo un segundo ataque.6

El 26 de septiembre de 2024, Microsoft informó de que el grupo de ransomware STORM-0501 utilizó cuentas de administrador de dominio comprometidas para distribuir el ransomware Embargo por las redes. Los agresores desplegaron el ransomware a través de GPO mediante la creación de una tarea programada denominada "SysUpdate", que ejecutaba el ransomware en los dispositivos de la red.7

El 7 de abril de 2023, Microsoft informó de que el grupo STORM-1084 (anteriormente conocido como DEV-1084) utilizó el abuso de directivas de grupo en ataques destructivos contra entornos híbridos. Tras obtener acceso, el grupo desactivó las defensas de seguridad mediante GPO y escenificó el ransomware en el recurso compartido NETLOGON de los controladores de dominio. A continuación, los agresores utilizaron los GPO para crear tareas programadas que ejecutaban el ransomware en toda la red, cifrando los archivos y dejando una nota de rescate.8

El 16 de marzo de 2023, CISA informó de que la banda de ransomware LockBit 3. 0 utilizaba el abuso de las directivas de grupo para distribuir el ransomware por las redes. Mediante la modificación de las GPO, los atacantes fueron capaces de desplegar el malware en varias máquinas a la vez, utilizando este método para propagar eficientemente la infección y tomar el control de los sistemas.9

El 25 de octubre de 2022, Microsoft informó de que el grupo Vanilla Tempest (anteriormente DEV-0832) a menudo escenifica cargas útiles de ransomware en recursos compartidos ocultos en sistemas Windows, utilizando nombres con un "$" para mantenerlos ocultos. Tras robar los datos, los atacantes probablemente utilizan GPO para distribuir el ransomware por los dispositivos locales. Este método les permitió propagar eficazmente ransomware como Zeppelin y BlackCat por la red, a menudo dirigido a sectores como la educación.10

El 14 de octubre de 2022, Microsoft informó de que Seashell Blizzard (anteriormente IRIDIUM) utilizó el abuso de directivas de grupo para desplegar el ransomware Prestige en ataques coordinados contra organizaciones de Ucrania y Polonia. Después de obtener acceso de administrador de dominio, los atacantes distribuyeron el ransomware copiando la carga útil a los sistemas a través del recurso compartido ADMIN$ o a través de GPO. Este método permitió a los agresores ejecutar el ransomware en toda la red en menos de una hora.11

Los días 10 y 12 de octubre de 2022, según un informe de Mandiant de 2023, el grupo Sandworm APT utilizó CADDYWIPER para destruir datos en redes ucranianas durante el conflicto en curso. El wiper se desplegó a través de dos GPO desde un controlador de dominio, utilizando una herramienta de PowerShell llamada TANKTRAP. Este método permitió que el wiper se propagara por varios sistemas copiando el malware y programándolo para que se ejecutara a una hora determinada.12

El 19 de abril de 2022, el FBI informó de que la banda de ransomware BlackCat utilizaba el abuso de directivas de grupo para propagar el ransomware a través de redes comprometidas. Tras obtener acceso inicial mediante credenciales robadas, aprovecharon el Programador de tareas de Windows y las GPO maliciosas para distribuir el ransomware a variosequipos13.

Instantánea de Semperis

El abuso de directivas de grupo se produce cuando los atacantes obtienen el control de los GPO para propagar malware, desactivar las opciones de seguridad o manipular las configuraciones del sistema. Con la capacidad de distribuir software malicioso, como ransomware, por varios sistemas de un dominio, los atacantes pueden hacerse rápidamente con el control de las redes y causar daños generalizados. Dado que se confía en las GPO para la gestión de la red, este tipo de ataque puede ser difícil de detectar basándose únicamente en los registros de eventos de Windows Security. Para evitar el uso indebido de las directivas de grupo es necesario supervisar cuidadosamente los cambios en las GPO, limitar los permisos y revisar periódicamente las configuraciones.

Recursos adicionales

- Auditoría eficaz de cambios de GPO con Semperis DSP

- Seguridad AD 101: Seguridad del script de inicio de sesión de GPO

- Seguridad de directivas de grupo: Jugando con rutas externas

- Purple Knight

- Directory Services Protector

- Red Team Ops (Seguridad de punto cero)

Notas finales

- https://attack.mitre.org/software/S1068/

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-165a

- https://attack.mitre.org/groups/G0034/

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-0501

- https://malpedia.caad.fkie.fraunhofer.de/actor/vanilla_tempest

- https://www.ithome.com.tw/news/167327

- https://www.microsoft.com/en-us/security/blog/2024/09/26/storm-0501-ransomware-attacks-expanding-to-hybrid-cloud-environments/

- https://www.microsoft.com/en-us/security/blog/2023/04/07/mercury-and-dev-1084-destructive-attack-on-hybrid-environment/

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-075a

- https://www.microsoft.com/en-us/security/blog/2022/10/25/dev-0832-vice-society-opportunistic-ransomware-campaigns-impacting-us-education-sector/

- https://www.microsoft.com/en-us/security/blog/2022/10/14/new-prestige-ransomware-impacts-organizations-in-ukraine-and-poland/

- https://cloud.google.com/blog/topics/threat-intelligence/sandworm-disrupts-power-ukraine-operational-technology/

- https://www.semperis.com/blog/combatting-a-blackcat-ransomware-active-directory-attack/