Un reciente informe de las agencias de ciberseguridad de la alianza Five Eyes, incluidas CISA y la NSA, insta a las organizaciones a reforzar la seguridad de sus despliegues de Microsoft Active Directory (AD), un objetivo prioritario para los ciberatacantes. El informe describe docenas de técnicas de ataque que los atacantes utilizan para vulnerar AD, entre ellas Kerberoasting. Siga leyendo para obtener más información sobre Kerberoasting, cómo funciona, qué actores de amenazas se sabe que han utilizado esta técnica y cómo puede defender su infraestructura de identidad de los ataques Kerberoasting y mejorar su postura de seguridad de AD.

¿Qué es el kerberoasting?

En un ataque Kerberoasting, un actor de amenazas con una cuenta de dominio válida solicita tickets de servicio Kerberos para cuentas con un Service Principal Name (SPN) registrado en Active Directory. Todos los tickets de servicio están cifrados con el hash de la contraseña de la cuenta de servicio. El atacante extrae los tickets cifrados y los crackea fuera de línea para obtener la contraseña en texto plano de la cuenta de servicio, a menudo apuntando a cuentas con privilegios elevados. Este ataque no requiere privilegios elevados, pero puede conducir a una escalada de privilegios.

¿Cómo puede defender su entorno contra el Kerberoasting?

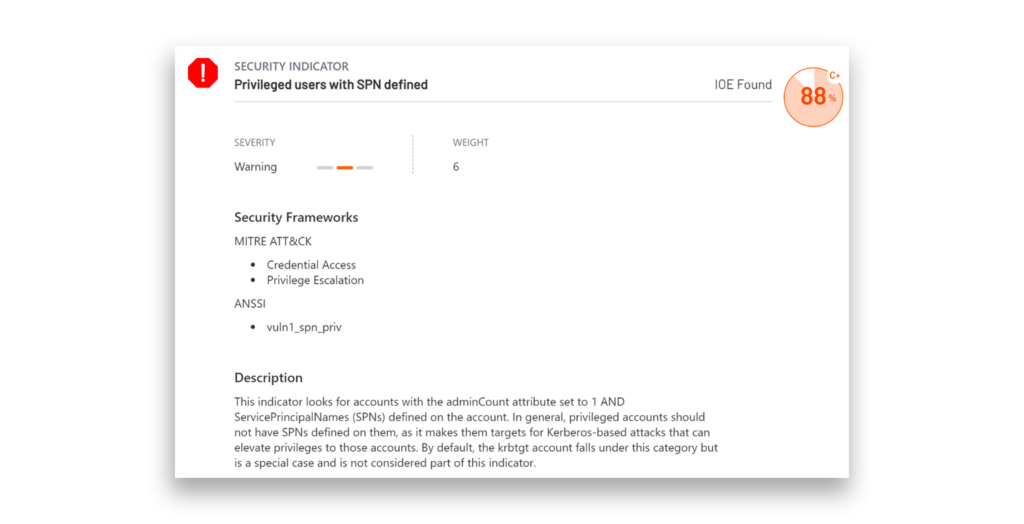

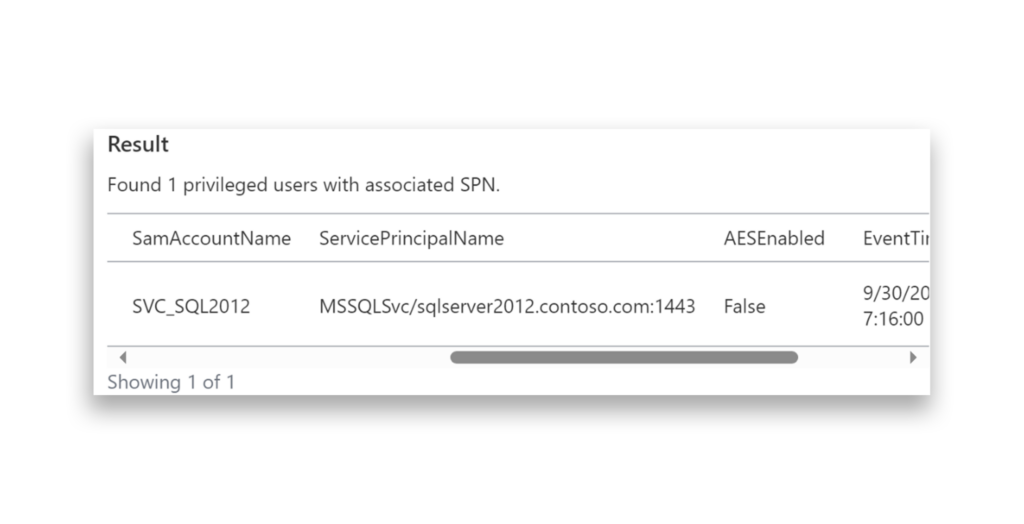

Los defensores pueden utilizar la herramienta gratuita Purple Knight mencionada específicamente en el informe Five Eyes, para identificar cuentas de alto privilegio con un SPN registrado y evaluar si el SPN es necesario. Si no lo es, pueden determinar si el SPN puede eliminarse de forma segura, ya que el servidor asociado a él podría haber sido dado de baja.

Según los resultados, parece que una cuenta está asociada a un SPN. El siguiente paso es verificar si esta cuenta se sigue utilizando activamente. Para ello, examine el SPN, que incluye un nombre de servidor.

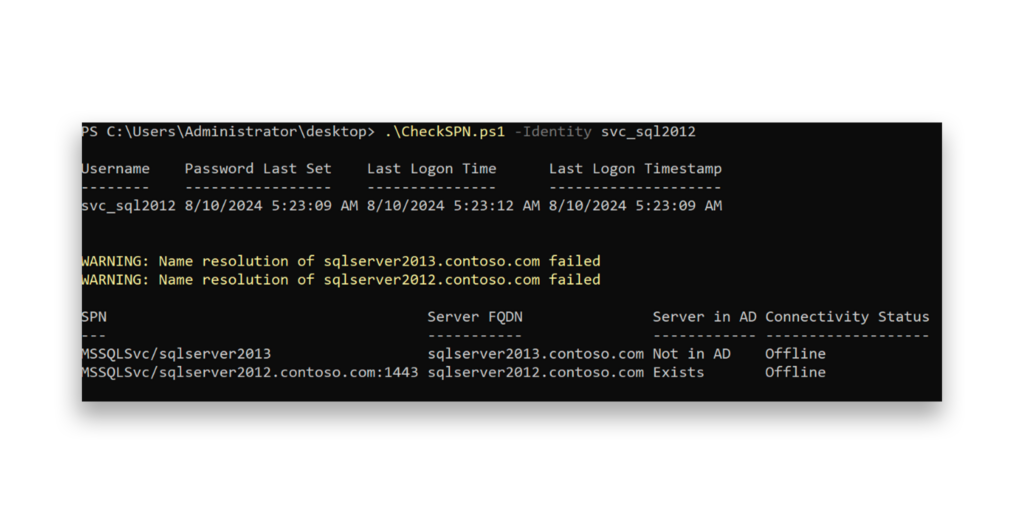

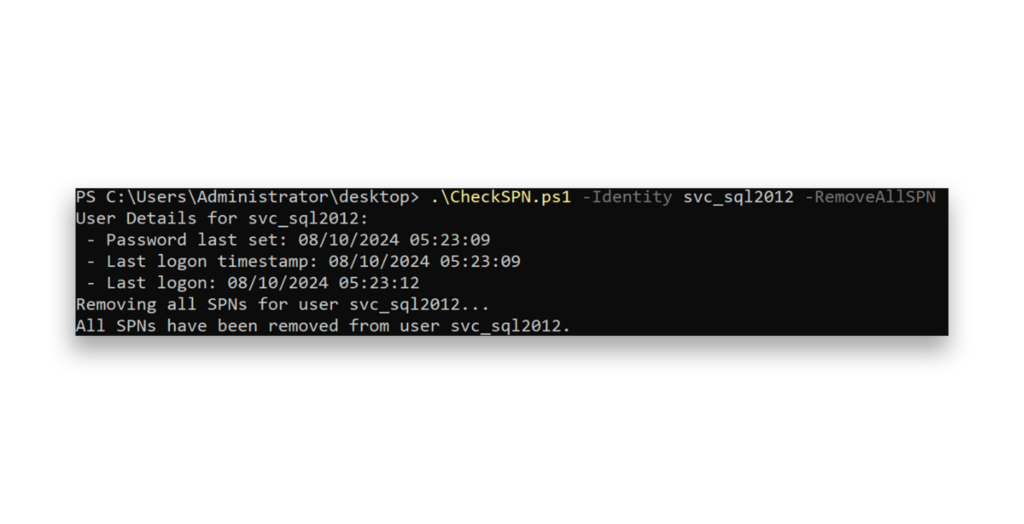

En este ejemplo, ejecutamos un script para comprobar rápidamente la hora del último establecimiento de contraseña y la hora del último inicio de sesión de la cuenta. A continuación, determinamos si el nombre del servidor en el SPN todavía tenía un objeto de equipo asociado en Active Directory y realizamos una solicitud ICMP para determinar si el servidor respondía.

Aunque podrían ser necesarias más comprobaciones, este es un primer paso eficaz para validar si el SPN sigue en uso. En este caso, tanto el SPN como el objeto informático existían, pero el servidor ya había sido dado de baja.

Dado que el servidor ha sido dado de baja, podemos eliminar todos los SPN asociados a esta cuenta. Además, dado que la cuenta ya no se utiliza, le recomendamos que cambie la contraseña de la cuenta y la desactive para mitigar el riesgo de un posible ataque Kerberoasting.

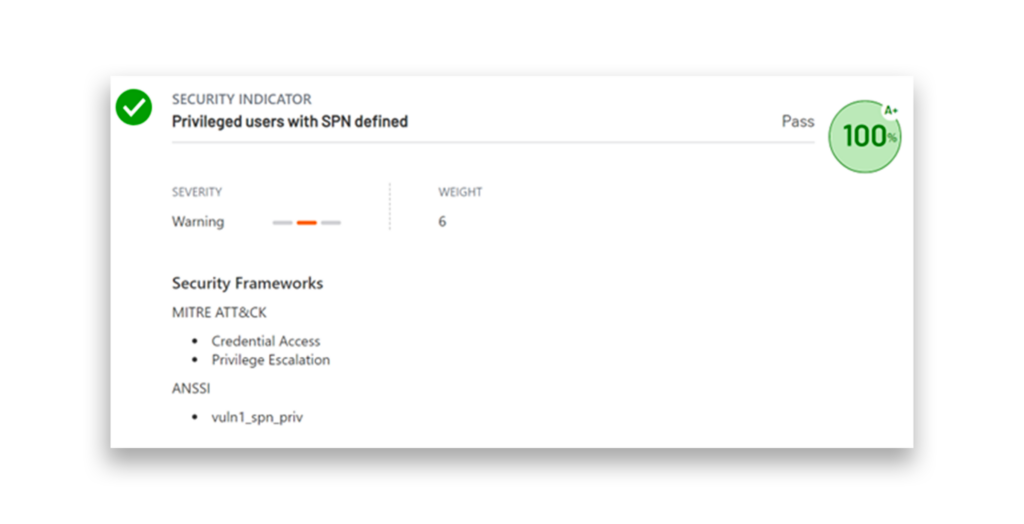

Tras eliminar el SPN, notamos inmediatamente un aumento en nuestra puntuación de seguridad.

¿Cómo se detecta el Kerberoasting?

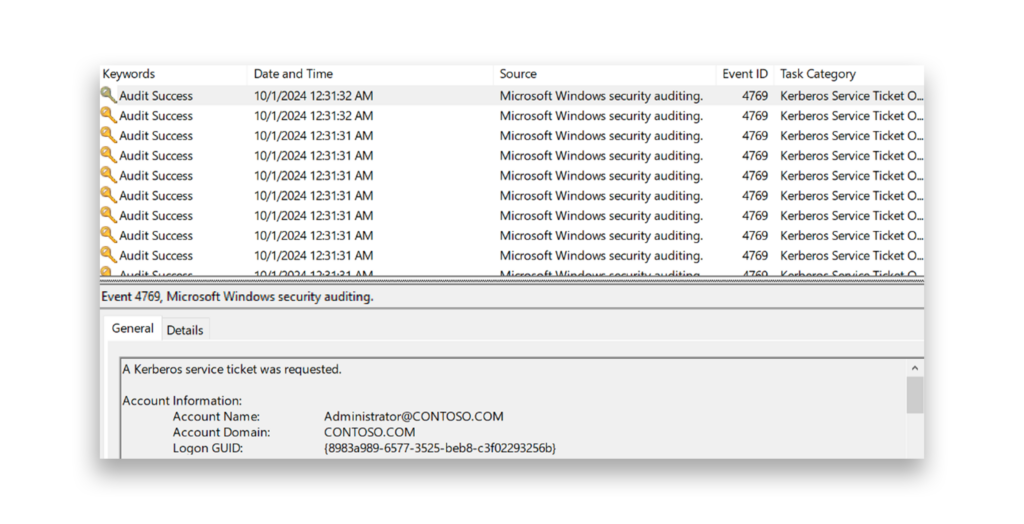

La forma más eficaz de detectar Kerberoasting es supervisar los casos en los que una sola cuenta realiza un gran número de solicitudes de tickets de servicio en poco tiempo.

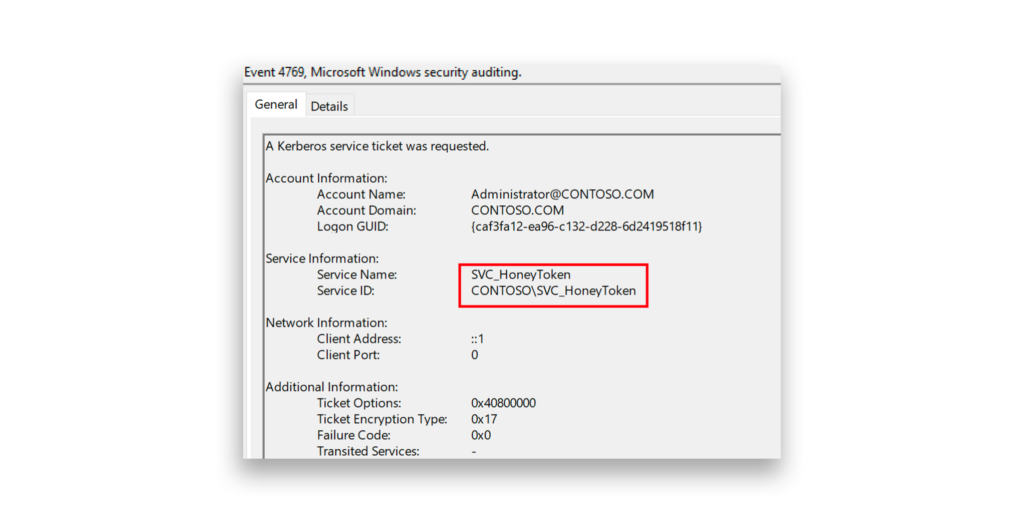

Otro método consiste en reutilizar una cuenta de servicio antigua y sin uso como honeytoken. Cualquier solicitud de ticket de servicio Kerberos para esa cuenta debería activar una alerta.

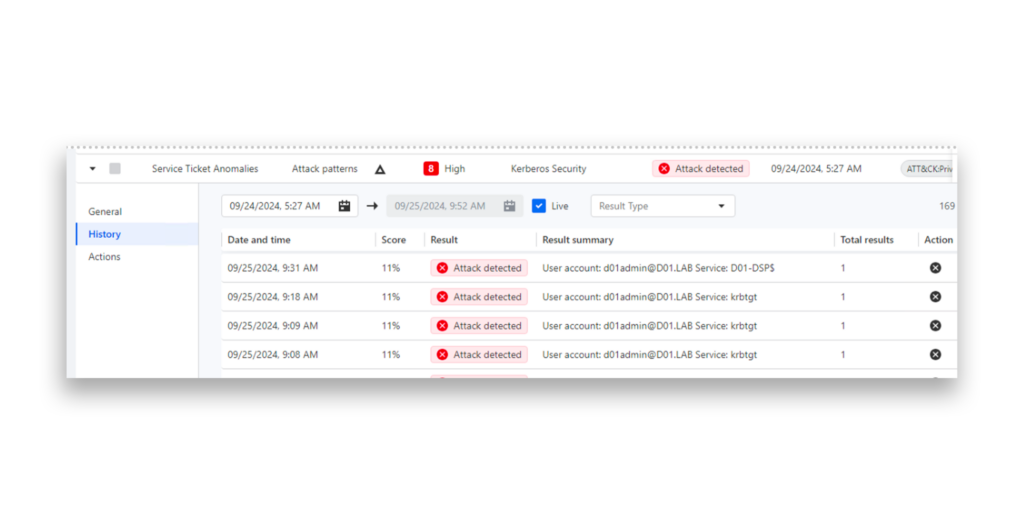

Identity Runtime Protection (IRP), una parte de la plataforma Semperis Lighting, utiliza varios indicadores de patrones de ataque y detección de anomalías para supervisar y detectar ataques basados en identidades. En este ejemplo, Lightning IRP ha detectado una solicitud sospechosa de un vale de servicio Kerberos que utiliza un cifrado débil, un indicador habitual de actividad de Kerberoasting.

Perfiles de los actores de amenazas

Los siguientes actores de amenazas han sido conocidos por utilizar ataques Kerberoasting en la naturaleza.

- Akira alias Storm-1567, GOLD SAHARA, PUNK SPIDER (MITRE ATT&CK Group G1024)1

- APT40 alias Leviathan, MUDCARP, Kryptonite Panda, Gadolinium, BRONZE MOHAWK, TEMP.Jumper, TEMP.Periscope, Gingham Typhoon (MITRE ATT&CK Group G0065)2

- Traje negro3

- FIN12 alias Wizard Spider, UNC1878, TEMP.MixMaster, Grim Spider, GOLD BLACKBURN, ITG23, Periwinkle Tempest, DEV-0193 (MITRE ATT&CK Group G0102)4

- UNC2165 alias Evil Corp, Indrik Spider, Manatee Tempest, DEV-0243 (MITRE ATT&CK Group G0119)5

- Vanilla Tempest alias DEV-0832, Vice Society6

- Vice Araña7

Herramientas de Kerberoasting

Las siguientes herramientas y scripts públicos, la mayoría de los cuales están disponibles en github.com, se pueden utilizar para realizar un ataque Kerberoasting y se han observado en uso durante incidentes del mundo real.

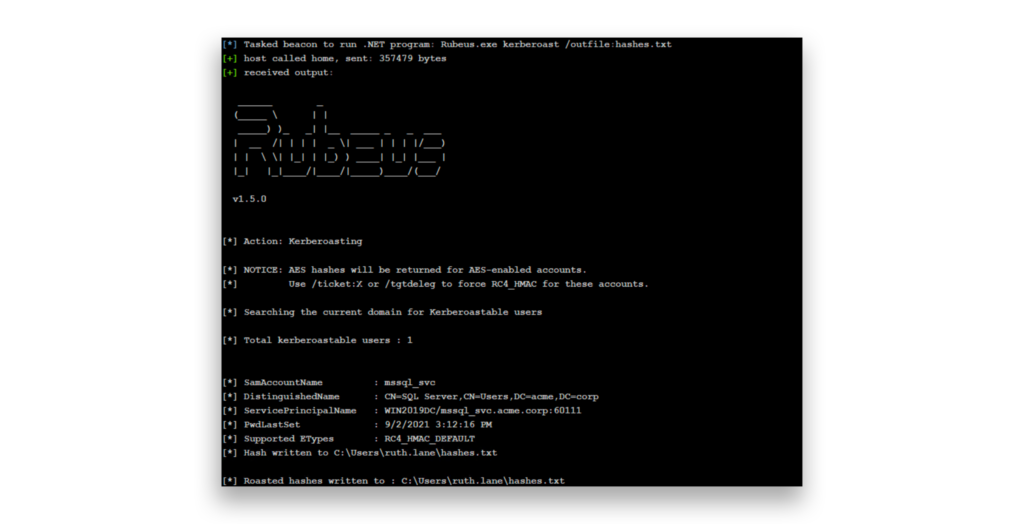

- GhostPack/Rubeus

- gentilkiwi/mimikatz

- EmpireProject/Empire

- Defensa Siciliana

- ropnop/kerbrute

- GhostPack/SharpRoast (obsoleto)

Panorama de las amenazas

Táctica ATT&CK: Acceso a credenciales

El 26 de agosto de 2024, The DFIR Report explicó cómo la banda de ransomware BlackSuit utilizaba Kerberoasting en sus ataques. Al dirigirse a cuentas con SPN, podían solicitar y extraer tickets de servicio Kerberos. A continuación, descifraban estos tickets fuera de línea para recuperar contraseñas en texto plano, lo que potencialmente les daba acceso a cuentas con mayores privilegios.8

El 9 de julio de 2024, la Australian Signals Directorate (ASD) publicó un informe sobre el uso de Kerberoasting por parte de APT40como parte de sus tácticas de ataque. APT40 aprovechó Kerberoasting para solicitar tickets de servicio de cuentas con SPN en Active Directory. A continuación, descifraban estos tickets fuera de línea para recuperar contraseñas, lo que les permitía escalar privilegios y moverse lateralmente dentro de las redes comprometidas.9

El 18 de abril de 2024, el FBI publicó un informe sobre el ransomware Akira , acerca del uso de Kerberoasting por parte del grupo para escalar privilegios en entornos objetivo. Los actores de Akira utilizaban Kerberoasting para solicitar tickets de servicio Kerberos para cuentas con SPN en Active Directory. A continuación, estos tickets se craqueaban offline para revelar las contraseñas, lo que permitía a los atacantes obtener mayores privilegios dentro de la red.10

En agosto de 2023, CrowdStrike publicó un informe sobre VICE SPIDER, un grupo de amenazas con motivaciones financieras, sobre su uso de Kerberoasting como parte de sus ataques. VICE SPIDER utilizaba herramientas como Rubeus y SharpRoast para consultar Active Directory en busca de Service Principal Names (SPN) y obtener tickets de servicio Kerberos. A continuación, estos tickets se descifraban offline con herramientas como Hashcat para revelar contraseñas en texto plano. Esto permitió a VICE SPIDER aumentar sus privilegios y obtener un acceso más profundo a las redes comprometidas.11

El 25 de octubre de 2022, Microsoft informó de que Vanilla Tempest (anteriormente DEV-0832) utilizaba el script de PowerShell Invoke-Kerberoast.ps1 para realizar Kerberoasting en sus ataques de ransomware. Esto les permitía extraer tickets de servicio Kerberos para cuentas con SPN, que luego eran crackeados offline para recuperar contraseñas en texto plano.12

El 2 de junio de 2022, Mandiant publicó un informe sobre el cambio de táctica de UNC2165. El informe destaca que UNC2165, un grupo con motivaciones económicas, utilizaba Kerberoasting como parte de su estrategia de escalada de privilegios. Utilizaban herramientas como Mimikatz y Rubeus para obtener tickets Kerberos, que se almacenaban en el directorio %ProgramData%. Una vez obtenidas estas credenciales, las probaron en toda la red para obtener acceso y, en última instancia, utilizaron este acceso elevado para desplegar ransomware, como HADES y LOCKBIT.13

En octubre de 2021, Mandiant publicó un informe sobre FIN12, destacando su uso de Kerberoasting para escalar privilegios en entornos objetivo. FIN12 utilizó herramientas como KERBRUTE, RUBEUS e Invoke-Kerberoast.ps1 para solicitar tickets de servicio Kerberos para cuentas de servicio con SPN. Tras recopilar estos tickets, los descifraban fuera de línea para obtener las contraseñas asociadas, lo que les proporcionaba un acceso más amplio a la red.14

Instantánea de Semperis

Kerberoasting es un método de ataque popular porque se aprovecha de las contraseñas débiles del sistema de autenticación Kerberos. Grupos como FIN12, VICE SPIDER, APT40 y los operadores del ransomware Akira han utilizado esta técnica para solicitar tickets de servicio y luego crackearlos offline para obtener contraseñas en texto plano. El uso generalizado de Kerberoasting demuestra lo importante que es que las organizaciones apliquen políticas de contraseñas sólidas, comprueben periódicamente si las cuentas con NPS siguen siendo necesarias y estén atentas a solicitudes de tickets de servicio Kerberos inusuales para defenderse de estos ataques.

Recursos adicionales

- Cómo proteger Active Directory contra Kerberoasting

- Comprender y proteger Kerberos

- Cómo defenderse del escaneo SPN en Active Directory

- Procedimientos recomendados de protección de Active Directory

- Presentación de Lightning Identity Runtime Protection

- Purple Knight

- Lightning IRP: Detección de patrones de ataque con IA

Notas finales

- https://attack.mitre.org/groups/G1024/

- https://attack.mitre.org/groups/G0065/

- https://www.sentinelone.com/anthology/blacksuit/

- https://attack.mitre.org/groups/G0102/

- https://attack.mitre.org/groups/G0119/

- https://malpedia.caad.fkie.fraunhofer.de/actor/vanilla_tempest

- https://www.crowdstrike.com/adversaries/vice-spider/

- https://thedfirreport.com/2024/08/26/blacksuit-ransomware/

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/apt40-advisory-prc-mss-tradecraft-in-action

- https://www.ic3.gov/Media/News/2024/240418.pdf

- https://asiapacificdefencereporter.com/wp-content/uploads/2023/08/Final-CRWD-2023-Threat-Hunting-Report.pdf

- https://www.microsoft.com/en-us/security/blog/2022/10/25/dev-0832-vice-society-opportunistic-ransomware-campaigns-impacting-us-education-sector/

- https://cloud.google.com/blog/topics/threat-intelligence/unc2165-shifts-to-evade-sanctions/

- https://www.mandiant.com/sites/default/files/2021-10/fin12-group-profile.pdf