El reconocimiento del protocolo ligero de acceso a directorios (LDAP) es un método que permite a los atacantes descubrir detalles valiosos sobre una organización, como cuentas de usuario, grupos, equipos y privilegios. Aprenda a detectar el reconocimiento LDAP y cómo los ciberatacantes pueden utilizar este método como parte de un intento de comprometer su entorno.

¿Qué es LDAP?

Desde principios de los años 90, LDAP ha sido el protocolo estándar de la industria para el acceso y la gestión de servicios de información de directorio a través de redes IP. Las sesiones LDAP siguen un patrón de solicitud y respuesta en el que un sistema cliente envía una solicitud a un servidor LDAP y recibe una respuesta a cambio. Las aplicaciones utilizan LDAP para comunicarse con Active Directory.

¿Qué es el reconocimiento LDAP?

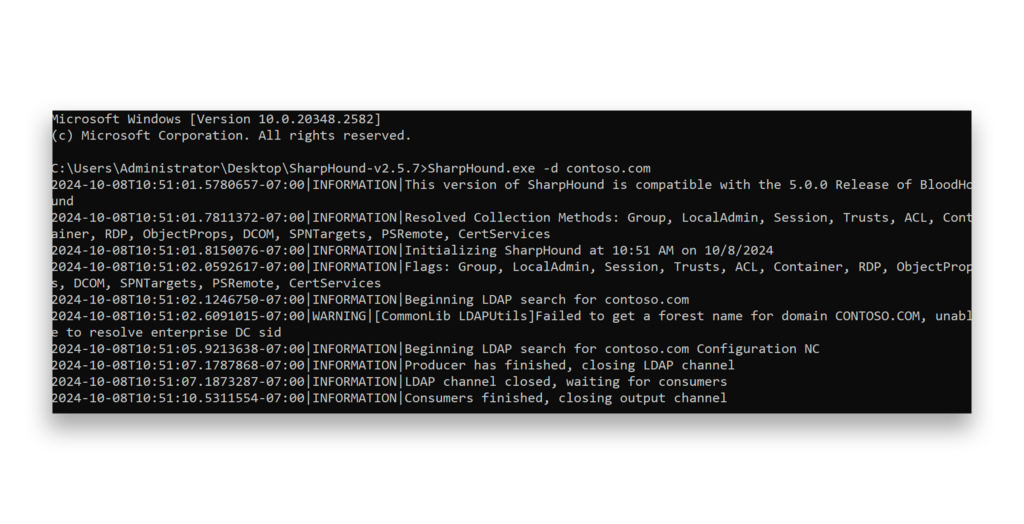

El reconocimiento LDAP es una técnica que utilizan los atacantes para recopilar información del Directorio Activo de una organización consultando el directorio a través de LDAP(Figura 1). Con esta información, pueden detectar puntos débiles o cuentas con privilegios elevados a las que dirigir ataques posteriores, como la escalada de privilegios o el movimiento lateral dentro de la red.

¿Cómo detectar el reconocimiento LDAP?

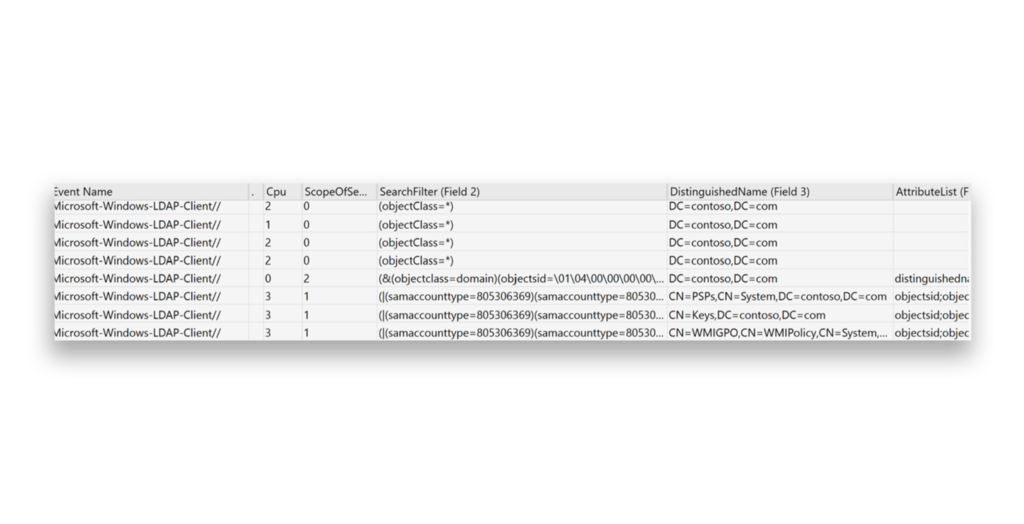

La detección es la mejor defensa cuando se trata de reconocimiento LDAP. Una solución EDR que utilice el proveedor ETW Microsoft-Windows-LDAP-Client puede detectar consultas LDAP sospechosas(Figura 2). Otro enfoque sería implementar una monitorización de red que analice el tráfico LDAP.

Perfiles de los actores de amenazas

Se sabe que los siguientes actores de amenazas han utilizado consultas LDAP para reconocimiento:

- Black Basta (MITRE ATT&CK Software S1070)1

- El ransomware BlackByte2

- BlackCat (MITRE ATT&CK Software S1068)3

- TrajeNegro4

- Goblin Panda alias Tierra Zhulong5

- LockBit6

- Tormenta-05017

- Tormenta-15678

Herramientas de reconocimiento LDAP

Las siguientes herramientas, la mayoría de las cuales están disponibles en github.com, se pueden utilizar para realizar el reconocimiento LDAP:

- Explorador de Active Directory

- AdFind

- adrecon/ADRecon

- BloodHoundAD/SharpHound

- PowerShellMafia/PowerSploit

- Panorama de las amenazas

Táctica ATT&CK: Descubrimiento

El 26 de septiembre de 2024, Microsoft informó de que STORM-0501 utilizaba ADRecon.ps1, un script de reconocimiento de Active Directory, en los ataques de ransomware. Este script de PowerShell ayudó al grupo a recopilar información crucial del dominio, como usuarios, grupos y permisos.9

El 26 de agosto de 2024, el Informe DFIR destacó que la banda de ransomware Black Suit utilizaba SharpHound para el reconocimiento LDAP durante los ataques. Mediante el uso de SharpHound, BlackSuit mapeó entornos de Active Directory.10

El 5 de octubre de 2023, Trend Micro informó de que la banda de ransomware Akira utilizaba SharpHound para el reconocimiento LDAP con el fin de mapear entornos Active Directory durante los ataques.11

El 6 de julio de 2023, Microsoft informó de que la banda de ransomware BlackByte utilizaba herramientas como AdFind para realizar reconocimientos LDAP durante los ataques. Aprovechando AdFind, la banda recopilaba información sobre Active Directory, como cuentas de usuario y estructura de red, lo que permitía identificar objetivos de alto valor y escalar privilegios.12

En junio de 2023, LogPoint informó de que la banda de ransomware LockBit utilizaba AdFind para el reconocimiento LDAP como parte de su estrategia de ataque. Mediante el uso de AdFind, LockBit fue capaz de consultar Active Directory, recopilando datos sobre usuarios, grupos y ordenadores.13

El 8 de febrero de 2023, Trend Micro informó de que el grupo Earth Zhulong utilizó SharpHound para el reconocimiento LDAP con el fin de mapear entornos Active Directory en empresas del sudeste asiático. Tras recopilar información sobre usuarios y permisos, el grupo escaló privilegios y propagó malware por las redes.14

El 12 de octubre de 2022, Trend Micro informó de que la banda de ransomware Black Basta utilizaba SharpHound para el reconocimiento LDAP a través del marco C2 Brute Ratel. Ejecutaron SharpHound a través de Brute Ratel, inyectándolo en el proceso svchost.exe para procesar archivos de salida JSON. Esto les permitió mapear Active Directory, recopilar datos, escalar privilegios, etc.15

El 13 de junio de 2022, Microsoft informó de que la banda de ransomware BlackCat utilizaba la herramienta AdFind para realizar reconocimientos LDAP en sus ataques. Utilizaban AdFind para consultar Active Directory y recopilar información sobre usuarios, grupos y equipos.16

Instantánea de Semperis

El reconocimiento de LDAP sigue siendo una técnica de ataque relevante porque muchas organizaciones dependen en gran medida de Active Directory para gestionar los recursos y permisos de red. Los atacantes utilizan el reconocimiento LDAP para recopilar información valiosa sobre estructuras de red, cuentas privilegiadas y posibles rutas de ataque. Mientras el uso de Active Directory esté muy extendido, el reconocimiento LDAP seguirá siendo una fase clave de los ataques, por lo que es importante que los defensores vigilen estas consultas LDAP.

Lecturas complementarias

Notas finales

- https://attack.mitre.org/software/S1070/

- https://malpedia.caad.fkie.fraunhofer.de/details/win.blackbyte

- https://attack.mitre.org/software/S1068/

- https://malpedia.caad.fkie.fraunhofer.de/details/win.blacksuit

- https://malpedia.caad.fkie.fraunhofer.de/actor/goblin_panda

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-165a

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-0501

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-1567

- https://www.microsoft.com/en-us/security/blog/2024/09/26/storm-0501-ransomware-attacks-expanding-to-hybrid-cloud-environments/

- https://thedfirreport.com/2024/08/26/blacksuit-ransomware/

- https://www.trendmicro.com/vinfo/us/security/news/ransomware-spotlight/ransomware-spotlight-akira

- https://www.microsoft.com/en-us/security/blog/2023/07/06/the-five-day-job-a-blackbyte-ransomware-intrusion-case-study/

- https://www.logpoint.com/wp-content/uploads/2023/07/etp-lockbit.pdf

- https://www.trendmicro.com/en_be/research/23/b/earth-zhulong-familiar-patterns-target-southeast-asian-firms.html

- https://www.trendmicro.com/en_be/research/22/j/black-basta-infiltrates-networks-via-qakbot-brute-ratel-and-coba.html

- https://www.microsoft.com/en-us/security/blog/2022/06/13/the-many-lives-of-blackcat-ransomware/