En entornos de identidad híbridos, los atacantes que logran vulnerar el Directorio Activo local o el Entra ID basado en la nube normalmente intentan expandir su alcance a todo su entorno de identidad. Si su infraestructura de identidad incluye Entra ID, asegúrese de entender cómo detectar y defenderse contra el compromiso de Entra Connect.

¿Qué es el compromiso Entra Connect?

Un compromiso de Microsoft Entra Connect ocurre cuando los atacantes tienen como objetivo el servidor de Microsoft Entra Connect. Este servidor utiliza una cuenta ADSync para sincronizar identidades entre el Directorio Activo local y Entra ID en la nube. Esta cuenta tiene permisos especiales para gestionar el proceso de sincronización, y si los atacantes obtienen el control del servidor Entra Connect, pueden utilizar la cuenta ADSync para acceder al entorno de la nube. También podrían realizar un ataque DCSync debido a los permisos que tiene la cuenta dentro de Active Directory.

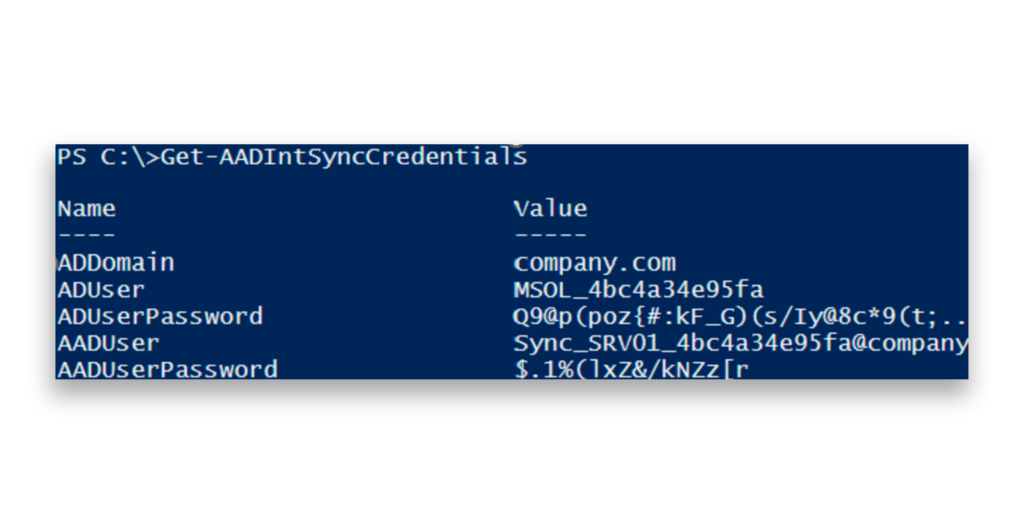

Tanto la sincronización de hash de contraseñas (PHS) como la autenticación pass-through (PTA) pueden explotarse para robar más credenciales. Por ejemplo, los atacantes pueden utilizar AADInternals para extraer credenciales y obtener la contraseña en texto plano de la cuenta ADSync, que otorga acceso tanto al Active Directory local como a los entornos Entra ID(Figura 1).

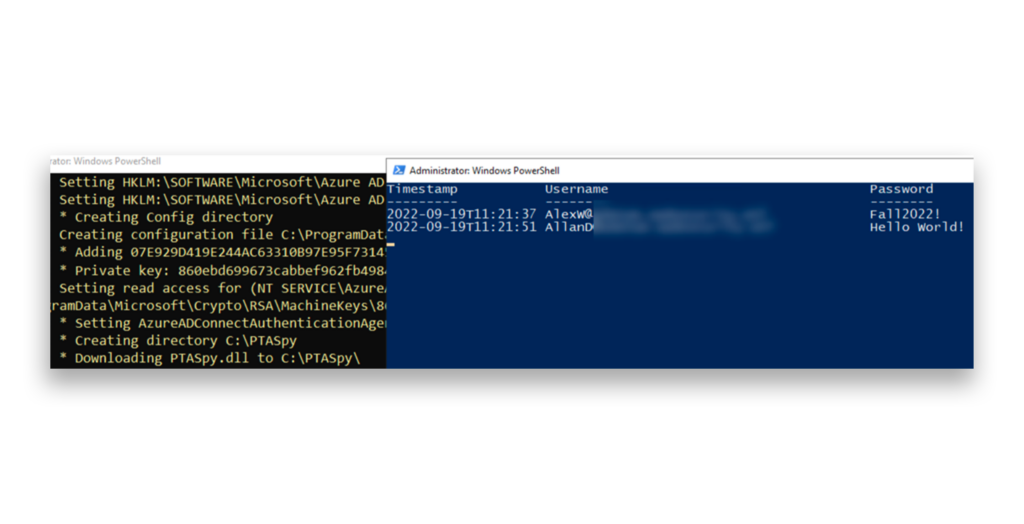

La Figura 2 muestra un ejemplo de cómo los AADInternals pueden explotar la autenticación pass-through comprometiendo el agente PTA, extrayendo su certificado y configurando un agente malicioso. Esto permite a los atacantes interceptar y registrar credenciales durante la autenticación.

Cómo defenderse del riesgo de Entra Connect

Para proteger el servidor Entra Connect, aplique las siguientes recomendaciones clave:

- Reduzca al mínimo el número de miembros del grupo de administradores locales del servidor Entra Connect.

- Trate el servidor Entra Connect como un activo de nivel 0, dándole el mayor nivel de protección.

- Asegúrese de que Entra Connect esté actualizado con los últimos parches de seguridad.

- Implemente una solución de detección y respuesta de puntos finales (EDR) en su servidor Entra Connect.

- Configure una política de acceso condicional adicional para restringir el uso de la cuenta de sincronización de directorios local, que está excluida de las políticas MFA. Configure la política para que solo se pueda acceder a esta cuenta desde direcciones IP vinculadas a sus servidores Entra Connect.

La creación de una política de acceso condicional para restringir la Cuenta de Sincronización de Directorios podría tener el siguiente aspecto:

- Asignaciones

- Usuarios o identidades de carga de trabajo: Seleccione la cuenta de sincronización de directorios (Sync_*).

- Aplicaciones en la nube: Diríjase a todas las aplicaciones en la nube o limítese a las necesarias.

- Condiciones

- Ubicaciones: Especifique las direcciones IP de confianza asociadas a sus servidores Entra Connect. Puede consultar los registros de inicio de sesión de los últimos 30 a 90 días para identificar las direcciones IP vinculadas a su servidor Entra Connect.

- Controles de acceso

- Conceder: Asegúrese de que sólo se permite el acceso desde las ubicaciones especificadas.

- Excluir MFA: La Cuenta de Sincronización de Directorios está excluida de MFA por defecto.

Esta política limita el uso de la cuenta a las IP de confianza, impidiendo el acceso no autorizado desde otras ubicaciones.

Microsoft ha anunciado que reducirá los permisos de la función Cuentas de sincronización de directorios, que se utiliza tanto en Microsoft Entra Connect Sync como en Cloud Sync. Esta es una gran noticia para los defensores porque reduce la superficie de ataque en Entra ID.

La Cuenta de Sincronización de Directorios ahora sólo tiene el permiso microsoft.directory/onPremisesSynchronization/standard/read, lo que limita lo que puede hacer en Entra ID.1 Sin embargo, el servidor Entra Connect sigue siendo un activo de Nivel 0 porque la cuenta sigue teniendo permisos importantes en el Directorio Activo local. Por lo tanto, sigue siendo un sistema crítico a asegurar.

Cómo detectar el compromiso de Entra Connect

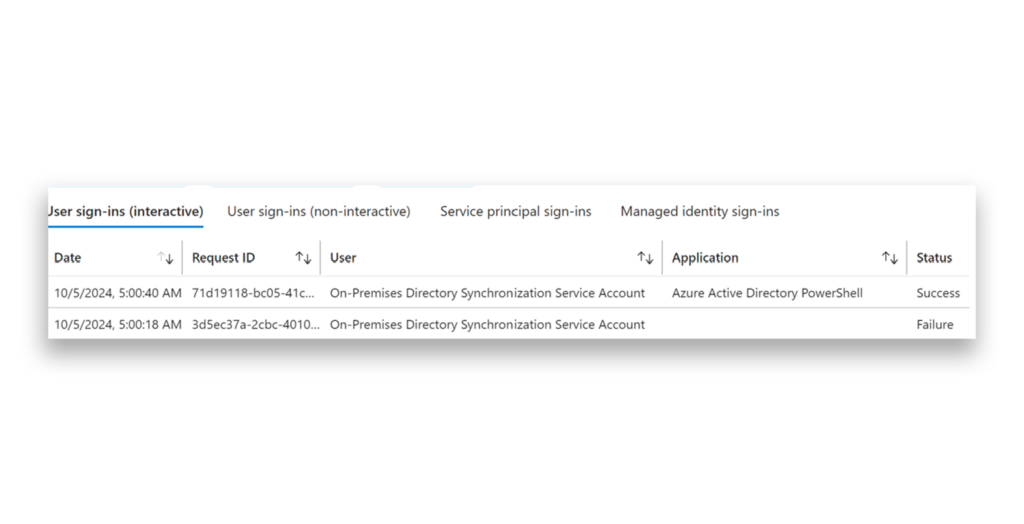

Configure una regla de Log Analytics en Entra ID para activar una alerta cada vez que la cuenta Sync_*, también conocida como cuenta de Sincronización de directorios local, se autentique en cualquier aplicación que no sea Microsoft Azure Active Directory Connect. Este paso ayuda a garantizar que pueda supervisar y detectar cualquier actividad no autorizada o sospechosa, ya que la cuenta normalmente sólo debe utilizarse con esta aplicación. Por ejemplo, la Figura 3 muestra esta cuenta autenticándose en Entra ID PowerShell, lo que debería hacer sonar inmediatamente las alarmas.

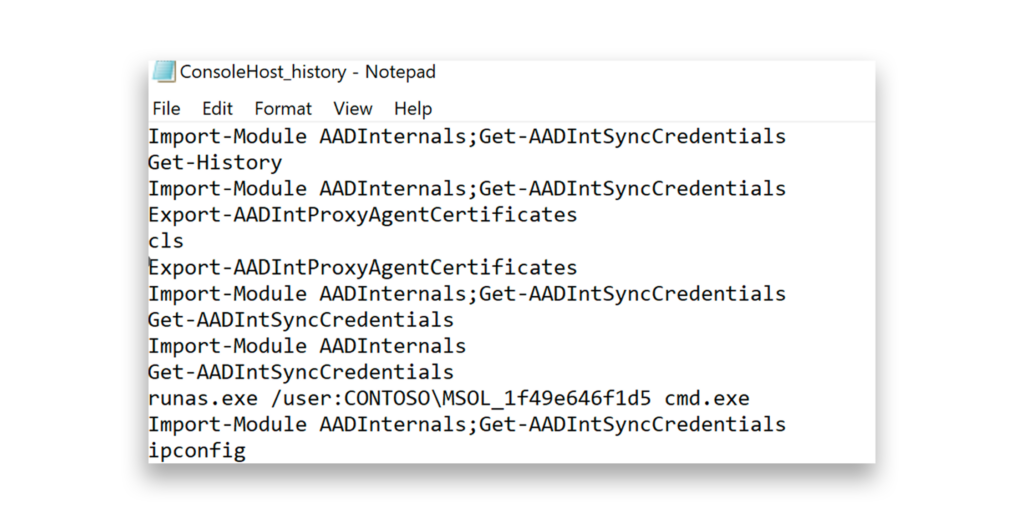

Desde un punto de vista forense, los registros del historial de la consola PowerShell o el registro de Scriptblock pueden ser valiosos, especialmente para herramientas de rastreo como AADInternals(Figura 4).

No hay eventos específicos vinculados a la autenticación PassThrough para la supervisión. Sin embargo, un buen enfoque para rastrear posibles problemas es supervisar cualquier acceso sospechoso a claves de API criptográficas (CAPI). Monitorear esta actividad puede ayudar a detectar exportaciones de certificados de autenticación pass-through, que podrían indicar acciones no autorizadas o un intento de explotar el sistema de autenticación pass-through como parte del compromiso de Entra Connect. AADInternals ha documentado el proceso que podría utilizar un ataque de este tipo.2

Perfiles de los actores de amenazas

Se sabe que la amenaza Storm-0501 utiliza Entra Connect en sus operaciones.3

Herramientas de compromiso Entra Connect

Gerenios/AADInternals, disponible en github.com, puede utilizarse para extraer o cosechar credenciales del servidor Entra Connect.

Panorama de las amenazas

Táctica ATT&CK: Acceso a credenciales

El 26 de septiembre de 2024, Microsoft informó de que el grupo Storm-0501 utilizó el compromiso Entra ID Connect para obtener las credenciales de la cuenta de sincronización de directorios local. Con estas credenciales, los atacantes pudieron autenticarse y obtener un token de acceso para Microsoft Graph. Esto les permitió restablecer o cambiar las contraseñas de Entra ID para cualquier cuenta híbrida.4

Instantánea de Semperis

A pesar de reducir los permisos de la Cuenta de Sincronización de Directorios en Entra ID a sólo lectura, Entra Connect aún debe tratarse como un activo de Nivel 0. La cuenta conserva poderosos permisos dentro del Directorio Activo local, que sigue siendo un punto crítico de control para los entornos híbridos. Si se compromete, los atacantes pueden aprovechar estos permisos locales para escalar su acceso, realizar movimiento lateral y comprometer toda la infraestructura.

Notas finales

- https://github.com/MicrosoftDocs/entra-docs/commit/6cef860add24f6741d00bda9133ec7c4be91fd81

- https://aadinternals.com/post/pta/

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-0501

- https://www.microsoft.com/en-us/security/blog/2024/09/26/storm-0501-ransomware-attacks-expanding-to-hybrid-cloud-environments/