El informe Five Eyes sobre el compromiso de Active Directory enumera la extracción de NTDS.DIT como una de las principales tácticas de ataque. Con acceso a este archivo, los atacantes podrían ser capaces de extraer hashes de contraseñas, que pueden llevar a un compromiso completo de Active Directory. Obtenga más información sobre la extracción NTDS.DIT, cómo detectarla y cómo defenderse de ella.

¿Qué es NTDS.DIT?

NTDS.DIT, que significa Árbol de Información de Directorio de Servicios de Directorio de Nueva Tecnología, es la base de datos de los Servicios de Dominio de Active Directory (AD DS). Esta base de datos almacena los datos del directorio y los pone a disposición de los usuarios y administradores de la red. Estos datos incluyen hashes de contraseñas y detalles de usuario para todos los objetos de ordenador y usuario en el dominio - información poderosa en las manos equivocadas.

¿Qué es la extracción NTDS.DIT?

Los atacantes extraen NTDS.DIT haciendo una copia del archivo NTDS.DIT de un controlador de dominio (DC). El acceso a NTDS.DIT es una de las razones por las que los atacantes tienen como objetivo las copias de seguridad de los DC y otra razón por la que mantener copias de seguridad seguras, dedicadas y específicas de AD es una buena práctica.

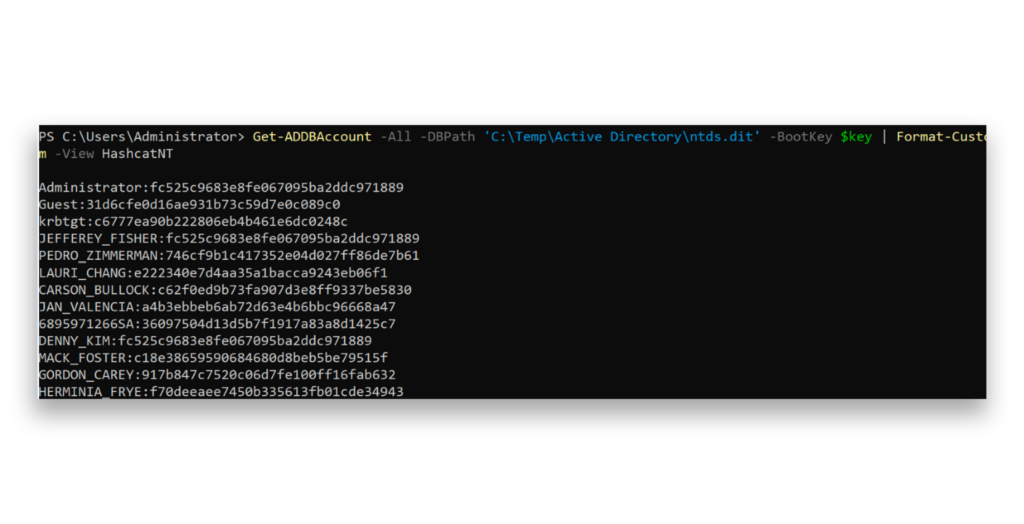

Utilizando el archivo NTDS.DIT extraído junto con un hive del registro SYSTEM extraído (que almacena las claves de cifrado), los atacantes pueden descifrar los hashes fuera de línea o utilizarlos en un ataque Pass the Hash, evitando la necesidad de descifrarlos(Figura 1). Una vez que los atacantes obtienen acceso a los hashes de las contraseñas, pueden controlar todas las cuentas, incluidas las de administrador de dominio, comprometiendo toda la red.

Cómo defenderse de la extracción de NTDS.DIT

Para extraer el archivo NTDS.DIT de un DC, los atacantes necesitan privilegios elevados, normalmente equivalentes a los de administrador de dominio o administrador de empresa. Sin dicho acceso, no pueden recuperar estos datos confidenciales. Para mitigar el riesgo de extracción de NTDS.DIT, los defensores deben:

- Limitar la pertenencia a grupos de nivel 0, como administradores de dominio y administradores de empresa.

- Supervise de cerca a cualquier usuario que se añada a un grupo de nivel 0.

- Aplique la jerarquización administrativa para las cuentas de nivel 0 como mínimo.

- Utilice herramientas como Purple Knight para abordar vulnerabilidades comunes y Forest Druid para identificar y mitigar las rutas de ataque que conducen a los grupos de nivel 0.

Cómo detectar la extracción de NTDS.DIT

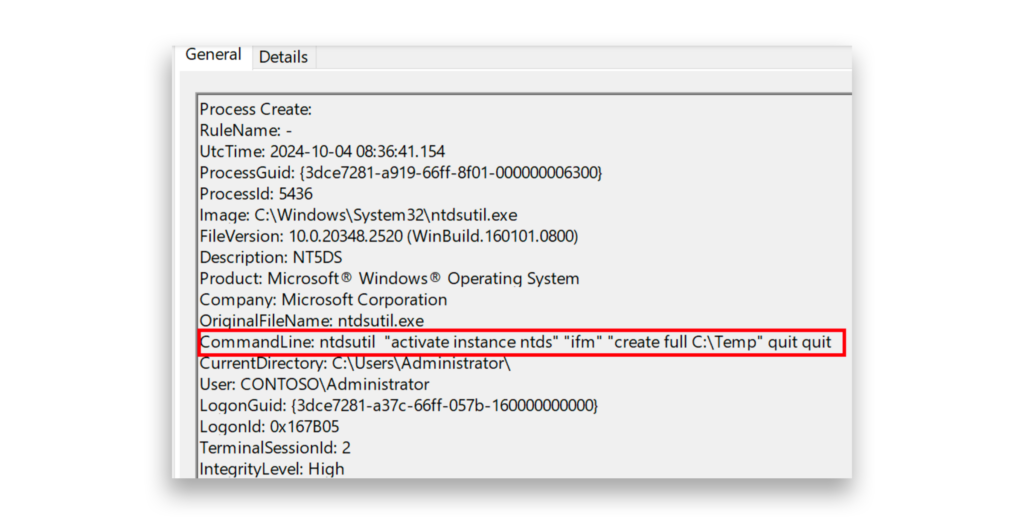

Para detectar la extracción de NTDS.DIT de un DC, los defensores pueden monitorizar el uso de ntdsutil.exe en la línea de comandos, particularmente cuando contiene activate instance ntds, que activa la instancia NTDS, e ifm, que crea medios de instalación desde Active Directory(Figura 2). Esta actividad es un claro indicador de intentos de extracción de NTDS.DIT. La mayoría de las soluciones de detección y respuesta de endpoints (EDR) pueden registrar las actividades de la línea de comandos, lo que puede ayudarle a investigar este tipo de ataques.

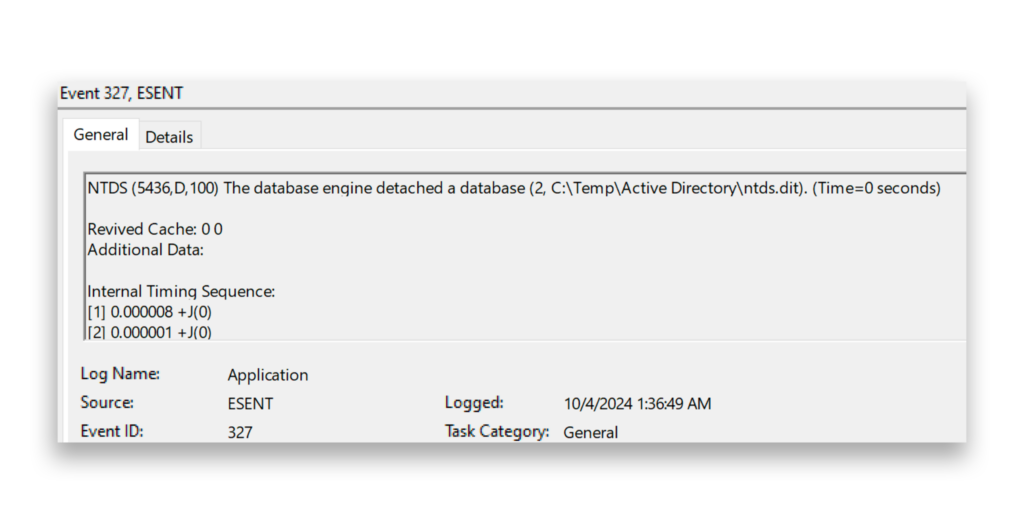

Para rastrear la extracción de NTDS.DIT desde una perspectiva forense, los defensores pueden revisar los registros de aplicaciones en un DC y filtrar por los ID de evento 325 y 327. Ambos eventos revelan dónde se copió el archivo NTDS.DIT (Figura 3). Ambos eventos revelan dónde se copió el archivo NTDS.DIT(Figura 3).

Perfiles de los actores de amenazas

Se sabe que los siguientes actores de amenazas utilizan ntdsutil.exe para extraer el archivo NTDS.DIT.

- APT41 (Grupo MITRE ATT&CK G0096)1

- CL-STA-00432

- Grupo Lazarus (Grupo MITRE ATT&CK G0032)3

- Mustang Panda (Grupo MITRE ATT&CK G0129)4

- RA World alias RA Group5

- Rhysida6

- Sandworm Team alias ELECTRUM, Telebots, IRON VIKING, BlackEnergy, Quedagh, Voodoo Bear, IRIDIUM, Seashell Blizzard, FROZENBARENTS, APT44 (MITRE ATT&CK Group G0034)7

- Tormenta-15678

- Volt Typhoon (Grupo MITRE ATT&CK G1017)9

Herramientas de extracción NTDS.DIT

Para copiar la base de datos NTDS.DIT se pueden utilizar las siguientes herramientas:

- Ntdsutil

- csababarta/ntdsxtract

- zcgonvh/NTDSDumpEx

Panorama de las amenazas

Táctica ATT&CK: Acceso a credenciales

El 6 de septiembre de 2024, Palo Alto Networks informó de que Stately Taurus (alias Mustang Panda), un actor de amenazas con sede en China, utilizó Vssadmin para crear una copia sombra de volumen en los DC, lo que le permitió robar el archivo NTDS.DIT. Después, el atacante copió la colmena SYSTEM del registro para recuperar la clave de arranque, lo que le permitió descifrar el archivo NTDS.DIT. Esto proporcionó al grupo acceso a los nombres de usuario y a los hash de las contraseñas de las cuentas de Active Directory.10

El 22 de julio de 2024, Palo Alto Networks informó de que la banda de ransomware RA World utilizaba herramientas como Impacket para copiar el archivo NTDS.DIT de los DC, lo que le daba acceso a los hashes de nombres de usuario y contraseñas. La banda también volcó las carpetas de registro SAM y SYSTEM para descifrar y descifrar los hashes sin conexión.11

El 20 de mayo de 2024, se informó de que la banda de ransomware Akira escaló privilegios para exfiltrar el archivo NTDS.DIT de los DC. Para ello, la banda apagaba la máquina virtual (VM) del controlador, copiaba los archivos VMDK a otra VM y extraía los archivos NTDS.DIT y SYSTEM hive. El hive SYSTEM proporcionaba las claves de descifrado para los hashes de las contraseñas en el NTDS.DIT, lo que permitía a los atacantes descifrar las contraseñas o utilizar técnicas de Pass the Hash para obtener acceso a otros sistemas.12

El 8 de agosto de 2023, Check Point Research informó de que la banda de ransomware Rhysida utilizaba ntdsutil.exe para crear una copia de seguridad del archivo NTDS.DIT durante sus ataques. Este archivo, que contiene datos confidenciales de Active Directory como nombres de usuario y hashes de contraseñas, se almacenaba en una carpeta llamada temp_l0gs.13

El 14 de junio de 2023, Palo Alto Networks reveló que el actor de la amenaza CL-STA-0043 copió el archivo NTDS.DIT de los DC como parte de una campaña dirigida a gobiernos de Oriente Medio y África. El atacante utilizó este archivo para obtener los hashes de las contraseñas y, con la ayuda del hive del registro SYSTEM copiado, descifró las credenciales.14

El 24 de mayo de 2023, Microsoft informó de que Volt Typhoon, un actor de amenazas con sede en China, utilizaba ntdsutil.exe para crear medios de instalación de DC, ya fuera de forma local o remota. Esto permitió a los atacantes obtener nombres de usuario y hashes de contraseñas almacenados en los medios, que estaban destinados a configurar nuevos DCs.15

El 14 de octubre de 2022, Microsoft informó de que Seashell Blizzard (antes conocido como IRIDIUM), un actor de amenazas con base en Rusia, utilizaba ntdsutil.exe para realizar copias de seguridad de las bases de datos de Active Directory durante sus ataques de ransomware. Al crear estas copias de seguridad, el atacante extraía los nombres de usuario y los hash de las contraseñas de todas las cuentas de Active Directory.16

El 8 de septiembre de 2022, Cisco Talos informó de que el grupo Lazarus utilizó la herramienta vssadmin para crear instantáneas de volúmenes y filtrar el archivo NTDS.DIT que contenía los datos de Active Directory. Al copiar el archivo NTDS.DIT a través de estas copias de seguridad, Lazarus obtuvo acceso a credenciales de cuentas críticas.17

El 18 de agosto de 2022, Group-IB informó de que el grupo de amenazas APT41 utilizaba herramientas como vssadmin para crear instantáneas de volúmenes con el fin de filtrar el archivo NTDS.DIT. Este archivo contiene datos confidenciales, como nombres de usuario y hashes de contraseñas de Active Directory.18

Instantánea de Semperis

La extracción de NTDS. DIT es un método que los atacantes utilizan para tomar el control de todo un entorno de Active Directory. Copiando el archivo NTDS.DIT y el hive del registro SYSTEM de un DC, los atacantes pueden obtener acceso a todos los hashes de contraseñas del sistema. Estos hashes pueden ser descifrados o utilizados en ataques Pass-the-Hash, dando a los atacantes el control de cuentas críticas, incluyendo las cuentas de administrador de dominio.

Más información sobre la protección de Active Directory

- Descargar Purple Knight

- Descargar Forest Druid

- Semperis Directory Services Protector (DSP)

- Seguridad AD 101: Pase el Hash

Notas finales

- https://attack.mitre.org/groups/G0096/

- https://malpedia.caad.fkie.fraunhofer.de/actor/cl-sta-0043

- https://attack.mitre.org/groups/G0032/

- https://attack.mitre.org/groups/G0129/

- https://www.darkreading.com/ics-ot-security/fast-growing-ra-ransomware-group-goes-global

- https://malpedia.caad.fkie.fraunhofer.de/details/win.rhysida

- https://attack.mitre.org/groups/G0034/

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-1567

- https://attack.mitre.org/groups/G1017/

- https://unit42.paloaltonetworks.com/stately-taurus-abuses-vscode-southeast-asian-espionage/

- https://unit42.paloaltonetworks.com/ra-world-ransomware-group-updates-tool-set/

- https://gbhackers.com/akira-ransomware-privilege-escalation/#google_vignette

- https://research.checkpoint.com/2023/the-rhysida-ransomware-activity-analysis-and-ties-to-vice-society/

- https://www.paloaltonetworks.com/blog/security-operations/through-the-cortex-xdr-lens-uncovering-a-new-activity-group-targeting-governments-in-the-middle-east-and-africa/

- https://www.microsoft.com/en-us/security/blog/2023/05/24/volt-typhoon-targets-us-critical-infrastructure-with-living-off-the-land-techniques/

- https://www.microsoft.com/en-us/security/blog/2022/10/14/new-prestige-ransomware-impacts-organizations-in-ukraine-and-poland/

- https://blog.talosintelligence.com/lazarus-three-rats/

- https://www.group-ib.com/blog/apt41-world-tour-2021/