El espray de contraseñas es una de las principales ciberamenazas, nombrada en el reciente informe de las agencias de ciberseguridad de la alianza Five Eyes. Qué es la pulverización de contraseñas, cómo la han utilizado los ciberatacantes en el pasado y cómo puede detectar y defender su entorno híbrido de Active Directory frente a los ataques de pulverización de contraseñas?

¿Qué es la pulverización de contraseñas?

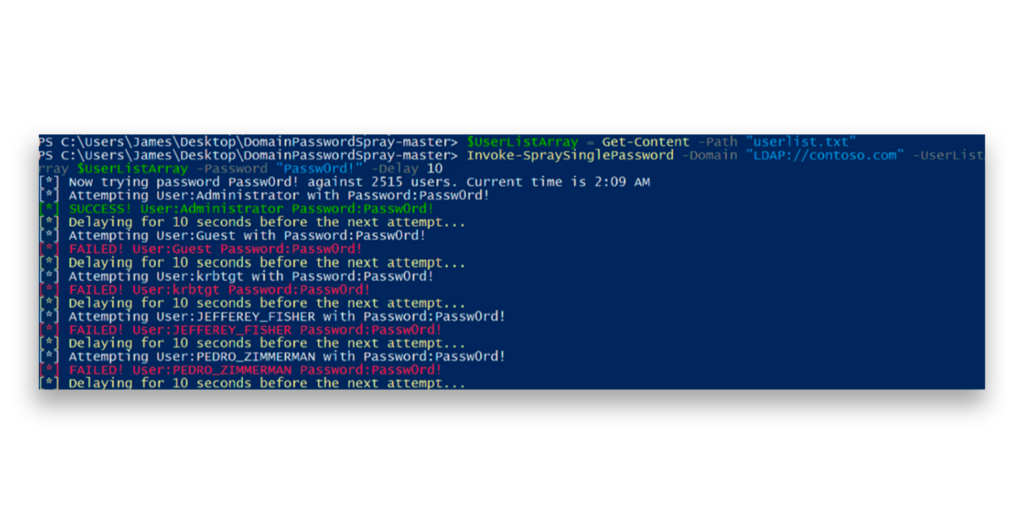

La pulverización de contr aseñas es un ataque en el que los atacantes prueban contraseñas de uso común o débiles en muchas cuentas, apuntando a sistemas como VPNs, gateways Citrix y tenants Entra ID. A diferencia de los ataques de fuerza bruta, que se centran en una sola cuenta, el rociado de contraseñas distribuye los intentos para reducir la posibilidad de provocar bloqueos de cuentas. En un ataque de pulverización de contraseñas, los atacantes a menudo se dirigen a cuentas de Active Directory en redes internas para obtener acceso y escalar privilegios(Figura 1).

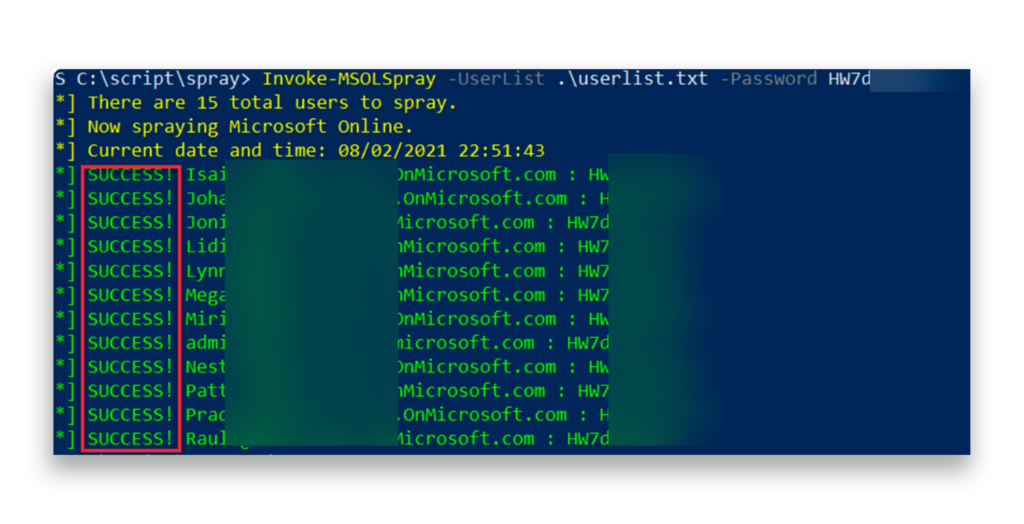

Entra ID es otro objetivo. He aquí un ejemplo de un ataque de pulverización de contraseñas dirigido a un inquilino Entra ID(Figura 2).

¿Cómo defenderse de la pulverización de contraseñas?

La defensa de su organización contra el rociado de contraseñas es un paso importante en el fortalecimiento de su postura de seguridad de Active Directory. Varias acciones pueden ayudar.

- Implantar la autenticación multifactor (AMF ) en todos los portales de acceso a Internet.

- Aplique políticas de contraseñas seguras en Active Directory para garantizar que los usuarios crean contraseñas seguras.

- Si es posible, considere la transición a la autenticación sin contraseña, aunque puede que no sea factible para todas las organizaciones.

- Implemente una solución de protección de contraseñas (por ejemplo, Entra ID Password Protection) para bloquear el uso de contraseñas débiles o comprometidas en sus sistemas.

- Retire cualquier inquilino de Entra ID que no esté en producción y que pueda contener datos confidenciales.

- Ponga fuera de servicio los sistemas conectados a Internet que ya no se utilicen para reducir las posibles superficies de ataque.

¿Cómo se puede detectar la pulverización de contraseñas?

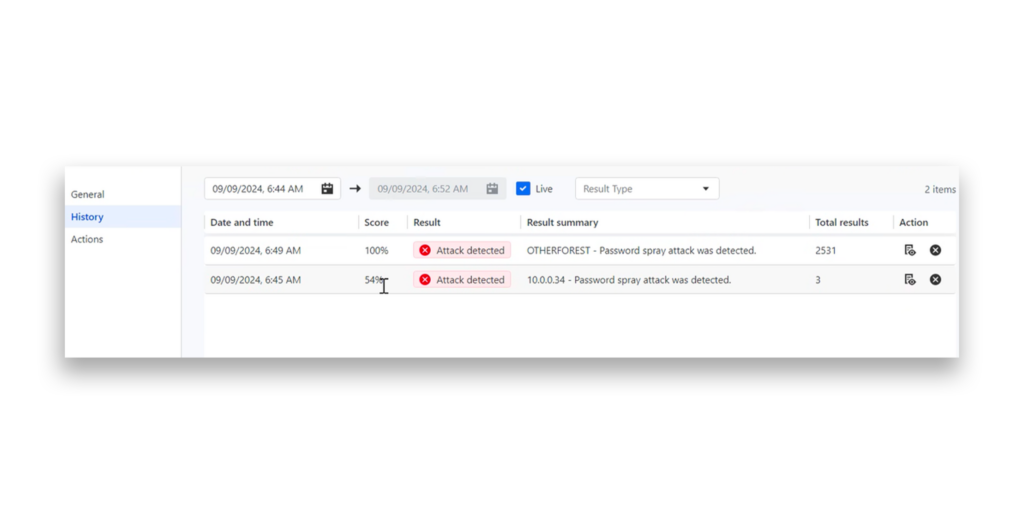

Semperis Directory Services Protector (DSP) puede ayudar a detectar ataques de pulverización de contraseñas en entornos de Active Directory(Figura 3).

Los sistemas orientados a Internet, como Citrix, puertas de enlace RDP y VPN, suelen estar vinculados a Active Directory. Estos sistemas pueden utilizarse como puntos de entrada para acceder a AD. Centralizar los registros de estos sistemas en una solución SIEM es una buena idea. Esto facilita la detección temprana de intentos de inicio de sesión sospechosos, como el robo de contraseñas. Sin embargo, tenga en cuenta que muchos ciberataques son expertos en eludir la detección SIEM.

Perfiles de los actores de amenazas

Los siguientes actores de amenazas han sido conocidos por utilizar ataques de pulverización de contraseñas en la naturaleza.

- APT28 alias IRON TWILIGHT, SNAKEMACKEREL, Swallowtail, Group 74, Sednit, Sofacy, Pawn Storm, Fancy Bear, STRONTIUM, Tsar Team, Threat Group-4127, TG-4127, Forest Blizzard, FROZENLAKE (MITRE ATT&CK Group G0007)1

- APT29 alias IRON RITUAL, IRON HEMLOCK, NobleBaron, Dark Halo, StellarParticle, NOBELIUM, UNC2452, YTTRIUM, The Dukes, Cozy Bear, CozyDuke, SolarStorm, Blue Kitsune, UNC3524, Midnight Blizzard (MITRE ATT&CK Group G0016)2

- APT33 alias HOLMIUM, Elfin, Peach Sandstorm (MITRE ATT&CK Group G0064)3

- Juego (MITRE ATT&CK Group G1040)4

Herramientas de pulverización de contraseñas

Las siguientes herramientas, disponibles en github.com, pueden utilizarse para realizar un ataque de pulverización de contraseñas.

- dafthack/DomainPasswordSpray

- dafthack/MSOLSpray

- iomoath/SharpSpray

Panorama de las amenazas

Táctica ATT&CK: Acceso a credenciales

El 25 de enero de 2024, Microsoft informó de que el grupo Midnight Blizzard (también conocido como APT29) utilizó la pulverización de contraseñas para comprometer un inquilino de prueba no productivo sin MFA. Los atacantes eludieron la detección utilizando intentos de contraseña de baja frecuencia y redes proxy residenciales. Después de obtener acceso, comprometieron una aplicación OAuth de prueba heredada con privilegios elevados, que tenía acceso al entorno corporativo de Microsoft. Esto permitió a los atacantes desplegar una aplicación OAuth maliciosa, lo que les dio acceso a largo plazo a sistemas y datos confidenciales.5

El 24 de enero de 2024, Talos Intelligence informó de que el grupo de ransomware Play utilizó la pulverización de contraseñas con la herramienta SharpSpray para obtener acceso probando contraseñas débiles a través de múltiples cuentas dentro de Active Directory. Una vez dentro, los atacantes escalaron privilegios y desactivaron herramientas de seguridad utilizando métodos como PsExec, eludiendo MFA a través de mesas de ayuda de ingeniería social para registrar nuevos dispositivos. A continuación, los atacantes desplegaron ransomware para cifrar los sistemas objetivo.6

El 14 de septiembre de 2023, Microsoft informó de que Peach Sandstorm utilizó la pulverización de contraseñas para atacar a inquilinos de Entra ID en sectores como el de defensa y el farmacéutico. Intentando introducir contraseñas débiles en varias cuentas, los atacantes pretendían acceder a entornos sensibles. Una vez que lo conseguían, realizaban un reconocimiento interno utilizando herramientas como AzureHound y Roadtools para mapear la red y mantener la persistencia.7

El 10 de septiembre de 2020, Microsoft informó de que el grupo de amenazas STRONTIUM utilizaba la pulverización de contraseñas como táctica clave en sus campañas de recolección de credenciales. Los atacantes se dirigieron a cuentas de Office 365 de diversos sectores, incluidos los relacionados con elecciones políticas. Utilizando un gran conjunto de direcciones IP, incluidos anonimizadores Tor, STRONTIUM llevó a cabo intentos de autenticación de baja frecuencia en miles de cuentas para evitar la detección y el bloqueo de cuentas.8

En abril de 2019, Citrix proporcionó una actualización sobre una brecha en su red interna, donde los atacantes probablemente accedieron y robaron documentos comerciales durante varios meses. Se pensó que el ataque implicaba técnicas como la pulverización de contraseñas. Citrix trabajó con el FBI y expertos en ciberseguridad para investigar el incidente y tomó medidas para mejorar su seguridad.9

Instantánea de Semperis

Los ataques de pulverización de contraseñas son un método común utilizado por los ciberatacantes para explotar contraseñas débiles sin desencadenar bloqueos de cuentas. Al probar contraseñas comunes en múltiples cuentas, los atacantes evitan ser detectados y pueden comprometer sistemas como VPNs, inquilinos Entra ID o Active Directory. Estos ataques pueden conducir a accesos no autorizados a entornos y datos sensibles. Para defenderse de los ataques de rociado de contraseñas, aplique políticas de contraseñas sólidas, active MFA y utilice herramientas eficaces para supervisar la actividad o el comportamiento inusual de inicio de sesión.

Recursos adicionales

- Cómo defenderse de un ataque de pulverización de contraseñas

- Detección de rociado de contraseñas en Active Directory

- Presentación de Lightning Identity Runtime Protection

Notas finales

- https://attack.mitre.org/groups/G0007/

- https://attack.mitre.org/groups/G0016/

- https://attack.mitre.org/groups/G0064/

- https://attack.mitre.org/groups/G1040/

- https://www.microsoft.com/en-us/security/blog/2024/01/25/midnight-blizzard-guidance-for-responders-on-nation-state-attack/

- https://blog.talosintelligence.com/talos-ir-quarterly-report-q4-2023/

- https://www.microsoft.com/en-us/security/blog/2023/09/14/peach-sandstorm-password-spray-campaigns-enable-intelligence-collection-at-high-value-targets/

- https://www.microsoft.com/en-us/security/blog/2020/09/10/strontium-detecting-new-patters-credential-harvesting/

- https://citrixblogs.wpengine.com/2019/04/04/citrix-provides-update-on-unauthorized-internal-network-access/