El ransomware sigue perdurando como empresa delictiva altamente lucrativa.

Entre enero de 2013 y julio de 2019, los grupos de piratas informáticos especializados en ransomware extorsionaron al menos 144,35 millones de dólares a organizaciones estadounidenses. Esa es la cifra exacta revelada recientemente por el FBI; el daño real es casi con toda seguridad mucho mayor, dado que solo una parte de los ciberdelitos llegan a denunciarse a las fuerzas de seguridad.

Para entrar en la red, los proveedores de ransomware envían mensajes de correo electrónico a los empleados objetivo. Una vez dentro de la red, se mueven lateralmente para localizar y cifrar los sistemas de misión crítica, tras lo cual piden un rescate por la clave de descifrado. En muchos casos, la fase de movimiento lateral se ve facilitada por el secuestro de una herramienta omnipresente del administrador de red: Windows Active Directory, o AD.

Tuve la oportunidad, una vez más, de debatir sobre el yin frente al yang en relación con la ubicación central de Active Directory en el corazón de las redes corporativas con Mickey Bresman, cofundador y director ejecutivo de Semperis, una empresa de ciberresiliencia basada en identidades con sede en el nuevo World Trade Center del Bajo Manhattan. Nos conocimos en RSA 2020. Para profundizar en nuestra conversación, escuche el podcast adjunto. He aquí algunos extractos clave.

Repunte del ransomware

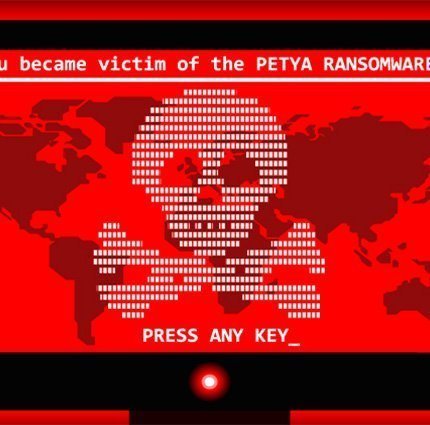

AD permite al personal informático gestionar el acceso a servidores y aplicaciones en toda la extensión de cualquier red basada en Windows; se utiliza en el 90 % de las organizaciones estadounidenses, lo que se traduce en decenas de miles de empresas y organismos. En la primavera de 2017, los gusanos ransomware WannaCry y NotPetya asolaron todo el mundo, congelando los sistemas Active Directory de miles de empresas.

A raíz de NotPetya, en particular, las grandes empresas se apresuraron a bloquear sus defensas de red internas. NotPetya causó daños por valor de 10.000 millones de dólares, según Tom Bossert, alto funcionario del Departamento de Seguridad Nacional en aquel momento.

Así que los actores de amenazas empezaron a centrarse en objetivos más suaves. Desde entonces, comenzaron a perfeccionar las formas de manipular AD para ayudar e instigar las campañas de ransomware. En 2018 y 2019, las interrupciones empresariales provocadas por el ransomware no se produjeron en forma de gusanos de alcance global, como WannaCry y NotPetya, sino en implacables ataques puntuales.

"Hubo un gran repunte en el tercer y cuarto trimestre de 2019, no solo en Estados Unidos, sino en todo el mundo", me dijo Bresman. "El ransomware sigue avanzando muy rápido y con fuerza, y de hecho se está convirtiendo en un problema aún mayor".

Entre las organizaciones que se encuentran en la línea de fuego figuran empresas manufactureras, empresas de telemarketing, bufetes de abogados, hospitales, ciudades y pueblos, organismos públicos locales y distritos escolares locales, es decir, los pilares de la economía estadounidense.

Manipulación de identidades

Las amenazas buscan AD por la misma razón por la que las empresas confían en él: AD es el centro de autenticación, que proporciona acceso de inicio de sesión único (SSO) en toda la red de la empresa. Un empleado -o un actor de amenazas- puede iniciar sesión una sola vez en Active Directory y, si se le conceden privilegios lo suficientemente altos, obtener acceso completo a todos los recursos de la organización.

Los atacantes ya han perfeccionado numerosas formas de manipular AD y hacerse con credenciales SSO que tienen estatus de acceso privilegiado. Uno de los tipos de exploits más populares gira en torno a la piratería de vulnerabilidades conocidas en el protocolo de autenticación conocido como Kerboros, que se integra con AD. Hackear Kerberos -lo que a menudo se conoce como un ataque de "ticket dorado"- puede hacer que sea mucho más fácil moverse lateralmente sin ser detectado.

Además, continuamente se descubren nuevas vulnerabilidades relacionadas con AD. Esto es cierto para todo el software, por supuesto. Pero los fallos de AD suelen ser muy graves. El 10 de marzo, por ejemplo, Microsoft publicó un parche para un fallo crítico descubierto en algo llamado LDAP, otro protocolo de comunicaciones que está vinculado a AD. Este fallo, a menos que se parchee y hasta que no se parchee, deja una vía abierta para que una parte malintencionada escale privilegios y ejecute ataques man-in-the-middle desde el interior de la red de una empresa.

La inmensa mayoría de los ataques de ransomware actuales pivotan sobre la manipulación de las identidades gestionadas y controladas, en algún nivel, por AD, afirma Bresman.

Exposición al ataque

Semperis se lanzó en 2014 para ofrecer servicios de recuperación ante desastres específicamente para sistemas AD. Comenzó ofreciendo ayuda a las empresas para restaurar de forma rápida y eficiente un sistema AD que de repente se corrompía y se apagaba. Hace seis años, la causa más probable era un empleado deshonesto.

Luego llegaron las oleadas de ataques de ransomware, aprovechando AD para propagarse, con la extorsión como objetivo. Mientras tanto, el reto de recuperar un sistema AD dañado o maltratado se hizo mucho más complejo. Las empresas mezclan y combinan cada vez más recursos proporcionados por la nube con infraestructura de TI local, y como la dependencia de las redes híbridas se ha disparado, también lo ha hecho la complejidad de intentar bloquear AD.

"De repente, las organizaciones se encuentran en una situación en la que tienen que proteger varios ámbitos diferentes, algunos de esos activos en su propio centro de datos, pero muchos de ellos fuera del centro de datos", afirma Bresman. "Todas las organizaciones son cada vez más digitales. Esto no es nada nuevo... pero ahora, además, los malos están prestando atención exactamente a esto. Cuanto más digital se vuelve una organización, más expuesta está a posibles ataques."

Resistencia AD

Tras su lanzamiento como servicio de recuperación especializado, Semperis ha cambiado su modelo de negocio para ayudar a las empresas a aumentar la resistencia de AD. Recientemente, la empresa ha ampliado su oferta para escanear los sistemas AD de los clientes con el fin de detectar y parchear cualquier vulnerabilidad relacionada con AD, antes de que un agente de amenazas llegue a hacerlo.

"Lo mejor es estar preparado antes de que se produzca un ataque", afirma Bresman. "Nos metemos en tu entorno y te preparamos, asegurándonos de que cierras todo lo que se puede cerrar".

Por supuesto, rara vez resulta práctico bloquearlo todo. Por ejemplo, un análisis puede revelar un ajuste de configuración que debería cambiarse para aumentar la seguridad. Pero al hacerlo, se cortarían ciertas funcionalidades de una aplicación empresarial heredada, lo que provocaría protestas.

Sin embargo, el mero hecho de obtener visibilidad de un fallo grave conocido es un gran paso en la dirección correcta. "Podemos prestarle una atención especial, empezando por un plan de mitigación", afirma Bresman. "Podemos estar atentos a cualquier cosa inusual que pueda ocurrir en ese entorno; y si ocurre algo que no estaba previsto, podemos enviar una notificación inmediatamente".

Ante la persistencia del azote del ransomware -y la ampliación de la superficie de ataque de las redes corporativas-, tiene sentido supervisar y probar AD, desde el punto de vista de la seguridad, las veinticuatro horas del día. La adopción generalizada de esta práctica marcaría una gran diferencia. Estaré atento.