Forest Druid es una herramienta gratuita de descubrimiento de rutas de ciberataque para entornos de identidad híbridos, como Active Directory y Entra ID. A diferencia de las herramientas tradicionales que mapean las rutas de ataque desde el perímetro externo hacia el interior, Forest Druid se centra en proteger primero los activos más críticos.

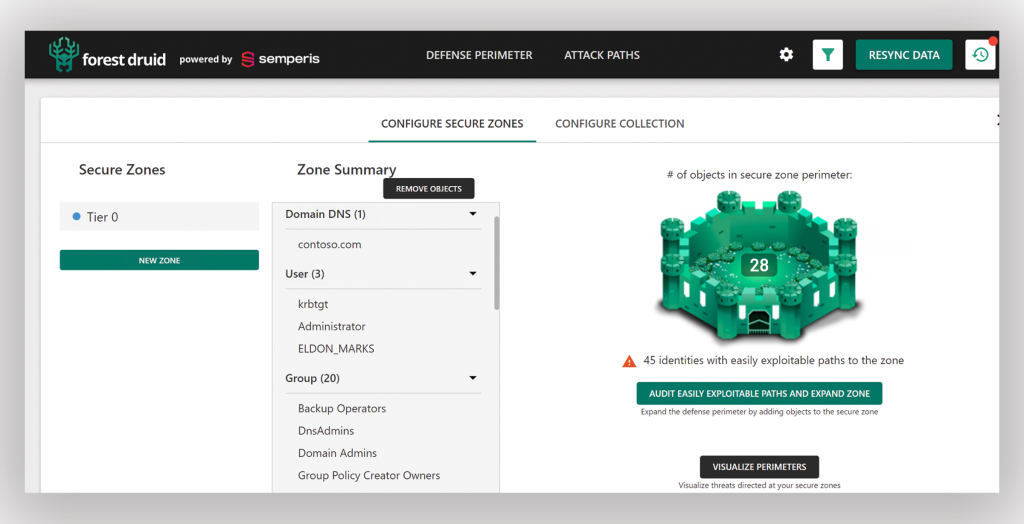

Este método da prioridad a la identificación y protección de los activos de Nivel 0, las partes más privilegiadas y sensibles de la red(Figura 1), frente a las ciberamenazas. Estos activos incluyen cuentas administrativas y servidores con control sobre sistemas de gestión de identidades como Active Directory. Al proteger estos activos de nivel 0, las organizaciones pueden proteger mejor su infraestructura informática general.

El reto de las identidades comprometidas

La respuesta a incidentes puede ser abrumadora, especialmente cuando se trata de un incidente de seguridad difícil, como identidades comprometidas en un entorno de Active Directory. Durante una respuesta a incidentes en curso, como un incidente de seguridad de ransomware, es fundamental identificar el riesgo que suponen las nuevas identidades comprometidas y comprender cómo los atacantes podrían escalar privilegios para acceder a activos de nivel 0.

Los atacantes suelen dirigirse a estas cuentas con privilegios elevados para hacerse con el control de la red y poder propagar su ransomware. Por lo tanto, es esencial priorizar la seguridad de estos activos para mitigar el impacto de un ataque de este tipo.

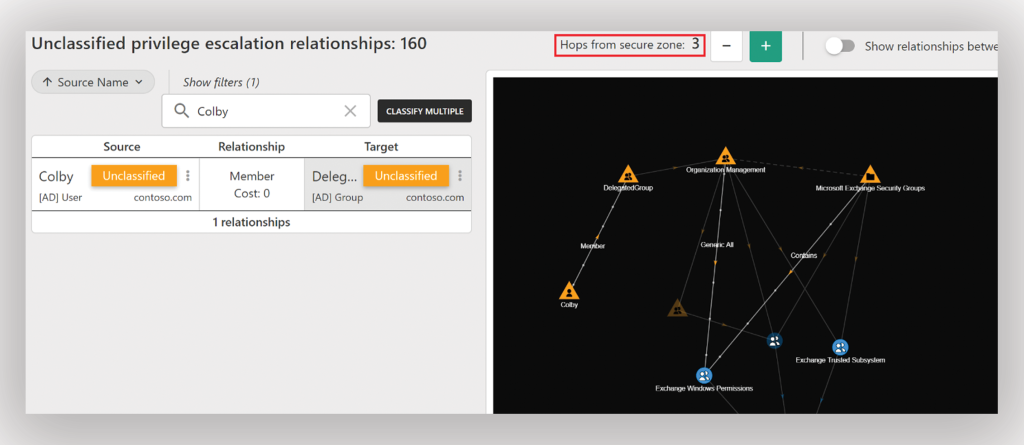

La vista visualizada proporcionada por Forest Druid mejora su planificación de respuesta a incidentes cibernéticos, facilitando la comprensión del impacto potencial de una cuenta comprometida, ofreciendo una mejor comprensión de los riesgos asociados.

En el siguiente ejemplo, puede ver que la identidad especificada tardaría tres saltos en elevar sus privilegios a un activo de nivel 0(Figura 2). Al identificar el número de saltos que necesitaría una identidad comprometida para llegar a sus activos de nivel 0, puede evaluar mejor el nivel de exposición de dichos activos. Esto le ayuda a priorizar las rutas de ataque críticas que necesitan reparación y a comprender el esfuerzo necesario para que un atacante alcance el nivel 0.

Supongamos que observas otra identidad comprometida. Puedes configurar esta cuenta como filtro de origen para trazar todas las rutas de ataque directas que tiene hacia el Nivel 0(Figura 3).

Una vez configurada una cuenta como filtro de origen, Forest Druid comienza a trazar visualmente todas las rutas de ataque que conducen de esa cuenta al Nivel 0(Figura 4).

Respuesta a incidentes junto con contención y recuperación

Con el aumento de los ataques de ransomware, las funciones de respuesta eficaz a incidentes se han ampliado para incluir la contención y la recuperación. Este cambio pone de manifiesto la necesidad de gestionar al mismo tiempo los esfuerzos de investigación y contención. La contención se centra en detener la propagación de un ataque, minimizar los daños, reducir la superficie de ataque de los activos de nivel 0 y reforzar los sistemas críticos, como Active Directory. La recuperación implica restablecer el funcionamiento normal de los sistemas y los datos -especialmente los sistemas de identidad críticos, como Active Directory- y garantizar que sean seguros y funcionales.

Los responsables de la respuesta a incidentes pueden utilizar Forest Druid como parte de su conjunto de herramientas. Aunque no es una solución para todo, Forest Druid proporciona una visión visualizada de la red y del impacto potencial de las cuentas comprometidas, mejorando su capacidad de respuesta a incidentes. La herramienta traza conexiones y rutas de ataque, lo que puede ayudar al personal de respuesta a incidentes a identificar y remediar rápidamente las rutas a los activos más críticos (por ejemplo, Nivel 0) y a reforzar Active Directory(Figura 5). La herramienta añade valor tanto a los esfuerzos de contención como a los de recuperación para el personal de respuesta a incidentes.

Cómo recopilar datos con Forest Druid

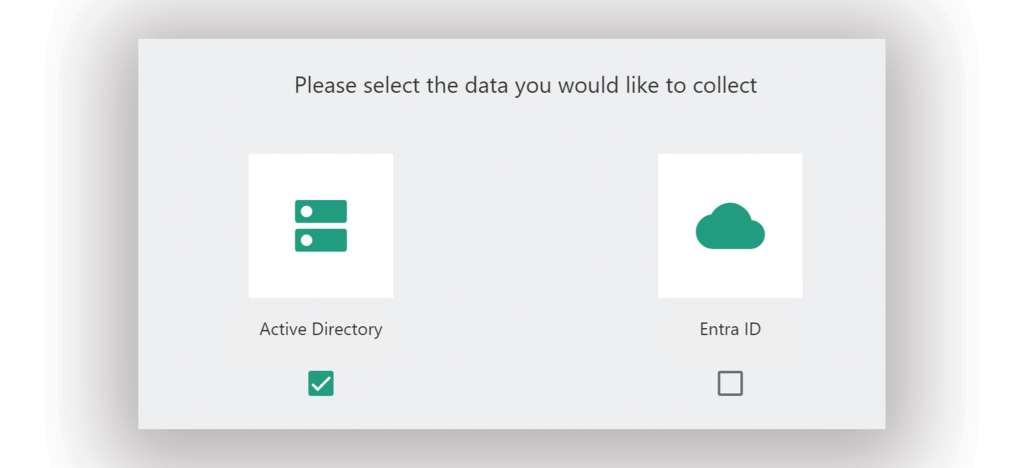

Cuando ejecuta Forest Druid por primera vez, la herramienta le pide que seleccione el tipo de datos que desea recopilar: de Active Directory o de Entra ID. En este ejemplo, he seleccionado Active Directory.

Forest Druid comienza a ejecutar consultas LDAP en segundo plano, recopilando toda la información del entorno(Figura 6). Esta recopilación de datos puntual permite a Forest Druid empezar a visualizar las rutas de los ataques.

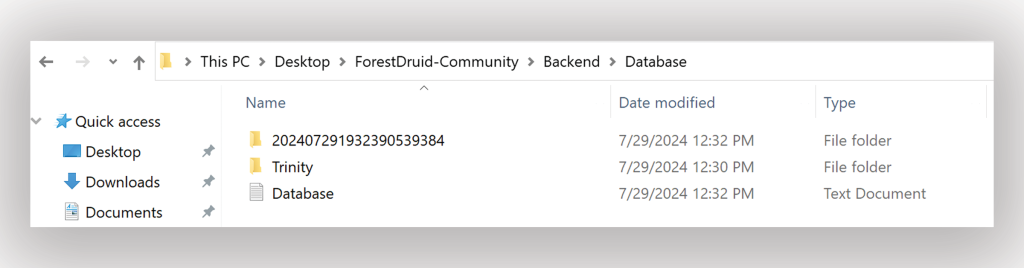

Todos los datos recopilados se almacenan en una subcarpeta llamada Database dentro de la carpeta Backend de Forest Druid (Figura 7). Los datos recopilados en la carpeta Database pueden comprimirse en un archivo ZIP y compartirse de forma segura con el equipo de respuesta a incidentes para su análisis.

Para analizar los datos sin conexión, el equipo sólo tiene que copiar los archivos en su propia carpeta Database dentro del directorio Forest Druid . Esta acción proporciona la misma vista del bosque de Active Directory que cuando se ejecutó inicialmente Forest Druid .

Descargue Forest Druid y empiece a trazar rutas de ataque a sus activos de nivel 0.

Más recursos de análisis de rutas de ataque en Forest Druid

- Vea el vídeo de demostración Forest Druid

- Lea las preguntas más frecuentes en Forest Druid

- Vea cómo Ran Harel hace una demostración de Forest Druid en Black Hat USA 2022

- Vea la entrevista en vídeo sobre Forest Druidcon Ran Harel y David Raviv, del NY Information Security Meetup.

- Visite Forest Druid