[Actualizado el 21 de febrero de 2024; publicado originalmente el 14 de diciembre de 2017]. Active Directory es el sistema de identidad más crítico para la mayoría de las empresas. El problema es que en las más de dos décadas transcurridas desde el lanzamiento de Active Directory, el panorama de la seguridad empresarial ha cambiado drásticamente. Esto ha dejado a muchas organizaciones vulnerables a los ataques de Active Directory.

Sin embargo, pocas empresas han adaptado su entorno de Active Directory para protegerse mejor contra posibles ciberataques. Las delegaciones se gestionan al azar. Los permisos predeterminados de los objetos suelen estar optimizados para la detección, no para la seguridad. Y en entornos suficientemente grandes, determinar exactamente cómo evitar que un actor malicioso ataque Active Directory puede ser todo un reto.

Además, las ciberamenazas se han vuelto más sofisticadas. Su objetivo ya no es comprometer sistemas individuales. Ahora, los atacantes se preocupan por encontrar los caminos más rápidos hacia sus recursos de nivel 0, incluido el sistema de identidad. ¿Qué puede hacer para proteger un activo tan crítico?

Puntos débiles comunes

La gestión de accesos privilegiados en Active Directory ha sido un problema obvio durante bastante tiempo. Construir Active Directory con acceso de lectura para todos los usuarios autenticados hace 23 años podría haber sido una gran idea, pero ahora eso es sólo pedir un ciberataque.

Muchas tiendas han mejorado en la implementación de políticas rígidas para los administradores de dominio. Pero el siguiente nivel de usuarios es aún más interesante para un atacante.

Este grupo de usuarios también tiene acceso a información sensible. La mayoría de los miembros de grupos privilegiados son legibles por los usuarios autenticados, lo que hace que sus miembros sean fácilmente descubiertos por un atacante. Si un atacante puede obtener acceso a una cuenta privilegiada y pescar en Active Directory, entonces puede aprender información útil sobre lo que hay en AD desde una perspectiva de acceso privilegiado.

Con este acceso a cuentas privilegiadas, los atacantes pueden crear un plano de ese entorno de Active Directory. por este motivo, la gestión de accesos privilegiados es una parte crucial de la protección frente a los ataques a Active Directory.

Otra vulnerabilidad reside en el hecho de que a los usuarios no administrativos se les pueden conceder derechos para realizar acciones privilegiadas. Piense: ¿Quién tiene derechos para restablecer contraseñas en sus cuentas de administrador? ¿Es el administrador del dominio u otro grupo de usuarios?

Los atacantes pueden consultar las listas de control de acceso (ACL), ver quién tiene acceso a qué objetos y utilizar esa información para comprometer Active Directory. Si un empleado del servicio de asistencia puede restablecer las contraseñas de los usuarios con más privilegios y un atacante accede a la cuenta de ese empleado, el atacante puede escalar los privilegios del dominio.

5 métodos habituales de ataque a Active Directory

1. Compromiso de credenciales

La mayoría de los atacantes obtienen acceso a Active Directory a través de credenciales robadas. Existen multitud de métodos para comprometer una contraseña de Active Directory.

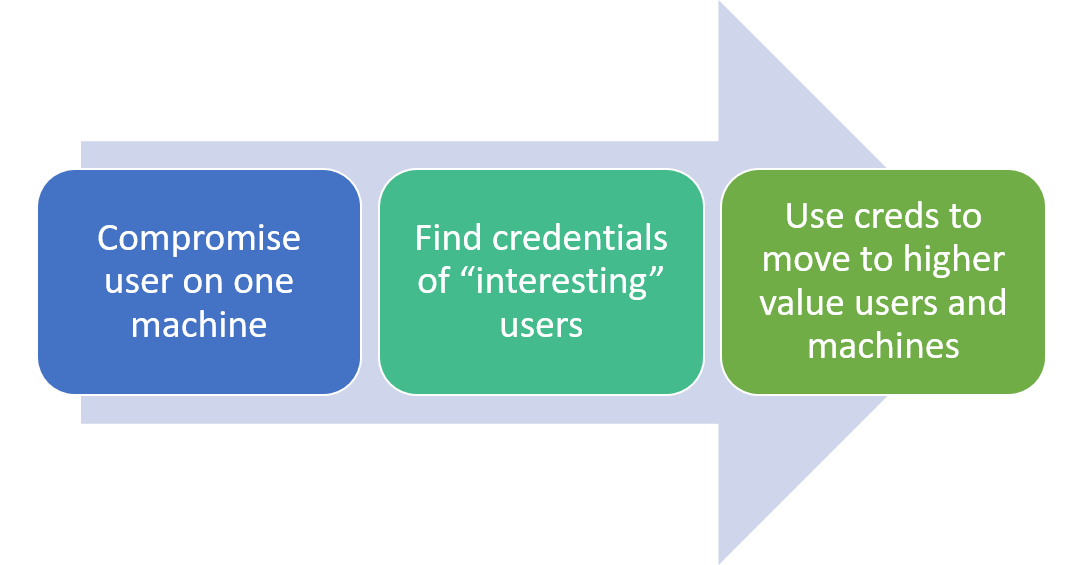

El robo de credenciales es una forma común de facilitar el movimiento lateral. Un ataque Pass the Hash, por ejemplo, es un caso específico de Windows de robo de credenciales en el que un atacante obtiene acceso a un servidor o servicio utilizando el hash de la contraseña de un usuario en lugar de la contraseña en texto claro. Este método consiste en robar el hash de LAN Manager (LM) o las claves Kerberos de un usuario de la memoria LSASS de un sistema Windows.

2. Mimikatz

Mimikatz, descrito como "una pequeña herramienta para jugar con la seguridad de Windows", es probablemente la herramienta de explotación de Active Directory más versátil y utilizada. Proporciona una variedad de métodos para agarrar LM Hashes, tickets Kerberos, y así sucesivamente.

3. PowerSploit/PowerView

PowerSploit/PowerView es un conjunto de herramientas basado en PowerShell para reconocimiento, exfiltración, persistencia, etc.

4. BloodHound

BloodHound es una herramienta gráfica para encontrar relaciones en entornos de Active Directory que ayudan a acelerar el camino hacia el acceso privilegiado.

5. ADFind

ADFind es una sencilla herramienta de línea de comandos para realizar búsquedas en Active Directory y se ha hecho muy popular como herramienta de reconocimiento de AD.

Medidas para proteger Active Directory

La buena noticia es que, a pesar de su potencial de explotación, puede hacer mucho para dificultar a los atacantes moverse por Active Directory.

- Reduzca la exposición de la información a través de usuarios y grupos AD privilegiados, GPO, etc. Utilice la delegación limitada basada en recursos y tecnologías integradas como Credential Guard y Remote Credential Guard en Win11 Pro & Enterprise.

- Supervise, supervise, supervise su entorno de TI utilizando una herramienta de auditoría de Active Directory. (Este magnífico libro blanco documenta los ID de eventos laterales relacionados con el movimiento que puede ser útil supervisar).

- Proteja los grupos privilegiados. Por ejemplo, el atributo de miembro no debería ser legible por todo el mundo; sólo los consumidores de ese grupo necesitan acceder a él. La delegación del control total o la escritura del atributo de miembro del grupo debe restringirse a otros usuarios privilegiados del mismo nivel de privilegio o superior.

- Proteja a los usuarios con privilegios. Los permisos de Restablecimiento de contraseña, Toma de propiedad o Control total deben estar estrictamente controlados para otros usuarios del mismo nivel de privilegio.

- Proteja los GPO que conceden acceso privilegiado. Estos GPOs no deben ser legibles por todo el mundo. Los GPO que contienen configuraciones de seguridad deben restringirse en Reads.

- Considere la posibilidad de restringir las credenciales mediante el Modelo de administración por niveles presentado en el documento técnico Pass-the-Hash de Microsoft o en la más reciente Estrategia de acceso privilegiado.

Herramientas para combatir las amenazas que atacan Active Directory

La adopción de estas medidas preventivas hace que sea más difícil para los atacantes poner en peligro Active Directory. Pero una vez que un atacante se esconde en su entorno, no hay forma de evitar que ataque Active Directory y acabe con su entorno.

Por eso, implantar una solución de recuperación ante desastres para Active Directory es el paso más importante que puede dar para proteger su infraestructura de identidades.

- Semperis Purple Knight y Forest Druid son herramientas comunitarias gratuitas que proporcionan evaluación de la postura de seguridad y análisis de rutas de ataque para Active Directory, Entra ID y Okta.

- Semperis Directory Services Protector le ofrece visibilidad sobre su postura de seguridad de Active Directory para ayudarle a reforzar Active Directory antes de que un atacante pueda entrar. Esta herramienta también supervisa cualquier cambio que se produzca en su Directorio Activo para que pueda detectar más rápidamente cualquier actividad sospechosa.

- La solución totalmente automatizada Active Directory Forest Recovery de Semperis hace que recuperarse de un ataque AD sea tan sencillo como hacer tres clics con el ratón, reduciendo el tiempo de restauración de semanas a horas.

Con todas las nuevas técnicas que existen para atacar Active Directory, la seguridad de AD es primordial. La modernización de su infraestructura de identidad también puede ayudar. Aún así, adopte una mentalidad de "violación asumida", prepare su plan de recuperación ante desastres de AD y mantenga un recurso fiable de respuesta ante incidentes en marcación rápida.