Un colega aquí en Semperis me metió recientemente en una conversación con el gerente de un gran entorno de Active Directory que se ejecuta en Windows Server 2008 R2. Con el fin de soporte para Windows Server 2008 y 2008 R2 muy pronto (oficialmente el 14 de enero de 2020), la planificación está muy avanzada para la actualización del bosque de la empresa y 110 controladores de dominio a Windows Server 2016 (el estado final seleccionado por esta empresa en particular). Pero un componente del plan de actualización está resultando difícil, y voy a explicar por qué.

Esperar lo mejor, prever lo peor

En esta organización, cualquier cambio significativo en la infraestructura de TI requiere un plan de proyecto aprobado que incluya medidas correctoras en caso de que algo vaya mal. En el caso de una actualización, eso significa una forma de "volver atrás" si la actualización falla por alguna razón o resulta problemática (por ejemplo, si se rompe una aplicación de misión crítica). Aunque "volver atrás" es bastante sencillo con muchas actualizaciones, no ocurre lo mismo con AD.

Esto se debe a que una actualización de AD es algo más que actualizar (o reconstruir) DC individuales: también está realizando cambios en cada dominio y en todo el bosque, y al menos uno de esos cambios es irreversible. Imagine que la aplicación de misión crítica que no funciona con la nueva (y más segura) funcionalidad de AD es una aplicación de dinosaurio escrita a mano cuyos desarrolladores se jubilaron hace mucho tiempo. En esta situación, es posible que tenga que restaurar AD a partir de una copia de seguridad y funcionar con la versión anterior hasta que la aplicación pueda actualizarse o sustituirse.

Mejor ... pero todavía hay un gotcha

Históricamente, la actualización de AD requería tres cambios irreversibles:

1. Esquema: Es necesario actualizar el esquema antes de actualizar el primer DC del bosque (o introducir el primer DC de nivel superior). Los cambios de esquema siempre han sido -y siguen siendo- irreversibles.

2. Nivel funcional de dominio (DFL): Una vez que todos los DC de un dominio se han actualizado (o degradado fuera del entorno), el siguiente paso en el proceso de actualización de AD es elevar el DFL. (Una excepción es la actualización de 2016 a 2019: no hay nivel funcional para 2019, por lo que no hay necesidad -ni siquiera posibilidad- de elevar el DFL).

Históricamente, aumentar la DFL era un cambio irreversible. Sin embargo, a partir de Windows Server 2012, es posible revertir la DFL. Existen algunas advertencias, como se indica en las guías de actualización de Windows Server 2012 y Windows Server 2016 de Microsoft. Pero para la mayoría de las organizaciones que actualizan AD desde 2008 o 2008 R2, la reversión es posible.

3. Nivel funcional forestal (FFL): Una vez actualizados todos los dominios del bosque, el siguiente paso en el proceso de actualización de AD es elevar el FFL. (De nuevo, hay una excepción si estás actualizando de 2016 a 2019).

Al igual que con la DFL, el aumento de la FFL era históricamente un cambio irreversible, pero ahora es posible revertirlo. (Nota: La reversión a FFL de 2008 sólo es posible si no se ha habilitado la Papelera de reciclaje de AD).

Aunque dos de los tres pasos del "punto de no retorno" pueden ser ahora reversibles, la actualización de AD sigue requiriendo una actualización irreversible del esquema. Es ese momento en el que se hace una pausa antes de pulsar la tecla para continuar. Y si está actualizando un AD que ha heredado o que ha existido durante un tiempo, es posible que se detenga un poco más.

Reducción de riesgos

Si su AD está en buen estado, actualizar el esquema no suele ser un problema. Sin embargo, a la dirección no le gusta oír que no hay vuelta atrás. Y seamos sinceros: cualquier administrador de AD que se precie duda antes de pulsar la tecla para iniciar un paso irreversible.

Si se realiza una matriz de evaluación de riesgos, el riesgo entra en la categoría de baja probabilidad pero alto impacto, por lo que debería contar con un plan de mitigación. Para una actualización de AD, la mitigación de riesgos significa recuperación forestal.

Una propuesta desafiante

Aquí está el problema: la recuperación de bosques no es una tarea sencilla. Probablemente realice copias de seguridad de los DC con regularidad, pero las copias de seguridad de los DC no son suficientes: también necesita información detallada sobre la topología de su AD, así como un método fiable de recuperación. No existe ninguna herramienta nativa para la recuperación de bosques, y el proceso manual descrito por Microsoft es muy exigente. Según mi experiencia, pocos equipos de AD han intentado alguna vez recuperar un bosque, ni siquiera en un entorno de laboratorio.

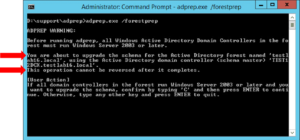

La buena noticia es que existen herramientas de terceros para automatizar la recuperación y asegurarse de que dispone de las copias de seguridad necesarias para recuperar su entorno AD. Semperis AD Forest Recovery es una de estas herramientas:

Semperis automatiza la recuperación de bosques, proporcionando así la medida correctiva necesaria para su plan de actualización de AD. Las funciones de recuperación en cualquier lugar y asignación de IP de Semperis también facilitan las pruebas de actualización en el laboratorio antes de la actualización de producción.

Una red de seguridad permanente

Por supuesto, una actualización no es lo único que pone en peligro su AD. Los ciberataques son una amenaza constante. Por ejemplo, un artículo reciente en Wired. com describe cómo un atacante eliminó todos los DC de los Juegos Olímpicos de Invierno de 2018 en Seúl, Corea del Sur.

No todas las herramientas de recuperación de AD protegen contra este tipo de amenazas. Por ejemplo, pueden reintroducir malware en el estado del sistema y en las copias de seguridad bare-metal, o tener problemas para restaurar en hardware virtual o físico diferente. Por lo tanto, es importante elegir una herramienta que cubra escenarios cibernéticos (ransomware, ataques de wiper, etc.) y no sólo escenarios operativos (como actualizaciones de esquemas o errores administrativos, corrupción de DIT, fallos de software de AD, etc. que eran motivo de preocupación en los primeros días de AD).

Aunque una actualización de AD puede ser el impulso (o la oportunidad) para adquirir una herramienta de recuperación de AD, la herramienta adecuada puede proporcionar valor mucho después de la actualización. Este artículo de Ed Amoroso, experto en ciberseguridad y antiguo director de seguridad de AT&T, es una buena fuente de información.