Una de las tendencias más comunes relacionadas con la seguridad que observo entre mis clientes es el interés por añadir la autenticación multifactor (MFA) tanto a sus soluciones nuevas como a las ya existentes. Esta tendencia suele estar impulsada por la necesidad de aumentar la seguridad general o de satisfacer requisitos normativos. Como servicio híbrido, Azure MFA

El AMF y el mercado

La AMF es el factor "lo que tienes" añadido al factor de autenticación "lo que sabes" (por ejemplo, usuario/contraseña). Aunque "lo que tienes" ha sido históricamente un token duro como un fob RSA SecureID, o una encarnación de software del mismo, lo que realmente ha impulsado la popularidad de MFA en los últimos años es el hecho de que la mayoría de nosotros ahora tenemos un dispositivo que puede ser utilizado como un segundo factor: su teléfono inteligente. Una empresa llamada PhoneFactor desarrolló una solución MFA que reconocía este hecho y, además, simplificaba la implantación al poner el extremo de telefonía (gestión de las notificaciones MFA por teléfono, texto o notificaciones push) en un servicio en la nube para que los clientes no tuvieran que ocuparse de ello. Microsoft compró PhoneFactor en 2012 para incorporar su tecnología a Azure, y el producto evolucionado se conoce como Azure Multifactor Authentication.

Como he dicho, las empresas ya entienden las ventajas de la AMF. Sin embargo, en el mercado de consumo, aunque la AMF está cada vez más disponible para aplicaciones SaaS destacadas (por ejemplo, Google, Facebook, Twitter, Microsoft y LastPass), me temo que su adopción sigue siendo muy baja. Como profesional de la identidad, he habilitado la AMF en tantos servicios como he podido. No me malinterpreten: odio tanto como el que más el engorro de comprobar mi teléfono en busca de un mensaje SMS o un código de autenticación de una aplicación. Pero reconozco que puede salvar -y ha salvado- mis cuentas de los piratas informáticos, así que lo acepto. Y si estás leyendo esto, te recomiendo encarecidamente que actives la MFA siempre que sea posible.

MFA para Office 365 vs. Azure MFA vs. Servidor MFA

Digamos que está evaluando Azure MFA para determinar si ayudará a la seguridad de su empresa. En primer lugar, comprenda que si desea todas las capacidades de Azure MFA, debe adquirir una suscripción a Azure AD Premium. Un subconjunto de las capacidades de MFA está disponible sin Azure AD Premium (por ejemplo, MFA básico para usuarios y administradores de Office 365, o MFA para administradores de Azure AD), pero la mayoría de las empresas que están considerando una amplia adopción de MFA necesitan la suscripción Premium.(Esta tabla muestra la diferencia entre MFA para Office 365 y Azure MFA.) Como siempre, hay consideraciones de licencias y precios en su implementación; si está comprando Azure MFA independiente, puede licenciarlo por autenticación o por usuario.

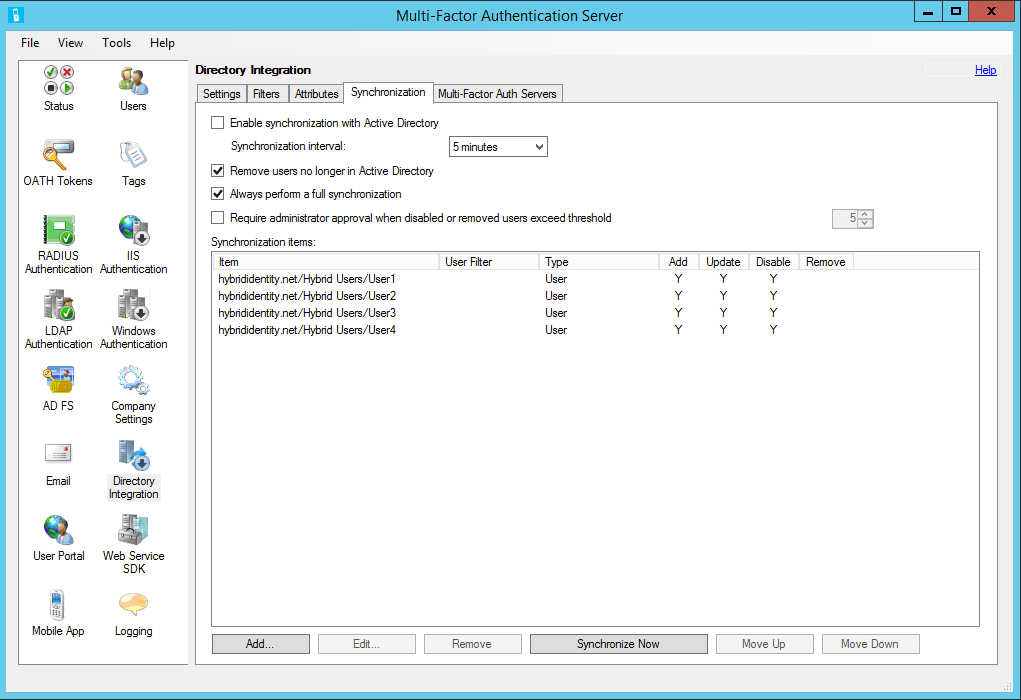

Las capacidades completas de Azure MFA incluyen el servidor MFA local (sí, la marca es confusa). (Sí, la marca es confusa.) MFA Server y sus componentes asociados - User Portal, Mobile App Web Service y AD FS Adaptor - es la parte más visible del producto PhoneFactor original. La interfaz de usuario (abajo) es significativamente diferente de los productos desarrollados por Microsoft, y el modelo de administración también es inusual.

Consola de administración del servidor MFA

¿Cuándo se cumplirían sus requisitos únicamente con Azure MFA? ¿Cuándo necesitaría desplegar MFA Server? Veamos los casos de uso más comunes tanto para Azure MFA como para MFA Server:

| Recurso protegido |

Azure MFA |

Servidor MFA |

| Azure AD AuthN |

|

|

| Azure AD AuthN (nativo) |

X |

|

| Oficina 365 |

X |

X (si AD FS) |

| Aplicaciones SaaS integradas en Azure AD (por aplicación) |

X |

|

| Aplicaciones locales publicadas en Azure AD a través de Azure App Proxy |

X |

|

| Autenticación local |

|

|

| Azure AD AuthN (a través de AD FS) |

X |

|

| Acceso VPN a corpnet |

X |

|

| Escritorio remoto a corpnet |

X |

|

| Aplicaciones IIS |

X |

|

| Inicio de sesión SaaS iniciado por el SP a través de AD FS |

X |

Puedes ver la tendencia: la mayoría de las veces, necesitas MFA Server si vas a proteger recursos locales. El otro conjunto de casos de uso para el servidor MFA es cuando la autenticación tiene lugar contra su AD local porque tiene AD FS con una confianza federada a Azure AD. En estos casos, las solicitudes de autenticación presentadas a Azure AD se redirigen a AD FS. Y si AD FS tiene instalado el Adaptador AD FS del Servidor MFA, utilizará el Servidor MFA para realizar la solicitud MFA. (Tenga en cuenta que MFA Server no admite servidores de federación de terceros; debe utilizar AD FS).

Hay circunstancias, como asegurar el acceso a Office 365, en las que puedes usar Azure MFA solo o MFA Server. Su elección dependerá de dónde desee aplicar la MFA en el flujo de autenticación. Por ejemplo, si necesita reglas de autenticación adicionales para proporcionar una política más granular de permitir / denegar / MFA para los usuarios de Office 365, querrá poner MFA con AD FS porque AD FS ofrece ese nivel adicional de control.

De cara al futuro, estoy convencido de que el servicio MFA híbrido de Microsoft seguirá proporcionando un sólido soporte para proteger tanto los recursos en la nube como los locales, y seguiremos viendo aparecer nuevas capacidades. Pero dudo que la arquitectura tenga el mismo aspecto que hoy. El componente local será mucho más ligero y acabará siendo mínimo, limitándose a retransmitir las solicitudes de MFA a Azure MFA.

No dispongo de información privilegiada que me lleve a esta predicción en particular. Pero la clara tendencia de la arquitectura de identidad híbrida de Microsoft - Azure AD Application Proxy, Azure RMS y otras en preparación - no es aumentar la huella local con servidores para habilitar las capacidades de la nube. Los clientes han dicho a Microsoft, alto y claro, que esta arquitectura es un paso atrás para dar un paso adelante. En su lugar, es mucho más aceptable colocar un conector ligero o grupos de conectores en el centro de datos de una empresa que sean relativamente fáciles de instalar y que proporcionen automáticamente capacidades de equilibrio de carga y alta disponibilidad. Cualquiera que trabaje con MFA Server durante un tiempo reconoce que lo que se está mejorando es el servicio en la nube, mientras que el servidor local se mantiene, pero no se mejora. De hecho, algunas de sus capacidades se están trasladando: AD FS en Windows Server 2016 tiene un adaptador Azure MFA integrado, eliminando la necesidad del adaptador AD FS de MFA Server.

Busque la autenticación multifactor de Azure para proteger tanto los recursos locales como los de la nube en la arquitectura de identidad híbrida de Microsoft. Pero como ocurre con cualquier arquitectura en el panorama actual de las tecnologías de la información, en rápida evolución, no espere que tenga el mismo aspecto dentro de unos años.