En un exploitZerologon, un atacante con acceso a una red aprovecha un fallo crítico en el protocolo remoto Netlogon (MS-NRPC) para hacerse pasar por cualquier equipo, incluido un controlador de dominio (DC). Este fallo se conoce como Zerologon, unavulnerabilidad que puede dar a los atacantes el control total de un dominio.

¿Qué es un exploit Zerologon?

Los atacantes que aprovechan con éxito la vulnerabilidad Zerologon, también conocida como CVE-2020-1472, suelen enviar solicitudes de autenticación Netlogon especialmente diseñadas que eluden las comprobaciones criptográficas. De este modo, los atacantes pueden cambiar la contraseña de la cuenta de equipo del DC, lo que les otorga el control total del dominio. No se necesita autenticación ni privilegios elevados para lanzar el ataque.

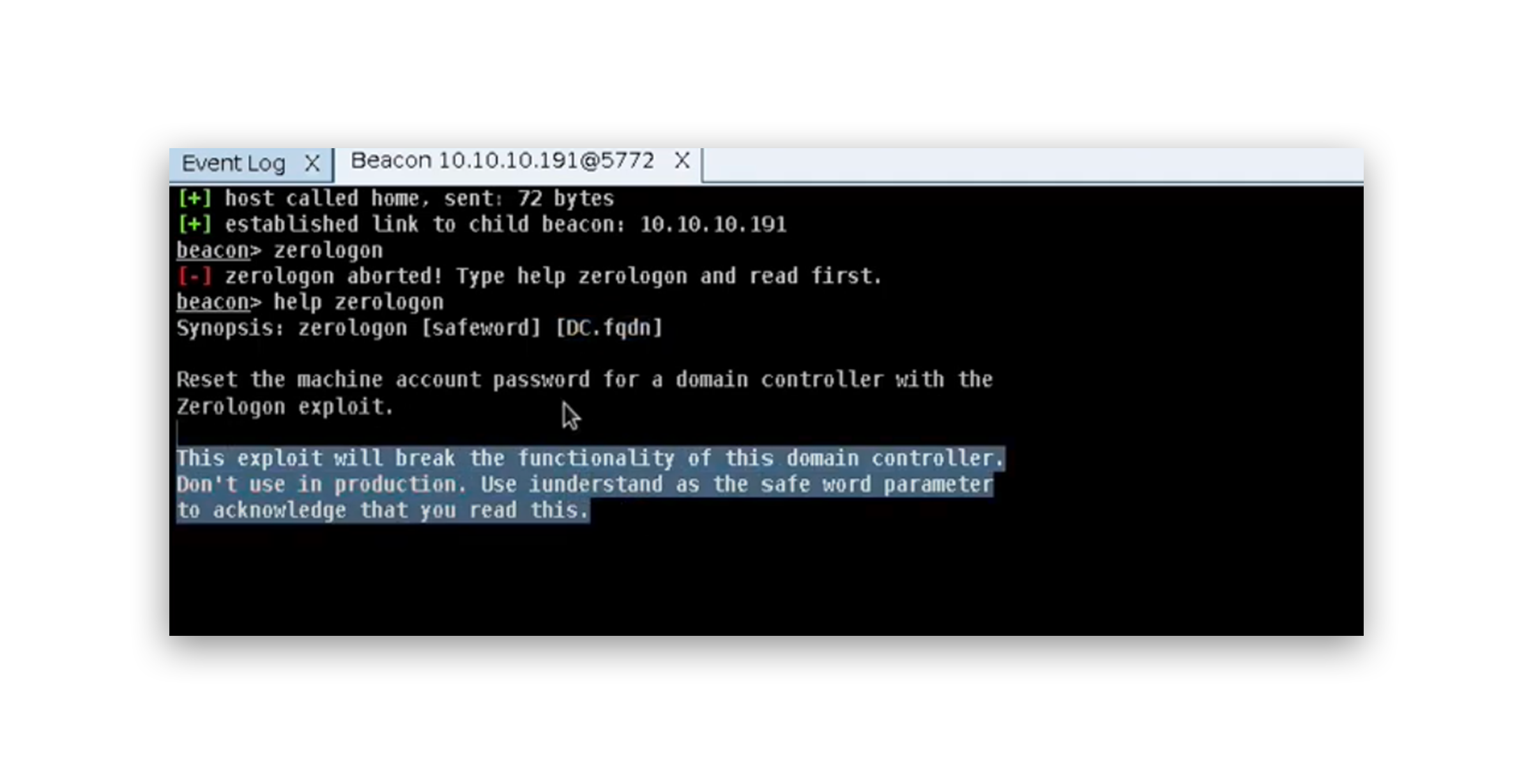

Figura 1 muestra el help salida de comando para un exploit Zerologon en Cobalt Strike. Esta salida explica cómo utilizar la vulnerabilidad Zerologon para restablecer la contraseña de la cuenta de máquina de un DC.

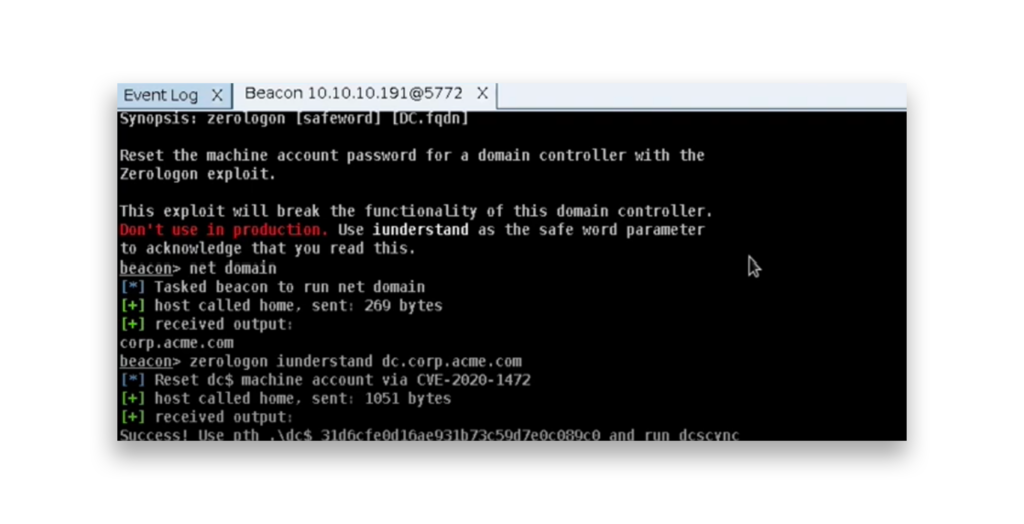

La Figura 2 muestra un ejemplo de un ataque Zerologon exitoso en Cobalt Strike. La contraseña de la cuenta de la máquina para el DC se ha restablecido utilizando Zerologon (CVE-2020-1472), y la salida muestra que el exploit funcionó. A continuación, se solicita al atacante que utilice el hash de la nueva contraseña para ejecutar un ataque DCSync y continuar con la explotación.

¿Cómo puede defender su entorno de un exploit Zerologon?

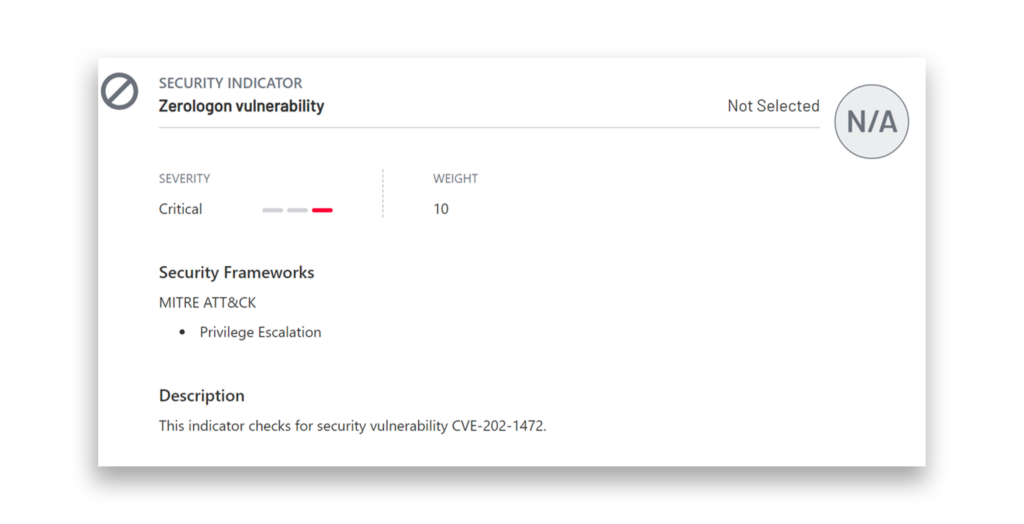

Los defensores pueden utilizar Purple Knight para detectar la presencia de la vulnerabilidad Zerologon (CVE-2020-1472) en su entorno(Figura 3). Esta herramienta puede ayudar a identificar los centros de distribución que podrían ser vulnerables. A continuación, los administradores pueden asegurarse de que se aplican los parches de seguridad adecuados. (Siempre debe instalar los parches de seguridad más recientes en sus DC para garantizar la protección frente a las amenazas en evolución).

¿Cómo se puede detectar un exploit Zerologon?

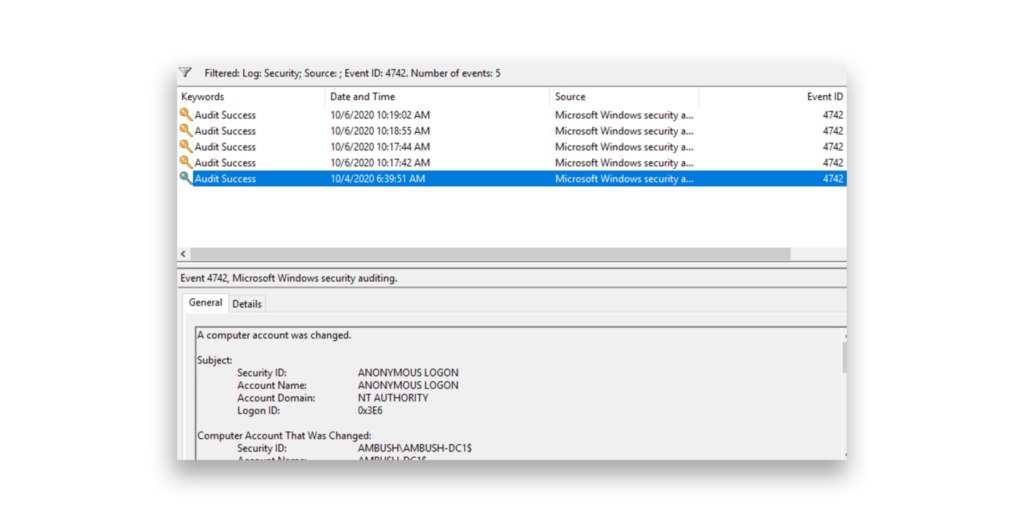

Una de las principales señales de que el exploit ha tenido éxito es el restablecimiento de la contraseña de una cuenta de ordenador. Este tipo de restablecimiento aparece en los registros de seguridad como ID de evento 4742 ("Se cambió una cuenta de equipo"), y el cambio lo realiza Anonymous Logon(Figura 4). Si ves este evento y confirmas que los DC no han sido parcheados para la vulnerabilidad Zerologon, es probable que sea un verdadero positivo y un signo de explotación activa.

Perfiles de los actores de amenazas

Los siguientes actores de amenazas han sido conocidos por explotar Zerologon en la naturaleza.

- Black Basta (MITRE ATT&CK Software S1070)2

- Cuba (MITRE ATT&CK Software S0625)3

- RansomHub4

- Ryuk (MITRE ATT&CK Software S0446)5

Herramientas de explotación de Zerologon

Las siguientes herramientas y scripts públicos, disponibles en github.com, se pueden utilizar para explotar la vulnerabilidad Zerologon y se han observado en uso durante incidentes del mundo real.

- BC-SECURITY/Invoke-ZeroLogon

- gentilkiwi/mimikatz

- leitosama/SharpZeroLogon

Panorama de las amenazas

Táctica ATT&CK: Escalada de privilegios

El 20 de septiembre de 2024, Trend Micro destacó cómo la banda de ransomware RansomHub aprovecha la vulnerabilidad Zerologon (CVE-2020-1472) para hacerse con el control de los controladores de dominio sin requerir autenticación. Esto les permite escalar privilegios y tomar el control de toda la red, lo que les permite desplegar ransomware en todo el entorno.6

El 19 de septiembre de 2024, Qualys informó de que la banda de ransomware Black Basta utiliza la vulnerabilidad Zerologon (CVE-2020-1472) como parte de su estrategia de ataque. Al explotar este fallo, obtienen el control de los controladores de dominio. Esto les da el acceso que necesitan para propagar el ransomware por la red, robar datos, cifrar sistemas, etc.7

El 17 de agosto de 2023, BlackBerry informó de que la banda de ransomware Cuba aprovechó la vulnerabilidad Zerologon (CVE-2020-1472) como parte de su estrategia de ataque. Aprovechando este fallo, pudieron restablecer las contraseñas de los controladores de dominio y obtener acceso elevado a las redes. Esto les permitió desplegar ransomware y robar datos.8

El 20 de octubre de 2020, NetSec informó de que la banda de ransomware Ryuk aprovechó la vulnerabilidad Zerologon (CVE-2020-1472) para hacerse con el control de los controladores de dominio y escalar privilegios. Aprovechando este fallo, pudieron restablecer las contraseñas de los controladores de dominio y conseguir acceso total a la red. Ryuk utilizó esta técnica para cifrar un dominio entero en tan solo cinco horas, moviéndose rápidamente para bloquear sistemas críticos y exigir rescates.9

Instantánea de Semperis

Zerologon (CVE-2020-1472) es una vulnerabilidad crítica en el Protocolo Remoto Netlogon que permite a los atacantes tomar el control total de los DCs, sin autenticación. Al explotar este fallo, los atacantes pueden restablecer las contraseñas y obtener acceso a todo el dominio, lo que lleva a importantes brechas de seguridad.

Varios grupos de ransomware, incluido Ryuk, han aprovechado Zerologon para escalar privilegios y cifrar redes enteras en cuestión de horas. Los defensores pueden utilizar Purple Knight para detectar la vulnerabilidad Zerologon en su entorno y, a continuación, tomar las medidas necesarias para cerrar esta vulnerabilidad. La aplicación de parches y la protección de los centros de distribución son pasos importantes en la defensa contra este tipo de ataque.

Recursos adicionales

Notas finales

- https://frsecure.com/blog/cve-2020-1472/

- https://attack.mitre.org/software/S1070/

- https://attack.mitre.org/software/S0625/

- https://malpedia.caad.fkie.fraunhofer.de/actor/ransomhub

- https://attack.mitre.org/software/S0446/

- https://www.trendmicro.com/en_us/research/24/i/how-ransomhub-ransomware-uses-edrkillshifter-to-disable-edr-and-.html

- https://blog.qualys.com/vulnerabilities-threat-research/2024/09/19/black-basta-ransomware-what-you-need-to-know

- https://blogs.blackberry.com/en/2023/08/cuba-ransomware-deploys-new-tools-targets-critical-infrastructure-sector-in-the-usa-and-it-integrator-in-latin-america

- https://www.netsec.news/ryuk-ransomware-gang-uses-zerologon-exploit-to-achieve-domain-wide-encryption-in-just-5-hours/