Articles en vedette

- Jorge de Almeida Pinto

- 10 juillet 2025

Catégories

Derniers messages

Catégories

Sauvegarde et récupération d'Active Directory

La récupération de l'identité et la gestion de crise sont indissociables pour une réponse efficace aux incidents

- Alex Weinert - Directeur des produits

- 08 oct. 2025

Lorsqu'un cyberincident survient, le chaos règne. L'entreprise panique, la pression est forte et les performances dépendent de la capacité de l'équipe à collaborer et à innover. Ready1 for Identity Crisis Management réunit les équipes et les outils, rationalise les RI et la récupération des identités, et accélère le retour à la normale des opérations commerciales.

Une résilience inégalée de l'identité : Le partenariat Semperis-Cohesity

- Chris Salzgeber | Chef de produit, Intégrations

- 17 septembre 2025

Le partenariat Semperis-Cohesity est la convergence de deux leaders du secteur, chacun doté d'une expertise unique. Avec Cohesity Identity Resilience, les entreprises peuvent être sûres que leurs systèmes d'identité critiques sont sécurisés et récupérables.

5 clés pour une reprise d'Active Directory tolérante aux pannes

- Kriss Stephen | Architecte principal de solutions

- 05 août 2025

La reprise d'une forêt Active Directory (AD) est l'une des tâches les plus complexes à laquelle un professionnel de l'informatique peut être confronté - vous ne voulez donc pas être pris au dépourvu lors d'un incident réel. Découvrez les 5 éléments clés dont vous avez besoin pour garantir une reprise tolérante aux pannes dans le pire des scénarios.

Sécurité d'Active Directory

Une résilience inégalée de l'identité : Le partenariat Semperis-Cohesity

- Chris Salzgeber | Chef de produit, Intégrations

- 17 septembre 2025

Le partenariat Semperis-Cohesity est la convergence de deux leaders du secteur, chacun doté d'une expertise unique. Avec Cohesity Identity Resilience, les entreprises peuvent être sûres que leurs systèmes d'identité critiques sont sécurisés et récupérables.

Comment sécuriser les comptes de service : Protéger le talon d'Achille de la sécurité de l'identité

- Ran Harel

- 24 juillet 2025

La sécurisation des comptes de service est essentielle pour la sécurité des systèmes d'identité, mais dans la pratique, elle demande beaucoup de temps et de ressources. Découvrez pourquoi les comptes de service constituent une faille de sécurité tenace et comment la combler.

Améliorer la sécurité de l'AD hybride avec une réponse automatisée et une administration simplifiée

- Eran Gewurtz - Directeur de la gestion des produits

- 22 juillet 2025

Les comptes de service sont faciles à mal configurer, difficiles à suivre et souvent oubliés, ce qui en fait des points d'entrée idéaux pour les cyber-attaquants. Découvrez comment DSP étend votre capacité à découvrir, surveiller, gouverner et protéger les comptes de service.

Le b.a.-ba de la sécurité AD

Comment se défendre contre une attaque par pulvérisation de mot de passe ?

- Daniel Petri | Gestionnaire principal de la formation

Active Directory reste un composant essentiel de l'infrastructure pour la gestion des ressources du réseau, des identifiants de connexion et de l'authentification des utilisateurs. Cependant, sa centralité en fait une cible de choix pour les cyberattaques. L'une de ces cyberattaques en évolution est la pulvérisation de mots de passe, une menace qui a gagné en complexité ces dernières années. Les attaques par pulvérisation de mot de passe se distinguent par leur...

Comment se défendre contre l'injection de l'historique du SID

- Daniel Petri | Gestionnaire principal de la formation

L'injection de l'historique de l'identifiant de sécurité (SID) est un vecteur de cyberattaque sophistiqué qui cible les environnements Windows Active Directory. Cette attaque exploite l'attribut SID History, qui est destiné à maintenir les droits d'accès des utilisateurs lors des migrations d'un domaine à un autre. En injectant des valeurs SID malveillantes dans cet attribut, un attaquant peut...

Défense contre les attaques par injection LDAP : Sécurité AD 101

- Daniel Petri | Gestionnaire principal de la formation

L'injection LDAP représente un formidable vecteur de cyberattaque, ciblant les mécanismes d'authentification et d'autorisation au sein de votre environnement Active Directory. En exploitant une mauvaise validation des entrées, les attaquants peuvent manipuler les déclarations LDAP et potentiellement obtenir un accès non autorisé à votre service d'annuaire. Les experts en cybersécurité et en sécurité des identités de Semperis ont une connaissance approfondie de l'injection LDAP,...

Outils communautaires

Scénario EntraGoat 6 : Exploitation de l'authentification par certificat pour usurper l'identité d'un administrateur global dans Entra ID

- Jonathan Elkabas et Tomer Nahum

- 12 août 2025

Note de l'éditeur Ce scénario fait partie d'une série d'exemples démontrant l'utilisation d'EntraGoat, notre environnement de simulation Entra ID. Vous pouvez lire un aperçu d'EntraGoat et de sa valeur ici. Le scénario 6 décrit une technique d'escalade des privilèges dans Microsoft Entra ID où...

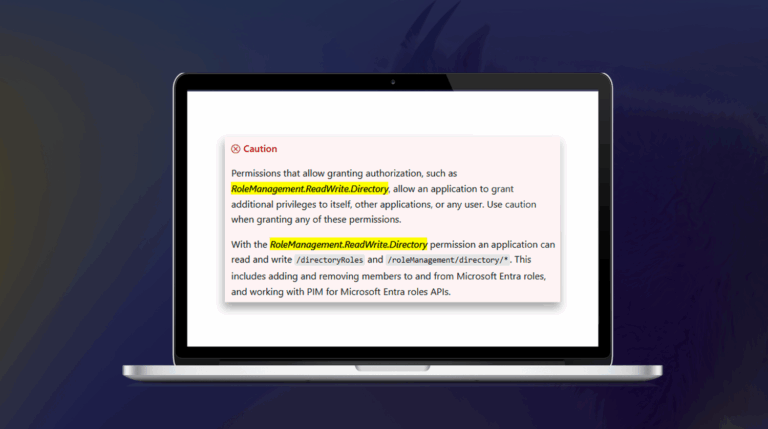

Scénario EntraGoat 2 : Exploitation des permissions de graphes réservées aux applications dans Entra ID

- Jonathan Elkabas et Tomer Nahum

- 05 août 2025

Dans notre deuxième scénario d'attaque EntraGoat, suivez les étapes d'une fuite négligente de certificat pour capturer le mot de passe Global Admin et compromettre complètement Entra ID.

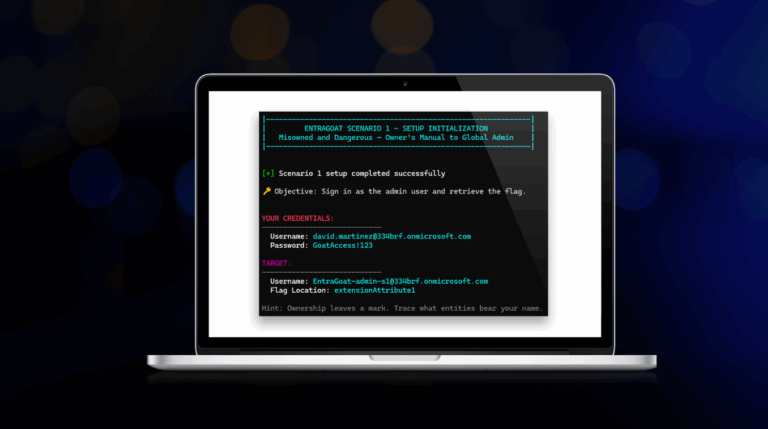

Scénario EntraGoat 1 : Abus de propriété d'un directeur de service dans Entra ID

- Jonathan Elkabas et Tomer Nahum

- 05 août 2025

Comment un compte d'utilisateur à faible privilège peut-il exploiter la propriété d'un principal de service et compléter une prise de contrôle d'un locataire d'Entra ID ? Découvrez-le en vous plongeant dans le scénario 1 d'EntraGoat.

Modernisation de l'annuaire

Migration et consolidation d'Active Directory axées sur la sécurité

- Michael Masciulli

Les entreprises dotées d'environnements Active Directory (AD) hérités ont un problème de sécurité. Leur infrastructure AD s'est probablement dégradée au fil du temps et présente aujourd'hui de nombreuses vulnérabilités en matière de sécurité en raison d'une architecture inefficace, de multiples erreurs de configuration et d'applications anciennes mal sécurisées. Pourtant, la migration et la consolidation d'Active Directory, en particulier dans le cas d'une infrastructure AD tentaculaire, est...

Migration Active Directory : 15 étapes pour réussir

- Daniel Petri | Gestionnaire principal de la formation

Les projets de migration de l'Active Directory (AD) peuvent s'avérer difficiles et complexes. Ces projets impliquent la migration d'utilisateurs, de groupes, d'ordinateurs et d'applications d'un domaine ou d'une forêt AD vers un autre. Une planification et une exécution minutieuses peuvent aider votre équipe de migration à mener à bien une migration AD réussie, avec un minimum de perturbations pour les utilisateurs finaux et...

Pourquoi la modernisation des AD est essentielle à votre programme de cybersécurité

- Mickey Bresman

Active Directory (AD) est la principale source d'informations sur les identités pour de nombreuses organisations. En tant que tel, AD est également devenu une cible majeure pour les acteurs malveillants. Si les attaquants ont accès à AD, ils ont accès à toutes les ressources de l'organisation. Dans un scénario hybride on-prem/cloud, ce qui est courant aujourd'hui, cela inclut l'accès...

En première ligne

Bonjour, mon nom est Domain Admin

- Mickey Bresman

Mes amis savent que je suis un cinéphile. Comme je suis également un adepte des arts martiaux mixtes, l'un de mes films préférés est Fight Club, basé sur le premier roman de Chuck Palahniuk. L'histoire est celle d'une crise d'identité : se rebeller contre le consumérisme, essayer de trouver la vérité et le sens de la vie, et devenir une "vraie" personne...

Les nouvelles statistiques sur les ransomwares révèlent un besoin accru de sécurité et de résilience pour Active Directory

- Mickey Bresman

Nous savons tous qu'il est nécessaire d'adopter un état d'esprit de type "assumez la violation" en ce qui concerne les ransomwares et autres cybermenaces. Pour mieux comprendre la nécessité et les défis de cette approche, nous nous sommes associés à la société internationale d'études de marché Censuswide pour interroger les organisations sur leur expérience en matière d'attaques par ransomware. Ce que nous...

LockBit, les forces de l'ordre et vous

- Mickey Bresman

Un autre jour, un autre épisode de la saga LockBit. Le dernier développement de l'histoire sans fin opposant les gangs cybercriminels aux forces de l'ordre est presque digne d'une série télévisée à part entière. Mais qu'est-ce que cela signifie pour vous, la personne qui doit défendre votre organisation et maintenir sa capacité à fonctionner au milieu de...

Protection de l'identité hybride

Une résilience inégalée de l'identité : Le partenariat Semperis-Cohesity

- Chris Salzgeber | Chef de produit, Intégrations

- 17 septembre 2025

Le partenariat Semperis-Cohesity est la convergence de deux leaders du secteur, chacun doté d'une expertise unique. Avec Cohesity Identity Resilience, les entreprises peuvent être sûres que leurs systèmes d'identité critiques sont sécurisés et récupérables.

Scénario EntraGoat 6 : Exploitation de l'authentification par certificat pour usurper l'identité d'un administrateur global dans Entra ID

- Jonathan Elkabas et Tomer Nahum

- 12 août 2025

Note de l'éditeur Ce scénario fait partie d'une série d'exemples démontrant l'utilisation d'EntraGoat, notre environnement de simulation Entra ID. Vous pouvez lire un aperçu d'EntraGoat et de sa valeur ici. Le scénario 6 décrit une technique d'escalade des privilèges dans Microsoft Entra ID où...

Scénario EntraGoat 2 : Exploitation des permissions de graphes réservées aux applications dans Entra ID

- Jonathan Elkabas et Tomer Nahum

- 05 août 2025

Dans notre deuxième scénario d'attaque EntraGoat, suivez les étapes d'une fuite négligente de certificat pour capturer le mot de passe Global Admin et compromettre complètement Entra ID.

Catalogue d'attaques d'identité

Comment se défendre contre les attaques par devinette de mot de passe ?

- Daniel Petri | Gestionnaire principal de la formation

- 13 juin 2025

Voici ce qu'il faut savoir sur la devinette de mot de passe et comment protéger Active Directory et votre organisation.

Abus des préférences de la stratégie de groupe expliqué

- Huy Kha | Architecte principal de l'identité et de la sécurité

- 13 mai 2025

La fonction Préférences de stratégie de groupe offre aux cyberattaquants un moyen bien connu de découvrir des mots de passe facilement décodés dans Active Directory. Apprenez à repérer cette vulnérabilité et à vous en défendre.

L'attaque de l'ESC1 expliquée

- Huy Kha | Architecte principal de l'identité et de la sécurité

- 01 mai 2025

Découvrez comment les mauvaises configurations des modèles de certificats dans les services de certificats d'Active Directory (AD CS) permettent les attaques ESC1, permettant aux cyber-attaquants d'escalader rapidement leurs privilèges et de compromettre potentiellement des réseaux entiers.

détection et résolution des menaces liées à l'identité

Une résilience inégalée de l'identité : Le partenariat Semperis-Cohesity

- Chris Salzgeber | Chef de produit, Intégrations

- 17 septembre 2025

Le partenariat Semperis-Cohesity est la convergence de deux leaders du secteur, chacun doté d'une expertise unique. Avec Cohesity Identity Resilience, les entreprises peuvent être sûres que leurs systèmes d'identité critiques sont sécurisés et récupérables.

Scénario EntraGoat 6 : Exploitation de l'authentification par certificat pour usurper l'identité d'un administrateur global dans Entra ID

- Jonathan Elkabas et Tomer Nahum

- 12 août 2025

Note de l'éditeur Ce scénario fait partie d'une série d'exemples démontrant l'utilisation d'EntraGoat, notre environnement de simulation Entra ID. Vous pouvez lire un aperçu d'EntraGoat et de sa valeur ici. Le scénario 6 décrit une technique d'escalade des privilèges dans Microsoft Entra ID où...

Scénario EntraGoat 2 : Exploitation des permissions de graphes réservées aux applications dans Entra ID

- Jonathan Elkabas et Tomer Nahum

- 05 août 2025

Dans notre deuxième scénario d'attaque EntraGoat, suivez les étapes d'une fuite négligente de certificat pour capturer le mot de passe Global Admin et compromettre complètement Entra ID.

Notre mission : Être une force pour le bien

Duns 100 classe Semperis parmi les 15 meilleurs employeurs du monde

- Yarden Gur

Ce mois-ci a marqué deux étapes importantes pour Semperis. Tout d'abord, Deloitte a reconnu la société comme l'une des 100 entreprises technologiques à la croissance la plus rapide en Amérique du Nord et (pour la troisième année consécutive) l'une des 10 entreprises technologiques à la croissance la plus rapide dans la région de New York. Ensuite, l'entreprise a été listée pour...

Ce que signifie être une entreprise à mission

- Mickey Bresman

Au nom de toute l'équipe, j'ai le plaisir de vous annoncer que Semperis a été nommée dans la liste 2022 des meilleurs lieux de travail par Inc. Cette liste annuelle honore les lieux de travail qui sont bien classés par leurs employés sur des sujets tels que les avantages sociaux, la confiance dans la haute direction, la gestion du changement et le développement de carrière. Je ne pouvais pas...

Protection de l'identité hybride : Ian Glazer, fondateur d'IDPro

- Sean Deuby | Technologue principal, Amériques

Vous ne voudrez pas manquer le dernier épisode du Hybrid Identity Podcast (HIP) ! Dans cette session, j'ai le plaisir de m'entretenir avec Ian Glazer, fondateur d'IDPro et vice-président principal de la gestion des produits d'identité chez Salesforce. Quelles sont les nouveautés d'IDPro ? IDPro est devenu l'organisation des professionnels de l'identité qui cherchent...

Purple Knight

Purple Knight La notation permet de mieux comprendre les vulnérabilités du système d'identité

- Ran Harel

Notre dernière version Purple Knight (PK) v4.2 introduit des changements fondamentaux, en particulier en ce qui concerne le nouveau calcul de notation. Au lieu d'une approche plus large qui prenait en compte tous les indicateurs, nous nous sommes concentrés sur les indicateurs "défaillants", ceux qui mettent en évidence de véritables menaces pour la sécurité dans votre environnement. Ce changement vise à garantir que l'ensemble...

Semperis offre une nouvelle protection contre les brèches dans Okta

- Équipe de recherche Semperis

Dans un paysage numérique en constante évolution, les organisations s'appuient sur des solutions robustes de protection de l'identité pour sauvegarder les données sensibles et maintenir des opérations sécurisées. Pour la plupart des entreprises, cela signifie protéger Active Directory et Entra ID (anciennement Azure AD). Mais la protection de l'identité est tout aussi vitale pour les organisations qui utilisent Okta, une solution d'identité...

Comment prévenir une attaque de type "Man-in-the-Middle" : Sécurité AD 101

- Daniel Petri | Gestionnaire principal de la formation

Une attaque de type man-in-the-middle, également connue sous le nom d'attaque MitM, est une forme d'écoute visant à voler des données sensibles, telles que les informations d'identification des utilisateurs. Ces attaques peuvent constituer une menace sérieuse pour la sécurité du réseau des organisations, en particulier dans les environnements qui utilisent Microsoft Active Directory (AD) pour la gestion des identités. Comme Active...

Université Semperis

BadSuccessor : Comment détecter et atténuer l'escalade des privilèges de dMSA

- L'équipe Semperis

- 05 juin 2025

La technique d'attaque BadSuccessor Active Directory exploite une vulnérabilité dangereuse de Windows Server 2025. Découvrez comment les indicateurs DSP d'exposition et de compromission vous permettent de mettre fin de manière proactive aux activités malveillantes.

Exploiter le dilemme de l'intrus pour la défense de l'Active Directory

- Huy Kha | Architecte principal de l'identité et de la sécurité

- 20 mai 2025

Pouvez-vous créer une défense AD qui exploite les techniques d'attaque des intrus ? Apprenez à utiliser sélectivement les méthodes d'un attaquant pour le détecter et l'expulser.

Se défendre contre le câble : Prévenir l'utilisation malveillante d'un outil de post-exploitation

- Huy Kha | Architecte principal de l'identité et de la sécurité

- 06 mai 2025

Les outils de post-exploitation, tels que Cable, l'outil de pentesting spécifique à Active Directory, sont destinés à former les équipes de sécurité. Mais les attaquants les utilisent également. Voici comment détecter et se défendre contre une utilisation malveillante de l'outil Cable.

Le point de vue du RSSI

Bonjour, mon nom est Domain Admin

- Mickey Bresman

Mes amis savent que je suis un cinéphile. Comme je suis également un adepte des arts martiaux mixtes, l'un de mes films préférés est Fight Club, basé sur le premier roman de Chuck Palahniuk. L'histoire est celle d'une crise d'identité : se rebeller contre le consumérisme, essayer de trouver la vérité et le sens de la vie, et devenir une "vraie" personne...

Les nouvelles statistiques sur les ransomwares révèlent un besoin accru de sécurité et de résilience pour Active Directory

- Mickey Bresman

Nous savons tous qu'il est nécessaire d'adopter un état d'esprit de type "assumez la violation" en ce qui concerne les ransomwares et autres cybermenaces. Pour mieux comprendre la nécessité et les défis de cette approche, nous nous sommes associés à la société internationale d'études de marché Censuswide pour interroger les organisations sur leur expérience en matière d'attaques par ransomware. Ce que nous...

Conformité DORA et ITDR

- Daniel Lattimer | Vice-président de zone - EMEA Ouest

Les organisations du secteur des services financiers de l'Union européenne (UE) ont moins d'un an pour démontrer leur conformité à la loi sur la résilience opérationnelle numérique (Digital Operational Resilience Act, DORA). Qu'est-ce que la loi DORA, s'applique-t-elle à votre organisation et comment la conformité DORA s'articule-t-elle avec l'une des principales préoccupations actuelles en matière de cybersécurité : la détection des menaces liées à l'identité et...

Recherche sur les menaces

Scénario EntraGoat 6 : Exploitation de l'authentification par certificat pour usurper l'identité d'un administrateur global dans Entra ID

- Jonathan Elkabas et Tomer Nahum

- 12 août 2025

Note de l'éditeur Ce scénario fait partie d'une série d'exemples démontrant l'utilisation d'EntraGoat, notre environnement de simulation Entra ID. Vous pouvez lire un aperçu d'EntraGoat et de sa valeur ici. Le scénario 6 décrit une technique d'escalade des privilèges dans Microsoft Entra ID où...

Scénario EntraGoat 2 : Exploitation des permissions de graphes réservées aux applications dans Entra ID

- Jonathan Elkabas et Tomer Nahum

- 05 août 2025

Dans notre deuxième scénario d'attaque EntraGoat, suivez les étapes d'une fuite négligente de certificat pour capturer le mot de passe Global Admin et compromettre complètement Entra ID.

Scénario EntraGoat 1 : Abus de propriété d'un directeur de service dans Entra ID

- Jonathan Elkabas et Tomer Nahum

- 05 août 2025

Comment un compte d'utilisateur à faible privilège peut-il exploiter la propriété d'un principal de service et compléter une prise de contrôle d'un locataire d'Entra ID ? Découvrez-le en vous plongeant dans le scénario 1 d'EntraGoat.

Non classé

Améliorer la sécurité de l'AD hybride avec une réponse automatisée et une administration simplifiée

- Eran Gewurtz - Directeur de la gestion des produits

- 22 juillet 2025

Les comptes de service sont faciles à mal configurer, difficiles à suivre et souvent oubliés, ce qui en fait des points d'entrée idéaux pour les cyber-attaquants. Découvrez comment DSP étend votre capacité à découvrir, surveiller, gouverner et protéger les comptes de service.

Comment se défendre contre les attaques par devinette de mot de passe ?

- Daniel Petri | Gestionnaire principal de la formation

- 13 juin 2025

Voici ce qu'il faut savoir sur la devinette de mot de passe et comment protéger Active Directory et votre organisation.

Ressources de sécurité AD

Restez informé. Obtenez les dernières informations et ressources sur la détection et résolution des menaces des systèmes d'identité (ITDR), la sécurité de l'Active Directory (AD) hybride et la cyber-résilience, apportées par les experts de Semperis.