Il est désormais bien connu que les cyberattaquants considèrent Active Directory comme leur cible favorite. AD - la principale source d'identité pour 90 % des entreprises dans le monde - a été conçu pour permettre une authentification efficace des utilisateurs et une gestion des accès, mais de nombreux environnements AD sur site présentent des configurations erronées et risquées qui se sont accumulées au fil du temps. En exploitant les failles de sécurité d'AD, les attaquants peuvent prendre le contrôle du réseau, ce qui risque d'interrompre les activités de l'entreprise.

Ce qui est moins bien compris, ce sont les complications inhérentes à la protection d'un environnement AD hybride qui comprend à la fois AD sur site et Entra ID (anciennement Azure AD), ce qui est le cas pour la plupart des entreprises. Dans un environnement d'identité hybride, la surface d'attaque s'étend et de nombreuses organisations ne disposent pas des outils et de l'expertise nécessaires pour se prémunir efficacement contre les comportements malveillants.

Plongeons dans les implications de sécurité souvent négligées de la gestion des ressources d'identité à travers AD et Entra ID - et comment combler ces lacunes avec Semperis Disaster Recovery for Entra Tenant (DRET), que nous avons renommé et rafraîchi avec des capacités accrues.

1. Des erreurs de configuration de l'Entra ID entraînent des problèmes de sécurité

Comme pour AD sur site, Entra ID peut être criblé d'innombrables configurations erronées qui se sont accumulées au fil du temps et qui exposent les organisations à des attaques. Les configurations qui s'écartent des politiques de l'organisation peuvent avoir des conséquences inattendues, affectant la sécurité et l'interaction avec les utilisateurs et pouvant même provoquer un déni de service. Dans le rapport 2023 Purple Knight , qui a interrogé les utilisateurs de l'outil communautaire d'évaluation de la sécurité de Semperis, 55% des organisations ont déclaré avoir trouvé 5 vulnérabilités de sécurité ou plus dans leurs environnements Entra ID. Ces indicateurs comprenaient des groupes privilégiés contenant un compte invité, des utilisateurs ou des appareils inactifs depuis plus de 90 jours, et de multiples indicateurs liés à des politiques d'accès conditionnel mal configurées.

2. La corbeille d'Entra ID ne vous sauvera pas

Bien que la corbeille d'Entra ID puisse protéger contre certaines erreurs malheureuses, son pouvoir est limité. Les utilisateurs, les groupes Microsoft 365 et les applications qui ont été supprimés en douceur peuvent être récupérés à partir de la corbeille dans un délai de 30 jours. Mais de nombreux autres types d'objets sont immédiatement supprimés en dur et ne peuvent pas être restaurés. Dans un cas que nous connaissons bien, plus de 1 600 directeurs de service Entra ID ont été accidentellement supprimés, ce qui a entraîné la mise hors ligne des applications de ligne d'affaires. L'organisation a été forcée de recréer manuellement ces applications dans Entra ID, et les administrateurs ont travaillé sans relâche pendant 28 jours pour restaurer tous les services. Un autre inconvénient de la corbeille d'Entra ID est qu'elle n'est utile qu'en cas de suppression - elle est inutile si les objets sont modifiés.

3. L'incompréhension du modèle de responsabilité partagée de l'IdP entraîne des lacunes en matière de sécurité.

En tant que fournisseur d'identité (IdP) pour Entra ID, Microsoft fournit diverses capacités qui vous aident à vous préparer à un incident de sécurité, telles que la fonctionnalité de gestion des identités et des accès (IAM), les outils de documentation, la disponibilité et la cohérence des journaux, et la sécurité de la plate-forme. Si vous devez récupérer des modifications ou des suppressions malveillantes ou involontaires, Microsoft propose également une disponibilité limitée dans le temps des ressources supprimées (la corbeille) et une disponibilité des API. Mais pour vous préparer à un incident, en tant que client, vous êtes responsable de la planification en cas de catastrophe, de la documentation des bons états connus, de la surveillance et de la conservation des données, ainsi que de la sécurité opérationnelle. En cas d'attaque, vous devez être en mesure de restaurer les ressources supprimées ou non, les configurations antérieures et les ressources mal configurées. Sans un plan éprouvé, une attaque sur Entra ID pourrait vous laisser dans l'embarras pour reconstruire ces ressources - un processus qui prend généralement des jours ou des semaines pour la plupart des organisations.

4. Les attaquants ciblent Entra ID

L'augmentation des attaques ciblant Entra ID devrait alerter toute organisation disposant d'un environnement d'identité hybride, ce qui est le plus souvent le cas. (Selon le rapport Semperis Evaluating Identity Threat Detection & Response Solutions, 80 % des entreprises utilisent un système d'identité hybride qui englobe à la fois AD on-prem et Entra ID). Comme dans le cas des brèches tristement célèbres de Kaseya et de SolarWinds, les cybercriminels exploitent les faiblesses de sécurité des systèmes d'identité hybrides en s'introduisant dans le nuage et en se déplaçant vers le système d'identité sur site - ou vice versa. L'une des cibles favorites des cyberattaquants est le service en nuage que les entreprises ont tendance à adopter en premier et le plus rapidement, à savoir Microsoft 365. Les chercheurs de Mandiant ont signalé une augmentation des incidents impliquant Microsoft 365 et Entra ID, principalement liés à des activités d'hameçonnage qui incitent les utilisateurs à partager leurs identifiants Office 365. Les chercheurs de Mandiant ont également vu des attaquants utiliser AADInternals, un module PowerShell qui leur permet de naviguer de l'environnement AD sur site à Entra ID, où ils peuvent créer des portes dérobées, voler des mots de passe et établir une persistance.

Combler les lacunes en matière de sécurité des systèmes d'identité en nuage

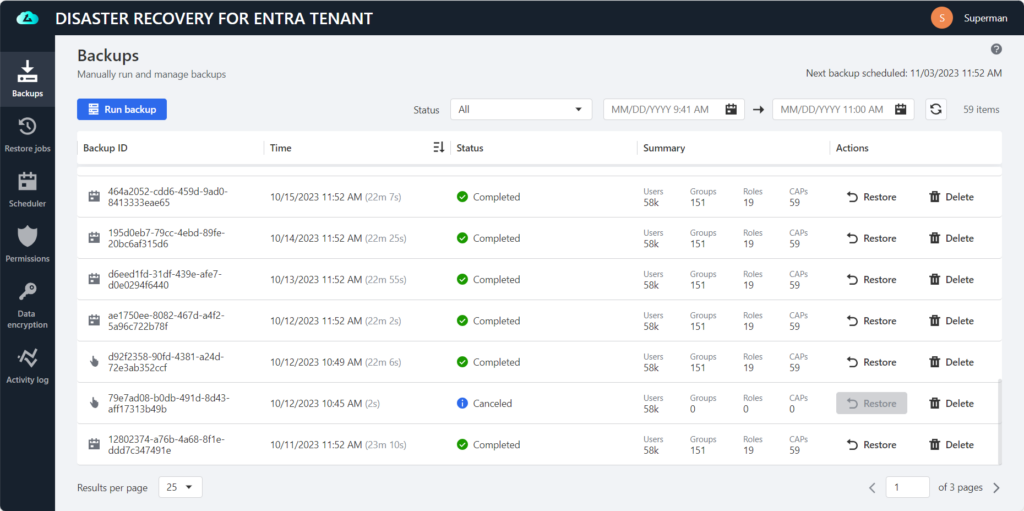

S'appuyant sur notre solide base de solutions complètes de sécurité et de récupération pour AD, Semperis Disaster Recovery for Entra Tenant (DRET) s'attaque aux risques de sécurité flagrants que nous avons constatés dans de nombreux environnements AD hybrides. DRET reprend là où la corbeille d'Entra ID s'arrête en fournissant une capacité de récupération pour les ressources critiques d'Entra ID et en assurant un stockage sécurisé et une gestion flexible de vos données Entra ID.

Voici un bref aperçu de la façon dont DRET peut vous aider à vous préparer et à vous remettre des changements malveillants ou non désirés apportés à votre locataire Entra ID :

- Récupération des objets utilisateur supprimés

- Récupération des groupes de sécurité

- Récupération des politiques d'accès conditionnel

- Prise en charge de la restauration sélective d'objets individuels

- Prise en charge de la restauration en bloc de plusieurs objets

- Conservation de plusieurs versions de sauvegarde

- Fournit un stockage sécurisé (conforme à SOC 2 Type II et certifié ISO 27001) pour les données Entra ID avec une option pour le cryptage BYOK (Bring Your Own Key).

- Choix des centres de données Microsoft Azure aux États-Unis, dans l'Union européenne ou en Australie

Étant donné la prévalence accrue des attaques sur les systèmes d'identité hybrides, assurer la récupérabilité des ressources Entra ID est maintenant une priorité absolue pour de nombreuses organisations. Disaster Recovery for Entra Tenant vous aide à accomplir cette mission en fournissant une sauvegarde et une récupération sécurisées et fiables de vos données critiques Entra ID, en éliminant les problèmes de gestion de stockage qui prennent du temps et en assurant une récupération rapide après une attaque.

Plus de ressources