Bienvenue dans la série « Le b.a.-ba de la sécurité AD », qui couvre les bases de la sécurité d'Active Directory (AD). Cette semaine, nous nous intéressons à l'ID des groupes principaux et à la manière dont des modifications inutiles peuvent compliquer la gestion des comptes. Les attaquants peuvent également exploiter l'ID des comptes principaux pour introduire des risques de sécurité, y compris l'escalade des privilèges, et pour masquer leur appartenance à un groupe privilégié, dissimulant ainsi leur présence et leurs activités sur le réseau et échappant à la surveillance de la sécurité.

Qu'est-ce qu'un ID de groupe principal ?

Dans AD, chaque compte d'utilisateur est associé à un identifiant de groupe principal, qui détermine l'appartenance par défaut de l'utilisateur à un groupe. L'ID de groupe principal dans AD est un vestige de la conformité à la norme POSIX (Portable Operating System Interface), qui a été conçue pour permettre une compatibilité multiplateforme entre différents systèmes d'exploitation.

L'ID du groupe principal définit l'appartenance à un groupe par défaut pour un compte d'utilisateur. Par défaut, lorsqu'un compte d'utilisateur est créé dans AD, il devient membre du groupe Utilisateurs du domaine, qui devient le groupe principal de l'utilisateur. Ce processus est automatique et permet de rationaliser le contrôle d'accès et la gestion des ressources dans l'environnement AD.

Dans les environnements Windows modernes, l'ID de groupe principal ne joue plus un rôle aussi important qu'auparavant. Les stratégies d'appartenance à un groupe et de gestion des autorisations ont évolué dans Windows AD, qui offre désormais des mécanismes de contrôle d'accès plus granulaires et plus souples. L'identifiant de groupe principal devient essentiel lorsque des services pour Macintosh ou des applications compatibles POSIX sont impliqués. Ces applications s'appuient sur les normes POSIX, où l'identifiant de groupe principal est utilisé pour la gestion de la propriété et des autorisations des fichiers et des répertoires. À moins d'utiliser ces services, il n'est pas nécessaire de modifier le groupe principal à partir de Utilisateurs du domaine.

Risques liés aux ID des groupes principaux

Un attaquant qui peut modifier l'ID de groupe principal d'un utilisateur peut effectivement modifier le rôle et les privilèges qu'il perçoit au sein du réseau. Par exemple, si un attaquant modifie l'ID de groupe principal d'un utilisateur standard compromis pour le remplacer par celui du groupe « admins du domaine », il peut obtenir des droits d'accès administratifs dans l'environnement AD. Cela peut potentiellement donner à l'attaquant un contrôle étendu sur le réseau. Il peut alors modifier les configurations du système, manipuler les privilèges des comptes d'utilisateurs, accéder à des données sensibles, et plus encore, tout en apparaissant comme un utilisateur normal.

Cette tactique de camouflage peut également permettre aux attaquants d'échapper à la détection par les outils de sécurité. En modifiant l'ID du groupe principal, les attaquants peuvent contourner les mécanismes de contrôle d'accès habituels et déguiser leurs activités malveillantes en actions de routine effectuées par des utilisateurs normaux. Cette tactique rend leurs activités moins susceptibles d'être signalées comme suspectes, ce qui leur donne plus de temps pour compromettre le réseau.

Plus inquiétant encore, ce délai supplémentaire peut permettre à l'attaquant d'effectuer toute une série d'actions malveillantes, telles que l'exfiltration de données, le sabotage du système ou l'installation de portes dérobées supplémentaires en vue d'un accès ultérieur. Ces actions peuvent se poursuivre sans être détectées jusqu'à ce que le comportement inhabituel soit découvert et correctement interprété.

Comment les cyberattaquants exploitent-ils les ID des groupes principaux ?

Il existe plusieurs façons pour un attaquant de modifier l'ID du groupe principal d'un utilisateur dans AD. Ces méthodes requièrent généralement certains niveaux de privilèges ou d'accès, de sorte que de telles modifications indiquent généralement une défaillance de la sécurité.

- Informations d'identification compromises : Si un attaquant obtient les informations de connexion d'un compte disposant de privilèges suffisants, tel qu'un administrateur de domaine ou un opérateur de compte, il peut utiliser ces informations pour se connecter au système AD et modifier l'ID de groupe principal d'un utilisateur. Cette compromission peut être réalisée par une attaque par force brute, par hameçonnage ou par une autre forme d'ingénierie sociale.

- Vulnérabilités AD : Les attaquants peuvent exploiter les vulnérabilités du système AD ou du réseau dans son ensemble. Par exemple, un attaquant peut exploiter des vulnérabilités logicielles non corrigées pour obtenir des privilèges élevés, qu'il peut ensuite utiliser pour modifier l'ID de groupe principal d'un utilisateur.

- L'escalade des privilèges : Les attaquants peuvent obtenir un accès initial au réseau en utilisant un compte à faible privilège, puis exploiter une vulnérabilité ou une mauvaise configuration pour augmenter les privilèges du compte.

Comment détecter l'utilisation abusive des ID de groupes principaux ?

Ces vecteurs d'attaque soulignent la nécessité de maintenir une bonne hygiène en matière de cybersécurité :

- Mettre régulièrement à jour les logiciels.

- Surveiller les activités suspectes et les gérer rapidement.

- Appliquer le principe du moindre privilège.

- Sensibiliser les utilisateurs aux tactiques potentielles d'ingénierie sociale.

Pour limiter les risques associés aux identifiants de groupes primaires, il convient d'envisager une approche à plusieurs niveaux de la sécurité AD, en mettant l'accent sur l'audit proactif et la surveillance en temps réel.

L'audit proactif dans AD signifie une analyse régulière des journaux AD pour détecter les anomalies. Dans ce contexte, tout changement inattendu dans les identifiants des groupes primaires d'utilisateurs pourrait indiquer des tentatives non autorisées ou malveillantes de modifier les privilèges d'un utilisateur ou de masquer sa véritable appartenance à un groupe.

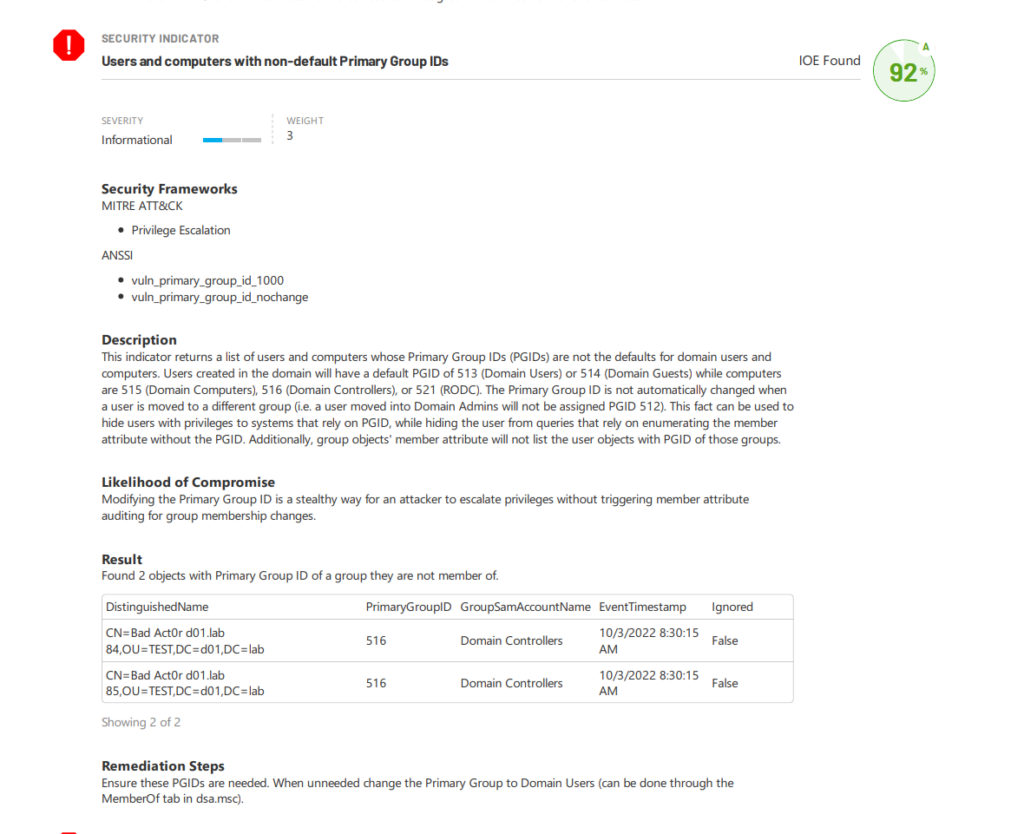

Un signal d'alarme typique pourrait être de voir un utilisateur standard devenir membre d'un groupe administratif, ce qui indiquerait une violation potentielle de la sécurité. L'audit proactif permet aux professionnels de l'informatique d'identifier ces incohérences à un stade précoce, afin d'éviter qu'elles ne se transforment en problèmes majeurs. Des outils tels que Purple Knight peuvent aider en automatisant la surveillance des changements dans l'environnement AD et en fournissant des informations qui pourraient être négligées lors d'un examen manuel. La figure 1 montre un rapport qui trouve un indicateur d'exposition (IOE) lié aux identifiants de groupes principaux.

La surveillance en temps réel nécessite l'utilisation d'outils avancés de détection des menaces, capables d'alerter les administrateurs sur les changements qui se produisent. Ces outils évaluent en permanence l'environnement AD, à la recherche d'activités telles que des modifications inattendues de l'ID de groupe principal d'un utilisateur, qui pourraient signaler une violation potentielle de la sécurité ou une menace interne. Semperis Directory Services Protector (DSP), par exemple, peut surveiller en temps réel les changements dans l'environnement AD, ce qui permet aux administrateurs de réagir rapidement lorsqu'une anomalie est détectée.

Garder une vue d'ensemble sur les ID des groupes principaux

Une compréhension approfondie du rôle de l'ID de groupe principal dans Active Directory est cruciale pour les responsables informatiques et les professionnels de la cybersécurité. Cette connaissance leur permet d'acquérir des connaissances précieuses sur l'architecture et les mécanismes opérationnels d'AD, de fournir des conseils pour une administration efficace des comptes d'utilisateurs et d'élucider les implications potentielles en matière de sécurité inhérentes à la configuration des comptes. Grâce à cette compréhension, ils peuvent mieux protéger l'infrastructure informatique et contribuer à la résilience globale de l'organisation en matière de cybersécurité.

L'utilisation d'outils d'audit et de surveillance robustes est également cruciale. Ils peuvent aider à détecter des activités inhabituelles, telles que des modifications de l'identifiant du groupe principal d'un utilisateur, qui pourraient indiquer une violation de la sécurité. Grâce à une détection précoce, des contre-mesures appropriées peuvent être prises avant que l'attaquant ne puisse causer des dommages importants.

En savoir plus sur la sécurité AD