Dans les environnements Active Directory (AD), vous pouvez utiliser des objets de stratégie de groupe (GPO) pour configurer les droits des utilisateurs. En utilisant les GPO, vous pouvez facilement appliquer des politiques de droits d'utilisateur cohérentes sur tous les ordinateurs du domaine ou de l'unité d'organisation (OU). Cette capacité facilite la gestion et le maintien du contrôle d'accès des utilisateurs au fil du temps. Toutefois, lorsqu'ils sont accordés à des utilisateurs qui ne devraient pas en bénéficier ou lorsqu'ils sont mal configurés, certains droits d'utilisateur peuvent présenter un risque pour la sécurité AD. Voici ce que vous devez savoir pour protéger AD et votre environnement contre les droits d'utilisateur à risque.

Qu'est-ce que les droits de l'utilisateur ?

Les droits de l'utilisateur sont des autorisations qui contrôlent les actions de l'utilisateur sur un système informatique. Ces droits diffèrent des autorisations standard sur les fichiers et les dossiers et s'appliquent à des actions spécifiques de l'utilisateur. Les droits de l'utilisateur comprennent (mais ne sont pas limités à) :

- L'autorisation de la connexion locale : Permet aux utilisateurs de se connecter localement à un ordinateur.

- La modification de l'heure système : Permet aux utilisateurs de modifier l'heure système d'un ordinateur.

- L'arrête du système : Permet aux utilisateurs d'arrêter l'ordinateur

- Le débogage des programmes : Permet aux utilisateurs de déboguer les programmes en cours d'exécution sur l'ordinateur.

- La gestion de l'audit et les journaux de sécurité : Permet aux utilisateurs d'afficher et de gérer les journaux de sécurité d'un ordinateur.

- La possession de fichiers ou d'autres objets : Permet aux utilisateurs de s'approprier des fichiers ou d'autres objets sur un ordinateur.

- La possibilité de charger et de décharger les pilotes de périphériques : Permet aux utilisateurs de charger ou de décharger les pilotes de périphériques sur un ordinateur.

- La sauvegarde de fichiers et de répertoires : Permet aux utilisateurs de sauvegarder des fichiers et des répertoires sur un ordinateur.

- La restauration des fichiers et des répertoires : Permet aux utilisateurs de restaurer les fichiers et les répertoires sauvegardés sur un ordinateur.

- L'autorisation de la connexion par l'intermédiaire des services de bureau à distance : Permet aux utilisateurs de gérer l'accès à distance à un ordinateur.

Utilisation des GPO pour configurer les droits des utilisateurs

Pour configurer les droits des utilisateurs à l'aide d'un GPO, il faut d'abord créer ou modifier un GPO qui s'applique aux utilisateurs ou aux ordinateurs que vous souhaitez configurer. Vous devez lier le GPO au niveau du domaine ou de l'OU concerné. Ensuite, vous pouvez utiliser l'application de l'éditeur de stratégie de groupe locale (Group Policy Editor) pour spécifier les droits d'utilisateur que vous souhaitez attribuer. (Un processus similaire s'applique à la configuration des scripts de connexion GPO, comme indiqué dans un précédent article de AD Security pour les nuls).

Pour configurer les droits des utilisateurs :

- Ouvrez l'éditeur de stratégie de groupe locale.

- Allez dans la section Configuration de l'ordinateur.

- Sélectionnez Paramètres Windows.

- Sélectionnez Paramètres de sécurité.

- Allez dans la section Politiques locales.

- Sélectionnez Attribution des droits de l'utilisateur.

- Sélectionnez le droit d'utilisateur que vous souhaitez configurer.

- Ajoutez les utilisateurs ou les groupes auxquels ce droit doit être accordé.

Par exemple, pour accorder à un utilisateur le droit de se connecter localement à un ordinateur spécifique, sélectionnez le droit d'utilisateur Autoriser la connexion locale, puis ajoutez l'utilisateur à la liste des utilisateurs autorisés.

Droits d'utilisateurs à risque et sécurité AD

Comment les droits d'utilisateurs peuvent-ils constituer un risque pour la sécurité ? Prenons l'exemple suivant.

Supposons que le droit d'utilisateur Debug programs soit accordé à un utilisateur qui n'en a pas besoin. Cet utilisateur (ou un pirate qui parvient à accéder aux informations d'identification de cet utilisateur) peut utiliser ce droit pour :

- Déboguer un processus système qui s'exécute en tant qu'utilisateur élevé

- Injecter un code malveillant

- Obtenir un accès au niveau du système

- Accéder à des données ou à des processus sensibles auxquels ils n'auraient normalement pas accès

- Désactiver les fonctions de sécurité ou les outils anti-malware sur le système

De même, si le droit d'utilisateur « Modifier l'heure du système » est accordé à un utilisateur qui ne devrait pas avoir ce droit, cet utilisateur (ou un pirate) peut modifier l'heure du système et causer des problèmes avec des applications ou des services sensibles au facteur temps.

Les autres droits d'utilisateur potentiellement dangereux sont les suivants

- Se connecter en tant que service

- Autoriser l'ouverture d'une session locale

- Faire partie du système d'exploitation

Pour déterminer les droits attribués à un utilisateur dans AD, vous pouvez ouvrir le droit à la modification dans la console de gestion des stratégies de groupe (GPMC). Une autre option consiste à utiliser les outils de commande de GPO (CLI ou PowerShell) pour vérifier les GPO et leurs paramètres respectifs, y compris les attributions de droits d'utilisateur.

Toutefois, les grandes organisations comptant des milliers d'objets utilisateurs et d'OU peuvent avoir des dizaines ou des centaines de GPO, chacun contenant plusieurs paramètres cumulés (et se chevauchant souvent). Par exemple, un GPO de niveau domaine peut attribuer des droits spécifiques à un ensemble d'utilisateurs ou de groupes, tandis qu'un autre GPO de niveau OU peut ajouter d'autres droits d'utilisation à certains de ces mêmes utilisateurs ou groupes.

Au fur et à mesure que votre environnement AD évolue et change, la complexité des GPO attribués aux domaines, aux sites ou aux OU augmente également. Toutes ces attributions deviennent progressivement plus difficiles à gérer, ce qui complique la tâche de déterminer quel paramètre s'applique à quel utilisateur.

Protéger AD contre les droits d'utilisateur à risque

Pour atténuer les risques associés à un droit d'utilisateur :

- Vérifiez que le droit n'est accordé qu'aux utilisateurs qui en ont besoin pour des tâches spécifiques.

- Surveillez attentivement tous les utilisateurs à qui le droit est attribué.

- Protéger les processus sensibles afin qu'ils ne puissent pas être débogués par des utilisateurs non autorisés.

Pour faciliter l'évaluation continue de votre posture de sécurité AD, y compris des droits d'utilisateur potentiellement risqués, vous pouvez utiliser des outils tels que Purple Knight ou Semperis Directory Services Protector (DSP). Lorsqu'ils sont exécutés dans votre environnement, ces outils énumèrent et analysent tous les GPO, déterminent si un SID inconnu s'est vu attribuer un droit d'utilisateur « fort » et non par défaut, et génèrent un rapport clair sur ces détails. Vous pouvez examiner ces résultats pour déterminer les droits d'utilisateur inutiles à supprimer des GPO dans votre environnement.

Utilisation de Purple Knight pour sécuriser les droits d'utilisateurs à risque

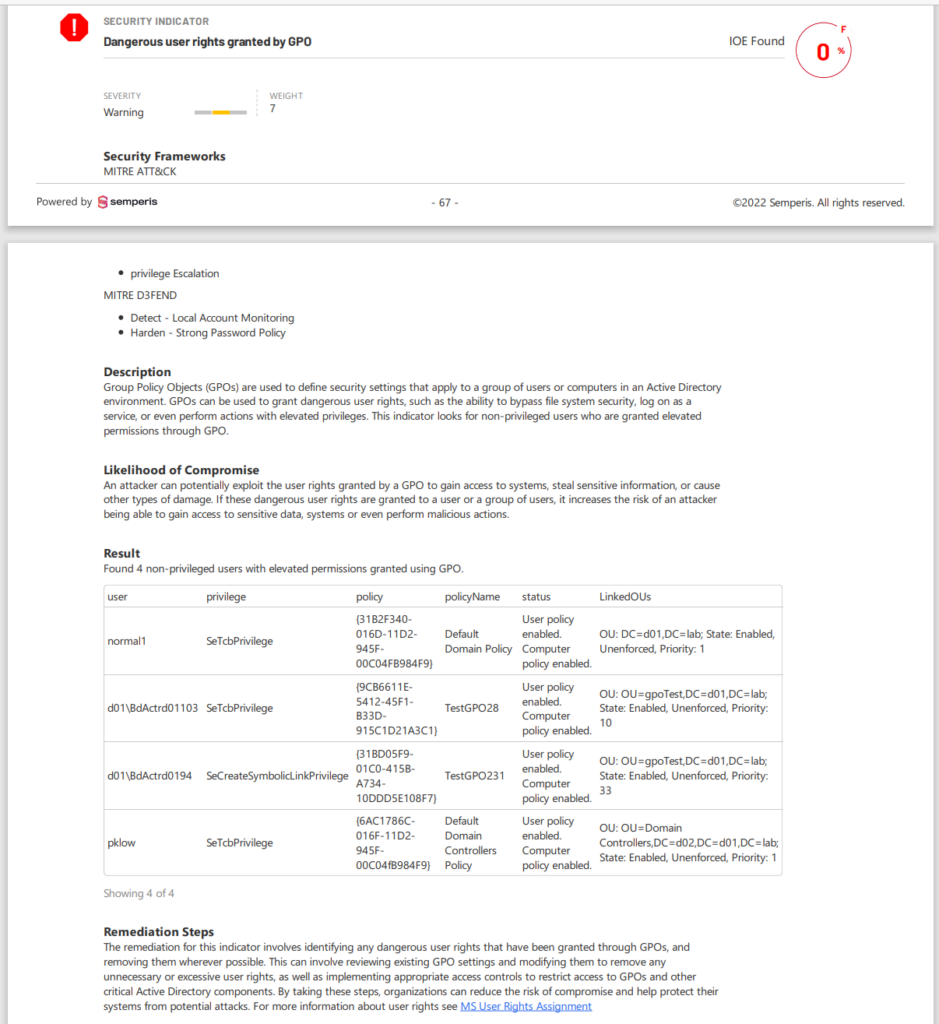

La figure 1 montre un rapport Purple Knight indiquant l'attribution d'un droit d'utilisateur dangereux accordé par une GPO.

Le rapport indique la gravité du risque, décrit la probabilité de compromission, dresse la liste des utilisateurs auxquels le droit a été attribué et propose des mesures correctives.

Utilisation de DSP pour sécuriser les droits des utilisateurs à risque

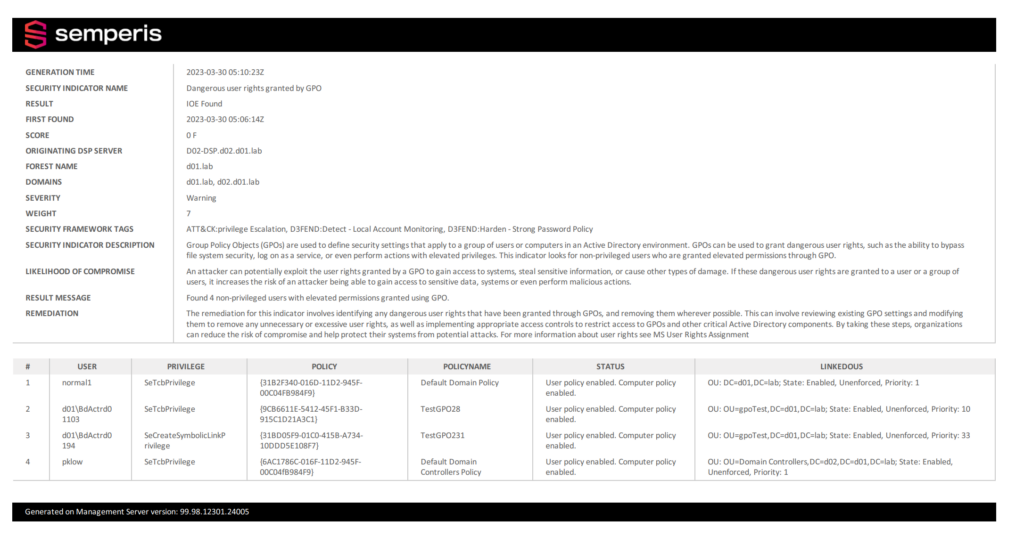

La figure 2 montre un rapport DSP indiquant l'attribution d'un droit d'utilisateur dangereux.

Ce rapport contient les mêmes détails que le rapport Purple Knight. Avec DSP, vous bénéficiez également de capacités de remédiation, y compris des alertes personnalisées et l'annulation des modifications malveillantes, pour vous aider à atténuer le risque.

Contrôle des droits d'utilisateurs à risque

Après avoir atténué les risques liés à l'attribution des droits d'utilisateur, vous devez analyser à nouveau l'environnement AD afin de déterminer si d'autres modifications sont nécessaires. Vous devez continuer à effectuer des analyses périodiques de votre environnement AD pour vérifier qu'aucune modification non autorisée n'est apportée à ces paramètres.