La torréfaction de la réponse du serveur d'authentification (AS-REP) permet aux attaquants de demander des réponses d'authentification chiffrées pour des comptes dans Active Directory dont la préauthentification Kerberos est désactivée. La torréfaction AS-REP est l'une des menaces contre l'Active Directory que les agences de cybersécurité de l'alliance Five Eyes mettent en garde dans le récent rapport Detecting and Mitigating Active Directory, Detecting and Mitigating Active Directory Compromises.

Qu'est-ce que la torréfaction AS-REP ?

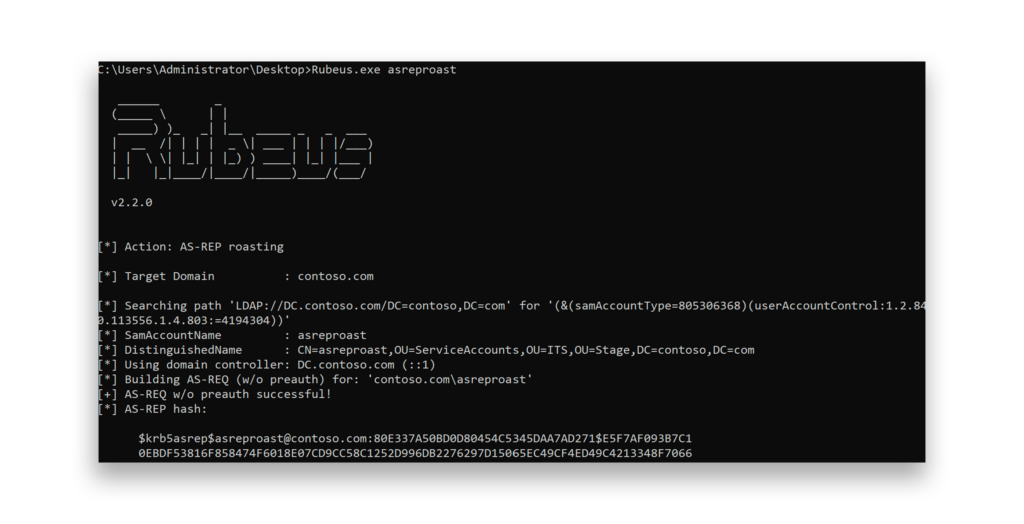

La tactique clé d'une attaque AS-REP Roasting consiste à désactiver la préauthentification Kerberos. Dans ce scénario, un attaquant n'a pas besoin du mot de passe de l'utilisateur pour obtenir une réponse d'authentification(Figure 1). Une fois que l'attaquant dispose de la réponse, il peut tenter de la craquer hors ligne pour récupérer le mot de passe en clair de l'utilisateur.

Comment se défendre contre le "Roasting" d'AP-REP ?

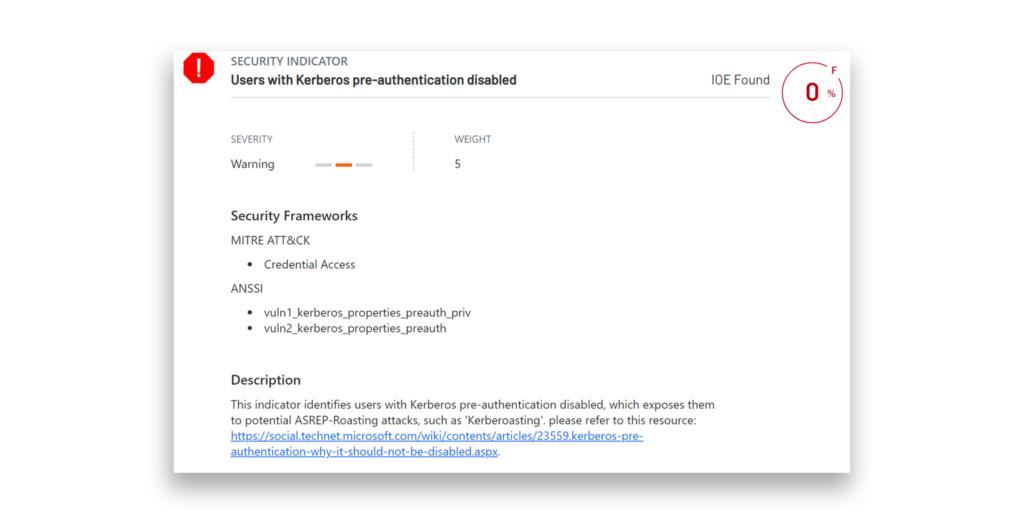

Les défenseurs peuvent utiliser l'outil gratuit Purple Knight pour identifier les comptes Active Directory dont la préauthentification Kerberos est désactivée(figure 2). Après avoir identifié ces comptes vulnérables, les défenseurs doivent déterminer si la préauthentification peut être activée afin de réduire le risque d'attaques telles que l'AS-REP Roasting.

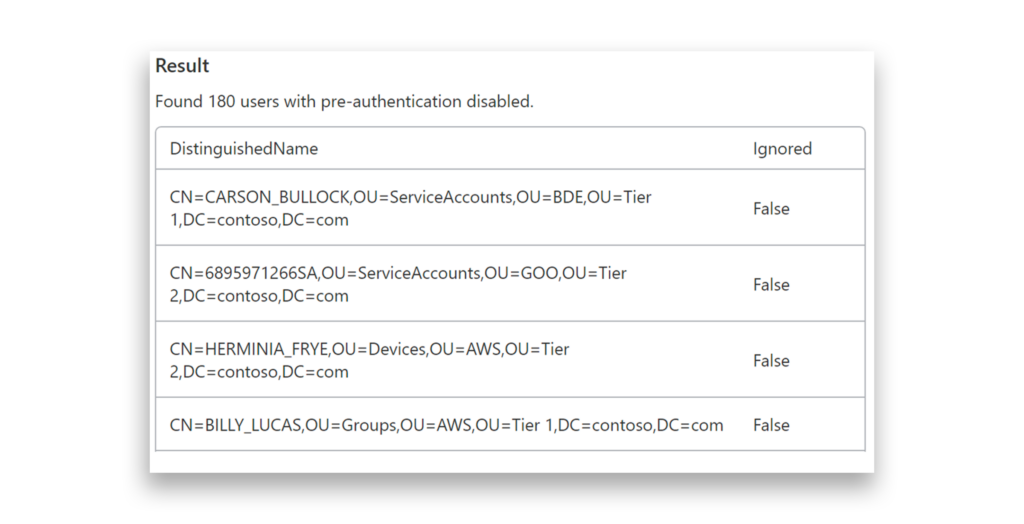

Purple Knight peut fournir une liste des comptes dont la préauthentification Kerberos est désactivée(Figure 3). L'étape suivante consiste à déterminer si chaque compte nécessite réellement la désactivation de ce paramètre.

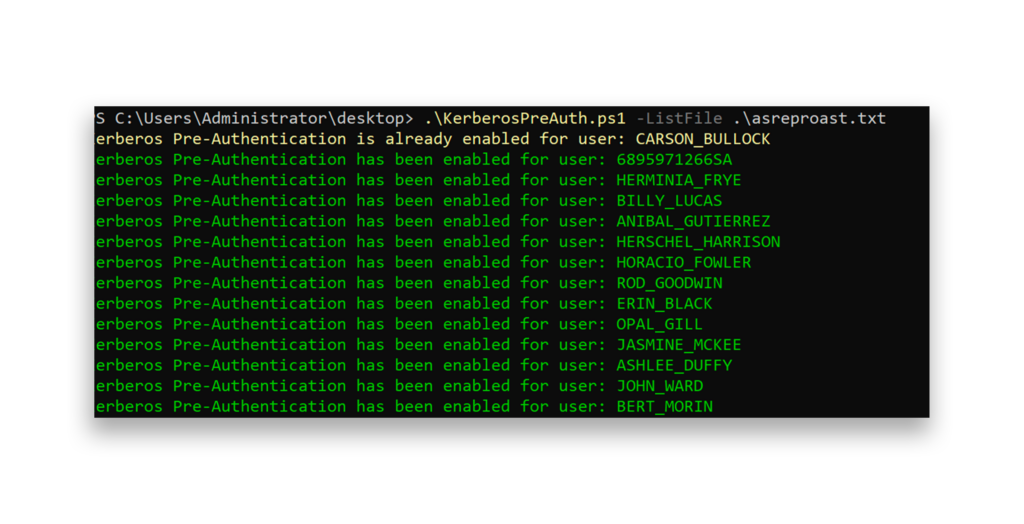

Dans cet exemple, j'ai exécuté un script PowerShell pour traiter une liste des comptes d'utilisateurs dont la préauthentification Kerberos est désactivée, activant automatiquement la préauthentification pour atténuer la menace de l'AS-REP Roasting(Figure 4). En pratique, vous devez toujours déterminer pourquoi la préauthentification est désactivée et vérifier qu'elle peut être activée pour chaque compte avant d'apporter des modifications.

Notez l'augmentation du score de sécurité après l'activation de la préauthentification Kerberos(figure 5).

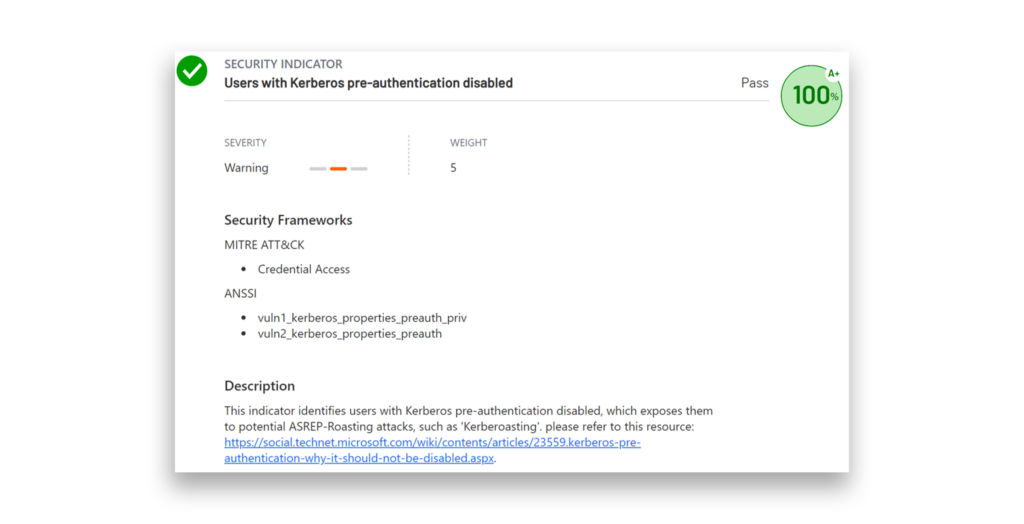

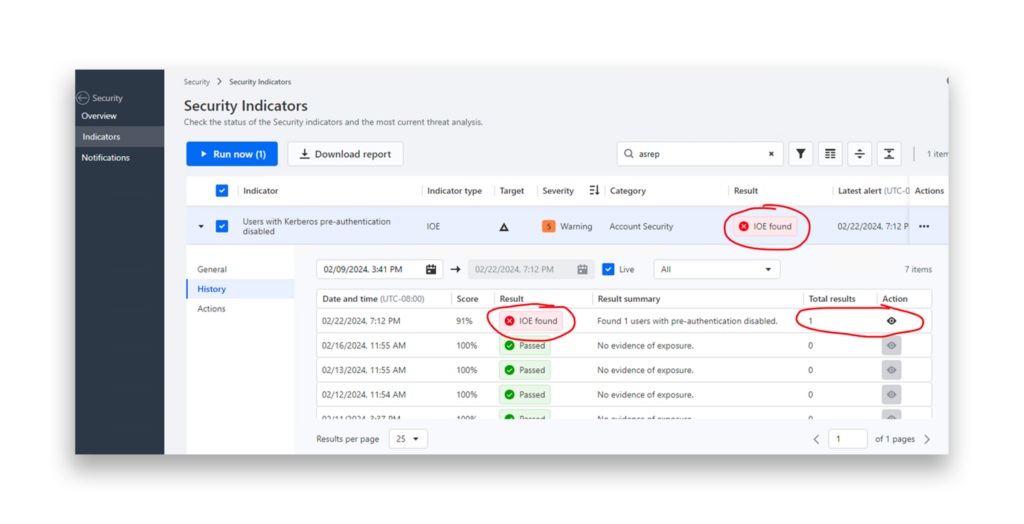

Notez que Purple Knight fournit un aperçu ponctuel des vulnérabilités potentielles. Pour une défense continue, Semperis Directory Services Protector ( DSP) comporte un indicateur de sécurité qui surveille en permanence les utilisateurs dont la préauthentification Kerberos est désactivée, ce qui est nécessaire pour qu'un attaquant puisse mener une attaque AS-REP Roasting(figure 6). En surveillant les comptes inattendus dont la préauthentification est désactivée, les défenseurs peuvent prévenir de manière proactive les tentatives potentielles d'AS-REP Roasting.

Comment détecter une attaque AS-REP Roasting ?

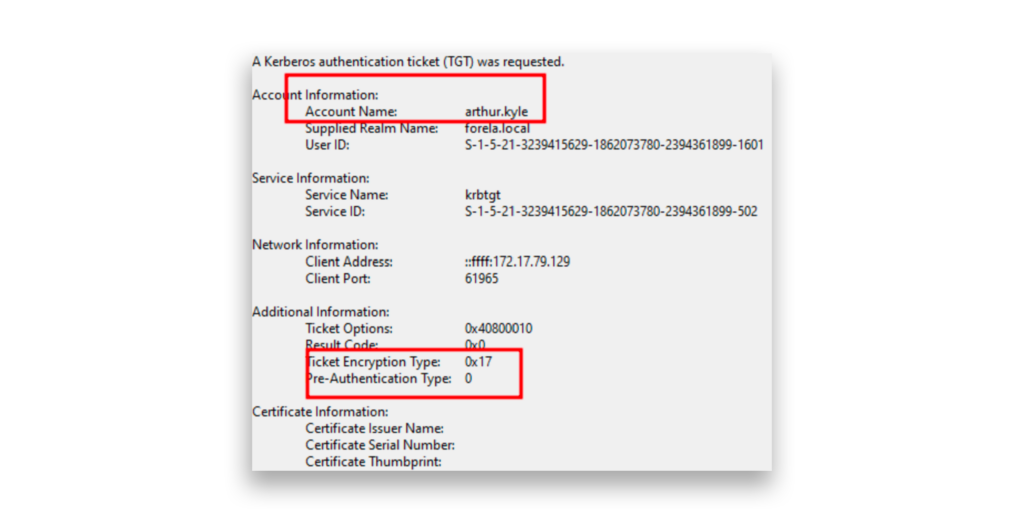

Les défenseurs peuvent détecter les AS-REP Roasting en surveillant l'événement ID 4768(Figure 7). Recherchez un type de préauthentification de 0, c'est-à-dire désactivé. Recherchez également le nom de service krbtgt; Kerberos gère l'authentification dans Active Directory. Enfin, recherchez un Ticket Encryption Type de 0x17 (RC4), qui indique l'utilisation d'une méthode de cryptage plus faible.

Profils des acteurs de la menace

Les acteurs suivants sont connus pour lancer des attaques AS-REP Roasting dans la nature.

- Combinaison noire1

- Diavol (logiciel MITRE ATT&CK S0659)2

AS-REP Outils de torréfaction

Les outils et scripts publics suivants, disponibles sur github.com, peuvent être utilisés pour effectuer une attaque AS-REP Roasting et ont été observés lors d'incidents réels.

- GhostPack/Rubeus

- HarmJ0y/ASREPRoast

Aperçu des menaces de torréfaction AS-REP

Tactique de l'ATT&CK : accès aux informations d'identification

Le 26 août 2024, le rapport DFIR a révélé que le gang des ransomwares BlackSuit utilisait l'AS-REP Roasting dans ses attaques. Le groupe a ciblé des comptes dont la préauthentification Kerberos était désactivée afin de capturer et de craquer les réponses d'authentification, ce qui a permis d'accéder aux mots de passe des utilisateurs.3

Le 13 décembre 2021, le rapport de la DFIR a expliqué en détail comment le gang du ransomware Diavol a utilisé l'AS-REP Roasting dans ses attaques. Le gang a ciblé des comptes dont la préauthentification Kerberos était désactivée, capturant les réponses d'authentification chiffrées. Le groupe a ensuite déchiffré ces réponses hors ligne pour récupérer les mots de passe en clair.4

Aperçu de Semperis

AS-REP Roasting reste une technique pertinente pour les attaquants, ciblant les comptes Active Directory dont la pré-authentification Kerberos est désactivée. En déchiffrant les réponses d'authentification cryptées hors ligne, les attaquants peuvent élever leurs privilèges et accéder à des comptes à privilèges plus élevés. Pour se défendre contre l'AS-REP Roasting, les entreprises doivent s'assurer que la pré-authentification Kerberos est activée pour tous les comptes, appliquer des politiques de mots de passe forts et surveiller régulièrement les comportements d'authentification anormaux.

Ressources complémentaires

- Nouveaux chemins d'attaque ? Tickets de service demandés au service d'authentification

- Purple Knight

- Semperis Directory Services Protector