Les agences de cybersécurité de l'alliance Five Eyes, dont CISA et la NSA, exhortent les organisations à renforcer la sécurité de Microsoft Active Directory (AD), cible privilégiée des cyberattaquants. Le récent rapport de l'alliance met en évidence plus d'une douzaine de tactiques utilisées par les acteurs de la menace pour exploiter AD. Parmi ces techniques courantes figure l'attaque DCSync.

Qu'est-ce qu'une attaque DCSync ?

A attaque DCSync est une technique d'attaque généralement utilisée pour voler des informations d'identification dans une base de données AD. L'attaquant se fait passer pour un contrôleur de domaine (DC) afin de demander des hachages de mots de passe à un DC cible, en utilisant le protocole à distance Directory Replication Services (DRS). L'attaque peut être utilisée pour "extraire" efficacement les hachages de mots de passe du DC, sans avoir besoin d'exécuter du code sur le DC lui-même. Ce type d'attaque permet de contourner les méthodes traditionnelles d'audit et de détection.

Notez que l'attaquant doit d'abord obtenir l'accès à un compte disposant d'autorisations de haut niveau, tel que Domain Admin ou un compte ayant la capacité de répliquer des données à partir du DC. Cette action nécessite les autorisations suivantes sur le contexte de nommage du domaine :

- Répliquer les changements de répertoire

- Répliquer les changements de répertoire Tous

Une fois que l'attaquant dispose des privilèges nécessaires, il envoie une requête à un DC, lui demandant de répliquer les informations d'identification de l'utilisateur. Ce processus imite le trafic de réplication légitime, que les centres de données utilisent pour synchroniser les données sur le réseau.

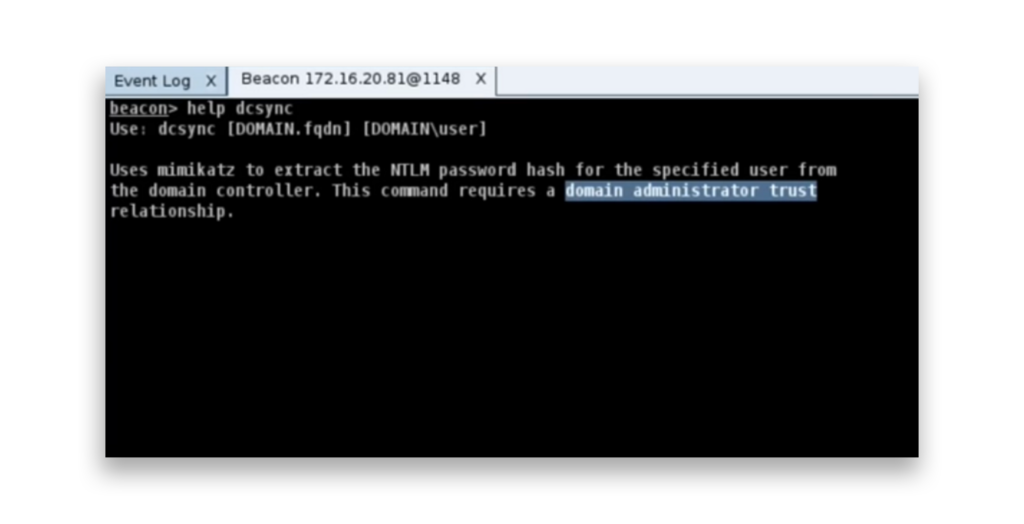

Cette image montre la help Sortie de la commande DCSync dans Cobalt Strike, expliquant comment utiliser mimikatz pour extraire les hachages de mots de passe NT pour les utilisateurs spécifiés à partir d'un contrôleur de domaine. La commande nécessite des privilèges d'administrateur de domaine pour fonctionner.

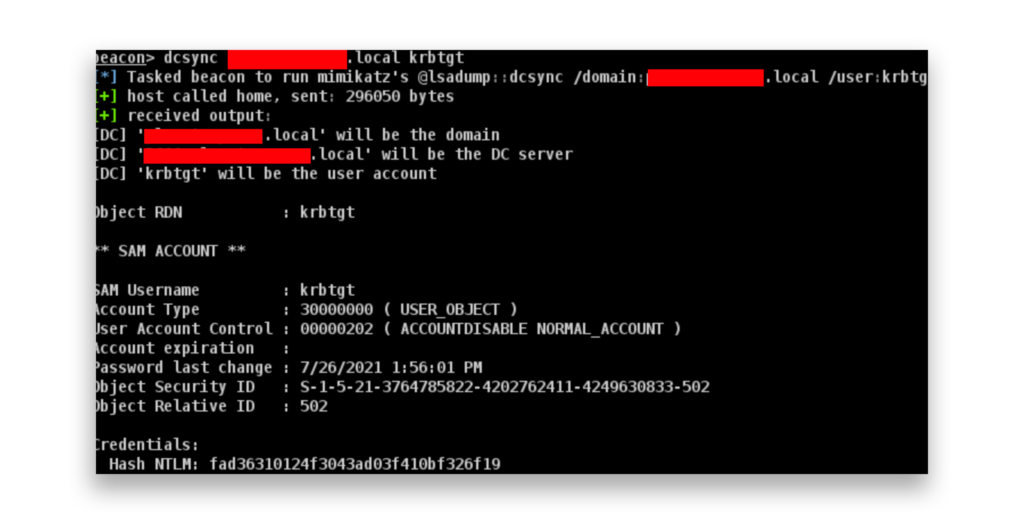

Voici le résultat d'une commande DCSync dans Cobalt Strike pour extraire le hachage NT du compte KRBTGT du contrôleur de domaine.

Comment pouvez-vous défendre votre environnement contre une attaque DCSync ?

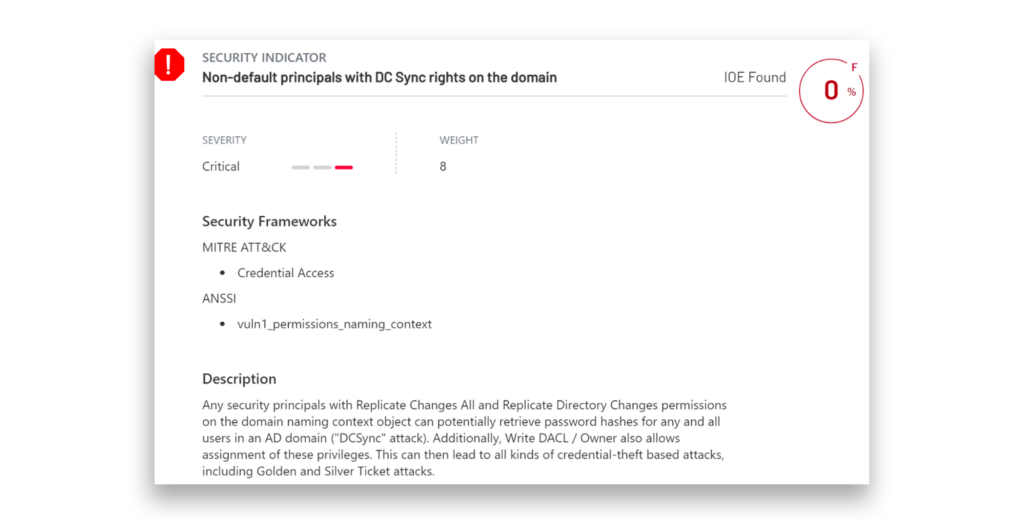

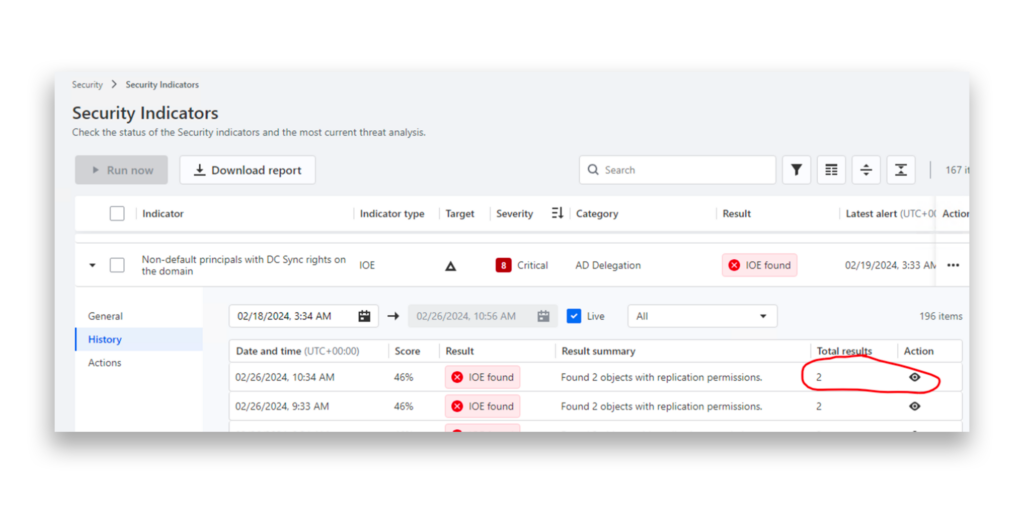

Le meilleur moyen pour les défenseurs de commencer à protéger leur environnement contre une attaque DCSync est d'utiliser l'outil gratuit Purple Knight afin d'identifier les mandants qui ne sont pas des mandants par défaut et qui disposent de permissions DCSync sur le contexte de nommage du domaine.

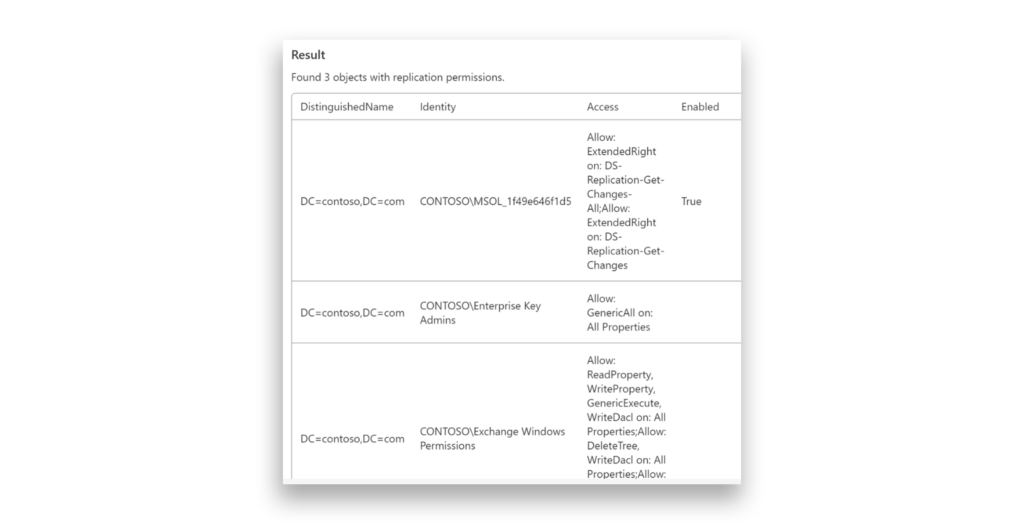

Voici quelque chose que nous voyons souvent dans les environnements de nos clients : Des administrateurs de clés d'entreprise disposant d'un contrôle total sur le contexte de nommage du domaine et les autorisations Windows Exchange, avec la possibilité de modifier les autorisations. Ce scénario est dangereux, car il peut conduire involontairement à accorder des autorisations DCSync, ce qui représente un risque de sécurité important.

Découvrons le processus de remédiation en prenant l'exemple des administrateurs de clés d'entreprise.

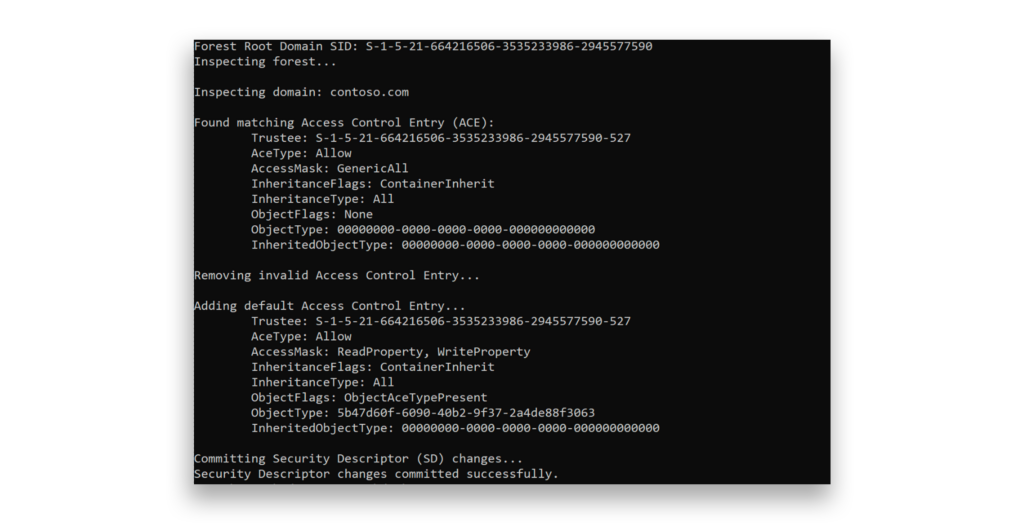

En cours d'exécution adprep /domainprep sur Windows Server 2016, une entrée de contrôle d'accès (ACE) involontaire est ajoutée au descripteur de sécurité du contexte de nommage du domaine pour le groupe Enterprise Key Admins (SID = -527). Cette ACE accorde de manière incorrecte un accès complet au contexte de nommage et à tous ses objets enfants. L'ACE prévu ne devrait fournir que ReadProperty et Propriété d'écriture pour le msDS-KeyCredentialLink attribut.

La figure suivante montre un exemple de script PowerShell qui résout le problème en supprimant les autorisations de contrôle total du groupe Enterprise Key Admins, en veillant à ce que ce groupe n'ait qu'un accès en lecture/écriture à l'attribut msDS-KeyCredentialLink.

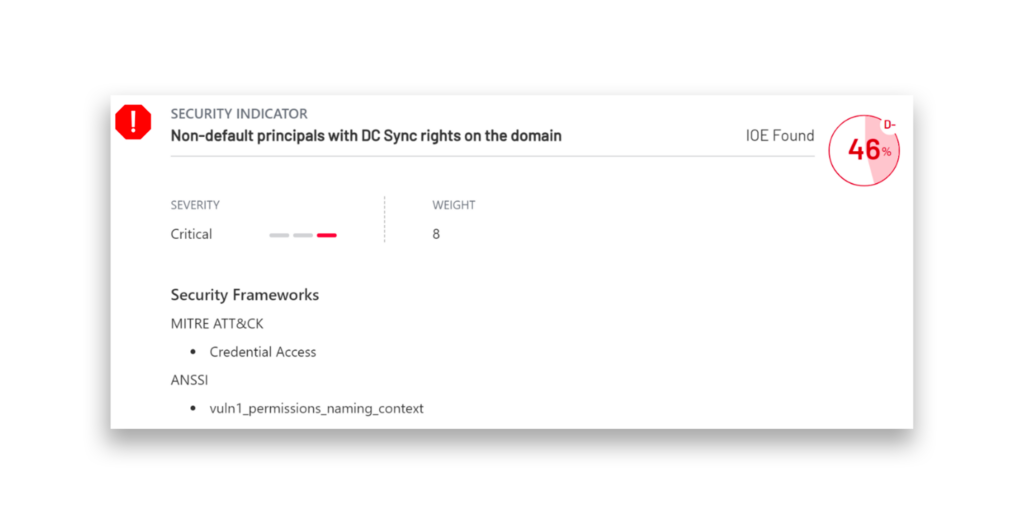

Après avoir ajusté les autorisations pour les administrateurs de clés d'entreprise, nous constatons une amélioration de notre score de sécurité pour cet indicateur d'exposition spécifique (IOE).

Semperis DSP Intelligence comprend un indicateur de sécurité qui détecte en permanence les comptes suspects dans AD qui ont les droits spéciaux requis pour une attaque DCSync. Ces droits comprennent les autorisations Replicating Directory Changes et Replicating Directory Changes All. Par défaut, seuls certains ACE, tels que les administrateurs de domaine, les administrateurs d'entreprise, les comptes d'ordinateur DC et l'utilisateur AAD Connect, disposent de ces droits. La surveillance des utilisateurs qui disposent inopinément de ces autorisations peut vous aider à empêcher la réplication non autorisée des données de l'annuaire.

Comment détecter une attaque DCSync ?

Pour détecter l'activité DCSync, vous pouvez surveiller le TargetLogonId de l'événement 4624 et le mettre en corrélation avec d'autres événements de sécurité liés à la même session de connexion. DCSync génère un type de connexion réseau (3) sur le DC. En reliant l'événement 4662 (qui suit l'accès au répertoire) à l'événement 4624 à l'aide du LogonId, les défenseurs peuvent identifier l'IP source de la requête DCSync.

Profils des acteurs de la menace

Les acteurs suivants sont connus pour utiliser des attaques DCSync dans la nature.

- APT20 alias Crawling Taurus, TH3Bug, VIOLIN PANDA1

- Calypso alias Bronze Medley2

- Earth Lusca alias TAG-22, Charcoal Typhoon, CHROMIUM, ControlX (MITRE ATT&CK®Group G1006)3

- LAPSUS$ alias DEV-0537, Strawberry Tempest (MITRE ATT&CK Group G1004)4

- Leviathan alias MUDCARP, Kryptonite Panda, Gadolinium, BRONZE MOHAWK, TEMP.Jumper, APT40, TEMP.Periscope, Gingham Typhoon (MITRE ATT&CK Group G0065)5

- Mustang Panda alias TA416, RedDelta, BRONZE PRESIDENT (MITRE ATT&CK Group G0129)6

- UNC53307

Outils d'attaque DCSync

Les outils publics suivants, disponibles sur github.com, peuvent être utilisés pour effectuer une attaque DCSync.

- Module et cadre de travail DSInternals PowerShell

- gentilkiwi/mimikatz

- secretsdump.py

Aperçu des menaces

Tactique ATT&CK : accès aux données d'identification

Le 9 juillet 2024, un rapport conjoint du Centre australien de cybersécurité et d'agences internationales a mis en évidence APT40 (également connu sous le nom de Leviathan), un groupe parrainé par l'État chinois, qui s'en prend aux réseaux des secteurs public et privé. Le rapport mentionne que DCSync fait partie du savoir-faire d'APT40, lui permettant d'usurper l'identité de DC et de voler des hachages de mots de passe dans Active Directory.8

Le 4 avril 2024, Google Cloud a publié un rapport décrivant comment l'acteur de la menace UNC5330 a exploité les vulnérabilités CVE-2024-21893 et CVE-2024-21887 dans Ivanti Connect Secure pour infiltrer le réseau d'une victime. Il a utilisé un compte de liaison LDAP pour exploiter un modèle de certificat Windows vulnérable, en créant un objet informatique et en se faisant passer pour un administrateur de domaine. Cela leur a permis d'exécuter une attaque DCSync afin d'obtenir des informations d'identification de domaine supplémentaires pour permettre un mouvement latéral.9

Le 22 septembre 2023, l'unité 42 de Palo Alto Networks a publié un rapport sur les activités de cyberespionnage du groupe Stately Taurus, également connu sous le nom de Mustang Panda, qui a ciblé un gouvernement d'Asie du Sud-Est entre 2021 et 2023. Le groupe a infiltré des réseaux, accédé à des fichiers sensibles et maintenu une persistance à long terme. L'un des éléments clés de leur attaque consistait à réaliser une attaque DCSync, dans laquelle ils se faisaient passer pour un DC afin de voler des informations d'identification.10

En septembre 2022, Trend Micro a fait une présentation à HITCON sur Earth Lusca, un groupe APT chinois actif depuis 2019. Le groupe a été impliqué dans le cyberespionnage, ciblant des secteurs comme le gouvernement, les médias et l'éducation à travers plusieurs pays. Dans le cadre de leurs opérations, ils ont utilisé des attaques DCSync pour se faire passer pour des DC et voler des hachages de mots de passe dans ActiveDirectory11.

Le 22 mars 2022, Microsoft a publié un rapport sur DEV-0537 (également connu sous le nom de LAPSUS$), un groupe de cybercriminels connu pour le vol de données et l'extorsion. Ce groupe a pénétré dans des organisations en utilisant des informations d'identification volées et a utilisé des attaques DCSync pour voler d'autres informations d'identification de domaine, ce qui lui a permis de se déplacer latéralement dans les réseaux et de prendre le contrôle de systèmes critiques.12

Le 19 décembre 2019, Fox-IT a publié un rapport sur l'opération Wocao, qui a révélé les activités d'APT20, un groupe de pirates informatiques parrainé par l'État chinois. Le rapport a révélé qu'APT20 avait ciblé des industries telles que le gouvernement, l'énergie et les soins de santé dans plusieurs pays. L'une de leurs principales techniques consistait à utiliser une attaque DCSync pour voler des informations d'identification dans Active Directory.13

Le 23 septembre 2019, Avast a identifié une brèche dans laquelle l'attaquant a utilisé une attaque DCSync (réplication de répertoire malveillante). Initialement, une alerte Microsoft ATA concernant une tentative de réplication à partir d'une IP VPN a été rejetée comme un faux positif. Après un examen plus approfondi en octobre 2019, il a été révélé que l'attaquant avait compromis les informations d'identification, escaladé les privilèges et obtenu des droits d'administrateur dedomaine14.

Le 9 juillet 2019, Positive Technologies a publié un rapport sur le groupe APT Calypso , qui a ciblé des organismes gouvernementaux dans plusieurs pays. Le rapport soulignait que DCSync faisait partie des méthodes d'attaque de Calypso, leur permettant d'usurper l'identité de DC et d'extraire des hachages de mots de passe d'ActiveDirectory15.

Aperçu de Semperis

DCSync est une technique bien connue utilisée par les attaquants pour extraire des informations d'identification de la base de données Active Directory, et les rapports montrent qu'il s'agit toujours d'une menace d'actualité. Les défenseurs peuvent utiliser des outils tels que Purple Knight et DSP Intelligence pour trouver tous les comptes qui ne sont pas des comptes par défaut et qui ont des autorisations DCSync sur le Domain Naming Context. Notez que cette attaque ne peut être exécutée que lorsqu'un attaquant dispose de privilèges d'administrateur de domaine ou de privilèges similaires. Pour réduire le risque, mettez en œuvre un modèle d'accès par paliers afin d'éviter que les informations d'identification des comptes à privilèges élevés ne soient inutilement exposées sur les serveurs ou les postes de travail des membres.

Ressources complémentaires

- Le b.a.-ba de la sécurité AD : Principaux de sécurité non par défaut avec droits DCSync

- 7 Configurations erronées d'Active Directory à trouver et à corriger dès maintenant

- Les dix principales erreurs de configuration de la NSA en matière de cybersécurité : Une perspective Active Directory

- Purple Knight

- Directory Services Protector

Notes de fin d'ouvrage

- https://malpedia.caad.fkie.fraunhofer.de/actor/apt20

- https://apt.etda.or.th/cgi-bin/showcard.cgi?g=Calypso

- https://attack.mitre.org/groups/G1006/

- https://attack.mitre.org/groups/G1004/

- https://attack.mitre.org/groups/G0065/

- https://attack.mitre.org/groups/G0129/

- https://malpedia.caad.fkie.fraunhofer.de/actor/unc5330

- https://www.cyber.gov.au/about-us/view-all-content/alerts-and-advisories/apt40-advisory-prc-mss-tradecraft-in-action

- https://cloud.google.com/blog/topics/threat-intelligence/ivanti-post-exploitation-lateral-movement

- https://unit42.paloaltonetworks.com/stately-taurus-attacks-se-asian-government/

- https://hitcon.org/2022/slides/Earth-Lusca-Revealing-a-Worldwide-Cyberespionage-Operation.pdf

- https://www.microsoft.com/en-us/security/blog/2022/03/22/dev-0537-criminal-actor-targeting-organizations-for-data-exfiltration-and-destruction/

- https://www.fox-it.com/media/kadlze5c/201912_report_operation_wocao.pdf

- https://blog.avast.com/ccleaner-fights-off-cyberespionage-attempt-abiss

- https://global.ptsecurity.com/analytics/calypso-apt-2019