A attaque par Golden Ticket se produit lorsqu'un pirate falsifie un ticket Kerberos (TGT) pour prendre le contrôle total d'un environnement Active Directory. En compromettant le compte KRBTGT, qui signe tous les tickets Kerberos, le pirate peut créer de faux tickets pour n'importe quel utilisateur et accéder à n'importe quelle ressource du domaine.

Qu'est-ce qu'un attentat au ticket d'or ?

Une attaque par ticket d'or commence par l'accès d'un pirate au compte KRGTGT du domaine. Ce compte est utilisé par le Centre de distribution de clés (KDC) pour chiffrer et signer tous les TGT. L'attaquant extrait ensuite le hachage NTLM du compte et l'utilise pour forger un TGT Kerberos avec l'appartenance à un groupe ou la durée de vie souhaitée. À l'aide de ce ticket d'or, l'attaquant peut alors demander des tickets TGS (Ticket Granting Service) pour n'importe quel service du domaine.

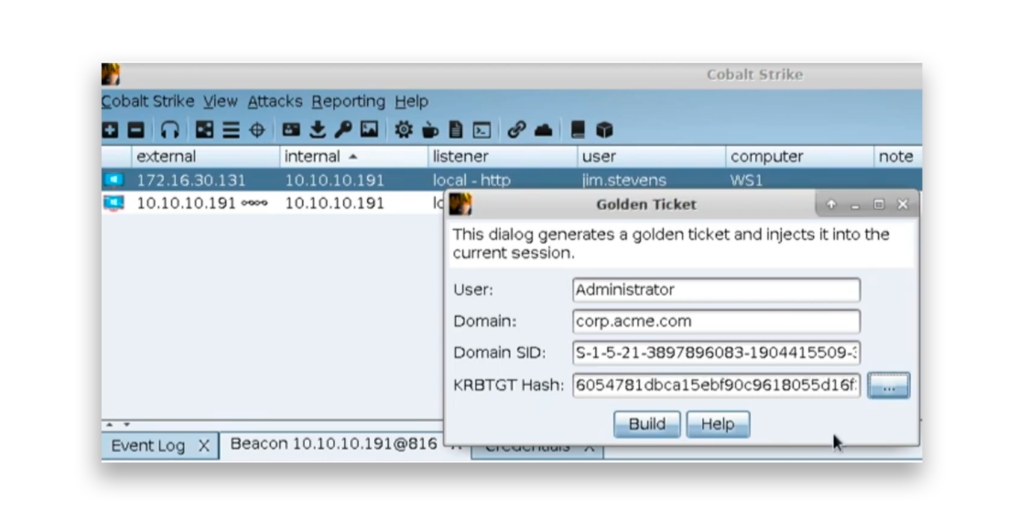

Pour falsifier un Golden Ticket, l'attaquant a besoin de plusieurs informations clés : le nom d'utilisateur à usurper (par exemple, Administrateur), le nom du domaine, le SID du domaine (un identifiant unique pour le domaine), et (comme mentionné précédemment) le hachage du mot de passe du compte KRBTGT. Avec ces informations, l'attaquant peut rapidement générer un TGT falsifié et obtenir un accès illimité aux ressources du domaine en tant qu'utilisateur usurpé(figure 1).

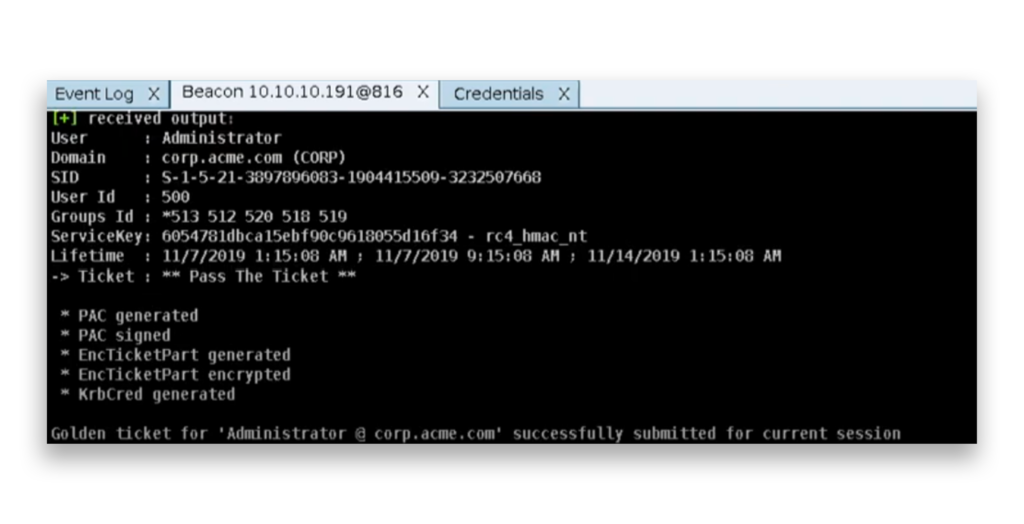

Après avoir falsifié le ticket d'or, l'attaquant peut l'injecter dans la session en cours. Par exemple, il peut se faire passer pour le compte de l'administrateur(figure 2).

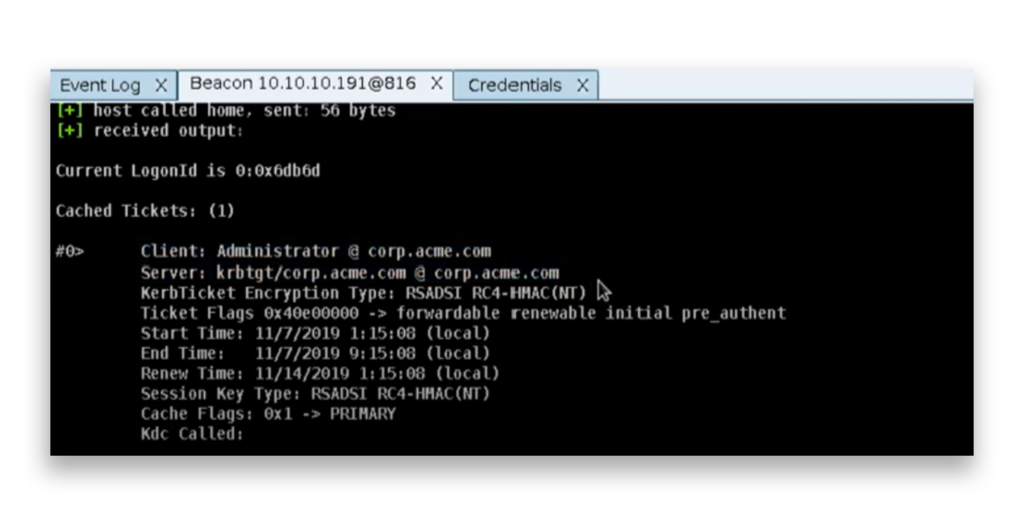

La figure 3 montre un TGT Kerberos mis en cache pour le compte Administrateur du domaine corp.acme.com. Le ticket d'or est maintenant stocké dans le cache de session, ce qui permet à l'attaquant de s'authentifier en tant qu'administrateur et d'accéder aux ressources du domaine.

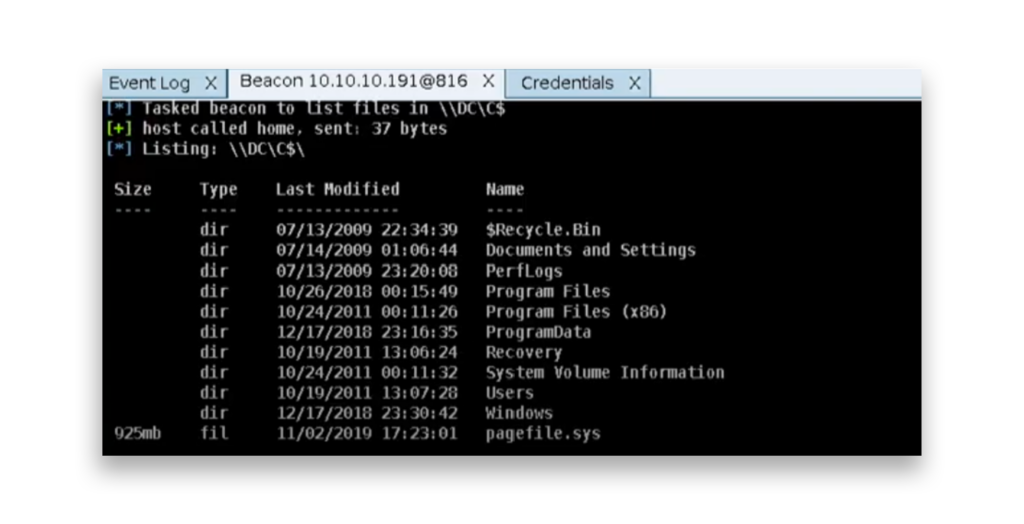

L'attaquant peut maintenant utiliser le compte Administrateur pour accéder au partage de fichiers sur un contrôleur de domaine (DC)(Figure 4).

Comment pouvez-vous vous défendre contre les attaques du ticket d'or ?

Il est important de suivre les meilleures pratiques, telles que la mise en œuvre d'un modèle d'administration à plusieurs niveaux et la réduction du nombre de comptes privilégiés, afin de limiter l'exposition aux attaques de type "Golden Ticket".

Supposons que :

- Votre organisation a été compromise par un pirate informatique

- Un testeur a obtenu des privilèges d'administrateur de domaine

- Un administrateur système a quitté l'entreprise en mauvais termes

Chacun de ces scénarios devrait susciter des inquiétudes légitimes quant à la possibilité d'attaques au moyen du "ticket d'or".

Pour atténuer une attaque par Golden Ticket, l'étape la plus critique consiste à réinitialiser le mot de passe du compte KRBTGT à deux reprises afin d'invalider tous les faux tickets. Pour faciliter ce processus, Jorge de Almeida Pinto, Microsoft MVP et Semperis Senior Incident Response Lead, a créé un script PowerShell, disponible sur github.com, que vous pouvez utiliser pour réinitialiser le compte KRBTGT en toute sécurité. Ce script contient plusieurs options.

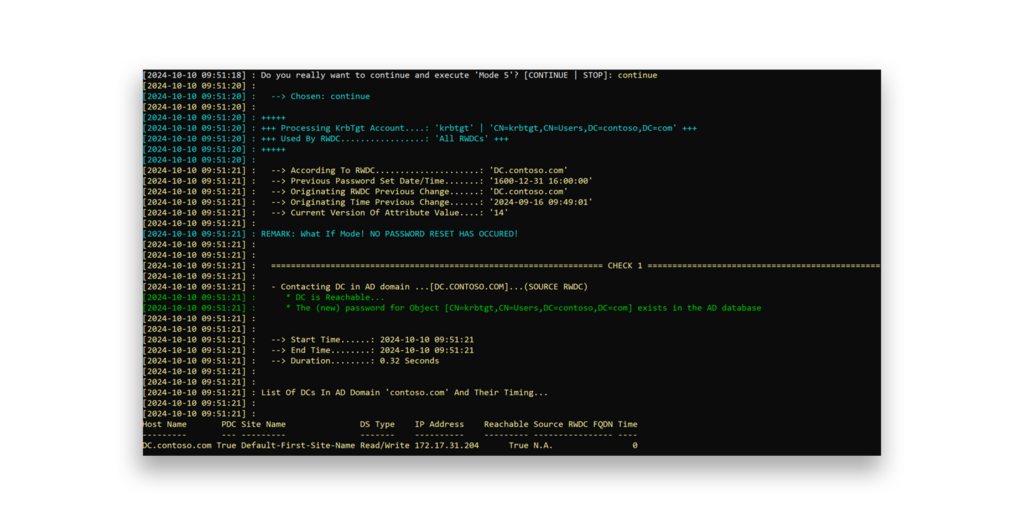

Par exemple, le mode 5 du script est un mode de simulation qui fonctionne avec vos comptes de production KRBTGT réels, mais qui ne réinitialise pas réellement les mots de passe. Au lieu de cela, il simule le processus pour vérifier l'accès et la fonctionnalité de réplication sans apporter de modifications. Ce mode est utile pour tester que tout fonctionne correctement (par exemple, vérification des autorisations et de la réplication) sans affecter votre environnement de production(figure 5).

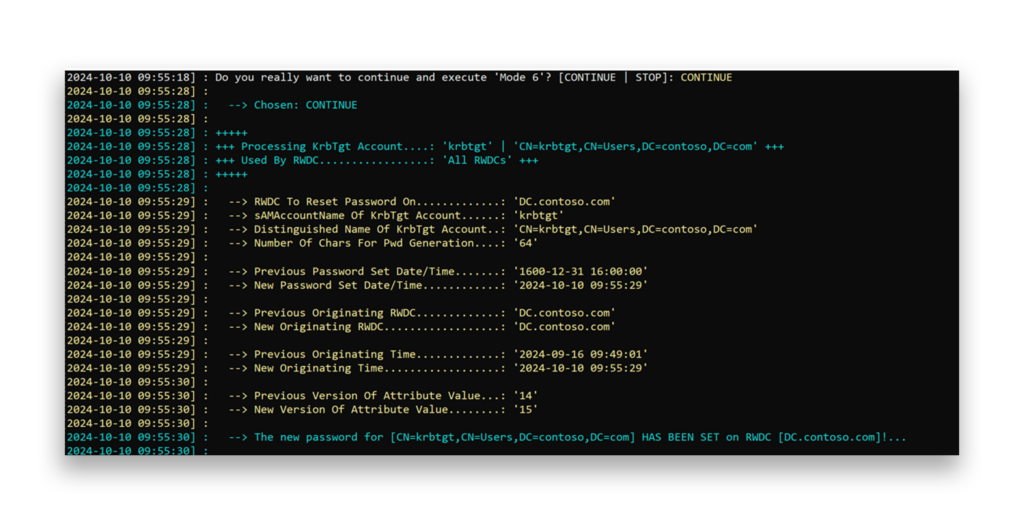

Une fois que tous les tests ont réussi et que tout est vert, vous pouvez procéder à la première réinitialisation du mot de passe en sélectionnant le mode 6, qui réinitialise le compte KRBTGT une fois(figure 6).

En règle générale, après la première réinitialisation du mot de passe KRBTGT, vous devez attendre 10 heures (durée de vie par défaut de Kerberos TGT). Ensuite, répétez les étapes précédentes pour effectuer la deuxième réinitialisation.

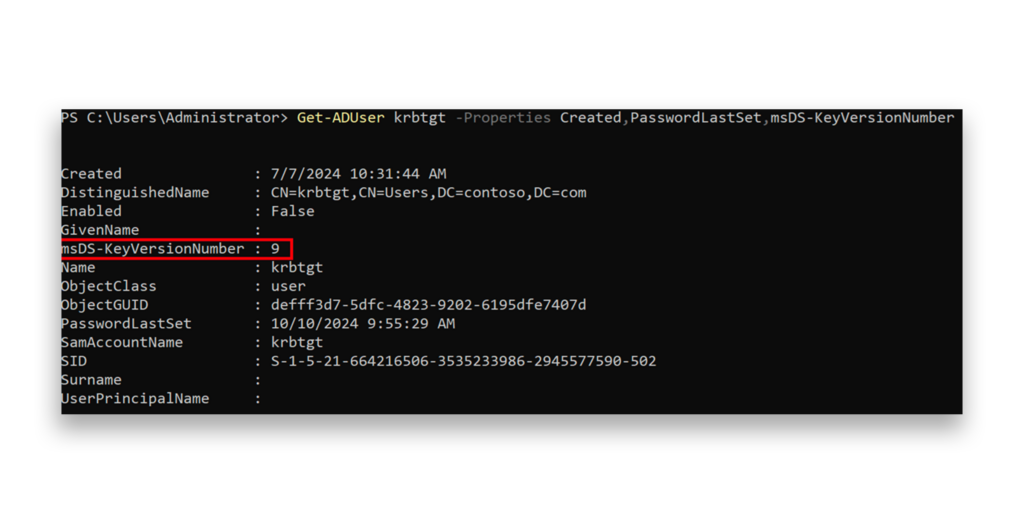

S'il n'est pas possible d'attendre 10 heures, vous pouvez réduire la durée de vie du TGT Kerberos à, par exemple, 5 heures, puis surveiller tout impact potentiel sur vos DC. Cette approche vous permet de procéder plus rapidement tout en vérifiant que l'environnement fonctionne correctement. Chaque fois que le mot de passe du compte KRBTGT est réinitialisé, l'attribut msDS-KeyVersionNumber du compte KRBTGT doit augmenter de 1(Figure 7).

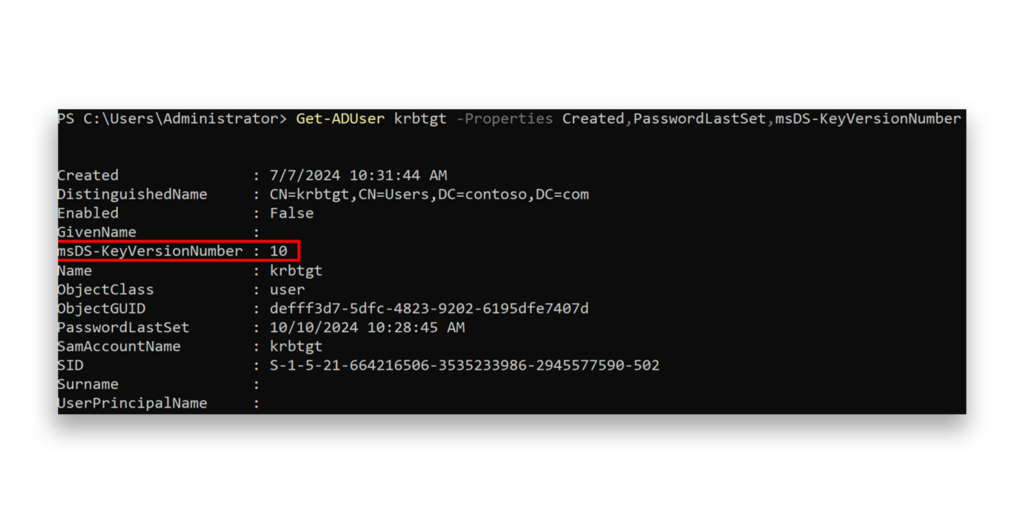

Dans cet exemple, vous pouvez voir qu'après la deuxième réinitialisation du mot de passe, la valeur msDS-KeyVersionNumber est passée à 10(Figure 8).

Globalement, vous devez appliquer l'ensemble des meilleures pratiques de sécurité Active Directory pour vous défendre contre une attaque de type Golden Ticket.

Comment détecter une attaque de type "Golden Ticket" ?

Il est essentiel d'auditer et de surveiller régulièrement l'activité des comptes à privilèges. Des outils tels que Purple Knight et Forest Druid peuvent aider les défenseurs à trouver les points faibles et les voies d'attaque dans Active Directory. Surveillez également les indicateurs potentiels suivants d'une activité suspecte du ticket d'or :

- Durée de vie du ticket : L'une des caractéristiques communes des attaques par ticket d'or est l'allongement de la durée de vie du ticket. La durée de vie par défaut d'un ticket Kerberos est de 10 heures. Les tickets Kerberos dont la durée de vie est anormalement longue (10 ans, par exemple) peuvent être des indicateurs d'une attaque.

- SID non concordants : Recherchez un identifiant de sécurité (SID) dans le TGT qui ne correspond à aucun SID actif dans le domaine. Ce type de non-concordance est particulièrement probable lorsque le ticket a été forgé dans un environnement où l'attaquant n'a pas une visibilité totale.

- Utilisation répétitive de TGT : Si le mot de passe du compte KRBTGT a changé mais qu'un TGT émis avant le changement de mot de passe est toujours présenté pour obtenir des TGS, un attaquant pourrait être à l'œuvre.

- Comportement anormal des comptes : Des anomalies telles que l'accès soudain de comptes non administratifs à des ressources hautement privilégiées peuvent être un indicateur d'une attaque de type "Golden Ticket".

- Journaux d'événements : L'ID d'événement Windows 4769 peut indiquer une demande de ticket de service. Recherchez des schémas inhabituels ou des irrégularités, notamment en ce qui concerne les comptes à privilèges élevés.

Profils des acteurs de la menace

Les acteurs de la menace suivants ont utilisé des attaques de type "Golden Ticket" dans leurs opérations :

- Antlion1

- Ke3chang alias APT15, Mirage, Vixen Panda, GREF, Playful Dragon, RoyalAPT, NICKEL, Nylon Typhoon (MITRE ATT&CK Group G0004)2

- TA428 alias Panda, ThunderCats3

Outils d'attaque du ticket d'or

Les outils publics suivants, disponibles sur github.com, peuvent être utilisés pour forger des billets d'or :

- fortra/impacket

- gentilkiwi/mimikatz

Aperçu des menaces

Tactique ATT&CK : Persistance

Le 8 août 2022, Kaspersky a publié un rapport décrivant comment un groupe APT de langue chinoise, soupçonné d'être TA428, a mené des attaques ciblées contre des entreprises militaro-industrielles et des institutions publiques en Europe de l'Est et en Afghanistan. Les attaquants ont exploité des vulnérabilités pour s'infiltrer dans les réseaux et, après avoir obtenu les privilèges d'administrateur de domaine, ont utilisé une attaque Golden Ticket pour falsifier les TGT Kerberos. Ils ont ainsi pu se faire passer pour n'importe quel utilisateur de l'organisation et obtenir un accès illimité à des systèmes sensibles.4

Le 4 février 2022, Symantec a signalé que le groupe APT Antlion, lié à la Chine, avait ciblé des institutions financières à Taïwan au cours d'une campagne de 18 mois entre 2020 et 2021. Le groupe a utilisé des portes dérobées personnalisées pour infiltrer les systèmes et obtenir un accès à long terme. Parmi leurs tactiques, les attaquants ont utilisé des outils tels que Mimikatz pour déverser des informations d'identification et effectuer une attaque Golden Ticket, ce qui leur a permis de créer de faux tickets Kerberos et de maintenir un contrôle persistant sur les réseaux compromis.5

Le 10 mars 2018, NCC Group a signalé qu'APT15, un groupe de cyberespionnage chinois, a utilisé diverses portes dérobées pour infiltrer le réseau d'un entrepreneur du gouvernement britannique. Les attaquants ont ensuite utilisé Mimikatz pour voler des informations d'identification et ont exécuté une attaque Golden Ticket, qui leur a permis de créer de faux tickets Kerberos et de conserver des privilèges d'administrateur de domaine, gardant ainsi le contrôle du réseau et accédant à des données sensibles longtemps après la détection de la brècheinitiale6.

Aperçu de Semperis

L'attaque Golden Ticket est un moyen puissant pour les attaquants d'exploiter Active Directory en falsifiant des tickets Kerberos, ce qui leur donne un large accès aux ressources du réseau. Cependant, cette attaque peut être gérée avec la bonne approche. En limitant l'accès aux comptes à haut privilège, en utilisant un modèle d'administration à plusieurs niveaux et en auditant régulièrement votre environnement, vous pouvez atténuer les risques associés aux attaques de type "Golden Ticket".

Ressources complémentaires

- Comment se défendre contre les attaques de billets d'or

- Attaques de type "Golden Ticket" contre Active Directory

- Comment se défendre contre les attaques de billets d'argent

- Un billet de diamant dans l'ardoise

- Purple Knight

- Forest Druid

Notes de fin d'ouvrage

- https://malpedia.caad.fkie.fraunhofer.de/actor/antlion

- https://attack.mitre.org/groups/G0004/

- https://apt.etda.or.th/cgi-bin/showcard.cgi?g=TA428&n=1

- https://www.kaspersky.com/about/press-releases/golden-ticket-for-industrial-espionage-apt-group-takes-over-it-infrastructure

- https://www.security.com/threat-intelligence/china-apt-antlion-taiwan-financial-attacks

- https://www.nccgroup.com/us/research-blog/apt15-is-alive-and-strong-an-analysis-of-royalcli-and-royaldns/