Le suivi des modifications de la stratégie de groupe peut s'avérer délicat, en particulier dans les environnements de grande taille comportant de nombreux objets de stratégie de groupe (GPO) liés à différentes unités d'organisation (OU). Pourtant, l'audit des modifications de GPO est un élément essentiel d'une cybersécurité efficace. Sans une bonne visibilité, les changements critiques, qu'ils soient dus à des erreurs de configuration accidentelles ou à des activités malveillantes, peuvent facilement passer inaperçus. Dans cet article de blog, nous montrons comment Directory Services Protector (DSP ) simplifie l'audit des modifications de GPO afin que vous puissiez protéger Active Directory et votre entreprise.

Que sont les GPO ?

Les objets de stratégie de groupe (GPO) sont un élément clé des environnements Active Directory. Les GPO contrôlent un large éventail de paramètres, y compris, mais sans s'y limiter, les politiques de sécurité et les exigences en matière de mots de passe.

Les GPO permettent aux administrateurs de gérer et d'appliquer des configurations à plusieurs utilisateurs et ordinateurs au sein d'une organisation. En appliquant des GPO à des conteneurs Active Directory tels que des sites, des domaines et des OU, vous pouvez facilement déployer des stratégies cohérentes pour des groupes spécifiques d'utilisateurs ou d'appareils sans avoir à configurer manuellement chacun d'entre eux.

Pourquoi faut-il auditer les modifications apportées aux GPO ?

Comme les GPO contrôlent des paramètres opérationnels et de sécurité essentiels, toute modification non autorisée ou involontaire peut avoir des conséquences considérables. C'est pourquoi il est si important de savoir exactement ce qui a été modifié, quand le changement a été effectué et qui l'a effectué.

Une simple modification de la bonne - ou plutôt de la mauvaise - GPO peut affaiblir vos contrôles de sécurité et créer des failles que les attaquants peuvent exploiter. En repérant rapidement ces changements et en sachant qui les a effectués et à quel moment, vous pouvez combler ces lacunes et protéger les actifs critiques.

Audit des changements de GPO avec Semperis DSP

Pour illustrer l'importance de l'audit des changements de GPO et la manière dont DSP fournit cette capacité, prenons quelques exemples.

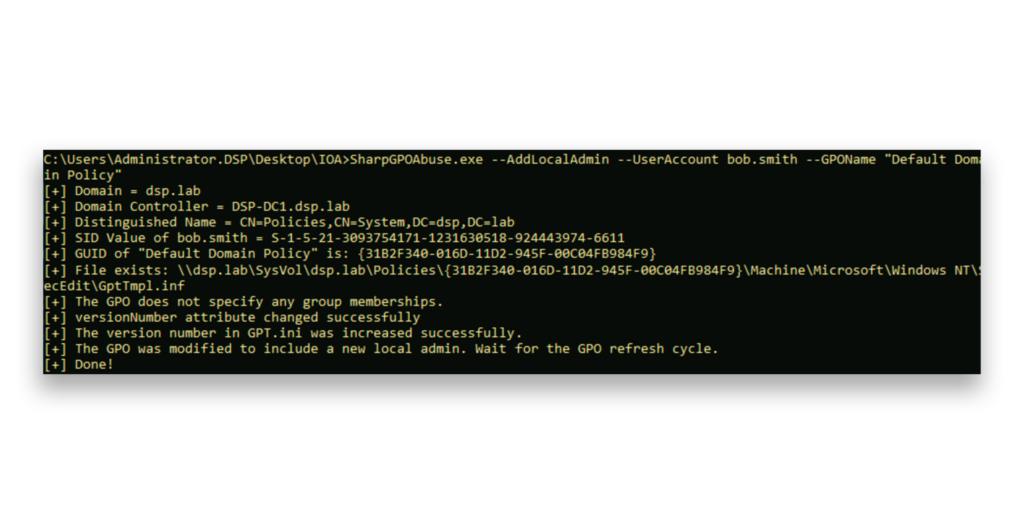

SharpGPOAbuse est un outil qui permet aux attaquants disposant de droits d'édition sur une GPO d'utiliser la stratégie de groupe à des fins d'escalade des privilèges ou d'exécution de logiciels malveillants. Dans cet exemple, un attaquant a utilisé SharpGPOAbuse pour modifier la GPO Stratégie de domaine par défaut en ajoutant un compte au groupe local Administrateurs(Figure 1). Par défaut, la stratégie de domaine par défaut est liée au contexte de dénomination du domaine (par exemple, l'objet racine), ce qui en fait une GPO critique avec un accès de niveau 0.

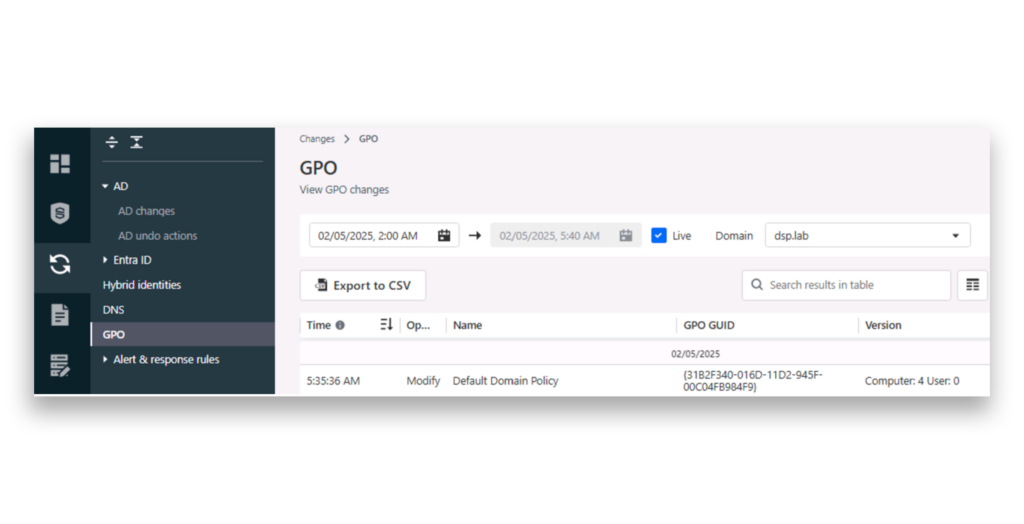

Une fois la GPO modifiée, la page DSP Changes > GPO affiche une entrée reflétant la modification(figure 2).

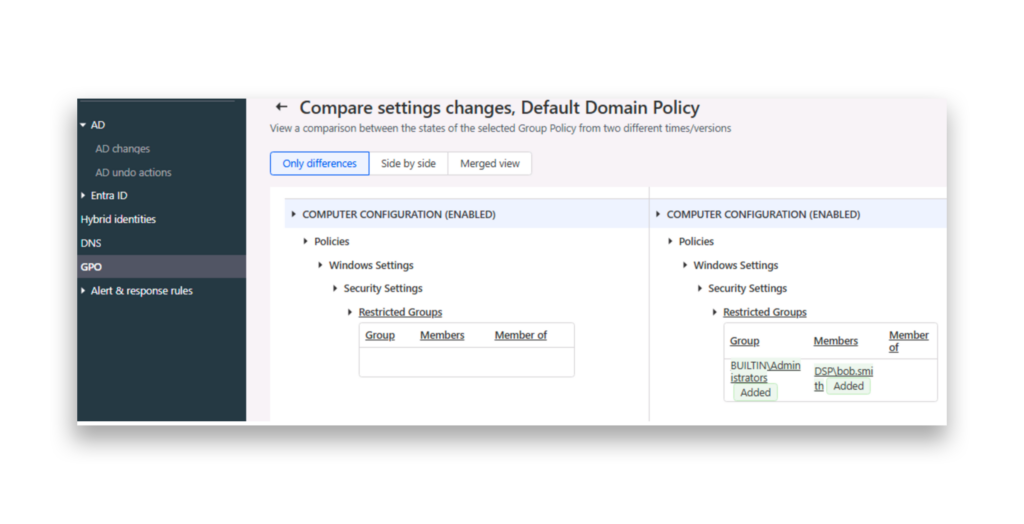

La DSP permet de comparer la version actuelle de la GPO avec une version antérieure afin d'identifier les modifications apportées (Figure 3).

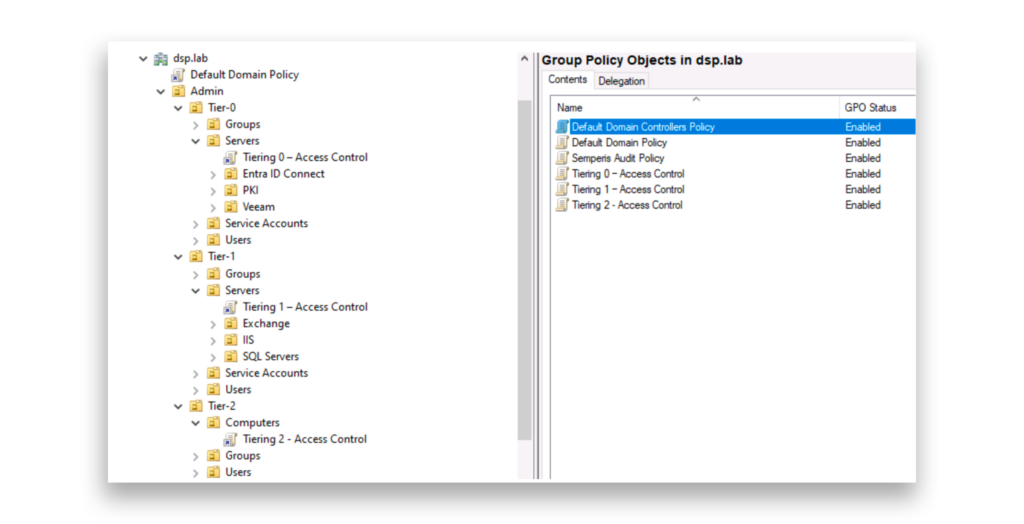

Prenons un autre exemple. Les organisations qui ont mis en œuvre le modèle de hiérarchisation administrative de Microsoft pour réduire le risque de mouvement latéral et d'exposition des informations d'identification sur les systèmes de niveau inférieur utilisent souvent des GPO pour appliquer des restrictions, en contrôlant les utilisateurs et les groupes qui peuvent se connecter à des niveaux spécifiques(figure 4). Dans ces environnements, les GPO contiennent aussi souvent des paramètres de renforcement.

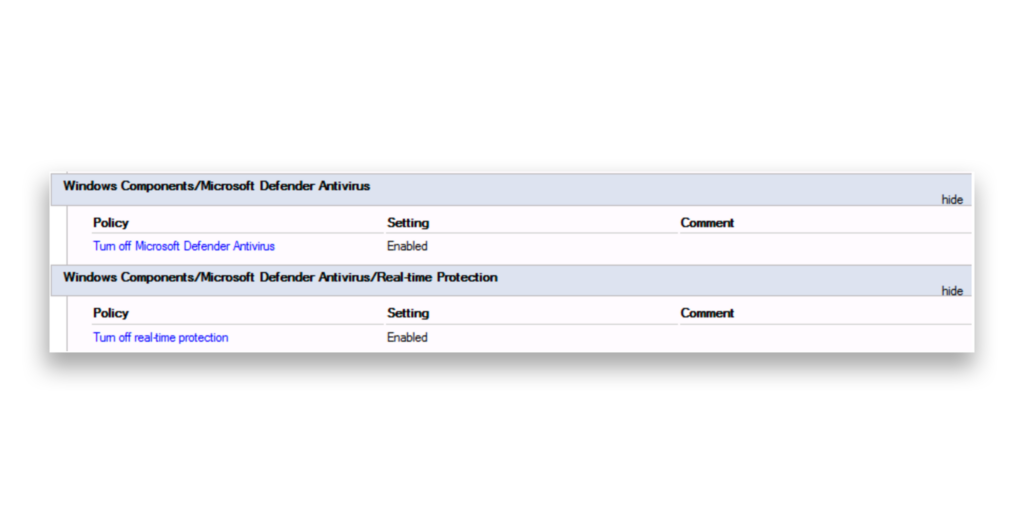

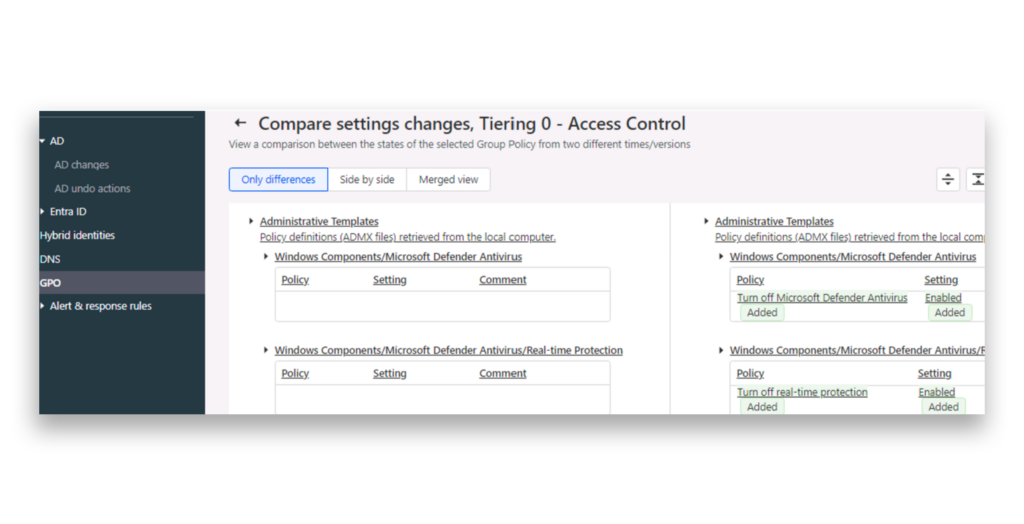

Dans ces scénarios, un pirate peut tenter de modifier les paramètres des GPO de niveau 0, ce qui affaiblit la sécurité en supprimant des attributions de droits d'utilisateur spécifiques ou en désactivant des fonctions de sécurité. Par exemple, un pirate pourrait modifier la GPO liée aux serveurs de niveau 0 pour désactiver l'antivirus Microsoft Defender et la protection en temps réel(figure 5).

Une fois de plus, DSP suit chaque changement de GPO. Nous pouvons facilement voir quelles fonctions de sécurité ont été désactivées(Figure 6).

Alertes et notifications de changement de GPO

Des modifications de GPO comme celles de nos exemples peuvent exposer Active Directory et le reste de votre environnement à d'autres actions malveillantes. Il est impératif d'agir rapidement.

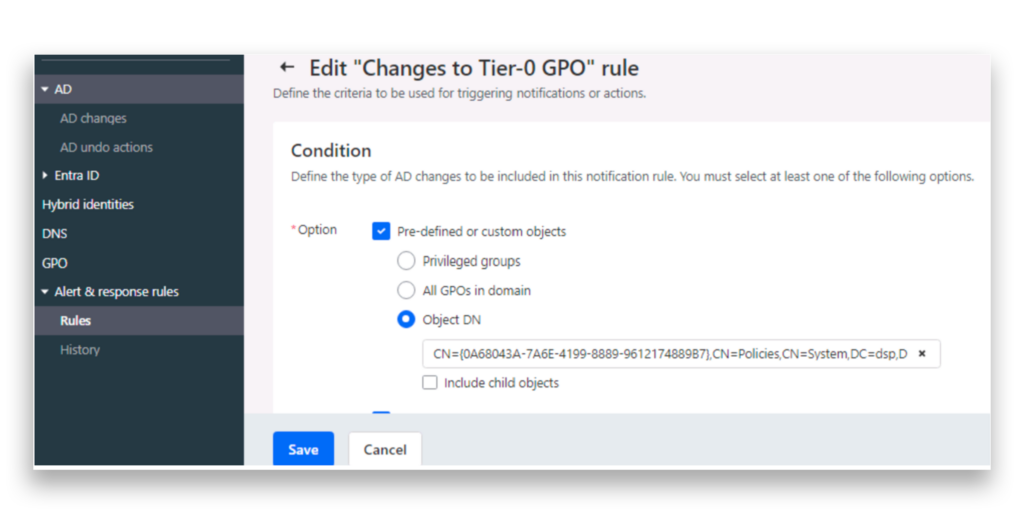

C'est pourquoi DSP prend en charge les règles de notification personnalisées pour vous aider à surveiller les GPO critiques et à recevoir des alertes par courrier électronique lorsque des modifications sont apportées(Figure 7). Cette fonctionnalité vous permet de rester informé dès les premiers signes d'un abus potentiel de stratégie de groupe.

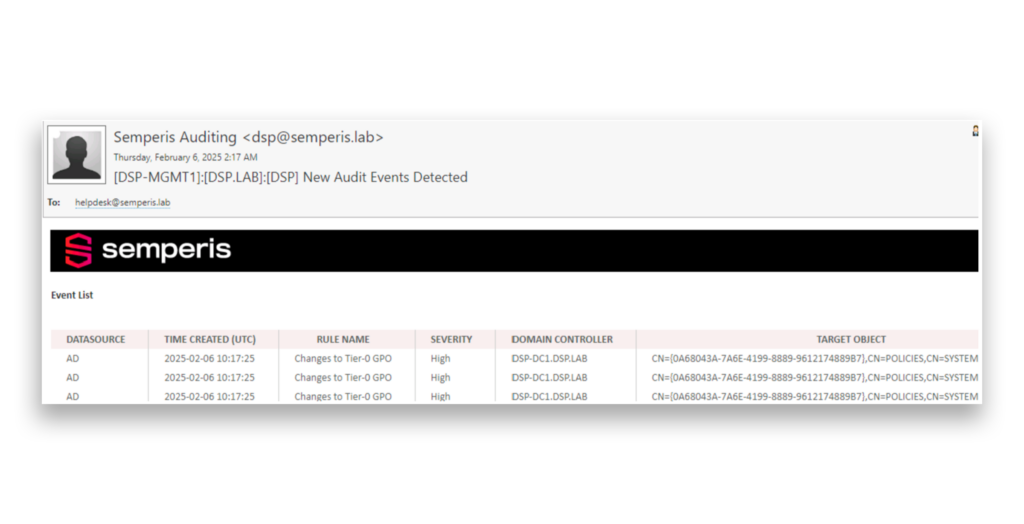

Lorsque cette GPO est modifiée, nous recevons une notification par courrier électronique indiquant le compte responsable de la modification et la GPO spécifique qui a été mise à jour(Figure 8).

Restauration des paramètres GPO avec DSP

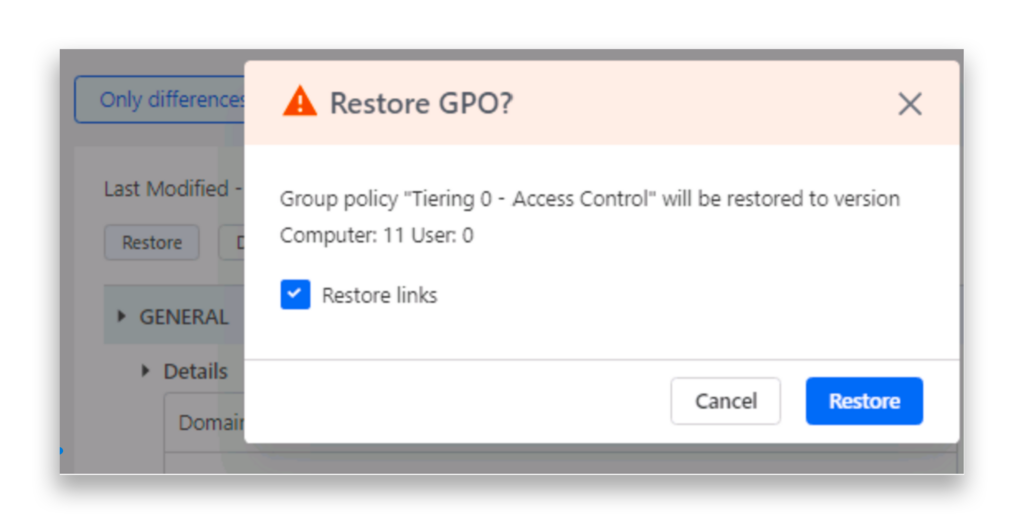

Un autre avantage clé de la DSP est la possibilité de restaurer les paramètres des GPO à une version antérieure, ce qui permet d'annuler facilement les modifications suspectes ou risquées(Figure 9). Nous reviendrons plus en détail sur cette fonction d'annulation dans un prochain article.

Aperçu de Semperis

Il est essentiel de garder un œil sur les modifications apportées aux GPO, en particulier pour les stratégies liées aux serveurs critiques. Une seule modification non autorisée ou accidentelle peut affaiblir la sécurité, perturber les opérations ou ouvrir la porte aux attaquants. Avec l'audit des changements de GPO dans DSP, vous pouvez rapidement repérer, suivre et restaurer les paramètres précédents, atténuant ainsi les abus de stratégie de groupe et garantissant que votre environnement reste sécurisé et sous contrôle.